IdentityServer4:发布环境的数字签名证书

Posted liujiabing

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了IdentityServer4:发布环境的数字签名证书相关的知识,希望对你有一定的参考价值。

一,jwt的三个组成部件

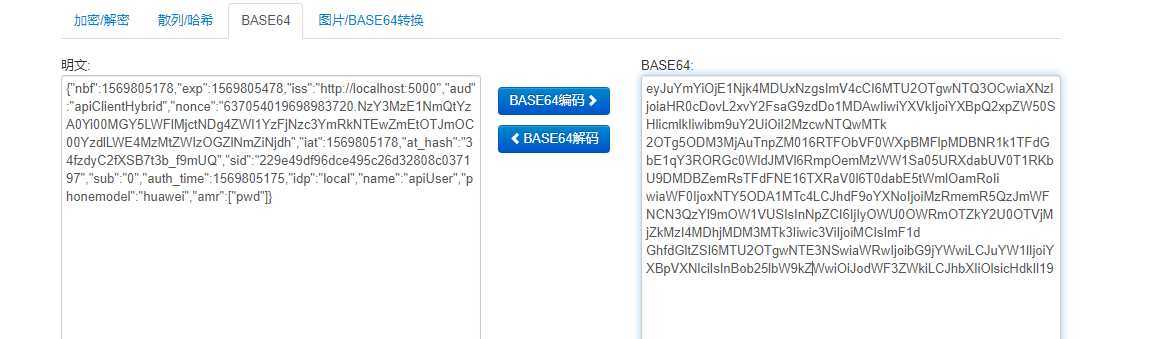

先来看一个由IdentityServer颁发的一个标准令牌

eyJhbGciOiJSUzI1NiIsImtpZCI6IjBiNTE3ZjIzYWY0OGM4ZjkyZjExMzM5MDMwZTI5NDkwIiwidHlwIjoiSldUIn0.

eyJuYmYiOjE1Njk4MDUxNzgsImV4cCI6MTU2OTgwNTQ3OCwiaXNzIjoiaHR0cDovL2xvY2FsaG9zdDo1MDAwIiwiYXVkIjoiYXBpQ2xpZW50SHlicmlkIiwibm9uY2UiOiI2MzcwNTQwMTk

2OTg5ODM3MjAuTnpZM016RTFObVF0WXpBMFlpMDBNR1k1TFdGbE1qY3RORGc0WldJMVl6RmpOemMzWW1Sa05URXdabUV0T1RKbU9DMDBZemRsTFdFNE16TXRaV0l6T0dabE5tWmlOamRoIi

wiaWF0IjoxNTY5ODA1MTc4LCJhdF9oYXNoIjoiMzRmemR5QzJmWFNCN3QzYl9mOW1VUSIsInNpZCI6IjIyOWU0OWRmOTZkY2U0OTVjMjZkMzI4MDhjMDM3MTk3Iiwic3ViIjoiMCIsImF1d

GhfdGltZSI6MTU2OTgwNTE3NSwiaWRwIjoibG9jYWwiLCJuYW1lIjoiYXBpVXNlciIsInBob25lbW9kZWwiOiJodWF3ZWkiLCJhbXIiOlsicHdkIl19.

rjksvMQkguG6qgQed7NZumdtcyDiEBuy9pDpEB-DOCGjqHF8BwI9CAWEOEbdb6PI9qBdFaZdafREZSodoL8qZMbd5ss2yrt01jhCaT00V54_ySFfyaBwpy8PFlasdygQEgEF44ZMLkaMWuV

u_dV22wkE1y5TCsPj-5hM7CpLiDDwaQvEVMe8FEZbJAZ8wskvnAFLY7P37LzjjPDWXW3hB10e-teNel2yXzsnlwpebQnLwUD46tKwAt4XDJ7yYqkuQ1y_dVvqJYf2awEeZPSn7tzThTaz5H

PCNvPwiO_9w7O1nb9gk-t97DR9uOC1Iz5fFHPuRjI7Gcm5dm3dgmgBfg

这个令牌用符号“.”把其分成了三个部份:

1,头部:一个经过Base64编码的JSON字符串

"alg"字段表示了这个令牌的签名加密方式,上面我们用的是RSA256非对称加密,"type"则表示这是一个JWT格式令牌。“kid”是由令牌颁发者自由定义的一个值,用处不一,可以用来表示一个消息序号,但更多用来加大签名的复杂度。比如一个字符串用md5加密,如果这个字符串很简单,有规律,那么很容易被人破解,但用一定的算法加工后,比如字符串前后加上一组密钥,那么被破解的难度就很大了,但这个加工算法不要被人容易猜到,因为kid值是任何人都可以看到的。

2,消息主体:payload,也是一个经过Base64编码的JSON字符串,包含令牌Claim,也是利用令牌获取信息的主要部分。

3,签名字符串。

令牌一旦颁发,前面两个部分的内容是任何人可见的,没有任何的安全措施。那么如何保证令牌不被人篡改和伪造呢?就是通过由签名算法生成的一个签名字符串。

IdentityServer4的签名算法使用RSA加密算法,RSA是一个非对称加密算法,用私钥来加密,用公钥来解密。私钥只保存在IdentityServer端,而公钥可以公布出去,IdentityServer是通过公开一个URL:http://localhost:5000/.well-known/openid-configuration/jwks发布公钥。这里就要注意一个问题,由于公钥是公开的,那么私钥就要保护好了,如果私钥被泄露就很容易被人篡改和伪造令牌。IdentityServer4为了保护私钥安全,分开了开发环境和发布环境的密钥加载。IdentityServer4公开了两个方法AddSigningCredential和AddDeveloperSigningCredential,分别用于开发环境和发布环境加载密钥。AddDeveloperSigningCredential会创建一个临时密钥供调试环境用。实际应用时开发环境的密钥证书可以直接放在服务器上,项目发布到服务器后通过配置文件指向这个密钥。

二,利用Openssl创建密钥证书。

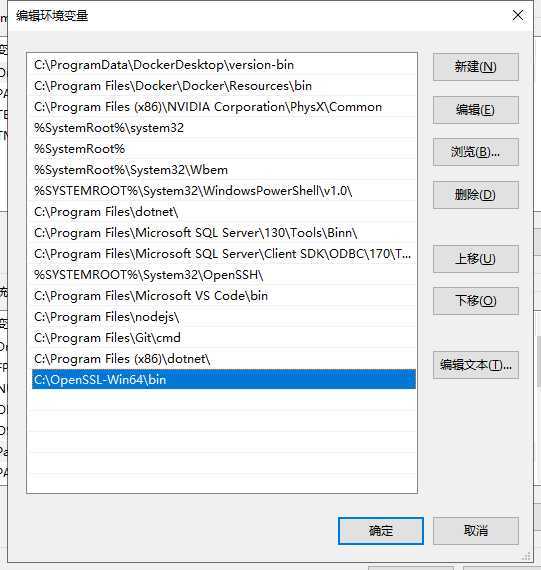

从https://www.openssl.org/下载openssl安装包并安装,打开命令行,输入openssl,如果提示Openssl不是内部或外部命令,需要设置一下环境变量,把Openssl的安装目录加入到path环境变量。

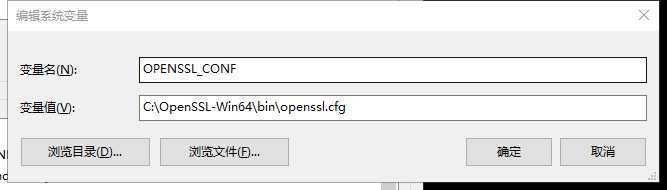

另外新建一个环境变量,如以下所示,名称为:OPENSSL_CONF,指向你安装目录的openssl.cfg文件,现在输入openssl应该没有问题了。

新建一个文件夹用于放置密钥,在该目录打开命令行。

1,申请一个私钥,在命令行中输入:openssl genrsa -out private_ids.key 2048。申请一个2048位的RSA加密私钥。目录下将多了一个名为private_ids.key的文件。

2,申请一个公钥,openssl req -new -x509 -key private_ids.key -days 3650 -out public_ids.crt。其中 -key private_ids.key是指定这个公钥的配对私钥,就是第一步申请的私钥。x509是X.509公钥格式标准。

接下来会提示你输入一些信息,用于颁发机构的信息展示,如公司,所在国家,城市等

PS E:ssl ch> openssl req -new -x509 -key private_ids.key -days 3650 -out public_ids.crt You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter ‘.‘, the field will be left blank. ----- Country Name (2 letter code) [AU]:CN State or Province Name (full name) [Some-State]:GUANGDONG Locality Name (eg, city) []:DONGGUANG Organization Name (eg, company) [Internet Widgits Pty Ltd]:KINGSUN Organizational Unit Name (eg, section) []:KINGSUN-IN Common Name (e.g. server FQDN or YOUR name) []:LIUJB Email Address []:LIUJB114@163.COM PS E:ssl ch>

如果不想每次都输入这些信息,可以使用“-config 配置文件目录”的方式指定配置文件,安装后Openssl后,有一个名为openssl.cnf的默认的配置文件在安装目录bin/cnf目录中。编辑该文件,找到req_distinguished_name

[ req_distinguished_name ] countryName = Country Name (2 letter code) countryName_default = AU countryName_min = 2 countryName_max = 2 stateOrProvinceName = State or Province Name (full name) stateOrProvinceName_default = Some-State localityName = Locality Name (eg, city) 0.organizationName = Organization Name (eg, company) 0.organizationName_default = Internet Widgits Pty Ltd # we can do this but it is not needed normally :-) #1.organizationName = Second Organization Name (eg, company) #1.organizationName_default = World Wide Web Pty Ltd organizationalUnitName = Organizational Unit Name (eg, section) #organizationalUnitName_default = commonName = Common Name (e.g. server FQDN or YOUR name) commonName_max = 64 emailAddress = Email Address emailAddress_max = 64

这里可以指定这些参数的默认值,如指定国家默认值为CN。把countryName_default改成CN就行了。申请完公钥后,目录下将多了一个public_ids.crt的文件。

3,公钥及私钥的提取加密。由于传播安全方面的考虑,需要将公钥及私钥加密,微软支持PCK12(公钥加密技术12号标准:Public Key Cryptography Standards #12),PCK12将公钥和私钥合在一个PFX后缀文件并用密码保护,如要提取公钥和私钥需要密码确认。另一种觉的公钥私钥提取加密方式是JKS(JAVA Key Store)用于JAVA环境的公钥和私钥提取。这两种格式可以相互转换。

在命令行中输入

openssl pkcs12 -export -in public_ids.crt -inkey private_ids.key -out ids.pfx

输入密码和确认密码后,当前目录会多出一个文件:ids.pfx。这就是我们要用的密钥证书了。

三,使用密钥

将第二步生成ids.pfx文件复制服务器发布目录,如果只是为了测试,可以复制到本地项目目录。将目录信息及证书提取密码存入配置文件

"Certificates": {

"CertPath": "Certificates/idsrv4.pfx",

"Password": "123456"

}

就可以使用该配置信息为开发环境加载密钥证书了

if (Environment.IsDevelopment())

{

builder.AddDeveloperSigningCredential();

}

else

{

builder.AddSigningCredential(new X509Certificate2(Path.Combine(Environment.ContentRootPath,

Configuration["Certificates:CertPath"]),

Configuration["Certificates:Password"]));

}

如果想调试环境也统一证书,可以把环境判断去掉,只用AddSigningCredential方式加载密钥证书。

以上是关于IdentityServer4:发布环境的数字签名证书的主要内容,如果未能解决你的问题,请参考以下文章