华为ACL高级应用与配置

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了华为ACL高级应用与配置相关的知识,希望对你有一定的参考价值。

ACL:access control list ,访问 控制 列表-作用:

匹配感兴趣的流量。

-实现:

#规则

#动作(允许/拒绝)

#事件

-表示:

-类型:

#标准ACL/基本ACL

ID

name

#扩展ACL/高级ACL

ID

name

ACL的配置思路:

0、确保原有数据的连通性(基于现网需要来确定);

在没有实施ACL之前,所有PC 之间是互通的;

1、查看设备上已经存在的ACL

[R1] display acl [2000] | all

2、创建ACL

[R1] acl 2000 [match-order {config} | {auto} ]

[R1-acl-basic-2000] rule [id] deny source 192.168.1.x 0.0.0.0

3、调用ACL

[R1]interface gi0/0/0

[R1-gi0/0/0]tranffic-filter inbound acl 2000

4、验证、测试、保存

display acl 2000 //查看ACL的配置条目信息;

display traffic-filter applied-record //查看ACL的调用信息;

display traffic-filter statistics interface GigabitEthernet 0/0/0 inbound

//查看特定端口上调用的ACL的使用信息;

基本ACL

-仅仅关注IP头部中的 source-ip ;

高级ACL

-可以同时关注 source 和 destination ,

并且,还可以关注 IP 头部后面的内容,

比如 TCP/UDP

删除ACL:

1、正确的删除姿势

#首先解除 ACL 调用关系

Interface gi0/0/0

undo traffic-filter inbound

#其次删除 ACL 条目本身

undo acl 2000

#最后删除的最终结果

2、当调用一个不存在的 ACL 时,表示的是允许所有;

注意:

1、同一个端口的,同一个方向,只能同时存在一个 ACL ;

2、如果想更改端口上调用的 ACL ,必须:

首先,删除端口上的 ACL 调用命令;

再次,重新调用一个新的 ACL ;

3、端口上的 ACL ,不允许直接覆盖;

4、华为中的ACL,没有匹配住的流量,默认是允许的;

5、基本ACL/标准ACL,强烈建议调用在“距离目标设备”近的地方;

----------------------------------------------------------------------------------------------

1、命名的ACL在创建的时候,需要指定类型;

2、在ACL中,如果不写 source 或者不写 destination ,则表示所有源或目标

3、在配置ACL的过程中,如果在输入 source 或 destination 的时候,直接回车

则代表“所有”;

秘诀:

想要控制流量,必须先认识流量的封装方式、使用的协议;

想要控制流量,必须先认识流量的转发路径和方向;

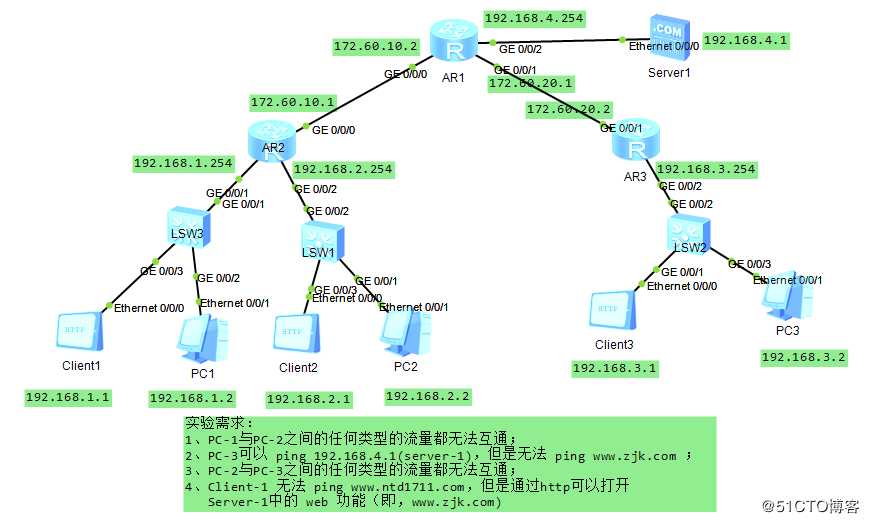

******拓扑图******

配置步骤

[R2]ip route-static 172.60.20.0 255.255.255.0 172.60.10.2

ip route-static 192.168.3.0 255.255.255.0 172.60.10.2

ip route-static 192.168.4.0 255.255.255.0 172.60.10.2

acl name pc1-pc2 3999

rule 1 deny ip source 192.168.1.2 0 destination 192.168.2.2 0

interface GigabitEthernet0/0/0

ip address 172.60.10.1 255.255.255.0

interface GigabitEthernet0/0/1

ip address 192.168.1.254 255.255.255.0

interface GigabitEthernet0/0/2

ip address 192.168.2.254 255.255.255.0

traffic-filter outbound acl name pc1-pc2

[R1]ip route-static 192.168.1.0 255.255.255.0 172.60.10.1

ip route-static 192.168.2.0 255.255.255.0 172.60.10.1

ip route-static 192.168.3.0 255.255.255.0 172.60.20.2

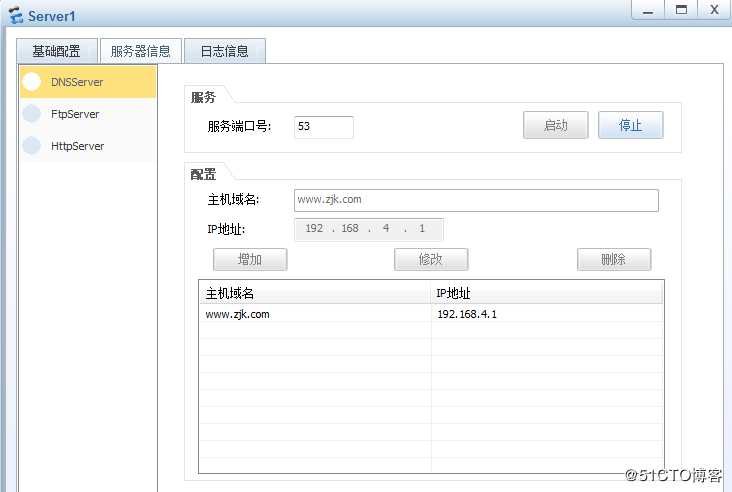

acl name pc3-server1 3998

rule 4 deny udp source 192.168.3.2 0 destination 192.168.4.1 0 destination-port

eq dns

acl name client1-server1 3999

rule 2 deny icmp source 192.168.1.1 0 destination 192.168.4.1 0

interface GigabitEthernet0/0/0

ip address 172.60.10.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 172.60.20.1 255.255.255.0

traffic-filter inbound acl name pc3-server1

interface GigabitEthernet0/0/2

ip address 192.168.4.254 255.255.255.0

traffic-filter outbound acl name client-server1

[R3]ip route-static 172.60.10.0 255.255.255.0 172.60.20.1

ip route-static 192.168.1.0 255.255.255.0 172.60.20.1

ip route-static 192.168.2.0 255.255.255.0 172.60.20.1

ip route-static 192.168.4.0 255.255.255.0 172.60.20.1

acl name pc2-pc3 3999

rule 2 deny ip source 192.168.2.2 0 destination 192.168.3.2 0

interface GigabitEthernet0/0/1

ip address 172.60.20.2 255.255.255.0

interface GigabitEthernet0/0/2

ip address 192.168.3.254 255.255.255.0

traffic-filter outbound acl name pc2-pc3

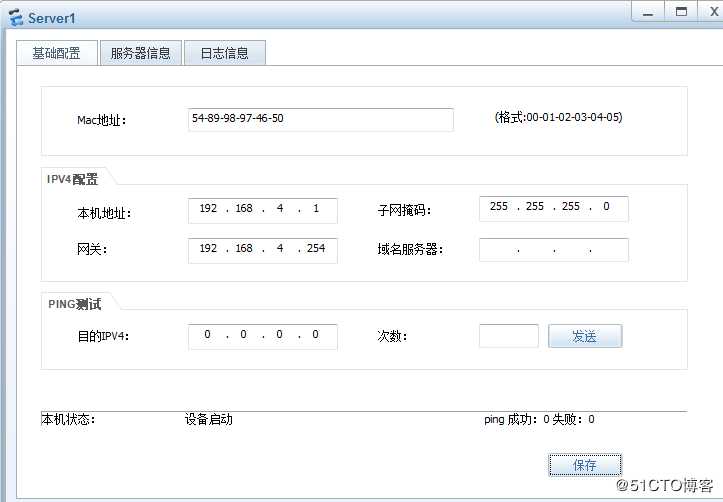

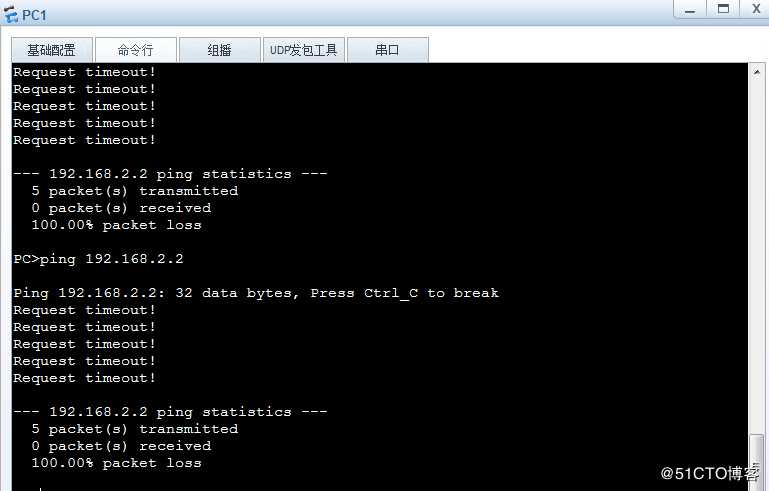

**测试与验证**1、PC-1与PC-2之间的任何类型的流量都无法互通;

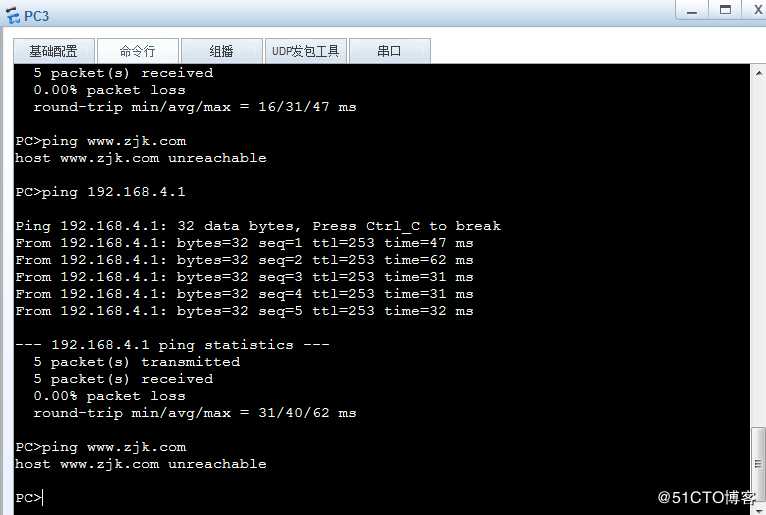

2、PC-3可以 ping 192.168.4.1(server-1),但是无法 ping www.zjk.com

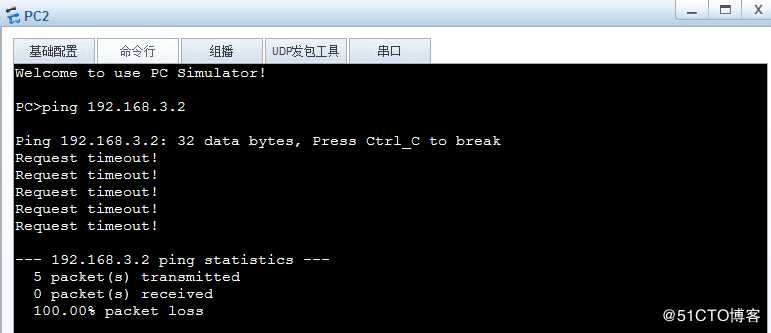

3、PC-2与PC-3之间的任何类型的流量都无法互通

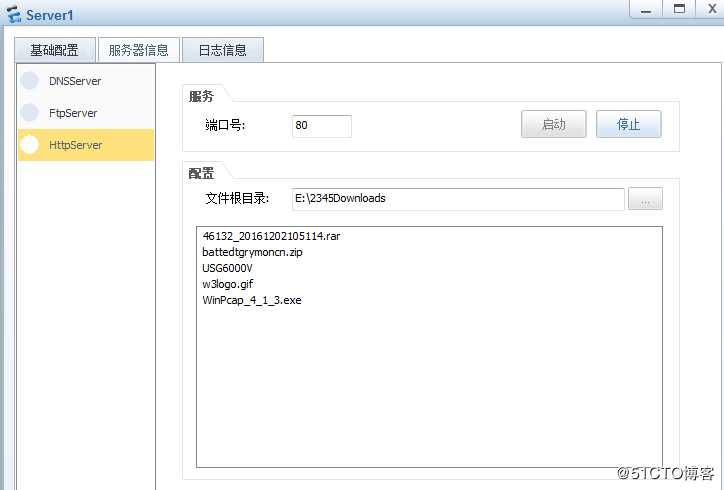

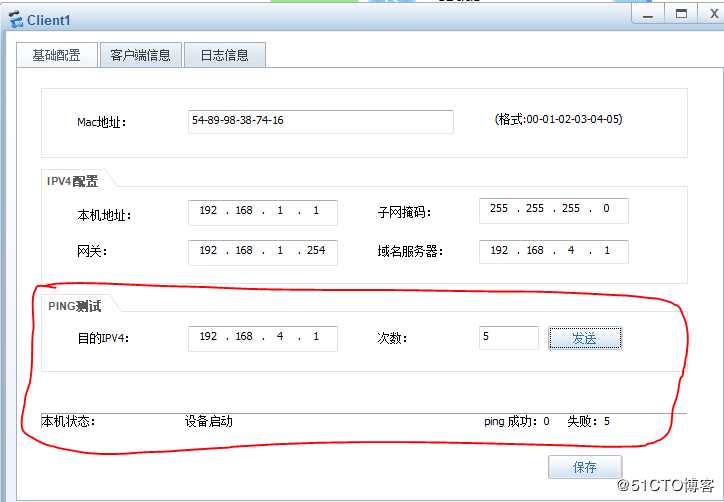

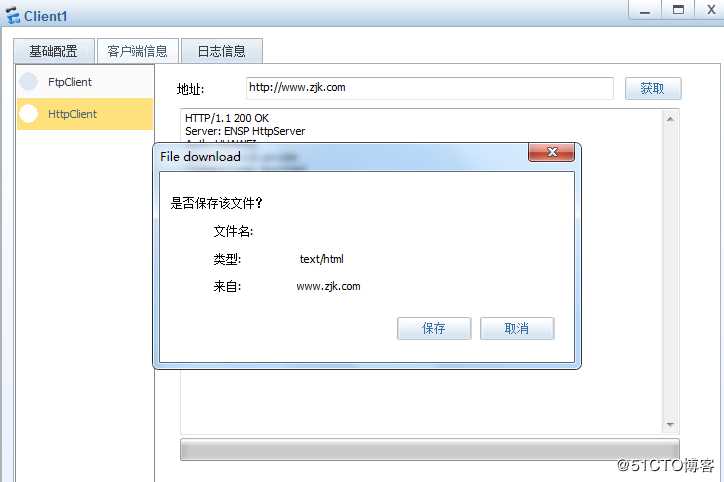

4、Client-1 无法 ping www.ntd1711.com,但是通过http可以打开

Server-1中的 web 功能(即,www.zjk.com)

所有实验验证已完成,欢迎一起学习交流。以上是关于华为ACL高级应用与配置的主要内容,如果未能解决你的问题,请参考以下文章