使用即时VM访问保护Azure VM

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了使用即时VM访问保护Azure VM相关的知识,希望对你有一定的参考价值。

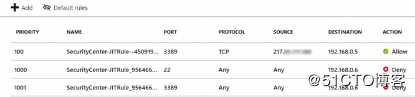

前面和大家了聊了如何对运行在Azure中的工作负载进行全方位的监控,但是想必大家都知道,若要保证系统的正常运行我们不仅要实时的监控系统的负载,还要确保系统的安全。那么接下来我们就一起来看一下如何使用Azure安全中心所提供的即时VM访问( Just in Time VM Access)功能来保护Azure VM即使VM访问是Azure安全中心中的一个功能,通过即时VM访问,我们可以通过阻止到特定端口的入站流量来在网络级别锁定VM,从而减少对VM的***面,同时他也保持在需要时可以远程访问VM的能力。即时访问在Azure安全中心的标准曾中可用,并且只支持通过ARM部署的VM。从技术的角度看,即时VM访问是通过想VM的NSG添加了一些入站拒绝规则,从而阻塞了对所配置端口的访问。当请求访问时,一个新的较低有限级别的允许规则被添加到NSG中,因此在给定时间和给定源IP内收于授予访问权限。

当过了允许访问的时间范围以后,即时VM访问会自动删除允许规则并在此激活拒绝规则。

说了这么多,下面我们就一起来看一下如何使用即时VM访问来保护我们的Azure VM

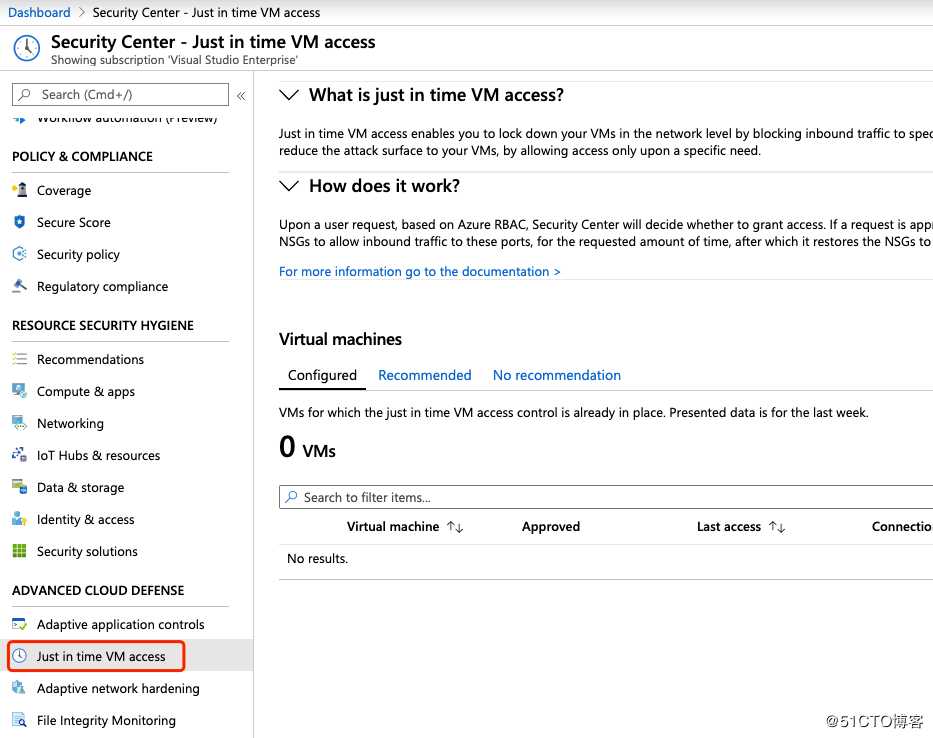

导航到“Azure 安全中心”--点击“即时VM访问”:

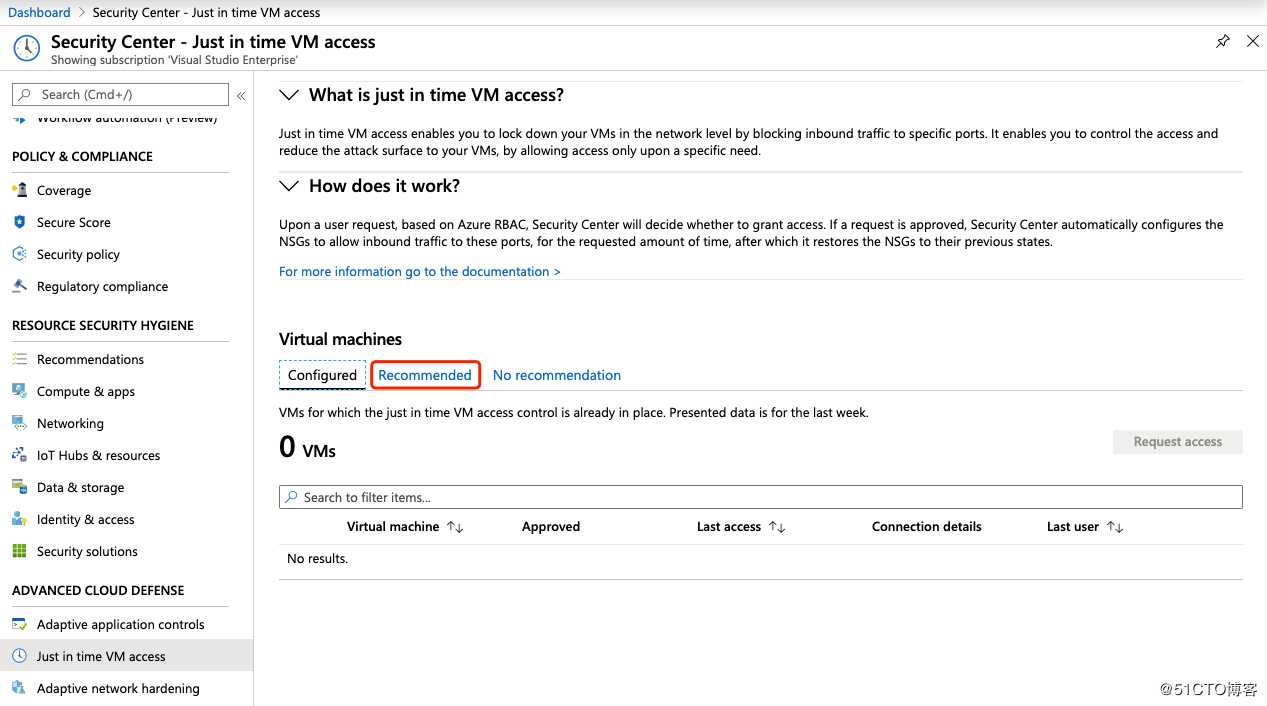

点击“推荐”:

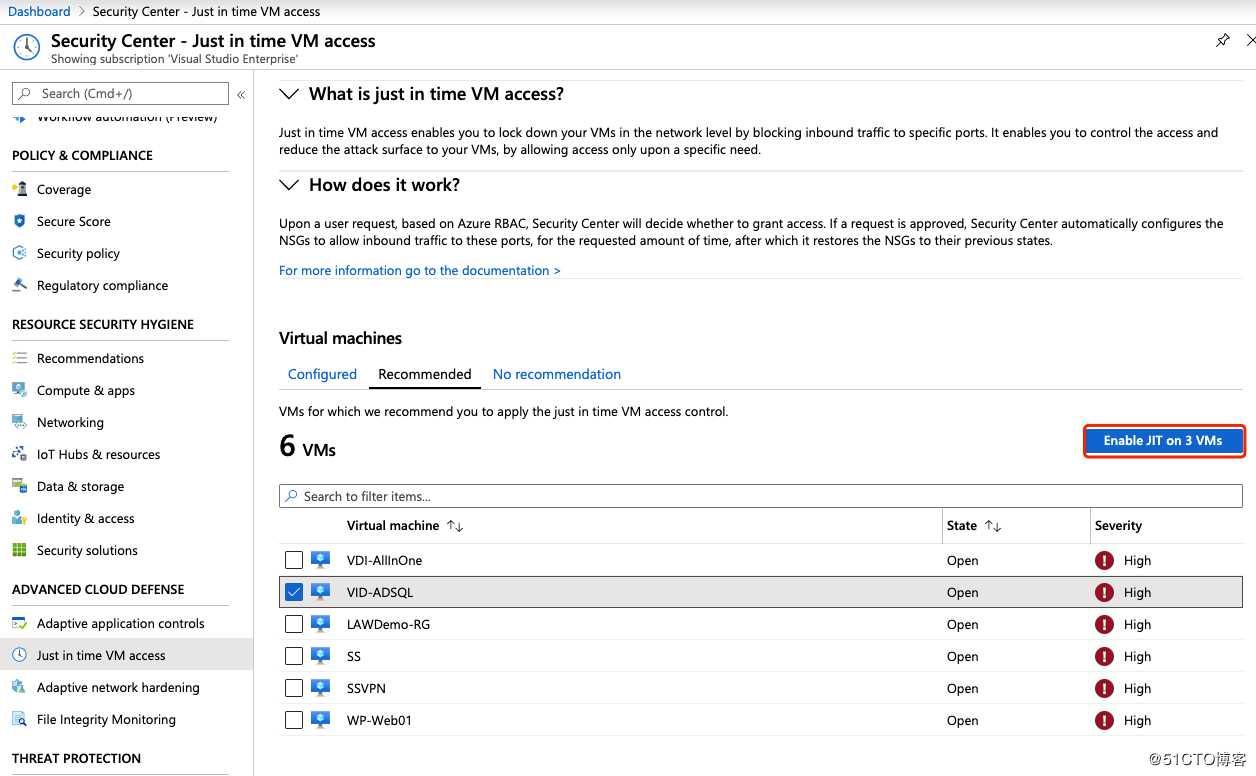

选中需要我们需要的VM,然后点击“启用即时访问”:

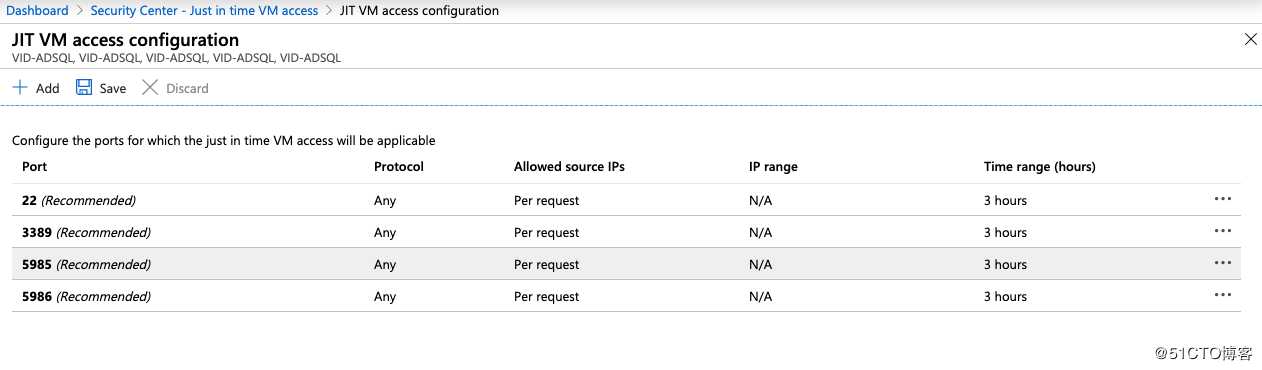

若要启用该功能,我们必须配置适用于即时VM访问的端口,在这里Azure给出了一些建议性的端口,同时我们也可以自己设计一些访问规则:

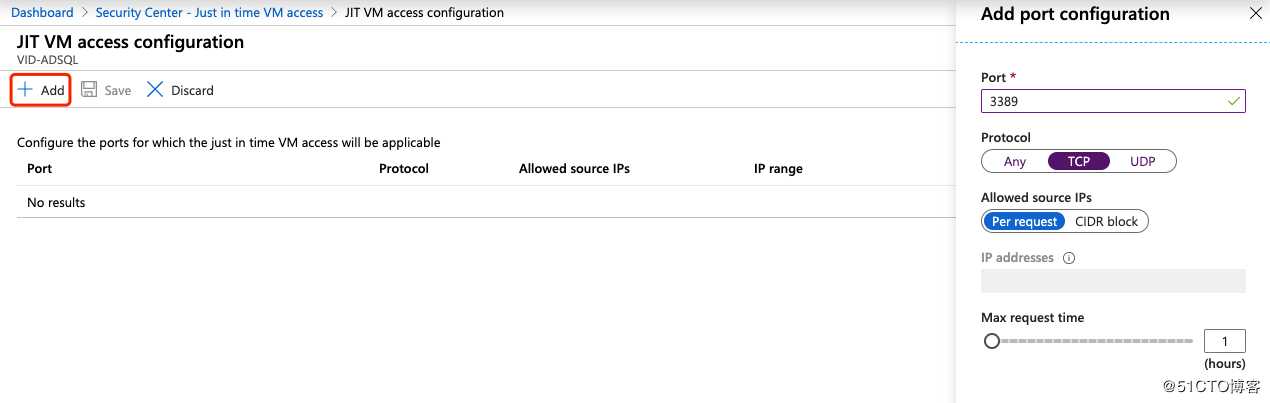

就我们本次实验而言,我会自己配置需要的端口。首先我们删除所有推荐的端口,然后点击“Add”:

在这里我们可以配置每次允许访问的时间。

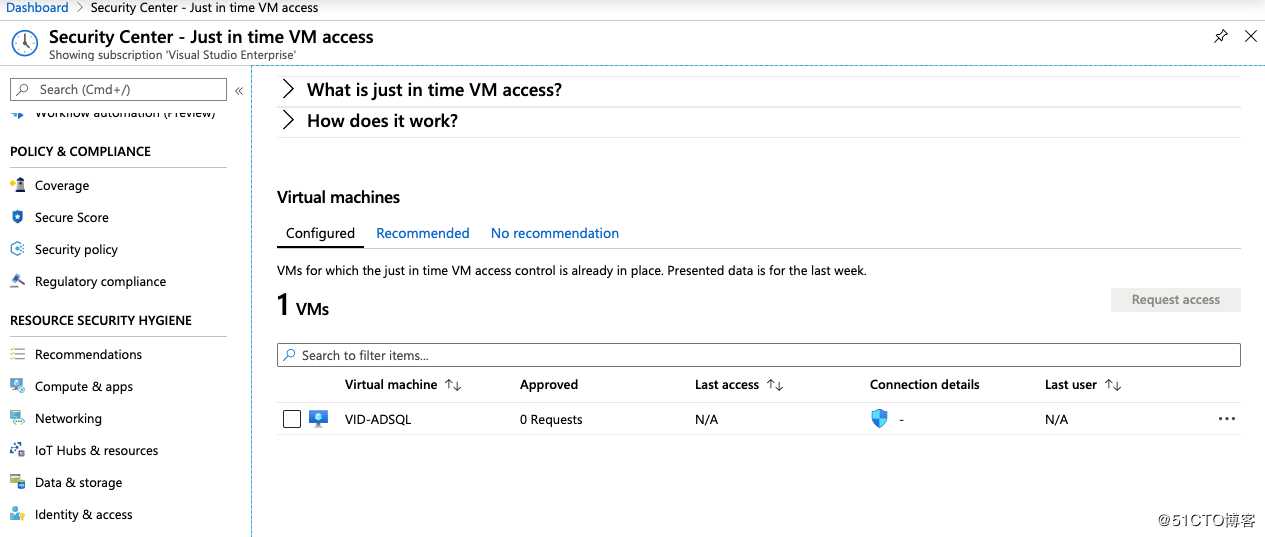

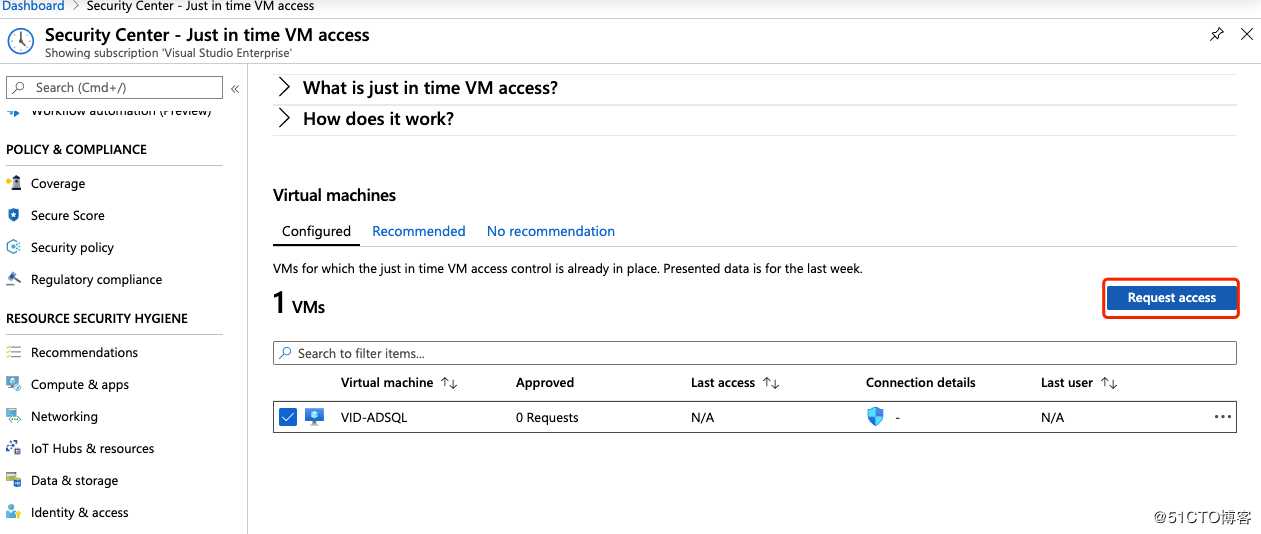

配置完成以后,我们可以在“Configured”选项卡看到我们已经配置好的虚拟机:

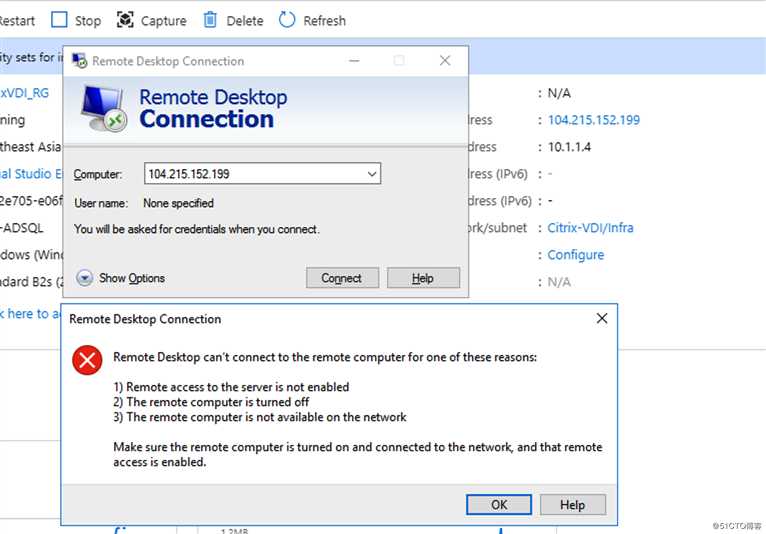

现在我们可以尝试使用RDP协议去与我们的目标虚拟机建立绘画,但是由于NSG上配置了3389端口的deny规则,所以我们无法访问虚拟机:

若我们想允许用户访问,则可以通过在Azure安全中心选中需要访问的虚拟机,然后点击“请求访问”:

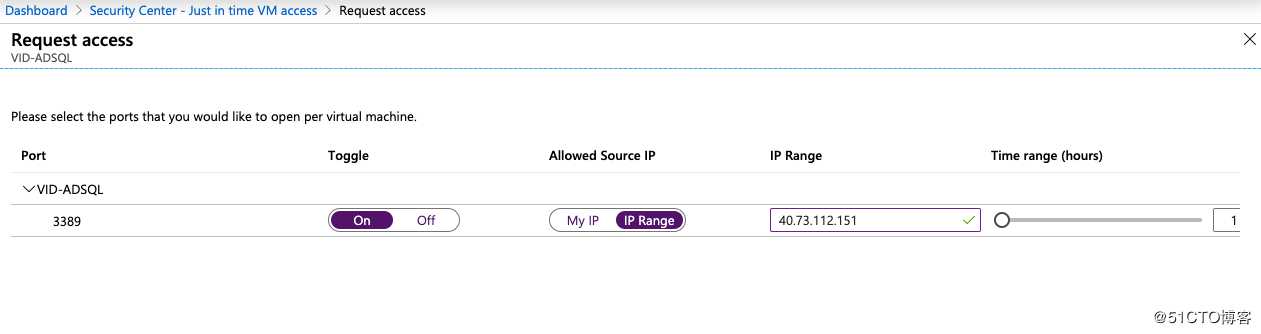

然后我们需要打开端口,同时设置允许的源IP范围和允许访问的时间范围:

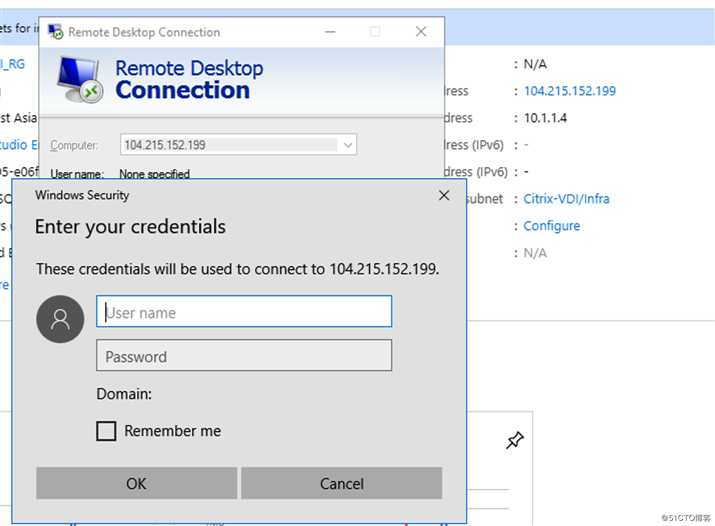

配置完成后,我们就可在我们所允许的地址范围内使用RDP协议和目标VM建立会话:

到这里我们就给大家演示了如何使用即时VM访问来对我们的Azure VM进行保护。其实这是一个很好的功能,他允许或拒绝对Azure中VM的访问,从而可以使我们的服务器更加安全

以上是关于使用即时VM访问保护Azure VM的主要内容,如果未能解决你的问题,请参考以下文章

如何自动将文件从多个 Azure VM 复制到 Azure 存储并访问

从 Azure VM 访问 Azure 存储,无需出站 Internet