逆向_Hello,CTF

Posted tntbomb

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了逆向_Hello,CTF相关的知识,希望对你有一定的参考价值。

直接双击打开。

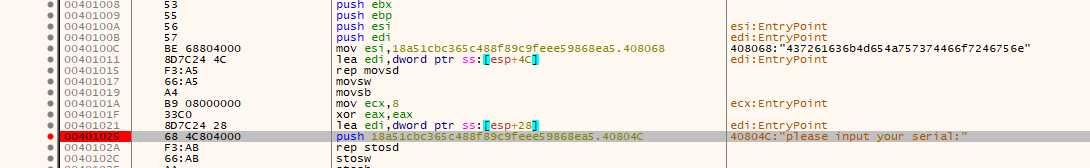

拖入x32olldbg。

Alt+F9之后。

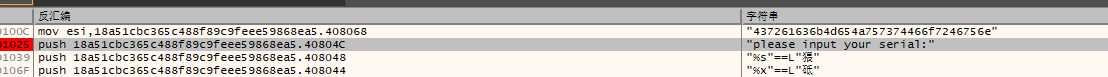

搜索当前模块下的字符串。

可以看到437261636b4d654a757374466f7246756e。

这是一个16进制的字符串。

用notepad ++打开。点击插件-->Converter-->HEX->ASCII。

便可以看到FLAG形式的ASCII字符串。

这道题是将用户输入的字符串转为16进制,与程序中的16进制字符串相比较。

以上是关于逆向_Hello,CTF的主要内容,如果未能解决你的问题,请参考以下文章