BUUOJ Misc刷题大作战

Posted jeffking11

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUUOJ Misc刷题大作战相关的知识,希望对你有一定的参考价值。

你竟然赶我走

随便一个txt文件都可以拿

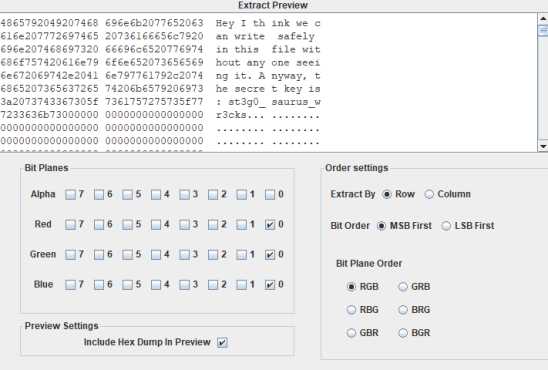

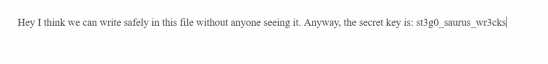

LSB

当然还有别的,根据里面左右左右变化,在0管道有变化,然后把下面的三个0打钩,导出png,一个二维码,扫出来

乌镇峰会种图

只要会用winhex打开文件就行

rar

四位数密码爆破

qr

扫码

文件中的秘密

属性,备注

ningen

binwalk分析+四位数密码爆破

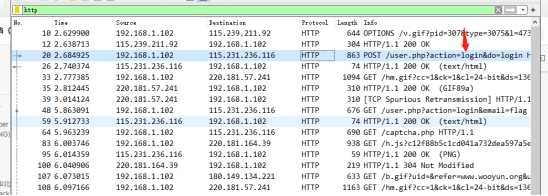

wireshark

点进去

然后就拿到

镜子里面的世界

emm

这道题很迷惑

steg给了提示,然后发现管道有问题,就直接分析,接着就看到了答案,

但是从steg上复制的都是有问题的,后面直接保存,拿md文件打开,就ok了

小明的保险箱

广西的那道题,在湖湘杯的预赛里面搞过,binwalk,爆破7869

爱因斯坦

binwalk,爆破(图片属性藏着password: this_is_not_password)

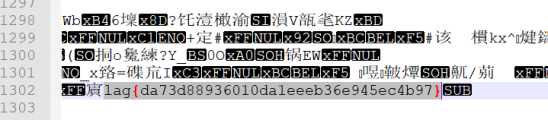

被嗅探的流量

又是wireshark的题,最近玩了一波wireshark,发现这个真的好好用哦!

一般是查看http流,然后发现里面有个上传文件的东西哦,里面有图,就直接export导出

接着全部用PS查看里面的东西

因为用notepad++看的是少了f的flag

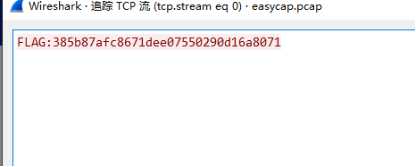

easycap

本题属于无脑题,直接右键追踪流,出现flag

假如给我三天光明

又是老题目了

一段音频

然后盲文密码

解密为kmdonowg

然后里面morse加密

直接audacity查看

然后直接 翻译,注意flag{},它这个又是别的地方的题

flag{wpei08732?23dz}

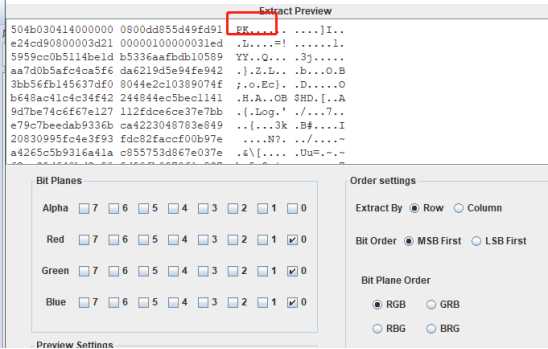

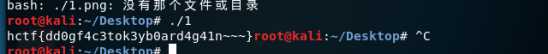

FLAG

什么都没发现直接上steg

瞎搞,空000,然后发现PK,fine,存下来,然后导入

然后改成rar文件

然后用7-zip直接提取(网上一堆rar解不出来,那就直接上zip解压)

接着无名称,丢到kali里面直接运行,(哦,对了,记得要给权限755)

晚点再看看web和密码,如果有可能就看看pwn的入门,溜了溜了,睡午觉去了,一个小时15道题,有点少

打了15道题,休息一下,我好菜,菜鸡冲鸭!

继续冲!

另外一个世界

emm,拿到图片之后,010editor打开,末尾有东西,二进制分组,转ASCII码,加flag格式

隐藏的钥匙

010打开搜索flag...base64解码,包装flag

荷兰宽带数据泄露

RouterPassView

打开

搜索username

迷惑的题,看了题解才知道

[BJDCTF 2nd]最简单的misc-y1ng

这个下载下来,有加密,试着用7-Zip打开破解伪加密,然后010发现少了头,只用IHDR(文件头数据块)

补上PNG头,89 50 4E 47

然后打开图片,16进制转码,把bjd去掉,加上flag

后门查杀

跟着教程,网上说用D盾扫出来了,我就直接去找到include/include.php 发现是大马,翻一番pass,就ok了

来首歌吧

audacity看出有morse,一点一点打出来就好

[BJDCTF 2nd]A_Beautiful_Picture

本来是自己搞长和宽,但是看到网上有大佬有脚本,我酸了

import zlib import struct filename = ‘Misc-A_Beautiful_Picture-DreamerJack.png‘ with open(filename, ‘rb‘) as f: all_b = f.read() crc32key = int(all_b[29:33].hex(),16)  data = bytearray(all_b[12:29]) n = 4095 for w in range(n): #高和宽一起爆破 width = bytearray(struct.pack(‘>i‘, w)) for h in range(n): height = bytearray(struct.pack(‘>i‘, h)) for x in range(4): data[x+4] = width[x] data[x+8] = height[x] crc32result = zlib.crc32(data) if crc32result == crc32key: print("宽为:",end="") print(width) print("高为:",end="") print(height) exit(0)

神秘龙卷风

四位数爆破,然后https://www.splitbrain.org/services/ook,

一串fuckbrain解码

九连环

解压,kali 然后binwalk 提取出一个图和一个压缩包,然后对图片foremost,然后又有ko.txt

解出压缩包密码

然后就出来了

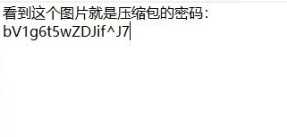

snake

binwalk,foremost,base64,然后很多东西,发现

附上大佬链接https://blog.csdn.net/douqingl/article/details/50256931

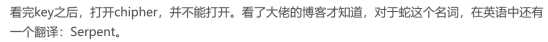

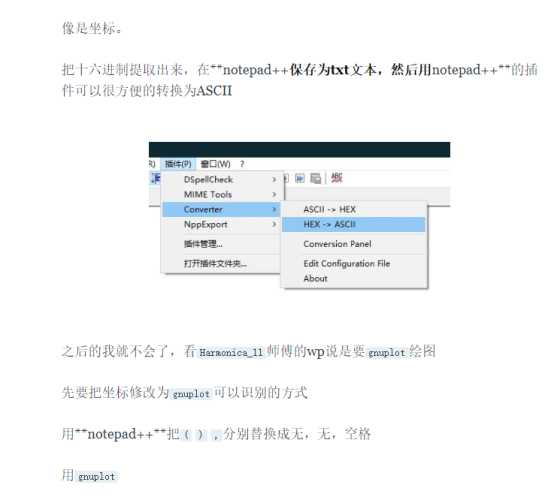

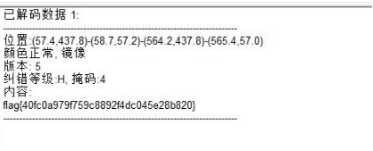

梅花香之苦寒来

010打开,16进制转换,坐标

网上博客提示用gnuplot

然后得到二维码

接着就拿到flag

flag{40fc0a979f759c8892f4dc045e28b820}

面具下的flag

binwalk分离,然后得到flag.vmdk然后解压得到一坨

文件里面有两个部分

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook.

+++++ +++++ [->++ +++++ +++<] >++.+ +++++ .<+++ [->-- -<]>- -.+++ +++.< ++++[ ->+++ +<]>+ +++.< +++++ +[->- ----- <]>-- ----- --.<+ +++[- >---- <]>-- ----- .<+++ [->++ +<]>+ +++++ .<+++ +[->- ---<] >-.<+ +++++ [->++ ++++< ]>+++ +++.< +++++ [->-- ---<] >---- -.+++ .<+++ [->-- -<]>- ----- .<

一个ook,一个brainfuck解密

https://www.splitbrain.org/services/ook

flag{N7F5_AD5_i5_funny!}

webshell后门

D盾扫描

多功能大马....

zp.php里面pass

flag{ba8e6c6f35a53933b871480bb9a9545c}

[BJDCTF 2nd]小姐姐-y1ng

傻子题...

010,搜bjd,然后就出现了,换头

flag{haokanma_xjj}

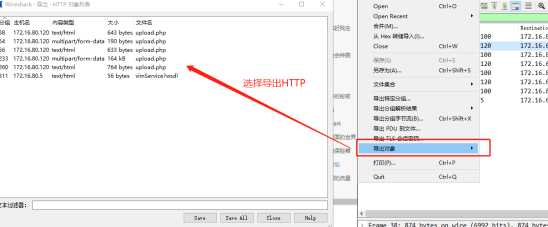

数据包中的线索

导出http对象

有开头“/9j”知道以下数据是jpg图,然后是base64,补上文件头:data:image/jpeg;base64,

flag{209acebf6324a09671abc31c869de72c}

完成30道题!!!

撒花!!!

菜鸡今天真开心

以上是关于BUUOJ Misc刷题大作战的主要内容,如果未能解决你的问题,请参考以下文章