信息收集之主动信息收集

Posted yuzly

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了信息收集之主动信息收集相关的知识,希望对你有一定的参考价值。

信息收集之主动信息收集(二)

1.SNMP扫描

2.SMB扫描

3.SMTP扫描

4.防火墙识别

5.WAF识别

6.负载均衡识别

一、SNMP扫描

SNMP 简单网络管理协议,经常被错误的配置,信息的金矿

SNMP服务是使用明文传输的,即使不能通过community进行查询,也有可能使用抓包嗅探的方法得到SNMP数据包中的数据

SNMP系统的内部信息都是可以通过snmp进行监控的

SNMP服务端UDP 161 客户端 UDP 162

1.onesixtyone实现SNMP扫描

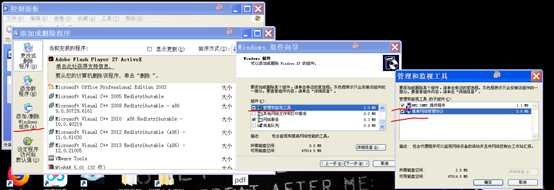

首先在目标机(xp)上安装SNMP协议并启动snmp服务

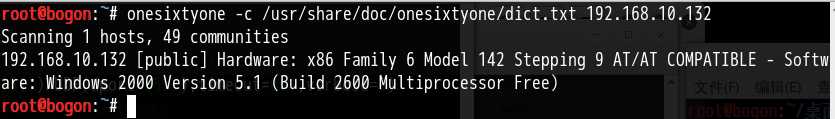

1.1onesixtyone -c /usr/share/doc/onesixtyone/dict.txt 192.168.10.132 暴力破解得到目标机的团体

1.2.上面暴力破解得到目标机的SNMP团体之后,用onesixtyone 192.168.10.132 public 查看目标机团体的信息,下图可以看到onesixtyone得到的信息很少

2.snmpwalk实现SNMP扫描

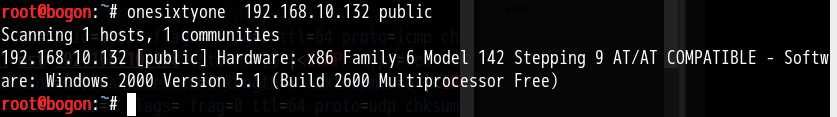

2.1snmpwalk 192.168.10.130 -c public -v 2c #-c指定community -v指定snmp版本,在win xp上默认安装的是2c版本

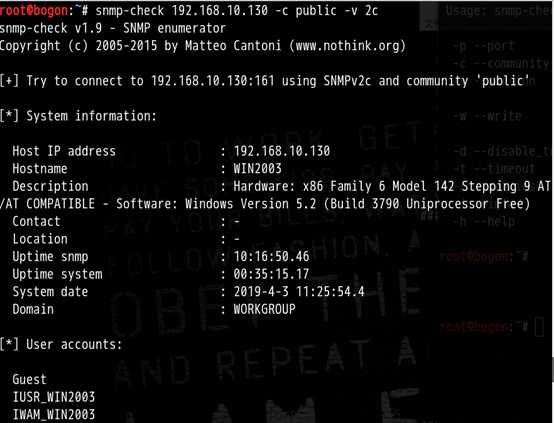

3.snmp-check实现SNMP扫描

3.1snmp-check 192.168.10.130 -c public -v 2c

二、SMB扫描

Server Message Block 协议

|

版本 |

操作系统 |

| SMB1 | Windows 200、xp、2003 |

| SMB2 | Windows Vista SP1、2008 |

| SMB2.1 | Windows 7/2008 R2 |

| SMB3 | Windows 8、2012 |

SMB是Windows使用最广泛的协议,同样也是被发现漏洞最多的协议,实现复杂,

默认开放,文件共享

1.0版本可以进行空会话身份认证(SMB1)

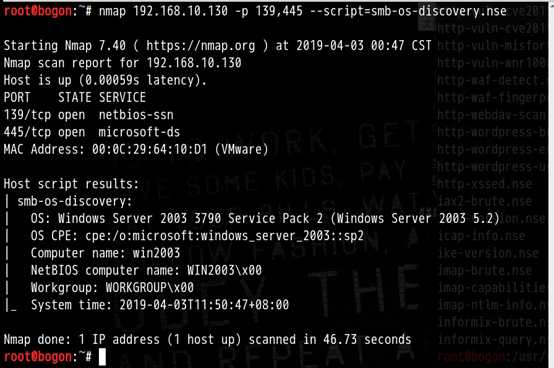

1.Nmap实现DMB扫描

1.1 nmap 192.168.10.130 -p 139,445 --script=smb-os-discovery.nse #nmap脚本在/usr/share/nmap/scripts目录下存放

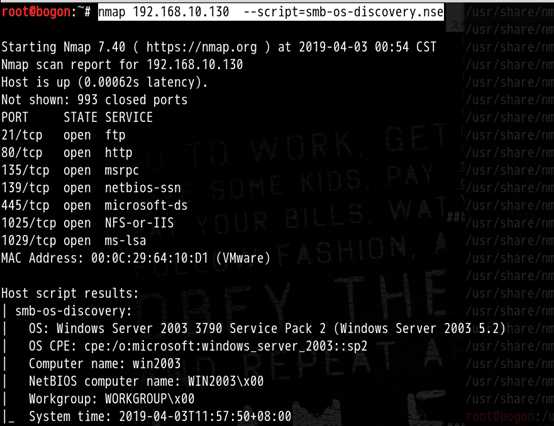

1.2nmap 192.168.10.130 --script=smb-os-discovery.nse

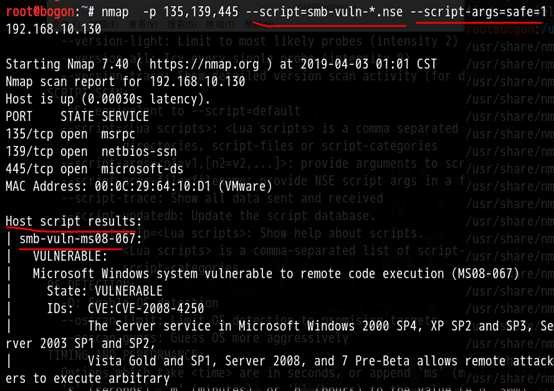

1.3nmap -p 135,139,445 --script=smb-vuln-*.nse --script-args=safe=1 192.168.10.130 #--script-args=safe=1 安全扫描

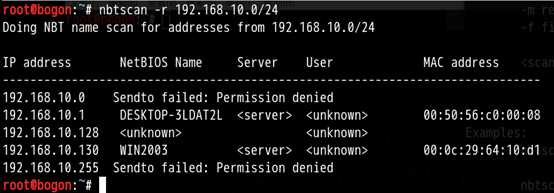

2.nbtscan

nbtscan是一个扫描WINDOWS网络NetBios信息的小工具,NBTSCAN简单快速。但只能用于局域网,可以显示真实的IP,主机名,用户名称和MAC地址等等

2.1 nbtscan -r 192.168.10.0/24

3. enum4linux

Windows平台上曾经出现过一个第三方的信息枚举工具 enum.exe,其利用SMB协议枚举Windows系统和SAMBA服务,以此来获得目标系统大量的重要信息,其枚举结果可能包含目标系统的用户帐号、组帐号、共享目录、密码策略等机密重要信息。enum4linux作为其Linux平台的复刻作品,全面兼容了enum.exe的所有功能。对于安全防护不足的SMB/SAMBA服务,enum4linux可直接枚举重要信息,甚至帮助我们发现潜在漏洞的存在。为充分利用其功能,使用者需要对NetBIOS和SMB协议有所了解。

enum4linux -U 192.168.10.200

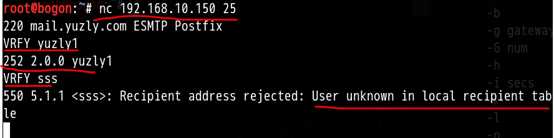

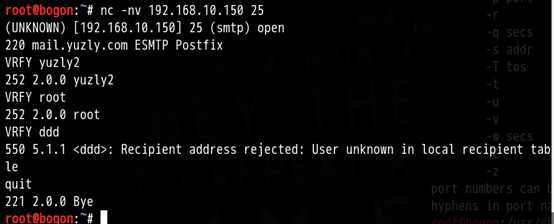

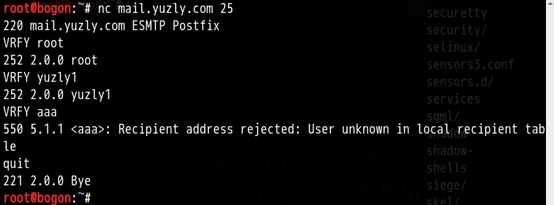

三、SMTP扫描

SMTP(Simple Mail Transfer Protocol)即简单邮件传输协议

SMTP扫描最主要的作用是发现目标主机上的邮件账号,通过主动对目标的SMTP(邮件服务器)发动扫描。

1.nc实现SMTP扫描

nc 192.168.10.150 25

2.nmap实现SMTP扫描 #在使用NMAP扫描SMTP之前我们需要确认对方SMTP端口已经开放了的,这便需要前期的端口扫描了

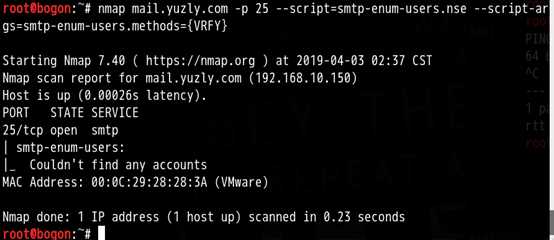

2.1 nmap mail.yuzly.com -p 25 --script=smtp-enum-users.nse --script-args=smtp-enum-users.methods={VRFY}

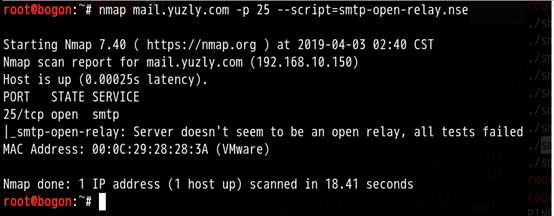

2.2 nmap mail.yuzly.com -p 25 --script=smtp-open-relay.nse

3.smtp-user-enum实现SMTP扫描

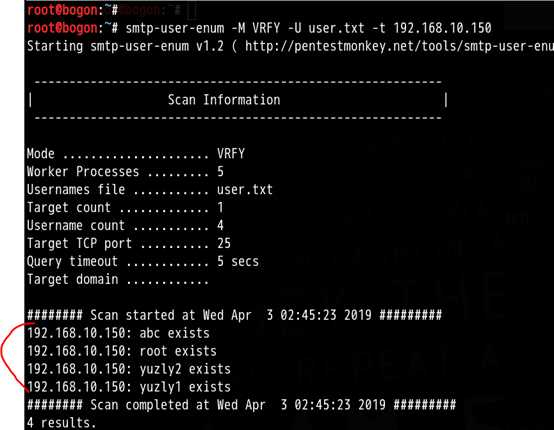

3.1 smtp-user-enum -M VRFY -U user.txt -t 192.168.10.150

四、防火墙识别

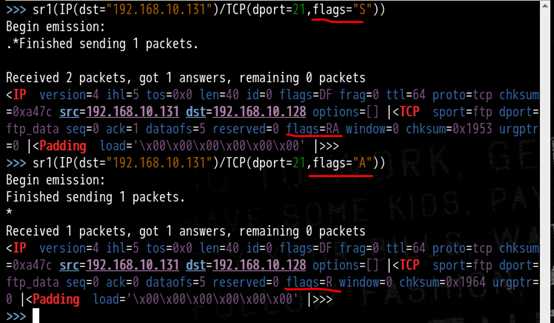

1.scapy测试

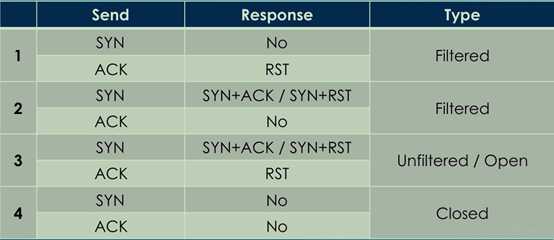

1.1先发送一个SYN包给目标端口,收到响应SYN/ACK包,然后在发送一个ACK包给目标端口,收到响应RST包,说明目标端口是未被防火墙过滤的(Unfiltered/Open)

1.2.在目标机上关闭21端口,然后测试

在scapy中如果目标端口没有开放则返回flags为RA(RST/ACK),给目标端口发送一个SYN包,收到响应RA(RST/ACK)说明目标端口没有开放

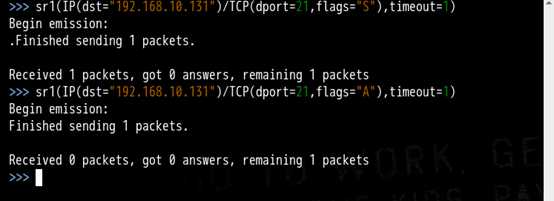

1.3在目标机上设置防火墙阻止21端口连接, iptables -I INPUT -p tcp --dport 21 -j DROP,然后测试

给目标机发送一个SYN数据包并设置超时时间,在超时时间过后没有收到响应,然后给目标机发送一个ACK数据包并设置超时时间,在超时时间过后没有收到响应,说明被防火墙过滤

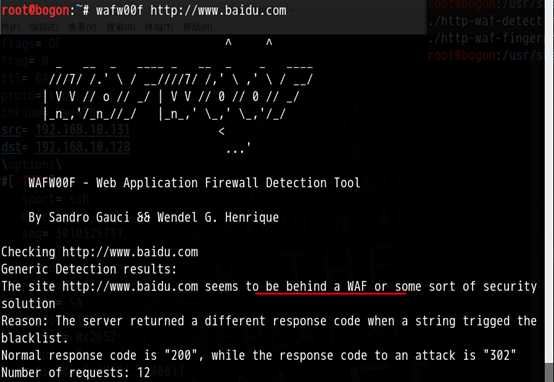

五、WAF识别

WAF全称是web application firewall,即web应用防火墙

WAF的定义是这样的:Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。通过从上面对WAF的定义中,我们可以很清晰的了解到,WAF是一种工作在应用层的、通过特定的安全策略来专门为Web应用提供安全防护的产品。

1. Wafw00f实现WAF识别

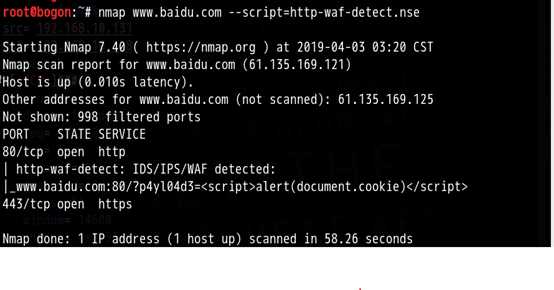

2.nmap实现WAF识别

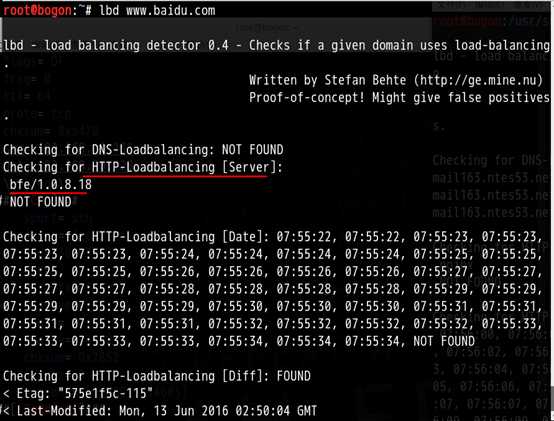

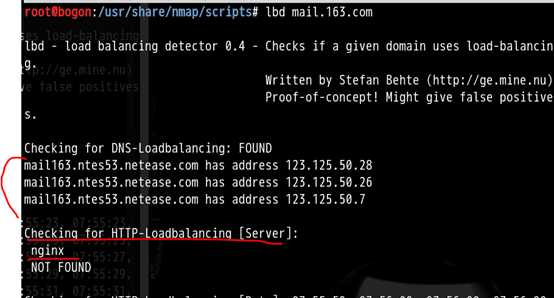

六、负载均衡识别

负载均衡从其应用的地理结构上分为本地负载均衡(Local Load Balance)和全局负载均衡(Global Load Balance,也叫地域负载均衡),本地负载均衡是指对本地的服务器群做负载均衡,全局负载均衡是指对分别放置在不同的地理位置、有不同网络结构的服务器群间作负载均衡。它提供了一种廉价有效透明的方法扩展网络设备和服务器的带宽、增加吞吐量、加强网络数据处理能力、提高网络的灵活性和可用性。

DNS负载均衡

HTTP-Loadbalancing #基于web的服务负载均衡经常使用nginx、Apache应用层负载均衡

Nginx

Apache

1.lbd实现负载均衡的识别

--------------------------------------------------------------------------------------------------------------------

信息收集之主动信息收集(一):https://www.cnblogs.com/yuzly/p/10652516.html

以上是关于信息收集之主动信息收集的主要内容,如果未能解决你的问题,请参考以下文章