从零开始学安全(四十三)●Wireshark分析ICMP(IP)协议

Posted yuanzijian-ruiec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了从零开始学安全(四十三)●Wireshark分析ICMP(IP)协议相关的知识,希望对你有一定的参考价值。

存活时间与IP分片

这里我们首先来研究一下关于IP协议的两个非常重要的概念:存活时间与IP分片。存活时间(TTL,Time to Live)用于定义数据包的生存周期,也就是在该数据包被丢弃之前,所能够经历的时间,或者能够经过的最大路由数目。这个值是在数据包被创建的时候设置的,而且通常在每次发往一个路由器的时候会实现自减一的操作。一旦TTL的值变为了0,那么这个数据包就会被丢弃。由于TTL的值在技术上是基于时间的,那么一个非常繁忙的路由器可能会将TTL的值减去不止1,但是一般来说,我们还是可以认为一个路由设备在多数情况下只会将TTL的值减去1

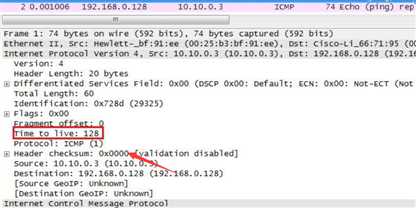

这个捕获文件中包含有两个ICMP(Internet Control Message Protocol,Internet控制报文协议)数据包,它使用了IP协议进行数据包的传递,我们可以利用Packet Details面板来展开IP的头部信息进行分析。

在这里可以看到,IP的版本号为4,IP头的长度是20字节,总长度是60字节,并且TTL的值是128。其实这个捕获文件是从IP地址为10.10.0.3的设备将一个ICMP请求发往了IP地址为192.168.0.128的设备上。也就是使用了ping来测试设备之间的通信。而这个捕获文件就是在源主机上被创建的。

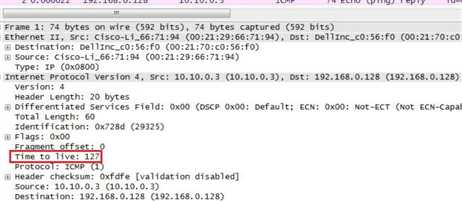

可以发现,这里的TTL值变成了127,比原来的TTL少了1。就算我们不知道这个网络的结构,那么也可以由TTL值推断出这两台设备之间是有一个路由器的,正是由于有一个路由器,才使得TTL的值减少了1。

接下来我们研究一下IP分片。IP数据包的分片指的是将一个数据流分为更小的片段,是IP用于解决跨越不同类型的网络时可靠传输的一个特性。数据包的分片主要基于OSI模型第二层的数据链路层协议所使用的最大传输单元(MTU,Maximum Transmission Unit)的大小,以及使用这些第二层协议的设备配置情况。在多数情况下,第二层所使用的数据链路层协议是以太网。而以太网的默认MTU是1500,那么以太网的网络上所能传输的最大数据包的大小就是1500字节,注意这里面并不包括14字节大小的以太网头部本身。

当一个设备准备传输一个IP数据包时,会首先将这个数据包的大小和将要把这个数据包传出去的网络接口的MTU进行比较,从而确定是否需要将这个数据包分片。如果数据包的大小大于MTU,那么这个数据包就会被分片。步骤如下:

(1)设备将数据分为若干个可以成功进行传输的数据包。

(2)每个IP头的总长度域(Total Length)会被设置为每个分片的片段长度。

(3)更多分片标志(More fragments)将会在数据流的所有数据包中设置为1,最后一个数据包则为0(not set)。

(4)IP头中分片部分的分片偏移将会被设置。

(5)数据包被发送出去。

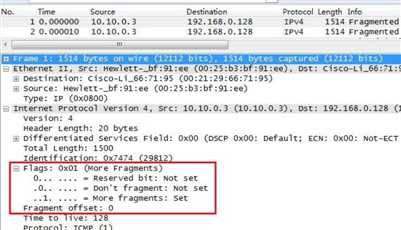

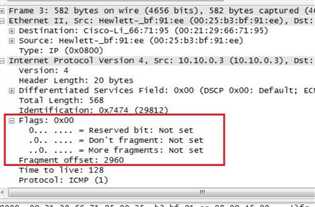

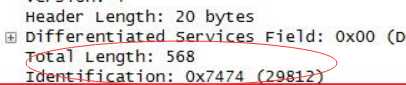

这里我们重点关注的是更多分片标志(More fragments)以及分片偏移(Fragment offset)。由于说在这个数据包中,更多分片标志被设置为了1,意味着这是一个分片数据包,并且接收设备还需要等待接收序列中的另一个数据包。而分片偏移被设置为了0,说明这个数据包是一系列分片偏移中的第一个。接下来查看一下第二个数据包的IP头:

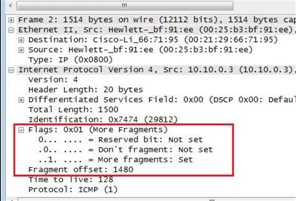

这个数据包同样被设置了更多分片标志,而接下来的分片偏移的值是1480,这是因为前一个分片是1500字节,但是其中包含有20字节的IP头,因此到这里分片偏移就成了1480。再看一下第3个数据包:

这个数据包并没有设定更多分片标志位,说明这是整个数据流的最后一个分片。并且其分片偏移被设定为2960,也就是1480加上1480的结果。这三个分片之所以会被认为来自于同一个数据序列,是因为在Identification中,这三个数据包的值都是0x7474。

以上是关于从零开始学安全(四十三)●Wireshark分析ICMP(IP)协议的主要内容,如果未能解决你的问题,请参考以下文章

网络安全系列-四十三:使用Suricata分析恶意流量pcap文件