docker漏洞环境搭建总结

Posted v01cano

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了docker漏洞环境搭建总结相关的知识,希望对你有一定的参考价值。

1,安装docker

Yum install docker

2,更换源

然后使用阿里的加速器

注册阿里云的开发者平台 https://dev.aliyun.com/search.html

选择右上角的管理中心

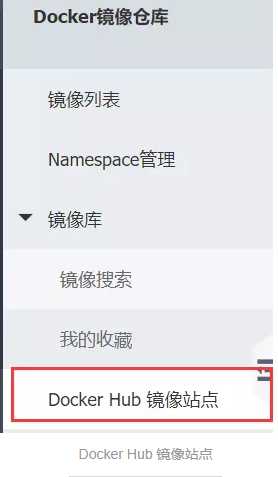

然后如图选择

执行如下命令安装docker-engine、docker-ce

curl -sSL http://acs-public-mirror.oss-cn-hangzhou.aliyuncs.com/docker-engine/internet | sh -依次执行如下命令使用Docker加速器:

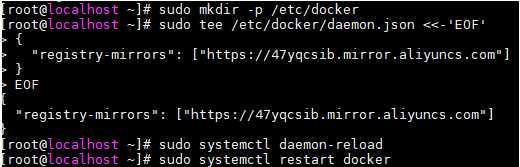

sudo mkdir -p /etc/docker

sudo tee /etc/docker/daemon.json <<-‘EOF‘

{

"registry-mirrors": ["https://xxxx.mirror.aliyuncs.com"]

}

EOF

sudo systemctl daemon-reload

sudo systemctl restart docker

3,docker镜像使用

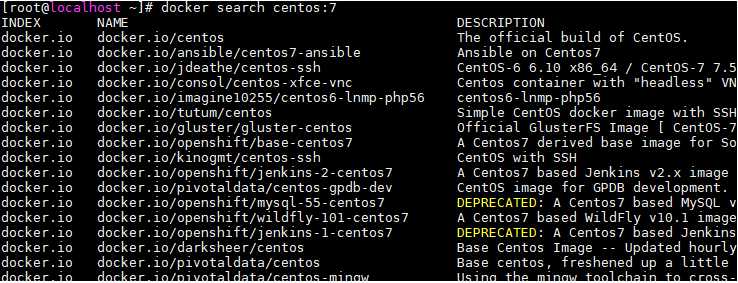

查找镜像:

Docker search centos:7

获取镜像:从仓库获取镜像

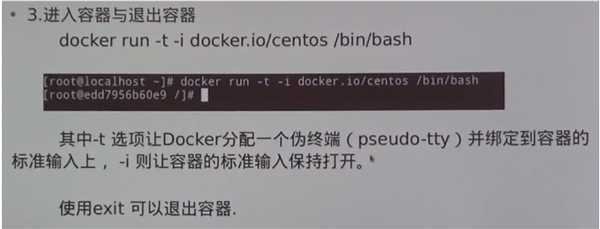

docker pull docker.io/centos进入容器与退出容器

方法一:

docker run -t -i docker.io/centos /bash/bin方法二:

Docker attach 390425ead62e 方法三:

docker exec -ti c3c9a3caac2b /bin/bash

查看本地已有镜像:

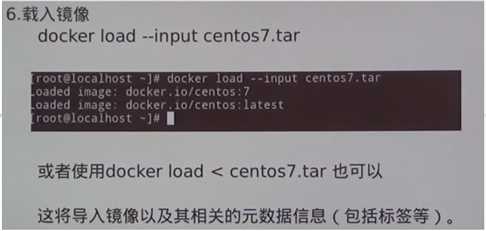

docker images载入镜像:

docker load -- input centos7.tar

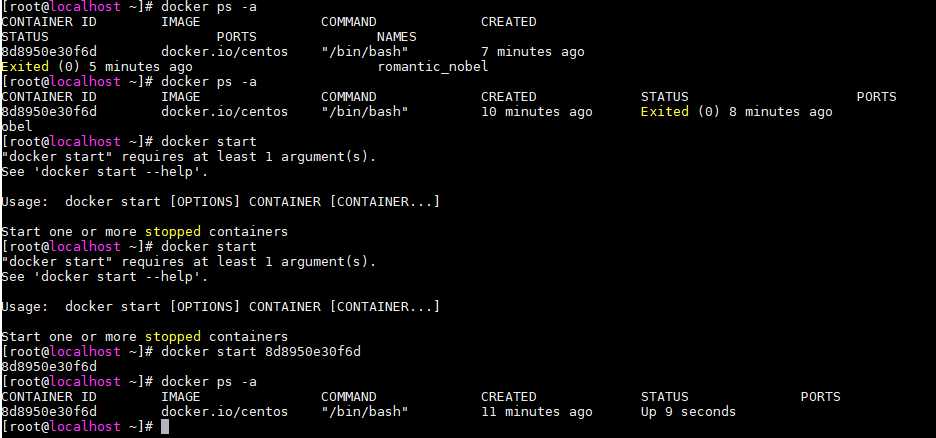

查看容器的状态

docker ps -a启动容器:

docker start 8d8950e30f6d停止容器运行

docker stop 8d8950e30f6d

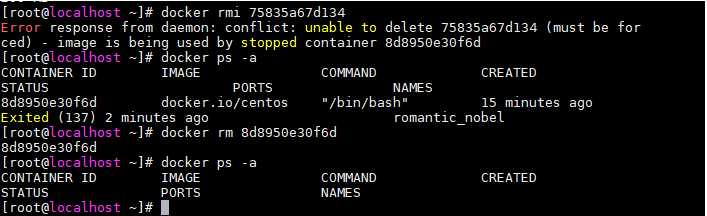

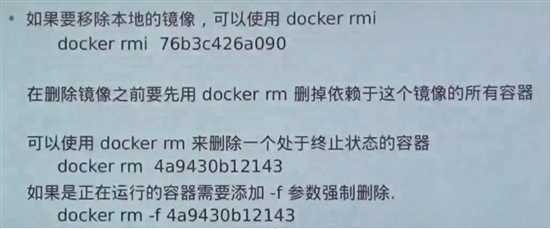

移除本地镜像,

移除镜像前必须先移除正在运行的容器。否则会报错

docker ps -a查看正在运行的容器

docker rm 8d8950e30f6d移除正在运行的容器

docker rmi 75835a67d134移除镜像

4,docker搭建漏洞环境

获取漏洞镜像

docker pull medicean/vulapps:b_bash_shellshock1

启动服务

docker run -d -p 1000:80 medicean/vulapps:b_bash_shellshock1

访问服务

在浏览器输入

下载vulhub中的漏洞,使用docker

git clone https://github.com/vulhub/vulhub.git

然后cd vulhub

Ls查看相应的漏洞,在cd到对应的漏洞目录下面,使用

docker-compose build

docker-compose up -d

然后查看相应的readme.md文件,对该漏洞进行渗透

以上是关于docker漏洞环境搭建总结的主要内容,如果未能解决你的问题,请参考以下文章