ctf题目writeup

Posted lixiaoyao123

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ctf题目writeup相关的知识,希望对你有一定的参考价值。

2019.1.31

题目:这次都是web的了。。。(自己只略接触隐写杂项web这些简单的东西。。。)

题目地址:https://www.ichunqiu.com/battalion

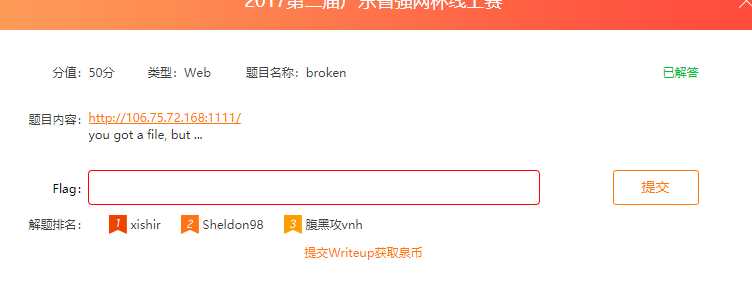

1.

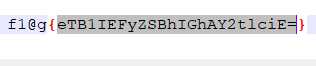

打开链接:

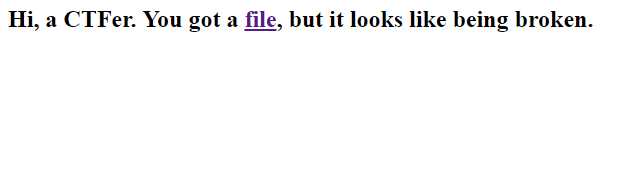

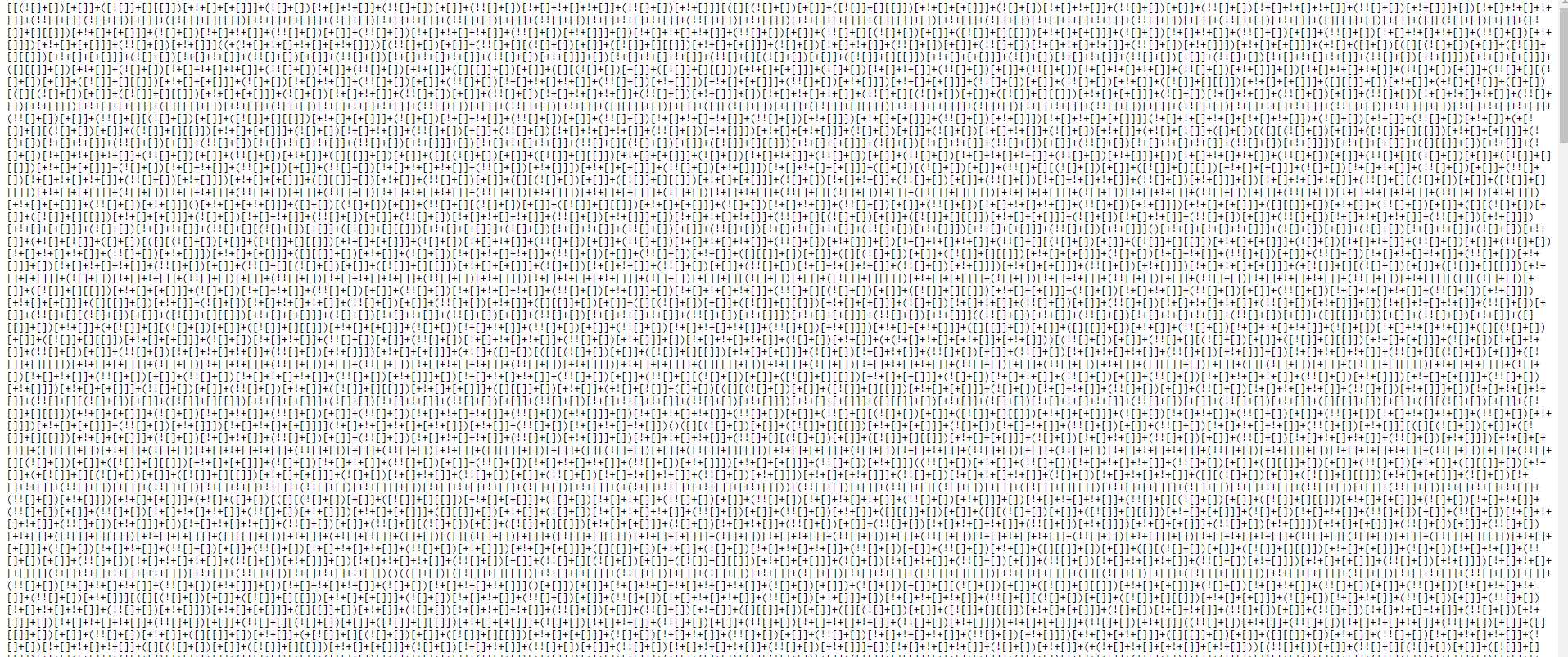

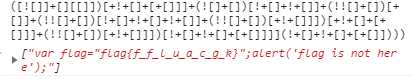

一看就是jsfuck了。。。。这种形式的,可以在线工具,或者直接f12 复制粘贴到console里面执行:

出错了。。。。检查一下:发现最后少了个匹配的] 加上后还是报错 那就干错把首位的那个去掉:

not function。。。 那就把最后的括号去掉:

所以答案就是: flag{f_f_l_u_a_c_g_k}

2.

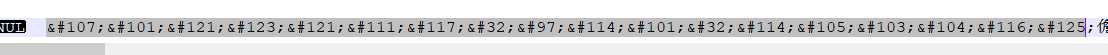

首先猜是凯撒密码:

很明显最后就是flag 只不过还得我们再揭秘一次 就是看 数字对应哪个字母 比如这个就是 8对应L

以此类推 最后:FLAG{GSOLPDMHCTMABCID} 这里得大写。

3.

打开后是个上传页面:

写个一句话木马然后改成jpg格式上传,再抓包改后缀:

爱春秋的题没法做了。。。(做到这的时候不知道为啥,web中涉及一丢丢敏感操作的我都被ban了。。。。。)

所以开始另一个网站刷题:

bug库: https://ctf.bugku.com/challenges

4.

图片能正常打开,也不包含其他的文件。尝试直接找flag没找到。在最后看到了这个:

ascii码 可以照着表写也可以直接工具搞:

key{you are right}

5.

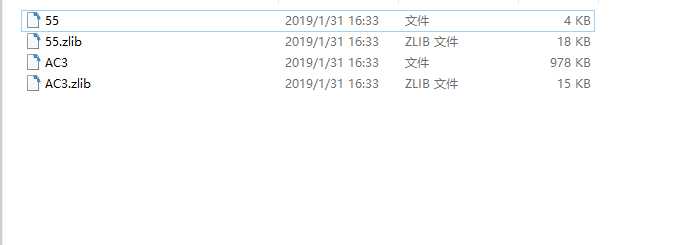

下载之后是一张图片。png格式的,尝试直接打开找flag,没有。然后用神器stegsolve,也没什么发现。

之后binwalk一下:

又是zlib。。。感觉题目一旦出现zlib就没好事了。。。

然后看了看大佬们的说是改一下图的宽和高???

用winhex就在 ihdr这:

IHDR紧接着后面的就是宽和高,把后面的A改成F。

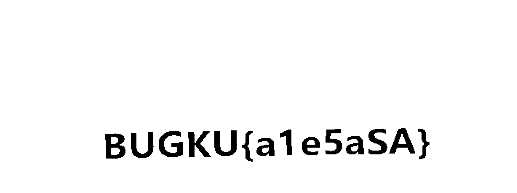

厉害了。。。BUGKU{a1e5aSA}

6.

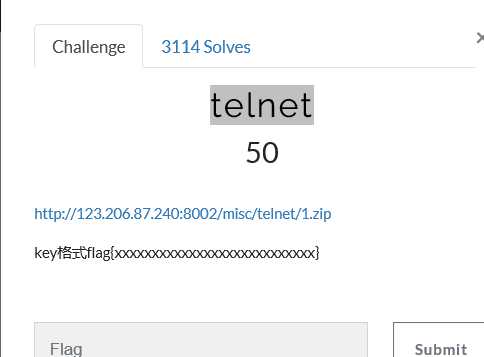

解压之后是个pcap,用wireshark打开:

还好数据包挺小,发现用telnet协议的,再根据这个题目,直接筛选telnet,一个个找,没想到就在里面直接找到了:

flag{d316759c281bf925d600be698a4973d5}

7.

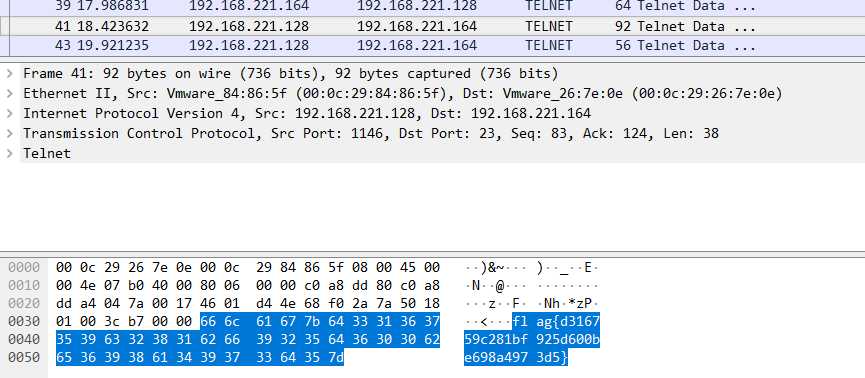

下载后是个叫zip的没有后缀的文件,直接加zip后缀解压后得到一个文档。

文档打开后全是乱码,但是开头有个PK,说明还是压缩包,那就改后悔继续解压:

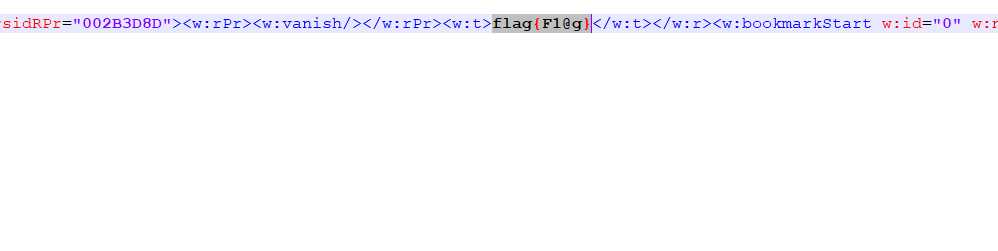

然后就挨个找。。。在一个叫document.xml中找到了:

flag{[email protected]}

8.

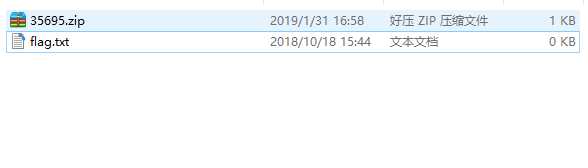

一个图片下载下来。直接用binwalk分离出来一个压缩包和一个flag.txt

还以为又是明文攻击。。。结果发现这个0kb 没卵用。。。然后zip是真加密,需要密码。

用ziprello小小的尝试一下。。没卵用。

所以这个密码提示在哪?

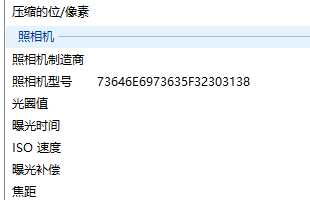

在这:(真坑爹)

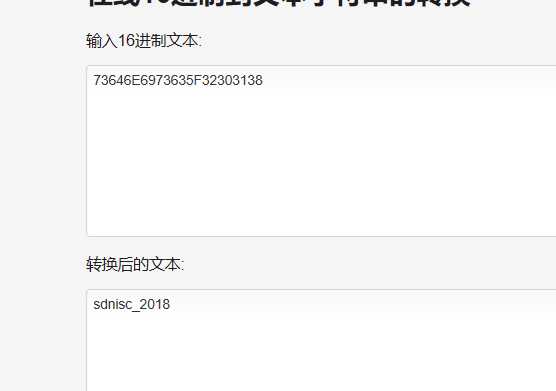

这个是16进制转成字符串就ok:

这就是压缩包密码了,解压得到flag:

flag{[email protected]}

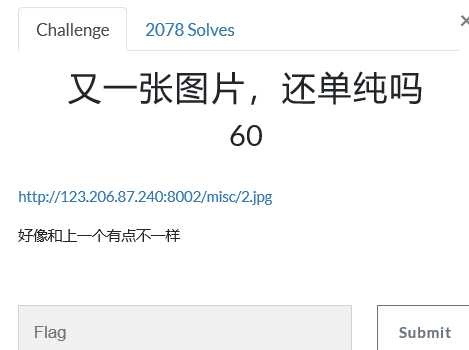

9.

还是老办法,先文本格式打开,撞大运搜索flag。。。。啥都没有。看了看没什么特别注意的的地方。

然后改成zip格式。。。居然没用?那就用binwalk试试,结果发现是由东西的,但是没办法像其他的那样可以导出来。

最后抱着试一试的心态用stegsolve,先是各个通道都看一眼。。。没卵用。结果最后没想到 用逐帧分析的方法出来了:

falg{NSCTF_e6532a34928a3d1dadd0b049d5a3cc57}

刚开始还以为这个flag拼错了。。结果就是故意这样的。。

10.

直接百度识图。。。发现有几条新闻什么刘亦菲,那就是她了。

key{liuyifei} 居然还真对了!

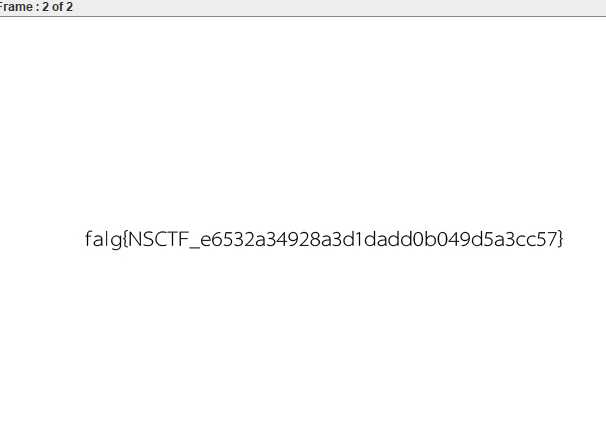

11.

这道题下载下来,打开后啥也没发现。。。

后来搜了搜,这个还真不知道,是路由器配置文件,加了密的,得用特定的软件:routerpassview

直接就能打开了,然后找username就行了:

flag{053700357621}

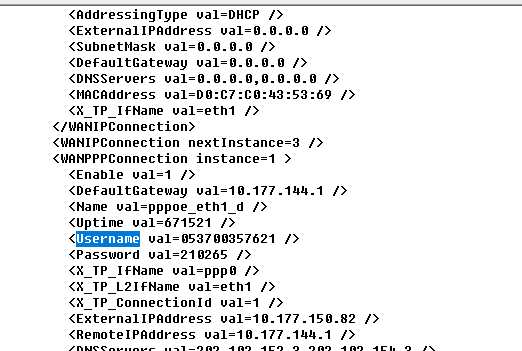

12.

图片下载下来。先找flag 没有。

然后binwalk 有一个提示的图片和一个真加密的压缩包:

这里百度了下还涨了知识,挺有意思:

按顺序来说就是 KQJ。。。

一个字母对应一个数。。。这是啥进制。。。想了好久看了眼键盘/。。。。居然是871

其实用ziprello直接暴力破也可以(可以识别rar)

然后获得一张图片。

然后老样子。。查看图片信息,搜flag啥的。。。打开后直接在最后找到了:

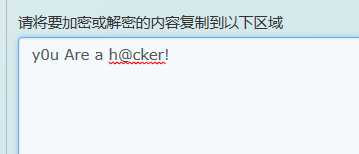

提交后不对,那就是base64编码了:

[email protected]{y0u Are a [email protected]!}

13.

解压后是个exe。。。打开后里面一堆base64编码,直接用工具转图片:

扫二维码就拿到flag了:

KEY{dca57f966e4e4e31fd5b15417da63269}

14.

下载下来是个游戏,还真挺难的。。。

生成了存档文件。。。这隐写杂项题,估计不会反编译吧。。。那就只能对存档文件下手了。

第2位是代表的第几关。。。改到5就结束了

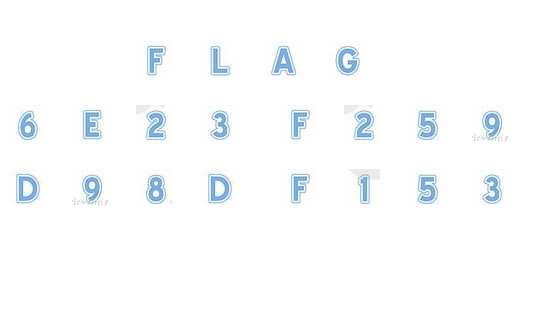

SYC{6E23F259D98DF153} (这里flag提交不对,参考了别人的格式)

15.

下载图片,没有压缩包,没有其他的内容什么的。。。。看文件最后有个东西:

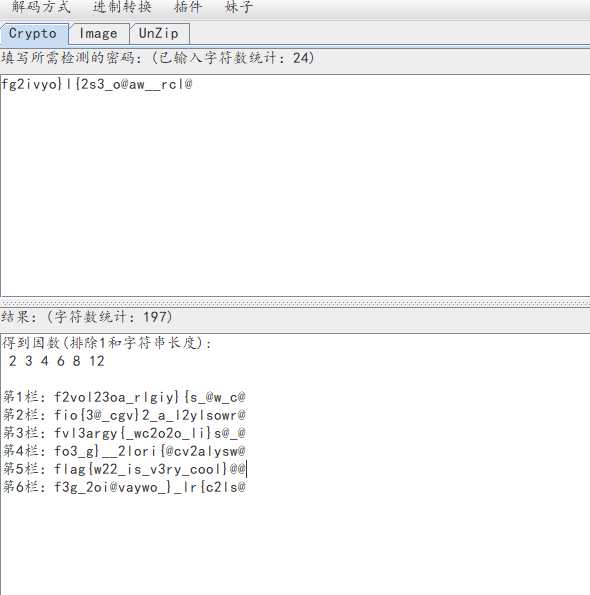

直接丢栅栏密码:

flag{w22_is_v3ry_cool}

16.

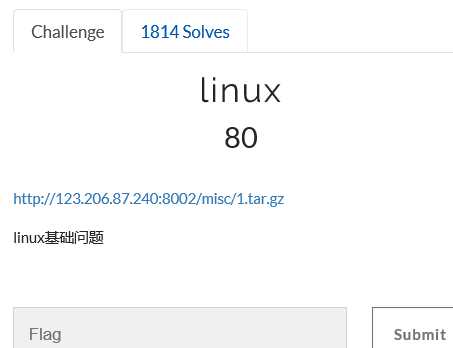

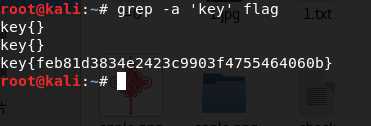

这个在windows解压,然后把解压得到的flag文件挪到linux里(你在linux里面也可以直接做)

然后用命令找flag啊,key这些词:

key{feb81d3834e2423c9903f4755464060b}

17.

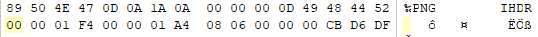

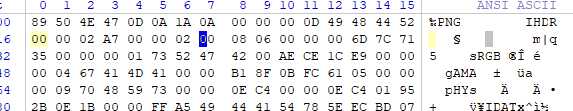

这图片下载下来依旧是啥都找不着。。。binwalk一个zlib(zlib肯定弄不出来的直接放弃)

然后其他的也没发现啥。。。。最后又是ihdr的事:

改下高度:

把第二行第6位从01改成02

就成了:

flag{He1l0_d4_ba1}

今天写到这~

以上是关于ctf题目writeup的主要内容,如果未能解决你的问题,请参考以下文章