杂项_隐写2

Posted gzu_zb

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了杂项_隐写2相关的知识,希望对你有一定的参考价值。

题目传送门:https://ctf.bugku.com/files/af49803469dfdabb80acf562f9381335/Welcome_.jpg

题解:

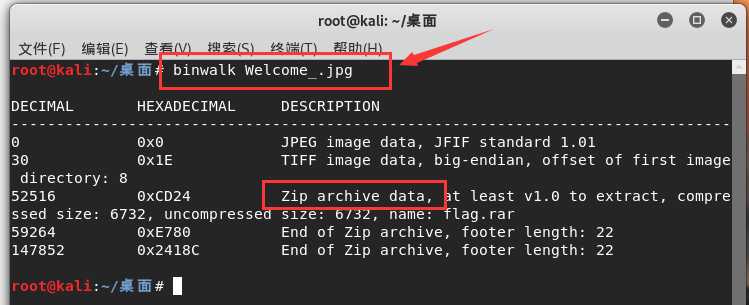

在kili下,用binwalk查看此图片

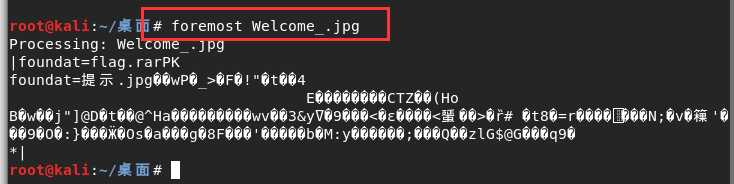

再用foremost命令提取压缩包内容

得到分离文件

打开里面的zip文件

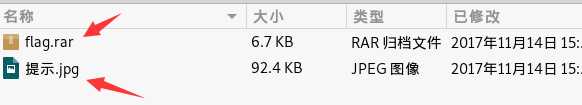

得到两个文件

先打开提示.jpg文件

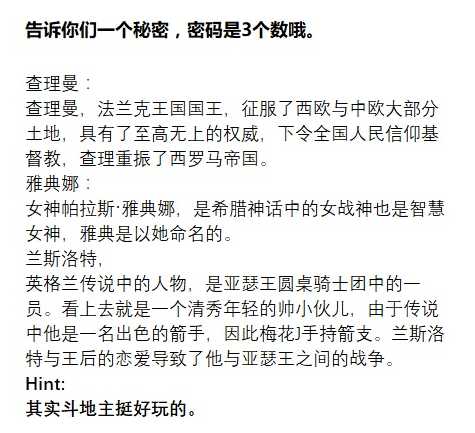

得到一个密码为3位数的信息,可能于另外一个压缩文件有关

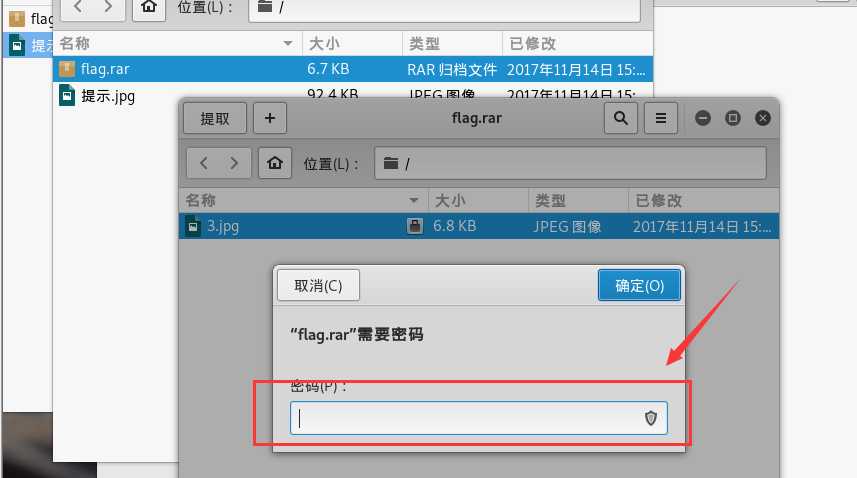

果不其然,打开flag.rar得到一张图片3.jpg 但是需要密码,又密码只有3位数,故考虑暴力破解

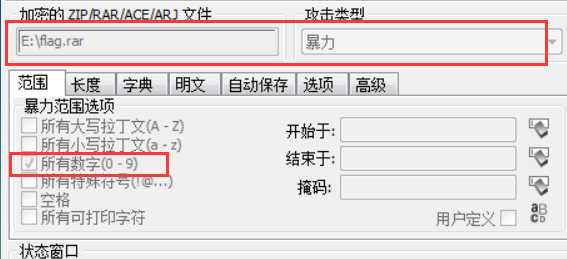

找到一个.rar文件暴力破解的工具 此工具最后附有下载地址哦

此工具最后附有下载地址哦

安装好工具后,打开flag.rar文件,设置一些参数,开始破解

最后得到解密密码871,如下图所示

于是输入密码解压文件,得到图片3.jpg

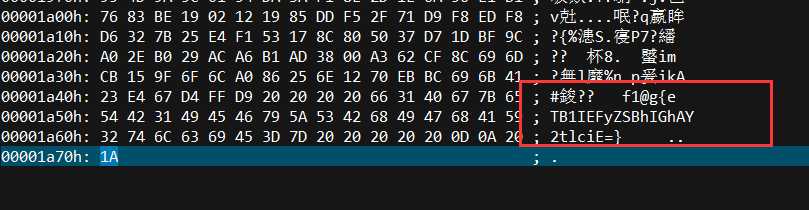

使用UltreEdit工具打开,下拉到最后发现flag

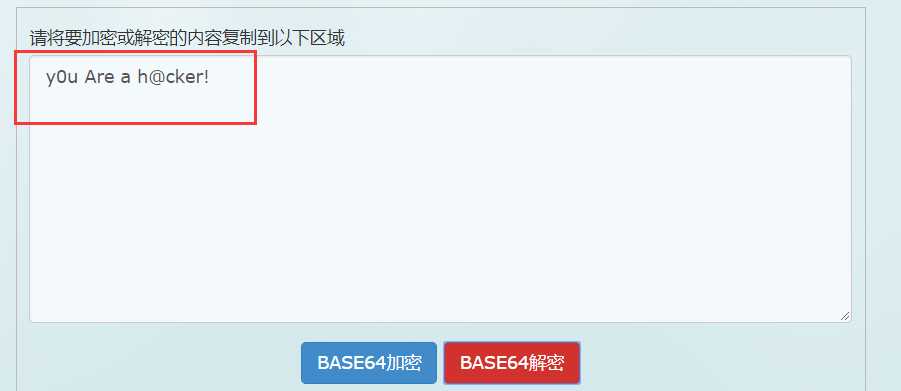

对其进行复制出来,{}中有“=”字符,可以推断是Base64加密后得到的结果

因此,在网上随便找一个破解工具(链接:https://base64.supfree.net/)

输入{}中的内容进行解密,得到明文

因此得到flag:[email protected]{y0u Are a [email protected]!}

附:

暴力破解.rar口令工具链接:https://pan.baidu.com/s/1F89Zod8W1UMc6Y4KhJSCPg

以上是关于杂项_隐写2的主要内容,如果未能解决你的问题,请参考以下文章