内网安全运营的逻辑体系架构(转)

Posted backlion

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网安全运营的逻辑体系架构(转)相关的知识,希望对你有一定的参考价值。

内网安全运营

内网安全运营,指的是公司内部生产办公网络。一般对于传统企业指的的是生产网络(工控网络),办公网络一般指企业公司内部系统(文档服务器、OA系统、财务、专利、人力等业务系统)和员工的办公电脑网络;对于互联网或者IT企业,生产网络一般只对外提供服务的网络(官网、主站点、CDN等等),办公网络与传统企业一致,测试网络指的是用于开发测试环境的网络,推荐在互联网或IT类企业中做到三网分离。

生产网络安全运营

对于生产网络,采取的运行策略和办公内网的技术思路相似,但是业务思路不同。第一,生产网络对于互联网企业来说是企业的生命线、业务不能断,类似金融机构组织的办公网络。所以第一先考虑保业务可用和业务数据。最好做到双份系统甚至多份系统,对于发现的漏洞优先修复一部分暂未在线提供业务的备份节点,在修复成功后,主备交替,再修复原来的主节点,现在的备份节点。此外生产网络最需要稳定,对外应该只开放业务需要的端口,对内从办公网络访问生产网络应该经过堡垒机,做到充分认证和审计。

办公内网安全运营

对于办公内网,要形成高防区,对于AD、DHCP、DNS、、OA、Email、ERP、CRM、专利、财务、招聘、法务、投资、文档、IM通讯、WiKI、项目、版本控制等重点敏感系统应放入高防区。充分收集日志,做到审计与预警监控并举,重点保护这些系统。这些系统只需对外开发业务需求端口即可,网关网段(维护网)应该单独设置访问权限,并与内网逻辑分离。对于基本的员工主机应该上统一的HIDS类产品,例如众多卫士和管家等,最好可以内网运营这些HIDS的控制节点。

测试网络安全运营

测试网络一般不建议做太严格的安全策略限制,但要严格限定测试网络的访问权限和访问方式(堡垒机),做到白名单管控,测试业务不与办公网络和生产网络连通。

安全运营工作初期重点

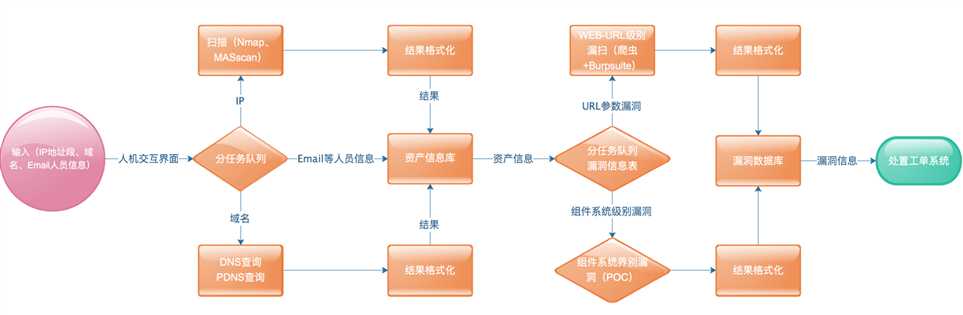

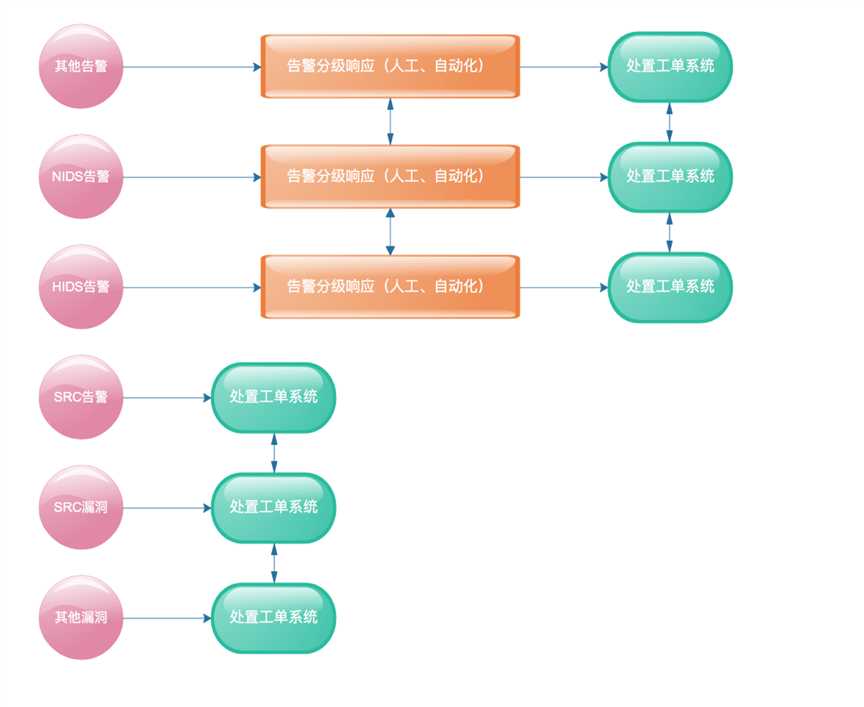

漏洞与事件处置

以上两者基本不外乎三段论,发现->处置->改进

以上是关于内网安全运营的逻辑体系架构(转)的主要内容,如果未能解决你的问题,请参考以下文章