华为华三学习

Posted -xuan

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了华为华三学习相关的知识,希望对你有一定的参考价值。

一、通过远程连接路由器交换机

【R1】interface vty 0 4

【R1-ui-vty0-4】authentication-mode password

【R1-ui-vty0-4】set authentication password simple 密码 //simple是明文,密文是cipher

【R1-ui-vty0-4】user privilege level 3 //3为用户级别管理(“0”为参观,“1”为监控,“2”为配置,“3-15”为管理级别)

二、配置命令

1、vlan

创建VLAN:vlan batch 11 to 14 //创建VLAN11到14

端口加入VLAN:port link-type access

prot default vlan 10 //吧接口加入vlan10

端口设置为Trunk:port link-type trunk

2、链路聚合

lacp priority 100

interface Eth-Trunk 1

mode laco-static

load-balance- dst-mac

trunk-prot 接口类型 接口名称 //例如trunk-prot G 0/0/11

prot link-type trunk

port trunk allow-pass vlan all

3、静态路由

ip route-static 目标网段 子网掩码 下一条地址

4、ospf

进入ospf协议配置route-ip:ospf 100 route-ip

进入区域:area 0

宣告:network

5、rip

进入:rip

版本:version

宣告:network

6、路由重分发

import 协议 协议号 //例如:import ospf 110

注入默认路由:default-route-advertice //ospf注入--前提是自己有默认路由

default-route originate //rip注入默认路由

7、acl

进入acl:acl 2000 2000-2999为基本acl

在acl里创建规则:rule 0 permit source 源ip段 通配符掩码(反掩码)

8、nat

配置地址池:nat address-group 1 起始ip 结束ip

nat outvbound 2000 address-group 1 //nat转换,调用acl200和nat组1

内网服务器映射:nat server global 外网ip inside 内网ip

9、display查看

- 查看VLAN信息:display vlan

- 查看接口状态:dispkay ip interface brief

- 查看某个借口配置信息:display current-configuration interface 接口名称

- 查看nat条目:display nat session all

- 查看ospf邻居:display ospf peer brief

- 查看ACL信息:display acl all

三、Hybrid

1、接口配置Hybrid:port link-type hybrid

2、配置PVID: port hybrid pvid vlan 1 //配置hybrid 接口的pvid为1

3、配置tag:port hybrid tagged vlan 1 2 //配置hybrid的tagged列表有vlan 1和vlan 2

4、配置untag:port hybrid untag vlan 1 to vlan 2 //配置hybrid的untag列表有vlan1和vlan2

5、mstp:

- stp mode mstp //设置stp的模式为mstp

- stp region-configuration //进入stp的配置视图

- region-name 名字 //配置stp的名字

- revision-level 1 //配置版本等级

- instance 1 vlan 10 //讲vlan10加入到生成树实例1

- active region-configuration //激活stp配置

- 在系统视图:stp instance 1 root primany(secondary) //配置此交换机为实例1的主(备)根

四、BGP

1、进入bgp:bgp AS号

2、配置router-id:router-id ip地址

3、配置邻居:peer 邻居的IP as-number 邻居的AS号

4、通告bgp路由

- network 网段 掩码

- import 协议 协议号 //和重分发一样,例如:import ospf 110

5、ebgp多跳:peer 邻居的IP ebgp-max-hop 2 //将ebgp的TTL修改为2

6、环回口作为邻居的需求:peer 3.3.3.3 connect-interface LoopBack0 //指定bgp邻居3.3.3.3是LoopBack0的IP地址

7、修改IBGP的下一条邻居为自己:peer 邻居ip next-hop-local

8、BGP属性分类有4大类:公有必遵、公认任意、可选过度、可选非过度

9、BGP属性介绍:

- Origin属性

- Origin属性属于共有必尊,用来定义路径信息的来源

- IGP ( i ):优先级最高,通过network命令注入的BGP路由表路由,其中Origin属性为igp。

- EGP(e):优先级次之,通过EGP得到的路由信息,其Origin属性为EGP。

- incomplete(?):优先级最低,通过其他方式学习到的路由信息;例如,BGP通过import-route命令引入的路由

- AS-PATH:AS路径列表记录了所经过的AS号;它以相反的顺序列出了一条前缀先后所经过的AS,最后一个AS放置在该列表的开始处。AS-path主要目的是为AS域间路由选择提供环路防止机制。

- Next-hop(吓一跳)属性:记录了下一跳信息。

-

Local-Pref属性表示bgp路由“离开”时的优先级

- if-match acl 2000 //匹配acl2000

- apply local-preference 200 //如果满足acl 2000,修改Local-Pref为200

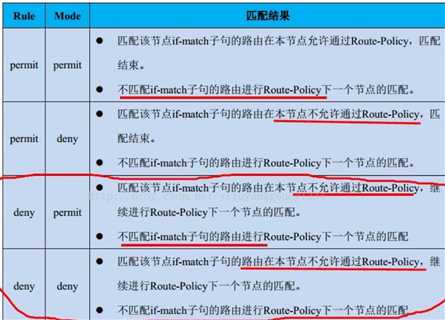

- router-policy test permit node 20 //创建路由策略test,节点为20,下图为节点的解释

- peer 邻居IP router-policy test import //应用策略

-

MED用于判断流量“进入”的优先级

- if-match acl 2000 //匹配acl2000

- apply cost 100 //如果满足acl 2000,修改MED属性为100

- router-policy test permit node 20 //创建路由策略test,节点为20

- 【router-policy】apply cost

- peer 邻居IP router-policty test export

10、查看bgp邻居:display bgp peer

11、查看bgp路由:display bgp routing-table //在查询结果中,“*”代表有效,“>”代表最优;

BGP选路规则:https://www.cnblogs.com/-xuan/p/9939519.html

五、华为防火墙

1、三种模式

- 路由模式

- 透明模式

- 混合模式

2、安全策略

- 创建规则

- 规则由条件、动作、配置文件、和选项构成

- 添加条件:条件是匹配某条规则的依据

- 动作是防火墙对于匹配的流量所采取的处理方式

- 选项是一些附加功能

3、AAA认证

- 验证(Authentication):哪些用户可以访问服务器;

- 授权(Authorization):具有访问权限的用户可以做哪些服务,有什么权限;

- 记账(Accounting):如何对正在使用的网络资源的用户进行审计。

4、远程管理

- telnet

- 系统试图开启telnet:telnet server enable

- 进入接口开启接口管理模式:service-manage enable

- 允许接口被远程Telnet:service-manage telnet permit

- 进入安全区域:firewall zone trust

- 将接口加入安全区域:add interface 接口名称

- 配置允许Telnet数据包进入

-

security-policy //进入安全策略 rule name Allow //配置规则名字为Allow source-zone trust //原区域为trust destination-zone local //目标区域为local action permit //动作为允许

-

-

配置认证模式

-

user-interface vty 0 4 //进入vty authentication-mode aaa //配置认证模式为AAA protocal inbound telnet //允许Telnet虚拟终端

-

-

配置AAA的本地账号密码

-

aaa //进入AAA manager-user demo //账号为demo passwoed cipher [email protected] //密码为[email protected] service-type telnet //配置服务类型 level 3 //用户权限

-

- web

- 进入接口配置允许http和HTTPS

-

1 service-manage http permit 2 service-manage https permit

- 进入安全区域:firewall zone trust

- 将接口加入安全区域:add interface 接口名称

- 系统视图:web-manager security enable //后便可以跟端口号,默认为8443;不带security是http协议。

- 配置安全区域允许流量

-

1 security-policy //进入安全策略 2 rule name Allow //配置规则名字为Allow 3 source-zone trust //原区域为trust 4 destination-zone local //目标区域为local 5 action permit //动作为允许

-

-

配置AAA的本地账号密码

-

1 aaa //进入AAA 2 manager-user demo //账号为demo 3 passwoed //进入交互模式输入密码 4 service-type web //配置服务类型 5 level 3 //用户权限

-

- https://IP地址:8443

-

- 进入接口配置允许http和HTTPS

- ssh

- 进入接口开启ssh访问:service-manage ssh permit

- 进入安全区域:firewall zone trust

- 将接口加入安全区域:add interface 接口名称

- 配置允许流浪访问

-

1 security-policy //进入安全策略 2 rule name Allow //配置规则名字为Allow 3 source-zone trust //原区域为trust 4 destination-zone local //目标区域为local 5 action permit //动作为允许

- rsa local-key-pair create //直接回车

- 配置认证方式

-

1 user-interface vty 0 4 //进入vty 2 authentication-mode aaa //配置认证模式为AAA 3 protocal inbound ssh //允许ssh

-

- 配置账号密码

-

ssh user test //配置ssh的用户名为tets ssh user test authentication-type password //配置认证方式 ssh user test service-type stelnet //配置服务类型

-

- 开启AAA认证

-

1 aaa //进入AAA认证 2 manager-user test //创建test用户 3 password cipher [email protected]123 //配置密码 4 service-type ssh //配置服务类型

5 level 3 //配置用户管理级别

-

- stelnet server enable //开启ssh

-

5、查看状态化信息表:display firewall session table

六、防火墙NAT

1、五种源地址转换

- NAT No-PAt:多对多,只能转换源IP,不能转换端口;

- NAPT:多对一,可以转换源IP和源端口,但是转换后的IP不能是外网接口IP;

- Easy-IP:多对一,可以转换源IP和端口,但是转换后的IP只能是外网接口IP;

- Smart NAT:智能转换,通过一个预留的外网IP进行NAPT转换,而其他的公网地址进行NAT No-PAT转换;

- 三元组:将源IP和源端口转换固定公网IP和端口,主要作用用于外部访问局域网的P2P应用。

2、Server-map表:用来记录内网访问外网的数据,使访问外网的信息可以回来

3、Nat No-Pat配置

- 接口加入域

1 Firewall zone trust //进入trust域 2 add interface 接口 //将接口加入trust域 # trust为安全域,外网加入untrust

- 配置安全策略

security-policy //进入安全策略 rule name sec_1 //创建一个安全策略的规则,名字叫“sec_1” source-zone trust //设置源区域为trust destination-zone untrust //设置目标区域为untrust action permit //动作设置为允许

- 创建NAT组

nat address-group natgroup //创建一个nat组名字为natgroup section 0 起始IP 结束IP //创建地址池里边的公网IP mode no-pat local //模式设置为no-pat,local表示只对本区域有效

- 配置Nat策略

nat-policy //进入nat策略 rule name nat_1 //创建一个名字叫nat_1的nat规则 source-zone trust //设置源区域为zong destination-zone untrust //设置目标区域为untrust action nat address-group nat_1 //动作为nat,调用nat地址组nat_1

- 为了不让路由环路,还需要配置黑洞路由

4、配置NAPT

- 接口加入域

1 Firewall zone trust //进入trust域 2 add interface 接口 //将接口加入trust域 # trust为安全域,外网加入untrust

- 配置安全策略

security-policy //进入安全策略 rule name sec_1 //创建一个安全策略的规则,名字叫“sec_1” source-zone trust //设置源区域为trust destination-zone untrust //设置目标区域为untrust action permit //动作设置为允许

- 创建NAT组

nat address-group natgroup //创建一个nat组名字为natgroup section 0 起始IP 结束IP //创建地址池里边的公网IP mode pat //模式设置为pat

-

配置Nat策略

nat-policy //进入nat策略 rule name nat_1 //创建一个名字叫nat_1的nat规则 source-zone trust //设置源区域为zong destination-zone untrust //设置目标区域为untrust action nat address-group nat_1 //动作为nat,调用nat地址组nat_1

- 配置黑洞路由

5、配置Easy-IP

- 配置安全策略

security-policy //进入安全策略 rule name sec_1 //创建一个安全策略的规则,名字叫“sec_1” source-zone trust //设置源区域为trust destination-zone untrust //设置目标区域为untrust action permit //动作设置为允许

-

配置Nat策略

nat-policy //进入nat策略 rule name nat_1 //创建一个名字叫nat_1的nat规则 source-zone trust //设置源区域为zong destination-zone untrust //设置目标区域为untrust action nat easy-ip //动作为nat,调用nat地址组nat_1

6、Nat-server

- 配置安全策略

security-policy //进入安全策略 rule name sec_1 //创建一个安全策略的规则,名字叫“sec_1” source-zone trust //设置源区域为trust destination-zone untrust //设置目标区域为untrust

service ftp //配置条件为Ftp action permit //动作设置为允许 - 配置Ftp应用测检测 //默认开启

firewall interzone trust untrust detect ftp - 配置Nat server

nat server natserver_ftp protocol tcp global 要转换的全局地址 21 inside 内网地址 21 //创建一个nat-server目的地址转换策略,策略名字叫natserver_ftp,协议为tcp协议,转换后的外网IP,21使ftp的端口,内网IP,ftp端口

如果nat-server的最后加上no-reverse,就是标识不希望内网服务器主动访问互联网 - 配置黑洞路由

display firewall session table //查看会话表

displaay firewall server-map // 查看Server-map表 标识Reverse为反向条目(就是回来的信息)

displsy nat-policy rule natpolicy //查看名为natpolicy的NAT策略

七、双机热备

1、VRRP(virtual Router Redundancy protocol):虚拟路由冗余协议

- 热备模式:一台转发数据,一台备份,但是会同步Server-map表

- 负载均衡模式:两台同时转发数据,又互为备份,又同步server-map

2、Vrrp和Hsrp区别:https://www.cnblogs.com/-xuan/p/9945071.html

3、VGMP

1、报文

- hrp interface 接口 remote 1.1.1.1 //hrp用于指定心跳链路的接口,带 remote 1.1.1.1表示封装UDP报文,并发送单播报文,1.1.1.1为心跳线对端IP;如果不带,则发送组播

2、hrp enable //开启双机热备

3、备份模式

- 自动备份:hrp auto-sync

- 手工备份:hrp sync [ config | connection-status ] //在用户模式执行

- 快速备份:hrp mirror session enable

4、配置

- 先配置区域,内网加入trust,外网加入untrust,心跳线加入DMZ区域

- 配置安全策略

secuirty-policy //配置安全策略 rule name permit_heat //创建一个规则 source-zone local //源区域为local destinaton-zone dmz //目标区域为dmz action permit //动作为允许 rule name permit_trust_untrust //创建一个规则 source-zone trust //源区域为trust destinaton-zone untrust //目标区域为untrust action permit //动作为允许

- 配置Vrrp备份组

1 进入要备份的接口 2 vrrp vrid 1 virtual-ip 虚拟IP active //配置vrrp的状态为active (两边都要做配置,另外一边为standby) 3 配置心跳线接口 4 hrp interface 心跳线接口 remote 心跳线对端IP

- 启用双机热备

hrp enable - 配置备份模式

hrp auto-sync

display hrp state //查看双机热备状态信息

display hrp interface //查看心跳线接口状态

display secuity-police rule permit_trust_untrust //查看安全规则

display firewall session table //查看会话表

八、防火墙应用层过滤

1)、文件类型过滤

- 内容识别:

- 应用:承载文件的传输协议,如HTTP,ftp,SMTP,smb

- 方向:文件的传输方向,如上传或下载

- 类型:文件的实际类型,手动更改后缀名还是识别为文件的源类型

- 扩展名:文件的扩展名类型

- 处理动作

- 允许:默认动作,允许文件传输

- 告警:允许传输,同时记录日志

- 阻断:阻断文件传输,记录日志

2)、内容过滤

- 应用层协议的内容,如论坛发帖内容,邮件正文、标题内容,共享文件名字内容

- 处理动作

- 告警:识别出关键字后,允许传输文件内容,同时记录日志

- 阻断:识别出关键字后,拒绝传输文件内容,记录日

- 按权重操作:每个关键字都配置一个权重值,每当匹配到关键字后,将根据关键字匹配次数进行权重值得累加,如果累加后的权重值大于或等于“警告阈值”并且小于“阻断阈值”,将执行警告动作;如果累加后权重值结果大于或等于“阻断阈值”,将执行“阻断动作”

3)、url过滤

- 黑名单:防火墙将收到的URL请求数据与黑名单进行匹配,如果匹配成功,则拒绝请求,并向发送者发送错误页面

- 白名单:防火墙将收到的URL请求数据与白名单进行匹配,如果匹配成功,则允许用户的请求

- URL分类查询:包括自定义分类和预定义分类,

- 自定义分类:由用户自己定义

- 预定义分类:系统定义好的分类;预定义分类分为两种查询方式

- 本地缓存查询:防火墙收到一个URL请求,首先会在自己的缓存中查询URL对应的分类,如果查询到对应的分类,则按照该URL分类配置的动作进行处理,如果为拒绝,向发送者发送Web界面

- 如果本地缓存查询不到,则向远程分类服务器查询

-

- 一个URL分类可以包含若干个URL,一个URL可以属于多个分类

- 动作:

- 允许:允许用户访问URL

- 告警:允许用户访问URL,记录日志

- 阻断:拒绝URL访问,记录日志

4)、提交配置文件:engine configuration commit

5)、配置

- 配置DNS:

1 dns resolv //配置DNS解析 2 dns server 8.8.8.8 //配置DNS服务器

-

文件过滤:

配置内容过滤文件1 profile type file-block name filetype_filter //配置文件类型过滤,配置文件filetype_filter 2 rule name rule1 //配置第一个规则,名字叫rule1 3 file-type pre-defined name DOC PPT //过滤的文件类型为DOC、PPT 4 application all //所有应用都执行文件类型过滤 5 direction uoload //检查流量的方将为上传 6 action block //动作为阻止 7 8 rule name ruil2 //配置第二个规则,名字叫rule2 9 file-type pre-defined name MP3 AVI //过滤的文件类型为MP3,AVI 10 application all //所有应用都执行文件类型过滤 11 direction download //检查流量的方将为下载

-

关联策略

安全策略关联文件类型过滤security-policy //进入安全策略 rule name rule_1 //进入规则rule_1 profile file-block filetype_filter //关联filetype_filter - 提交配置文件:engine configuration commit

-

- 内容过滤

配置关键字组

1 keywork-group name jimi //创建一个关键字组“jimi” 2 pre-defined-keyword name confidentiality weight 1 //调用系统预定义关键字confidentiality(机密),设置权重为1 3 pre-defined-keyword name bank-card-number weight 1 //调用系统预定义关键字bank-card-number (银行卡号),设置权重为1 4 user-defined-keyword name 订单 //配置关键字组中的规则,名称为订单 5 expression match-mode text 订单 //配置匹配模式为文本,包含的指定字关键字“订单” 6 weight 1 //权重1配置内容过滤1 profile type data-filter name data_filter //创建一个内容过滤,名字为data_filter 2 rule name rule1 //创建一个规则,名字为rule1 3 keyword-group name jimi //调用关键字组 4 file-type all //文件类型为所有类型 5 applicaton all //应用为所有应用 6 direction upload //方向为上传 7 action block //动作为阻止

安全策略和内容过滤关联1 security-policy //进入安全策略 2 rule name rule_2 //进入规则rule_2 3 profile date-filter data_filter //匹配内容过滤出文件data_filter

- 提交配置文件:engine configuration commit

- URL过滤:CN和SN是描述信息,CID是分类目录的大分类,SID是小分类

1 country CN 2 url-filter query timeout time 3 action allow 3 display url-filter category pre-defined //查看预定义分类ID 4 5 配置URL过滤配置文件 6 profile type url-filter name url_filter //创建一个url过滤,名字为url_filter 7 category pre-defined subcategory-id 125 action block //修改预定义子类sid编号125匹配动作为拒绝 8 9 10 在安全策略中应用关联 11 security-policy 12 rule name 3 13 profile url-filter url_filter

- 提交配置文件:engine configuration commit

九、HCl

1)、策略路由

- 接口策略路由:在接口设置下配置,作用到达改接口的报文;

- 本地策略路由:在系统视图下配置,对本机的报文进行策略路由。

2)、配置步骤

- 创建route-policy

- 定义Route-policy的if-match子句

- 定义Route-policy的apply子句

- 使能/禁止本地策略路由

- 使能/禁止借口策略路由

3)、相关配置

acl number 3000 //进入高级ACL,编号范围3000~3999

rule 0 permit ip source 源地址网段 子网掩码 //抓取得网段

policy-based-route a1 permit node 10 //配置策略路由a1的节点10(节点的概念在BGP有描述)

if-match acl 3000 //如果匹配acl3000

apply ip-address next-hop 8.8.8.8 //则执行动作,下一条指向8.8.8.8

policy-based-route a1 permit node 20 //配置nat策略a1的节点20

interface Vlan-interfacel

ip policy-based-route a1 //借口调用nat策略a1

十、HCL的irf2典型应用

1)、irf的优点

- 简化管理

- 高可靠性

- 强大的网络扩展能力

2)、基本概念

- 角色

- Master:负责管理irf

- Slave:作为Master的备用

- irf端口:一种用于irf的逻辑接口,为IRF-port和IRF-port2,需要和物理接口绑定

- irf物理端口:irf物理端口可能是irf专用接口、以太网接口或者光口

- irf合并:两个irf稳定运行,通过物理连接和必要的配置,形成一个环,这个过程称为合并

- irf分裂:一个irf形成后,由于链路故障,irf中俩相邻的成员设备物理上不通,一个irf变成2个,称为分裂

- 成员优先级:默认均为1,越大越有可能成为irf的Master

3)、运行模式:irf的运行模式分为irf模式和独立模式,设备出厂默认为独立运行模式,若在下次启动前没有修改,会延用本次的运行模式;若在本次运行中修改,则下次重启生效

4)、配置方式:分为预配方式和非预配方式

5)、角色选举

- 当前Master有限

- 成员优先级大的优先

- 运行时间长优先

- 桥MAC地址小优先

6)、多irf检测

- LACP MAD

- BFD MAD

- ARP MAD

7)、配置步骤

- 先修改其中一台的成员编号

1 system-view 2 irf member 1 renumber 2 //把默认的编号1修改为2

- 设备断电后,修改主的优先级为5,并将irf端口与物理接口绑定

1 irf member 1 priority 5 //将主的优先级设置为5 2 # 进入物理接口,将借口shutdown 3 irf-port 1/2 //进入逻辑接口1/2,另外一台设别的逻辑借口必须是2/1 4 port group interfacr 物理接口的名称 //将逻辑接口与物理接口绑定 5 # 开起物理接口,保存配置 6 # 然后进入另外一台设备做相同的逻辑接口与物理接口绑定配置

- 两台设备激活irf:irf-port-configuration active

- 配置链路聚合可以在主设备上进行:

1 interface bridge-aggregation 2 //进入链路聚合端口 2 link-aggregation mode dynamic //配置链路聚合模式为动态 3 mad enable //开起MAD 4 一直回车 5 6 7 在链路聚合中添加成员端口 8 #进入与逻辑端口绑定的两个接口,如第一台的1/0端口 1/1/0,第二台的1/0端口 2/1/0 ,其中第一位为设备编号 9 port link-aggregation group 2 //将此接口加入链路聚合端口 10 11 12 # 其他与此两台设备连接的接口也需要配置链路聚合,然后将与irf连接的端口加入链路聚合端口

8)、查看

- display irf //查看irf配置信息

- display irf configuation //查看irf的端口信息

- display irf topology //查看irf的拓扑信息

- display mad //查看mad状态

- display mad verbose //查看mad的详细信息

- display link-aggregation verbose //查看LACP的链路聚合信息

完

以上是关于华为华三学习的主要内容,如果未能解决你的问题,请参考以下文章