2018-2019-1 20165318《信息安全系统设计基础》第八周课上测试

Posted sunxiaoxuan

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2018-2019-1 20165318《信息安全系统设计基础》第八周课上测试相关的知识,希望对你有一定的参考价值。

2018-2019-1 20165318《信息安全系统设计基础》第八周课上测试

测试-1-ch03

- 任务详情

- 通过输入gcc -S -o main.s main.c,将下面c程序“week04学号.c”编译成汇编代码

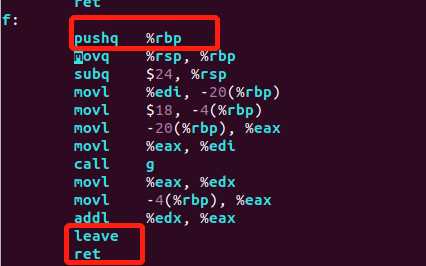

int g(int x) { return x+3; } int f(int x) { int i = 学号后两位; return g(x)+i; } int main(void) { return f(8)+1; }- 删除汇编代码中 . 开头的代码,提交f函数的汇编代码截图,图中用矩形标出函数栈帧的形成和销毁的代码

- 测试截图

测试-1-ch03

- 任务详情

- 通过输入gcc -S -o main.s main.c,将下面c程序“week04学号.c”编译成汇编代码

int g(int x) { return x+3; } int f(int x) { int i = 学号后两位; return g(x)+i; } int main(void) { return f(8)+1; }- 参考http://www.cnblogs.com/lxm20145215----/p/5982554.html,使用gdb跟踪汇编代码,在纸上画出f中每一条语句引起的eip(rip),ebp(rbp),esp(rsb),eax(rax)的值和栈的变化情况。提交照片,要有学号信息。

- 命令汇总:

- “gcc -g week060420165318.c -o week0604 -m32”产生32位汇编,生成可执行文件week0604

- gdb week0604:使用gdb调试器

- (以下为在调试状态下的输入)b 10:在主函数处设置行断点

- r:运行

- disassemble:显示当前所处函数的反汇编机器码

- i r:显示各寄存器的值

- display /i $pc:每次执行下一条汇编语句时,均打印出当前执行的代码

- si:执行下一条汇编语句

- x/参数 + 栈指针的值:以参数规定的形式查看栈中某地址单元中的值。eg:x/u 0xffffcfe8;x/2a 0xffffcfe0

实验过程

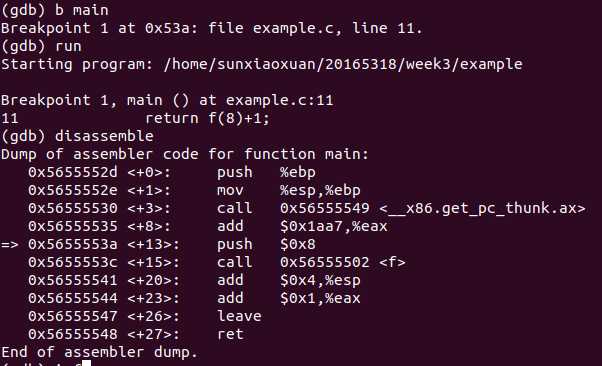

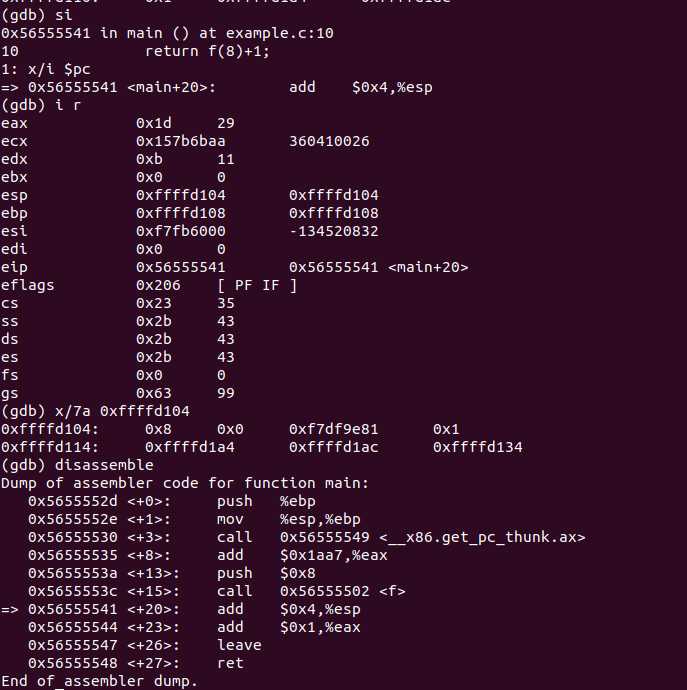

进入之后先在main函数处设置一个断点,再

run一下,使用disassemble指令获取汇编代码

用

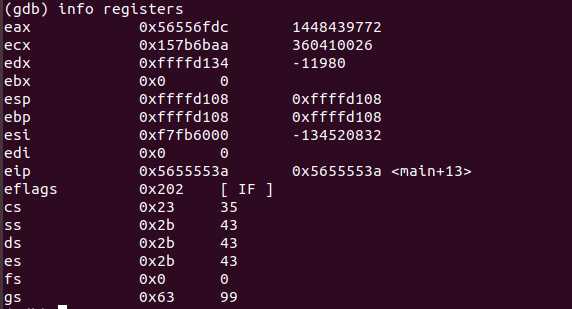

i(info) r(registers)指令查看各寄存器的值

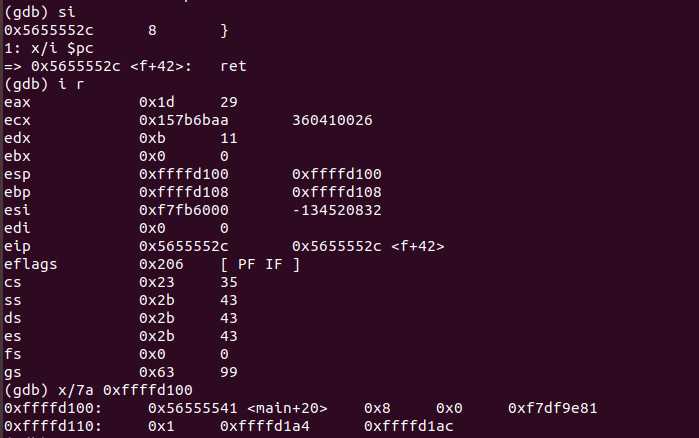

可见此时主函数的栈基址为0xffffd108,用

x(examine)指令查看内存地址中的值,但目前%esp所指堆栈内容为0,%ebp所指内容也为0

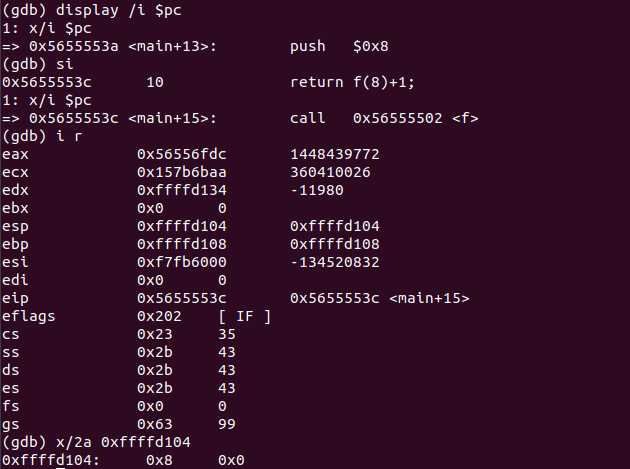

结合display命令和寄存器或pc内部变量,做如下设置:display /i $pc,这样在每次执行下一条汇编语句时,都会显示出当前执行的语句。下面展示每一步时%esp、%ebp和堆栈内容的变化:

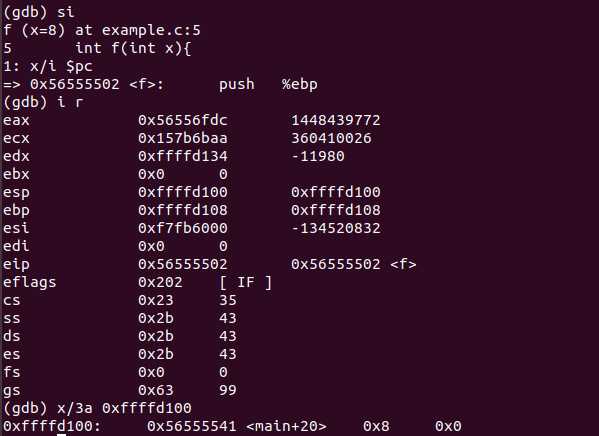

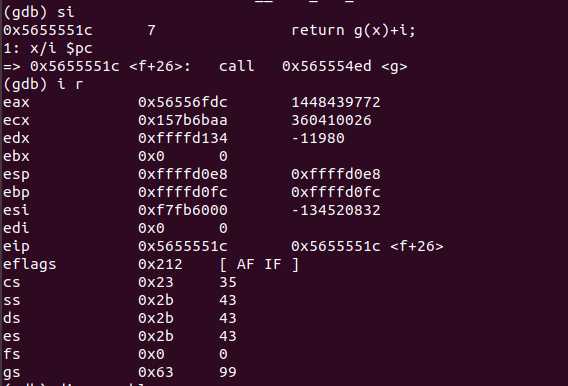

call指令将下一条指令的地址入栈,此时%esp,%ebp和堆栈的值为:

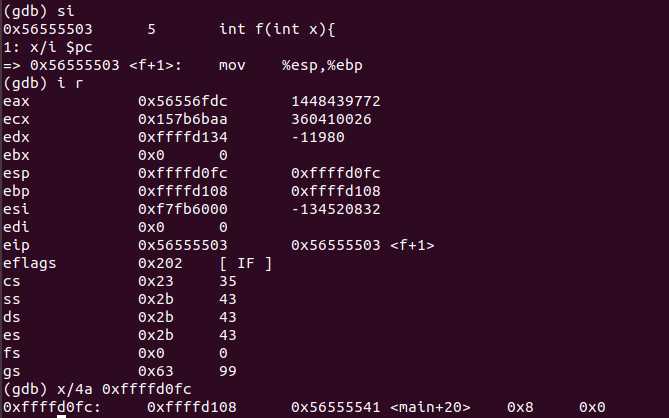

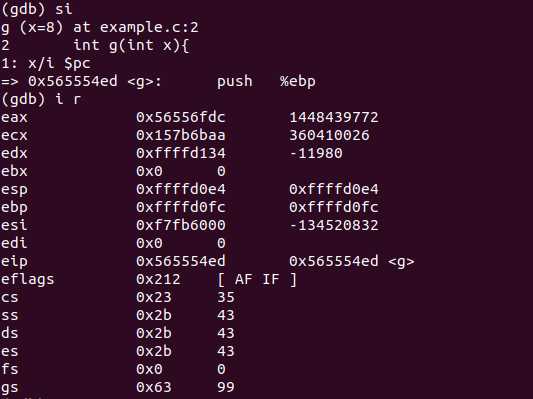

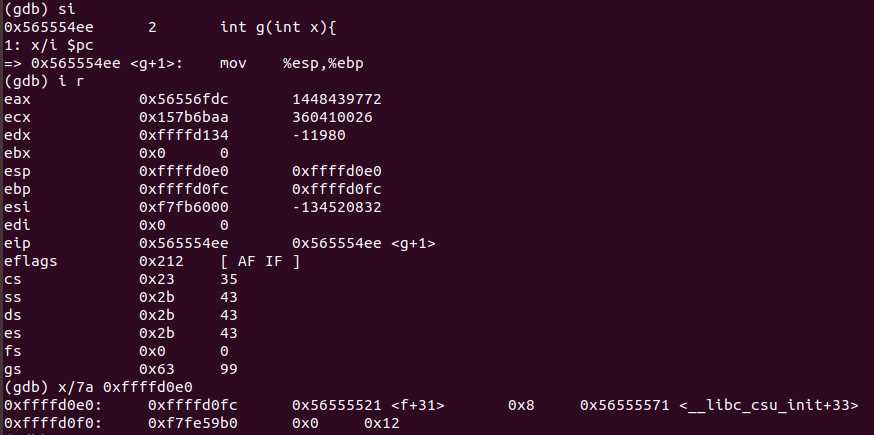

将上一个函数的基址入栈,从当前%esp开始作为新基址:

先为传参做准备:

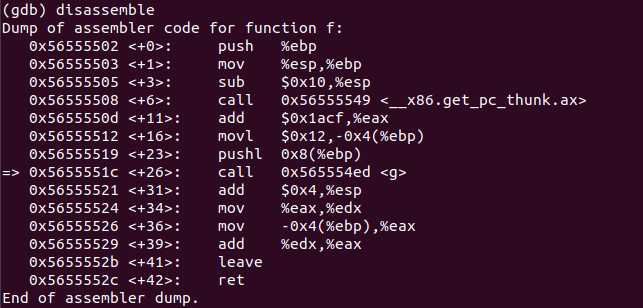

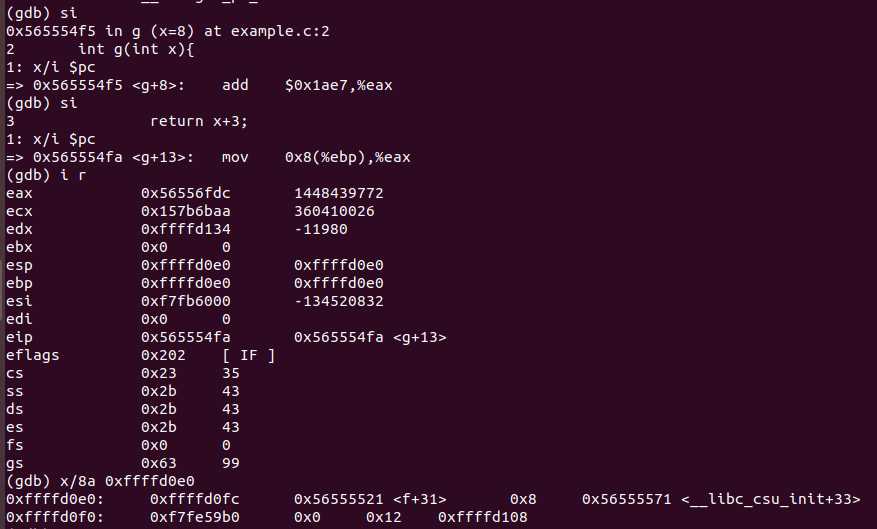

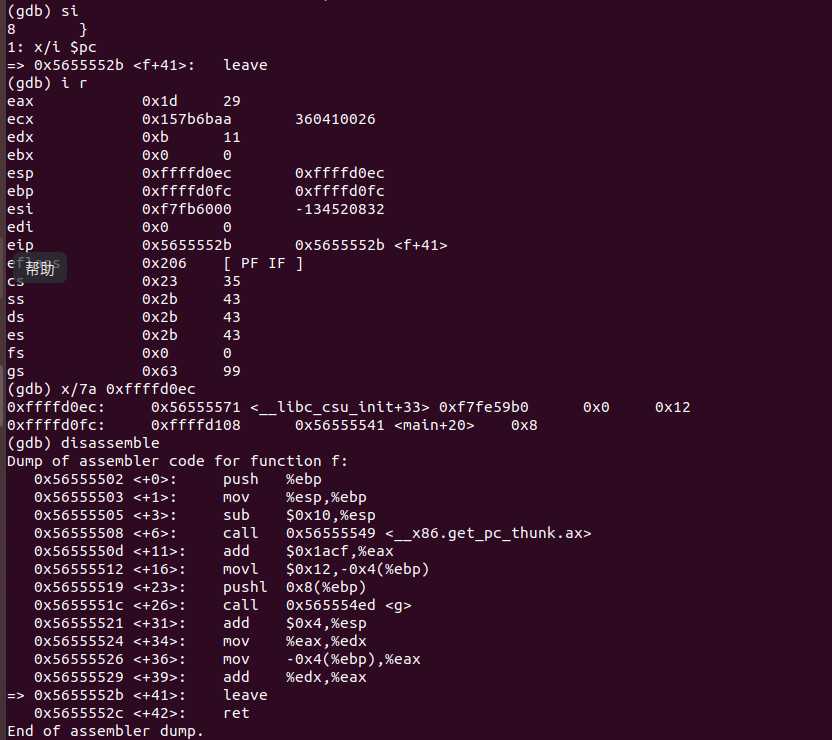

f函数的汇编代码:

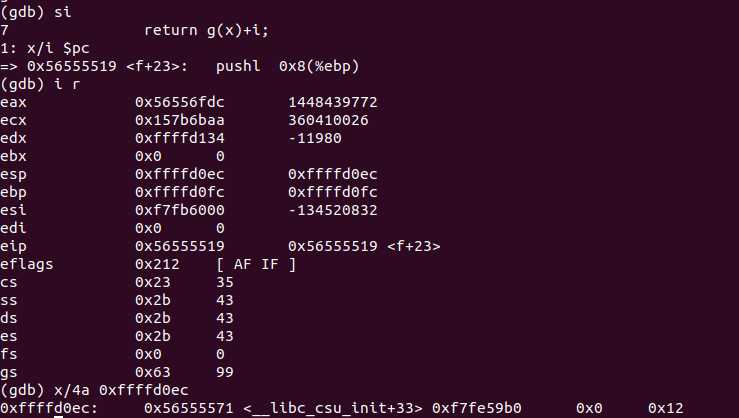

实参入栈:

call指令将下一条指令的地址入栈:

- 计算short+int:

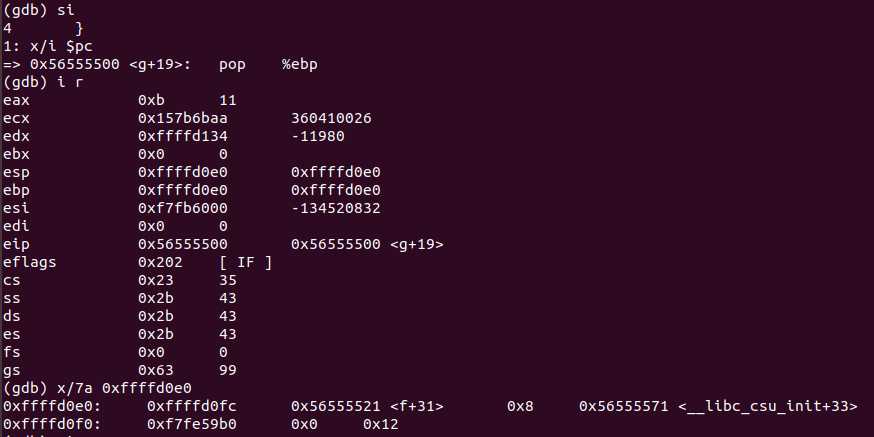

pop %ebp指令将栈顶弹到%ebp中,同时%esp增加4字节:

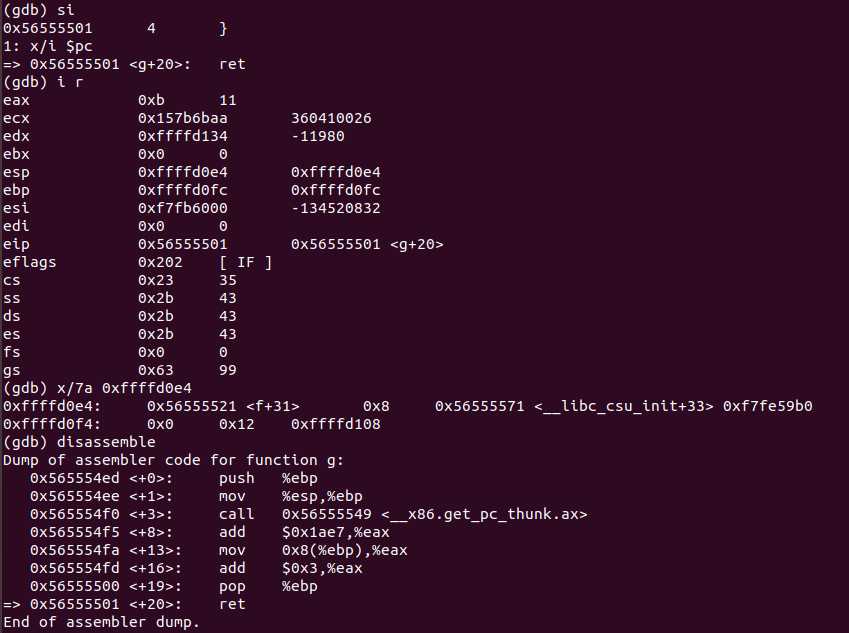

ret指令将栈顶弹给%eip:

因为函数f修改了%esp,所以用leave指令恢复。leave指令先将%esp对其到%ebp,然后把栈顶弹给%ebp:

- 寄存器变化情况

| 指令 | esp | ebp | eax | eip |

|---|---|---|---|---|

| push %ebp | 0xffffd0fc | 0x56556fdc | 0x56555503 | |

| mov %esp,%ebp | 0xffffd0fc | 0xffffd0fc | 0x56556fdc | 0x56555505 |

| sub $0x10,%esp | 0xffffd0fc | 0xffffd0fc | 0x56556fdc | 0x56555508 |

| call 0x56555549 | 0xffffd0e8 | 0xffffd0fc | 0x56556fdc | 0x56555549 |

| add $0x1acf,%eax | 0xffffd0ec | 0xffffd0fc | 0x56556fdc | 0x56555512 |

| movl $0x12,-0x4(%ebp) | 0xffffd0ec | 0xffffd0fc | 0x56556fdc | 0x56555519 |

| pushl 0x8(%ebp) | 0xffffd0e8 | 0xffffd0fc | 0x56556fdc | 0x5655551c |

| call 0x565554ed | 0xffffd0e4 | 0xffffd0fc | 0x56556fdc | 0x565554ed |

| add $0x4,%esp | 0x56556fdc | 0xffffd0fc | 0x1d | 0x5655550b |

| mov %eax,%edx | 0xffffd0ec | 0xffffd0fc | 0x1d | 0x56555510 |

| mov -0x4(%ebp),%eax | 0xffffd0ec | 0xffffd0fc | 0x1d | 0x5655551a |

| add %edx,%eax | 0xffffd0ec | 0xffffd0fc | 0x1d | 0x5655552b |

| leave | 0xffffd100 | 0xffffd108 | 0x1d | 0x5655552c |

| ret | 0xffff104 | 0xffff108 | 0x1d | 0x56555541 |

- 参考资料

以上是关于2018-2019-1 20165318《信息安全系统设计基础》第八周课上测试的主要内容,如果未能解决你的问题,请参考以下文章