OD 实验(十九) - 对多态和变形程序的逆向

Posted sch01ar

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了OD 实验(十九) - 对多态和变形程序的逆向相关的知识,希望对你有一定的参考价值。

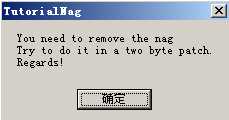

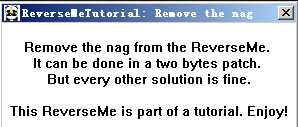

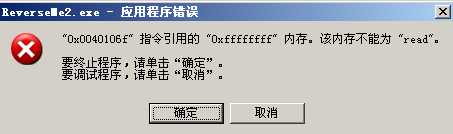

程序:

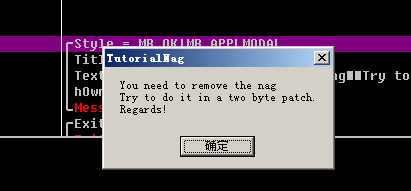

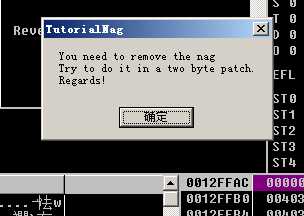

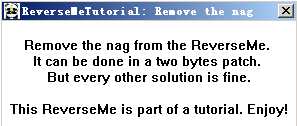

这个窗口显示这是一个需要去除的 Nag 窗口

点击“确定”

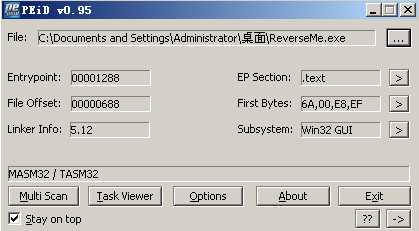

用 PEiD 看一下

这是一个用汇编语言写的程序

逆向:

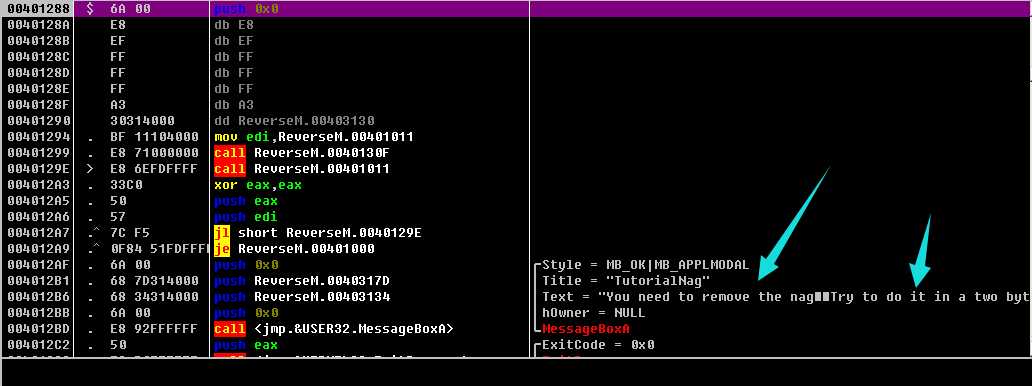

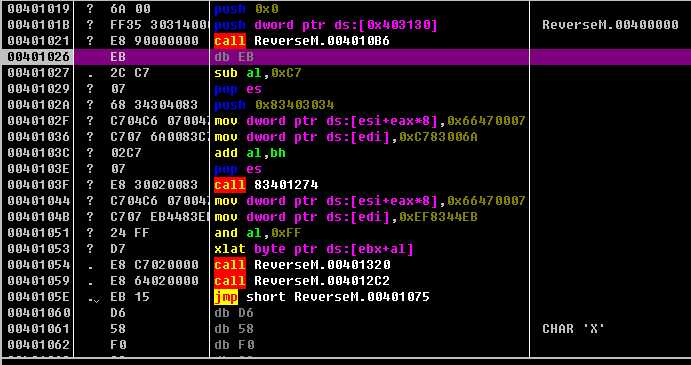

用 OD 载入程序

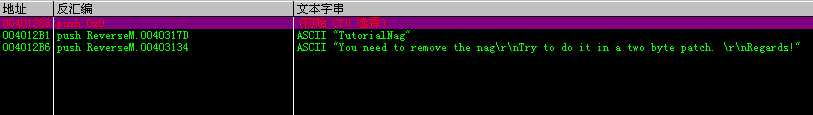

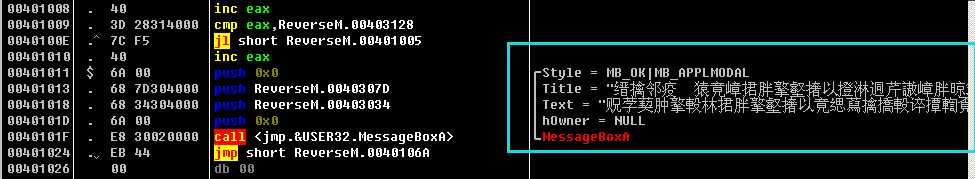

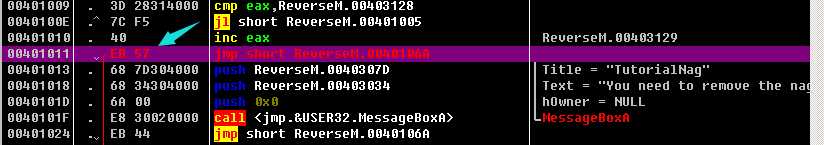

Nag 窗口的标题和文本

右键 -> 查找 -> 所有参考文本字串

只有这两条

下一个断点,跑一下程序

该 NAG 窗口还是弹出来了

点击“确定”

然后关掉程序,始终没有停在断点处

说明该处只是干扰项

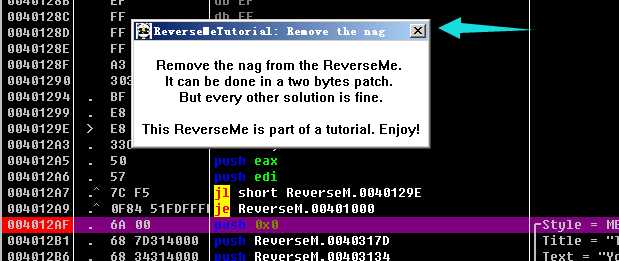

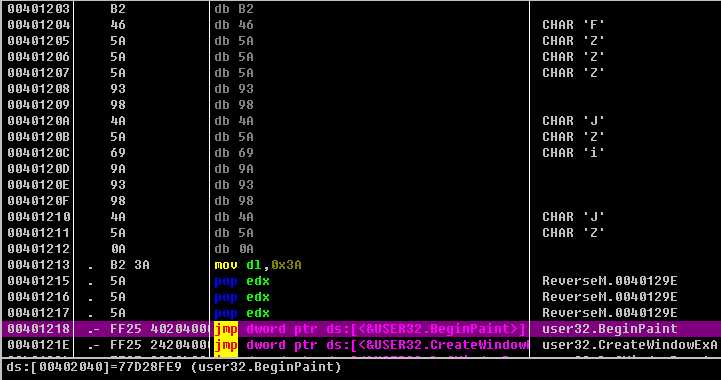

往上拉

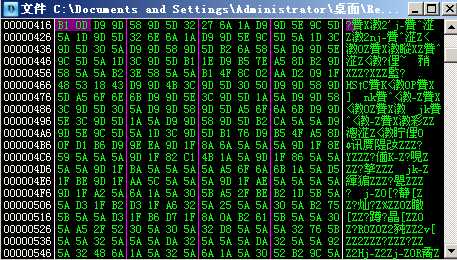

看到一些奇怪的字符,这些是 OD 识别不了的一些代码

右键 -> 分析 -> 从模块中删除分析

代码就变得正常了

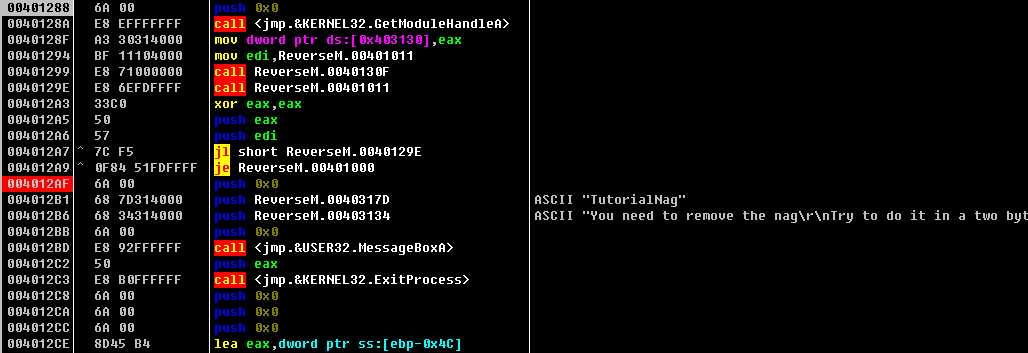

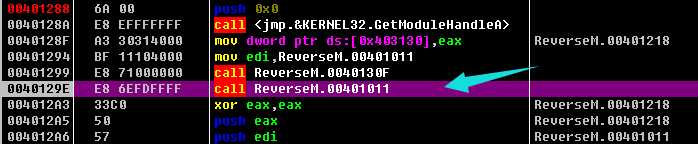

第一个 call 语句获取模块的句柄

往下走

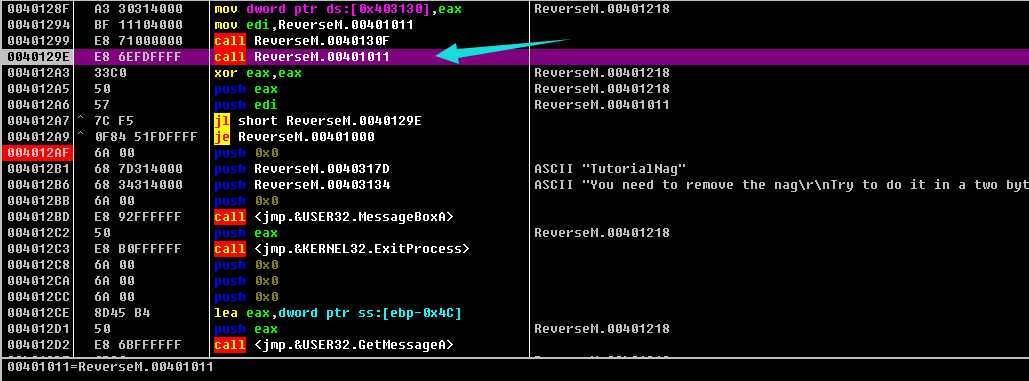

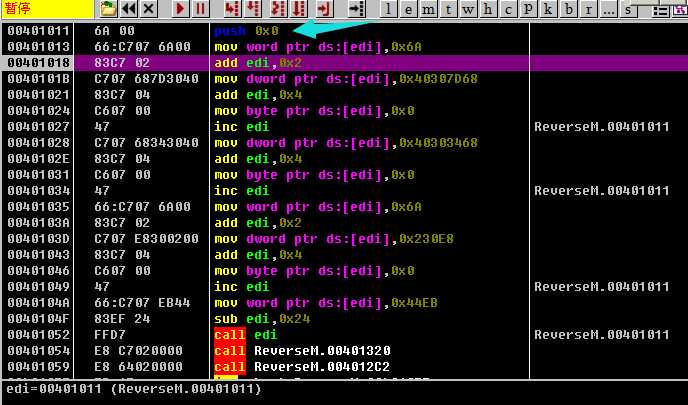

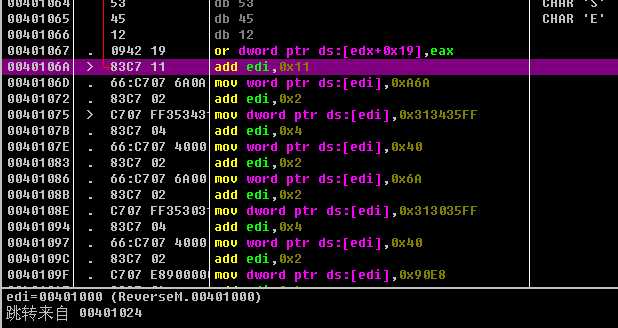

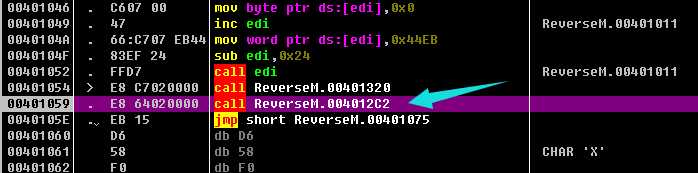

把 00401011 存在 edi 中

按 F7 步入该 call 语句

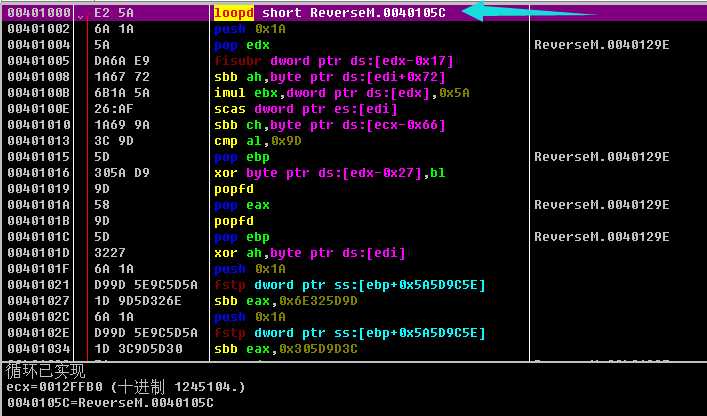

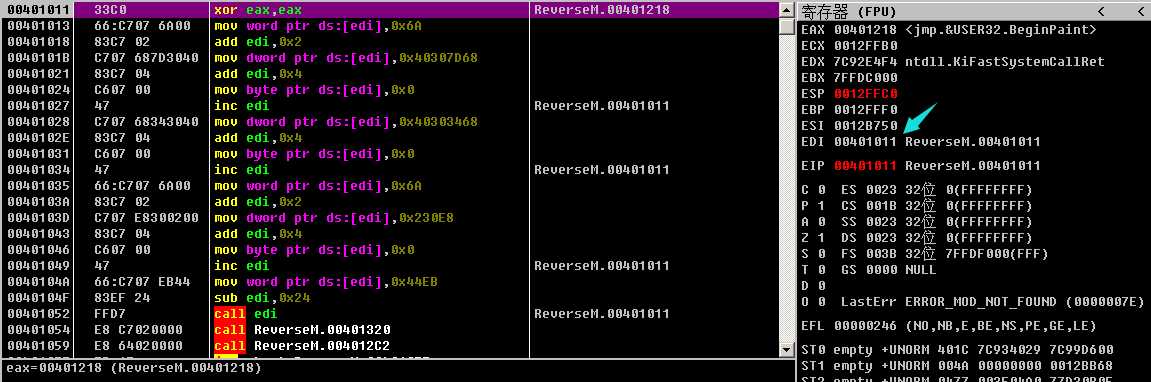

这是一个循环,循环结束后 retn 返回

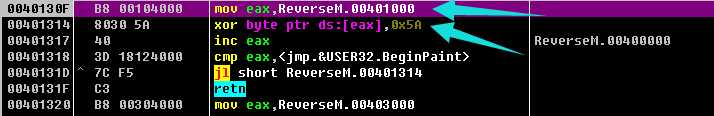

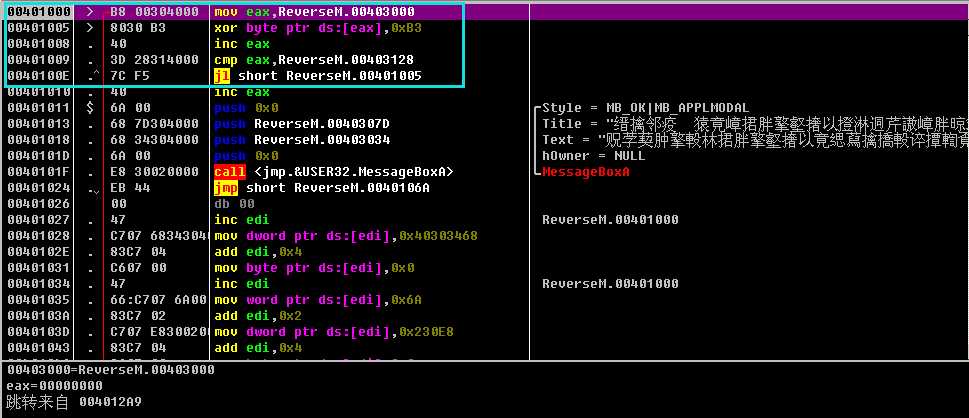

mov eax,ReverseM.00401000 把 ReverseM.00401000 上的值赋值给 eax

xor byte ptr ds:[eax],0x5A 把 eax 的值按字节跟 0x5A 进行异或

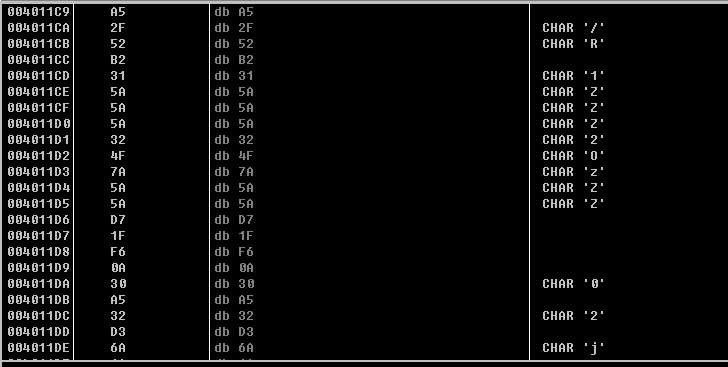

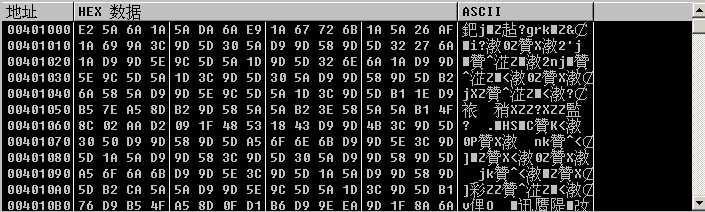

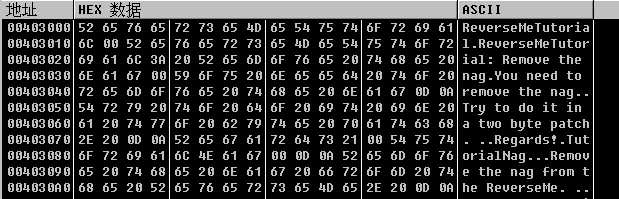

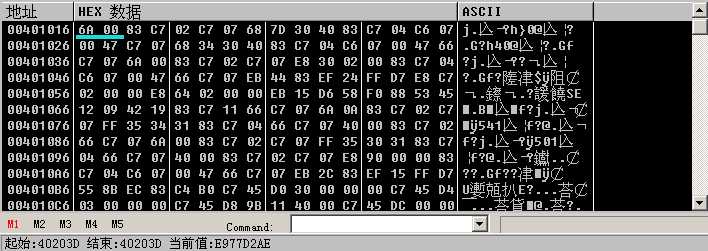

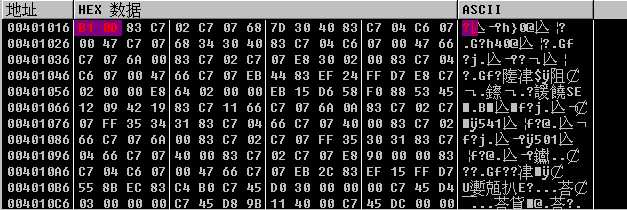

看一下地址 00401000 上是什么内容

00401000 所处的位置为代码段,对它进行异或操作就是修改它的代码

在十六进制窗口看地址 00401000 的变化

按 F8 往下走,可以在十六进制窗口看 00401000 值的变化

inc eax 就是循环一次,递增 eax,也就是递增代码段的地址

直到代码段的地址为 00401218 的时候才结束循环

也就是对 00401000 到 00401218 这一段代码指令与 0x5A 按字节进行异或操作

而这段代码就是 OD 识别不出来的这段代码

所以该异或操作可能是对这段代码进行解密

F8 往下走,通过 retn 返回

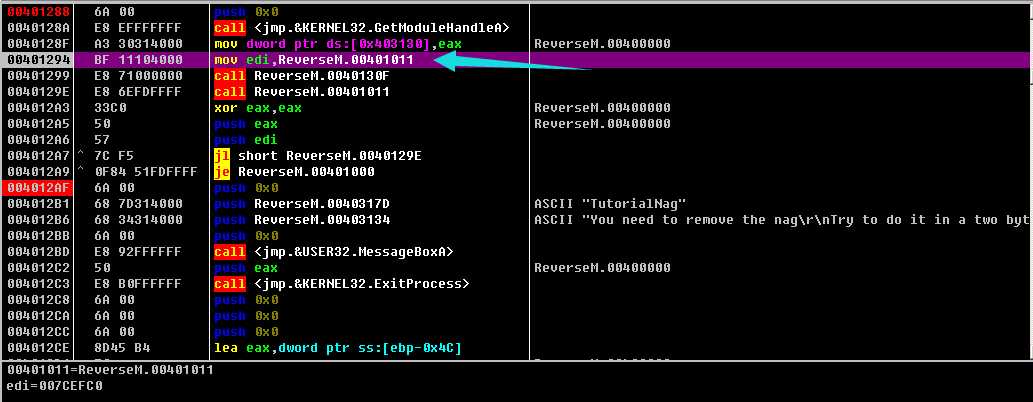

然后按 F7 步入该 call 指令

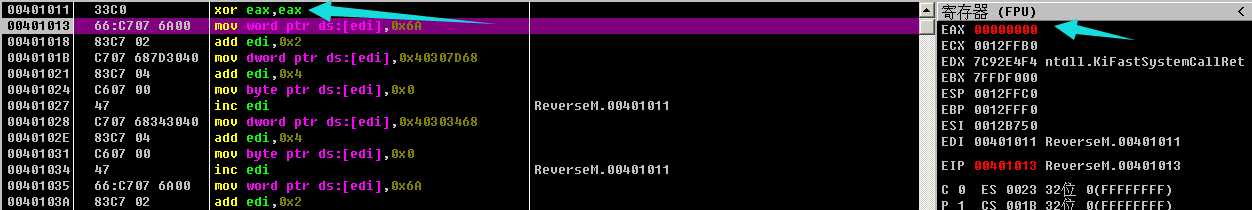

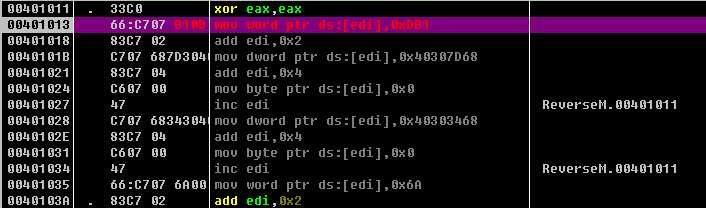

xor eax,eax 将 eax 清零

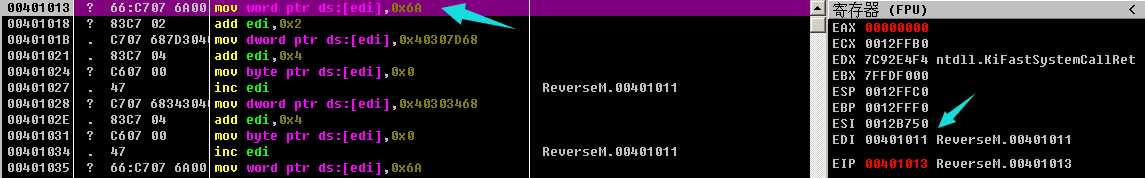

将 0x6A 赋值给 edi

他修改了自己的代码,将 xor eax,eax 改为了 push 0x0

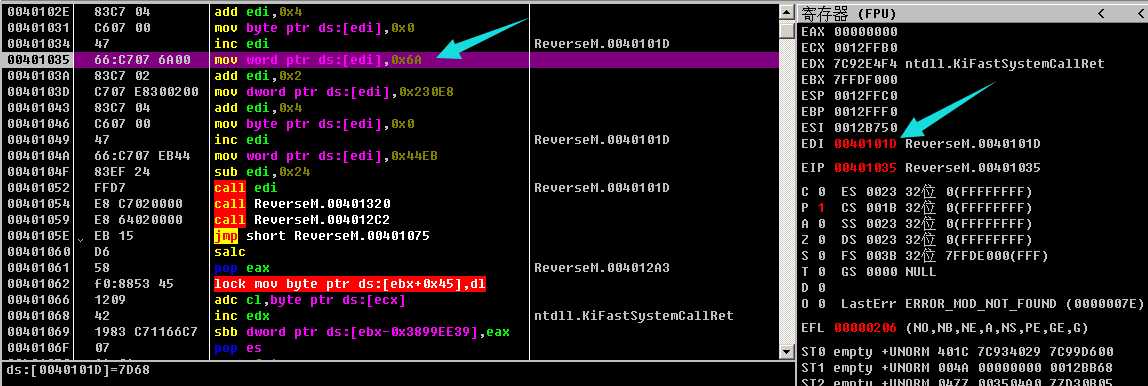

继续往下走

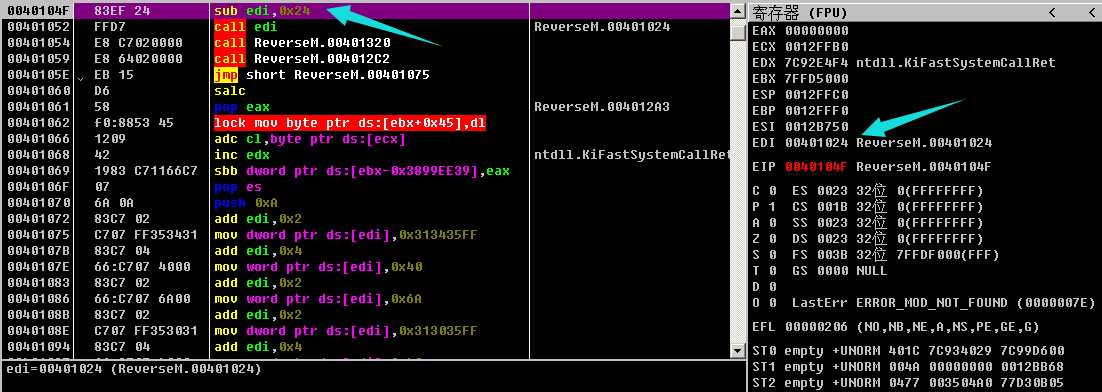

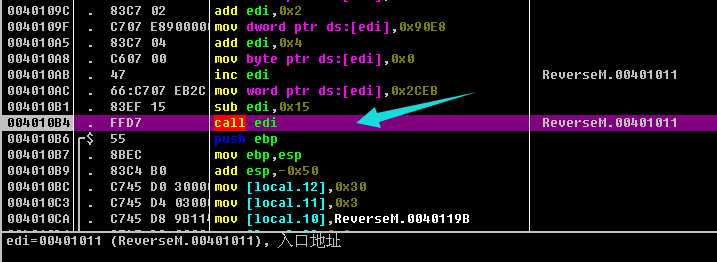

此时 edi 的值为 00401024

0x44EB 覆盖了 00401024 和 00401025,所以代码从 00401011 开始被改到 00401025

执行完 sub 指令后变为 00401000

右键 -> 分析 -> 分析代码

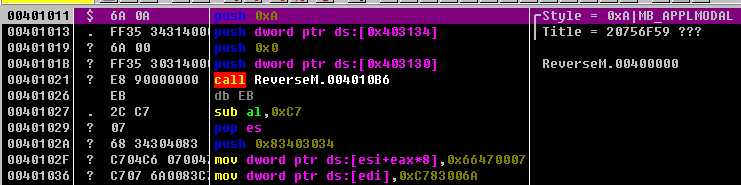

这里多出了个 MessageBox 函数,内容都是乱码

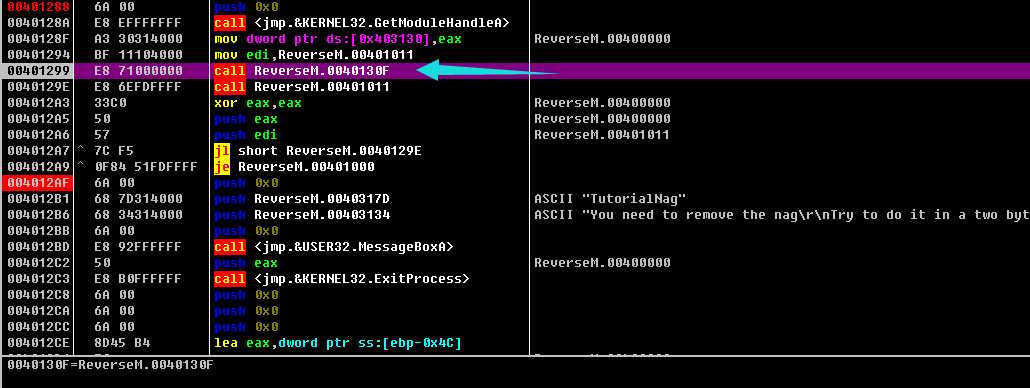

按 F7 步入那个 call edi 指令

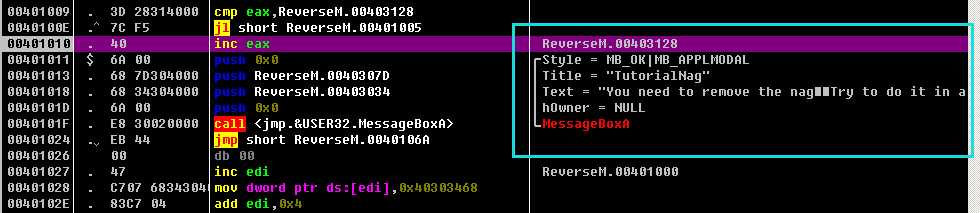

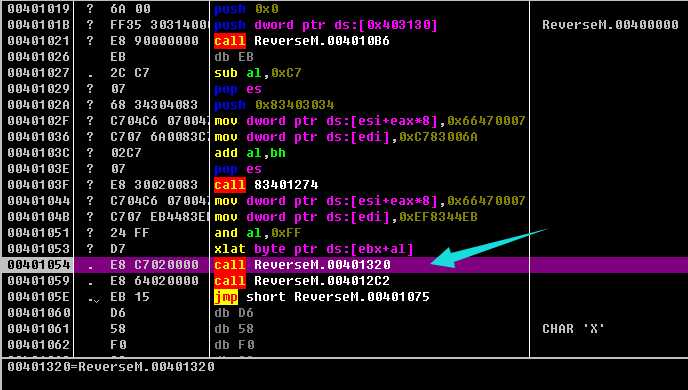

这是一个循环

这段指令像刚才的指令一样,是一段解密代码,对从 00403000 到 00401005 的代码进行解密

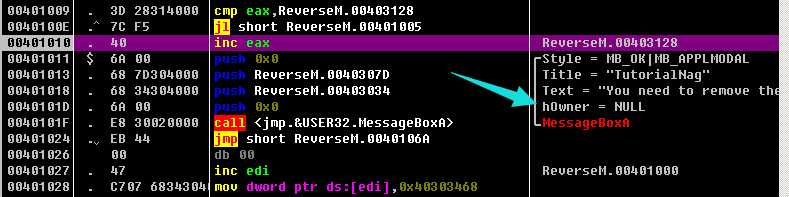

当走完这个解密循环,刚才的乱码就变成了可以看懂的字符串

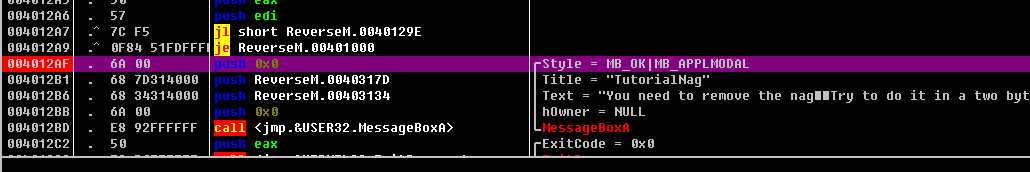

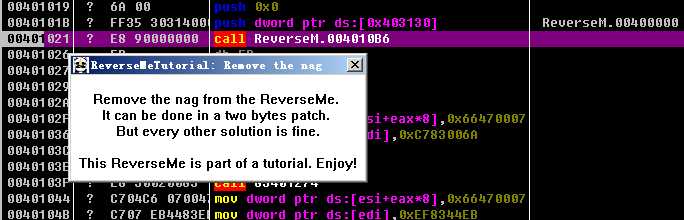

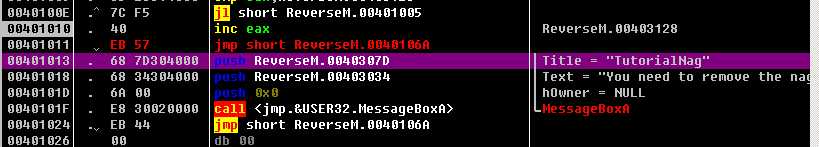

往下走,走到调用 MessageBox 函数处

弹出 NAG 窗口

接着往下走,是 jmp 指令

跳转到该处

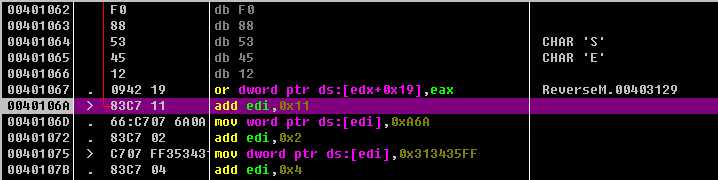

add edi,0x11 使 edi 的值加 11

mov word ptr ds:[edi],0xA6A 对 edi 进行覆盖

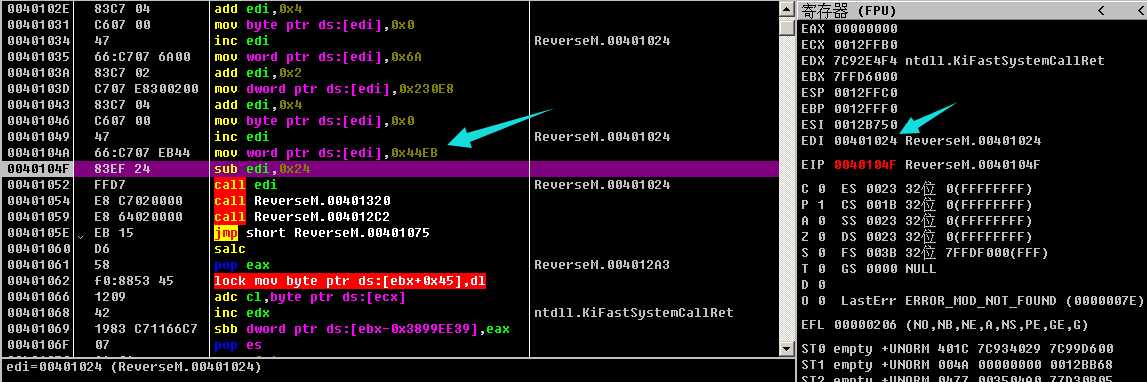

接着往下走

0x2CEB 覆盖了 00401026 和 00401027,所以代码从 00401011 开始被改到 00401027

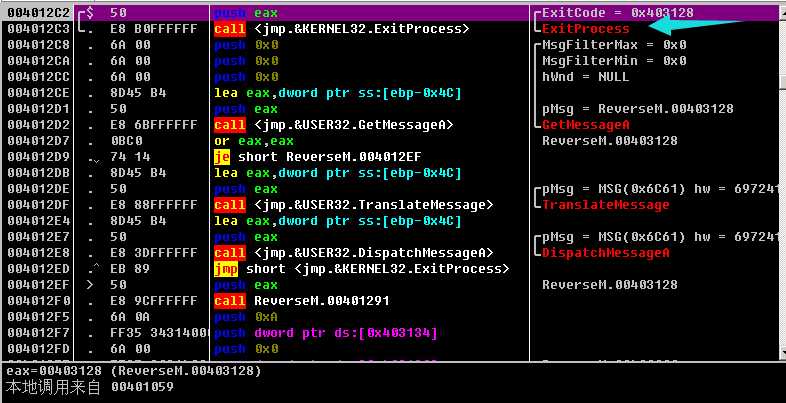

步入该 call 函数

往下走,调用 call

出现了 NAG 窗口

关掉 NAG 窗口后,程序到下一条语句

接着往下走

它会直接跳到该 call 指令上

按 F7 步入

这可能又是一个解密的过程

从 00403000 开始,00403000 是数据段区域

这些是 NAG 窗口的字符串

执行该过程

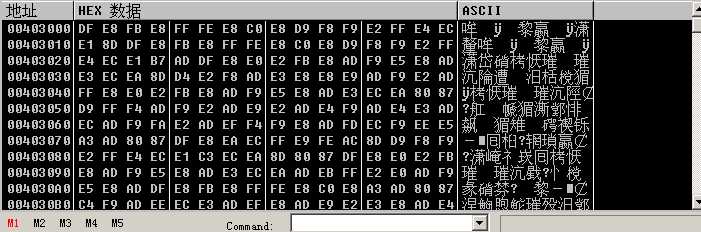

数据变为乱码,看来这是一个加密的过程

接着往下走,走出该 call 区域

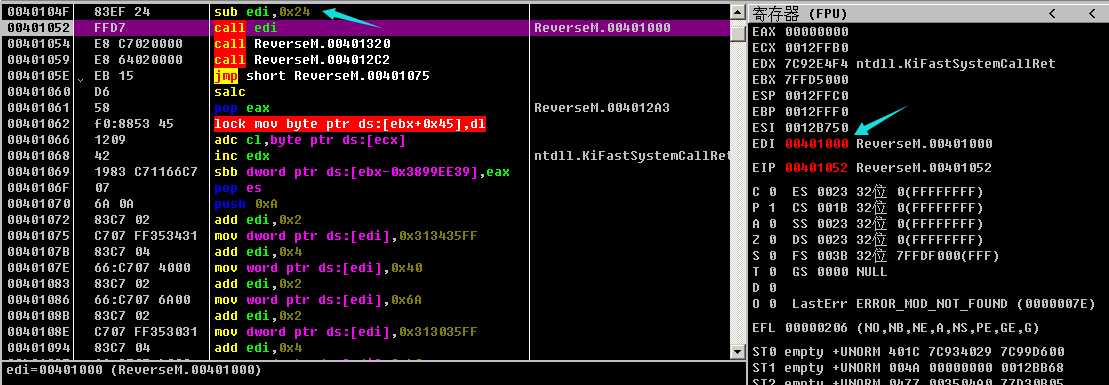

步入该 call 指令

调用 ExitProcess 函数结束进程

走完程序就退出了

破解:

方法一:

修改 hOwner 的值,指定一个无效的父进程

运行完 call 语句之后不会弹出 NAG 窗口

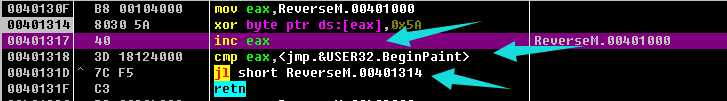

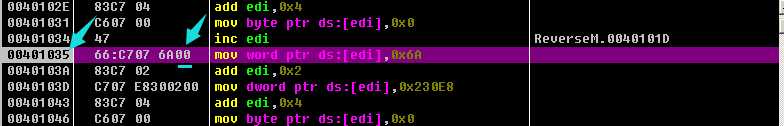

重新载入程序,看一下程序在哪里修改了 0040101D 和 0040101E

步入该 call 指令

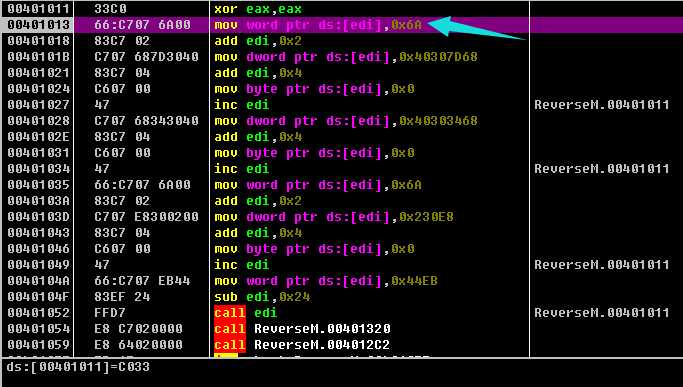

edi 从 00401011 开始

往下走,找到修改 0040101D 和 0040101E 的地方

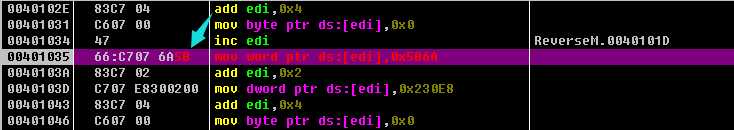

在这里修改了 0040101D,mov word ptr ds:[edi],0x6A,这里的 0x6A 就是 6A00

在这里,要把 6A00 修改为 6A01

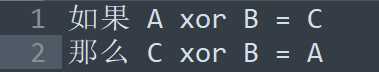

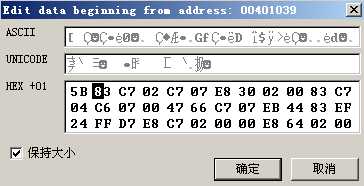

这里不能直接修改,因为这段代码要跟 0x5A 进行异或操作,所以 01 是跟 0x5A 进行异或后的结果

0x5A 跟 z 进行异或得到 1,那么 0x5A 跟 1 进行异或得到 z

5A xor 1 = 5B

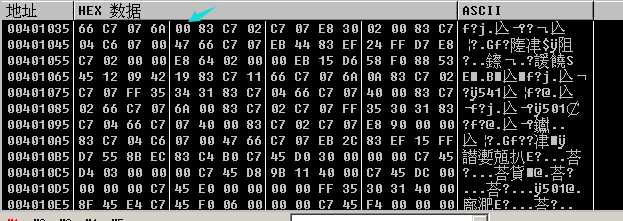

要修改的 00 地址为 00401039

查找它在内存中的位置

改为 5B

点击“确定”

代码处也被修改了

保存程序,运行

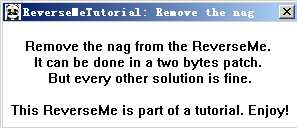

程序只弹出了这个窗口

方法二:

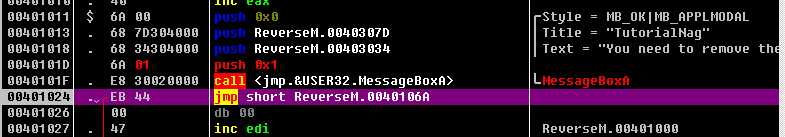

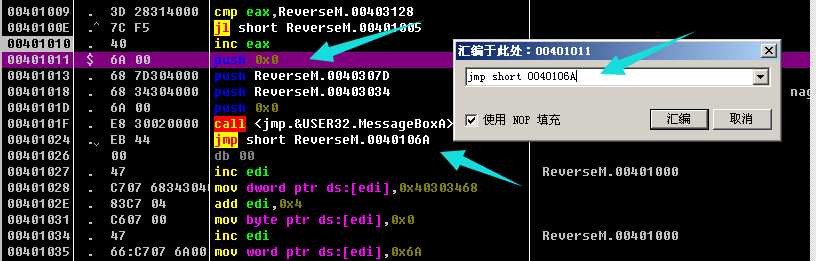

将调用 MessageBox 函数之前的一条语句改为 jmp 跳转语句,直接跳过调用 MessageBox 函数,调转到原先需要跳转到的地方

执行

它直接跳转到该地方来了,没有弹出 NAG 窗口

机器码为 EB 57,地址为 00401011 和 00401012

重新载入程序,找到修改这两个地址的地方

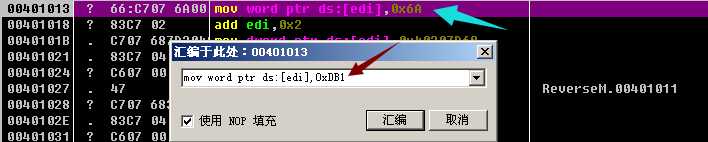

这里需要对 6A00 进行修改,地址分别为 00401016 和 00401017

EB xor 5A = B1,57 xor 5A = 0D

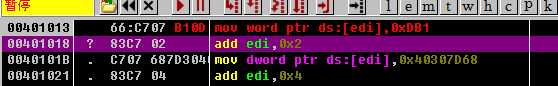

修改完后为

保存程序,运行

程序报错

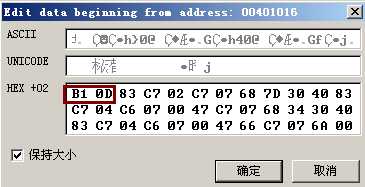

我们得在内存中修改

双击修改

分别改为 B1 0D

接下来保存程序

选中修改的地方,右键 -> 复制到可执行文件

右键 -> 保存文件

运行程序

以上是关于OD 实验(十九) - 对多态和变形程序的逆向的主要内容,如果未能解决你的问题,请参考以下文章