wireshark实战之局域网抓包分析

Posted -wenli

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了wireshark实战之局域网抓包分析相关的知识,希望对你有一定的参考价值。

Wireshark.它是一款本地监听数据的大杀器,弊端是只能监听本地的数据,有什么办法可以让局域网中的流量都从本机走呢?

第一ARP嗅探,劫持网关,再本地抓包.

第二交换机镜像端口,在路由或者交换机处设置,复制一份数据到指定机子端口.

第三Ap一个无线,让他们连接,然后再抓包.

第一种方法不用考虑,第二种方法因为企业级路由才有镜像端口功能,我等屌丝用的TP-LINK无这个功能.所以只能考虑第三种方法.

首先建立一个WIFI热点,懒得用WIN7自带的虚拟WIFI功能.(PS:window 7有一个“Microsoft Virtual WiFi Miniport Adapter”功能,我理解为“虚拟WIFI”。也就是说而Windows 7 可以在一块真实无线网卡基础上再虚拟出一块无线网卡,支持网络共享,让电脑变身wifi热点。) 直接用360卫士的免费WIFI建立一个和路由发射出来的信号一模一样的热点.

本人在另一个电脑上连接上wifi

自己打开360wifi

这是另一个台电脑的登录界面

显示目标已经上钩

最后,了解HTTP协议。

HTTP报文流内,包含一个个HTTP请求和响应对,新版的Wireshark会对HTTP对使用箭头进行标示。

由于帐号和密码都是在客户端输入,然后向服务器发送,因此,这些信息应该在上行报文中查找。

正常情况下根据DNS分析,可获取网站相关的域名等,由于不是本文分析重点,因此略过。

登录操作过程产生了数个HTTP对,包括GET和POST,一般上送数据的过程更可能在POST中,因此先看POST,如果需要,再看GET。

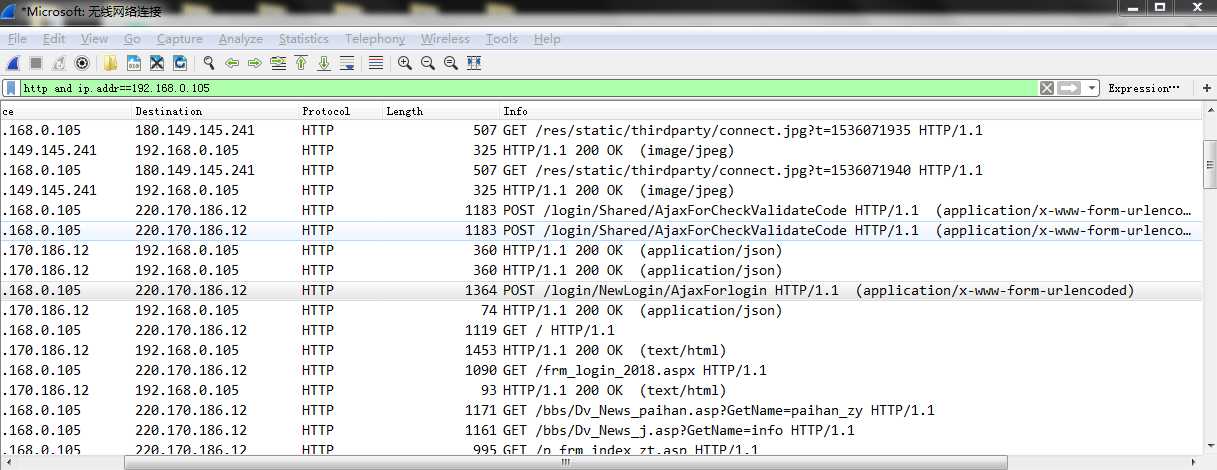

下面抓包后过滤

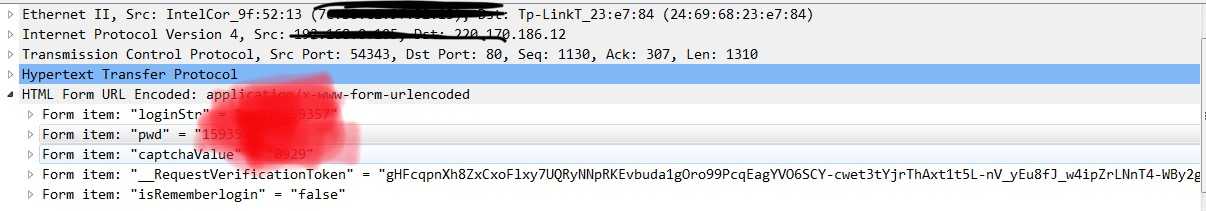

然后显示密码如下

你也可以右键,追踪流,TCP流

也可以看到密码

以上是关于wireshark实战之局域网抓包分析的主要内容,如果未能解决你的问题,请参考以下文章