病毒分析:虚拟网络环境配置

Posted quxiaowqu

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了病毒分析:虚拟网络环境配置相关的知识,希望对你有一定的参考价值。

创建主机网络模式:

主机模式(Host-only)网络,可以在宿主操作系统和客户操作系统之间创建一个隔离的私有局域网,在进行恶意代码分析时,这是通常采用的联网方式。主机模式的局域网并不会连接到互联网,这意味着恶意代码会被包含在虚拟机里,同时也允许某些网络连接。

自定义配置:

让两个虚拟机相互连接。一个虚拟机可以同来运行恶意代码,而第二个虚拟机则提供一些必要的网络服务。两个虚拟机都被连接到同一个VMNet虚拟交换机上。

我这里使用WIN7进行分析恶意代码,Kali进行提供网络服务。

一、在VMware Workstation菜单栏 ==> 编辑 ==> 虚拟网络编辑器 ==> 添加网络 ,这里选择一个没用过的网络(我这里选的是2)。 确定后将下面的选成仅主机模式。

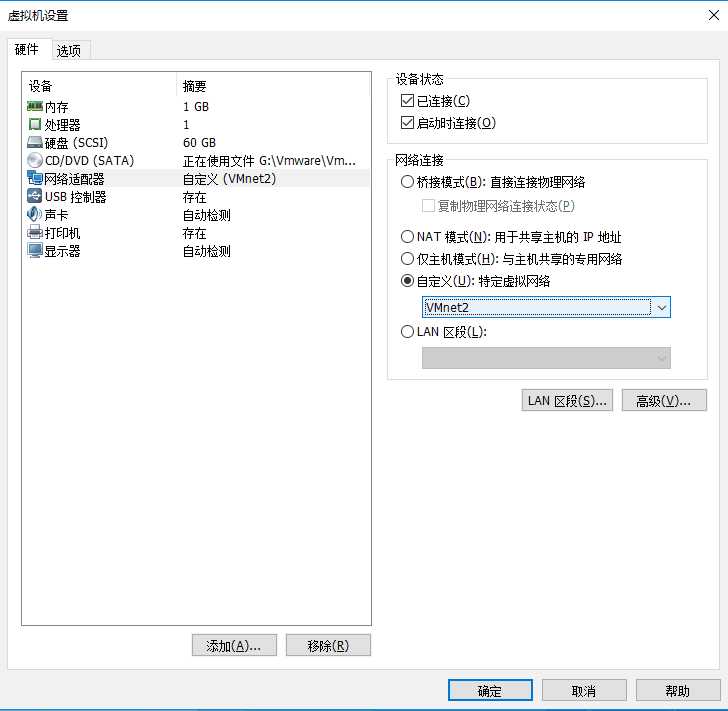

二、将WIN7和Kali的网络连接都改成 自定义:特定虚拟网络,选择上一步添加的这个VMnet。(我这里是2)

三、提供网络服务的虚拟机的设置:

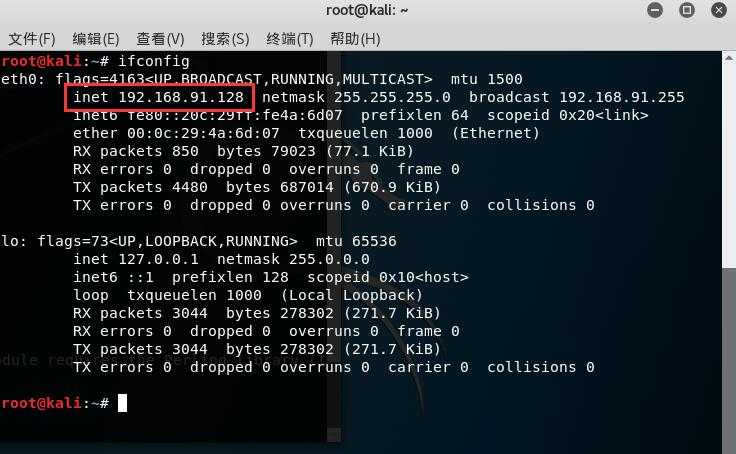

1、查看本台机器的ip:

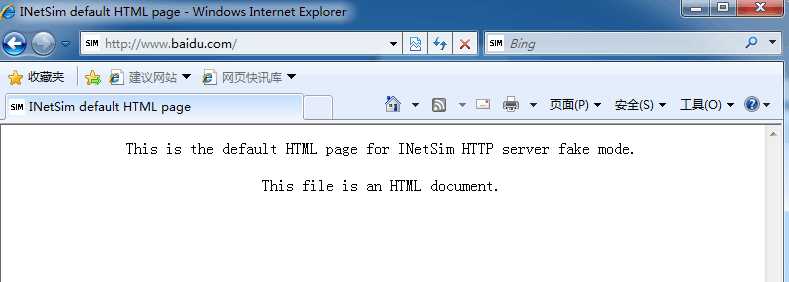

2、配置INetSim

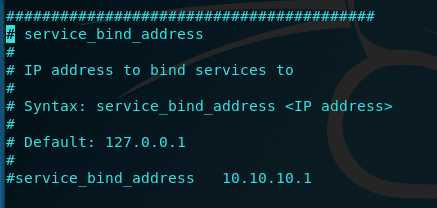

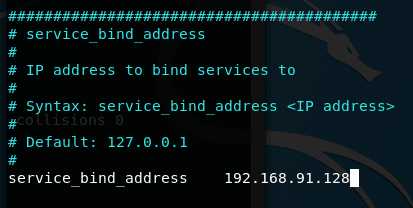

编辑INetSim的配置文件:inetsim.conf 。这个文件路径 /etc/inetsim/inetsim.conf

1)

#service_bind_address 10.10.10.1 取消注释并改为Kali的IP

2)

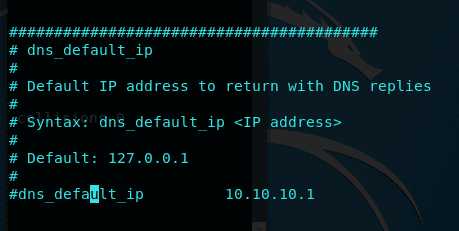

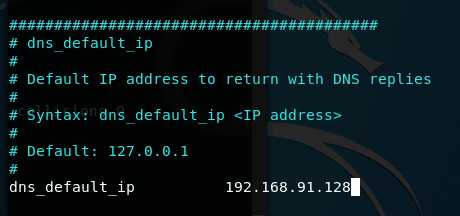

#dns_default_ip 10.10.10.1 取消注释该行并改为Kali的IP

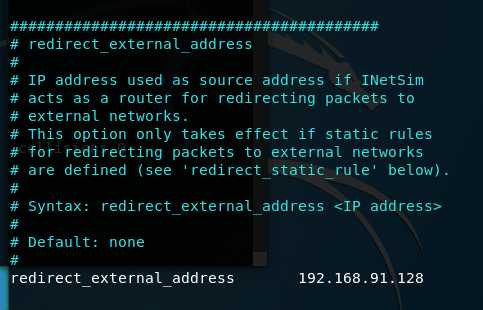

3)将重定向地址改成Kali的ip

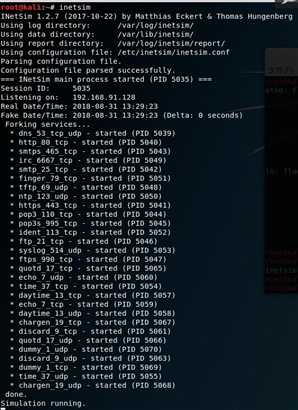

配置好了后运行INetSim

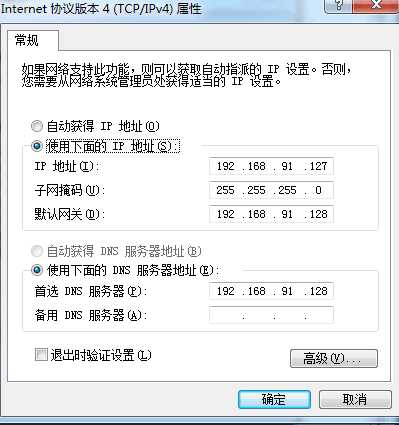

四、分析病毒的虚拟机的配置:

DNS服务器、网关都必须是INetSim绑定的IP。

配置好了后,随便输一个url

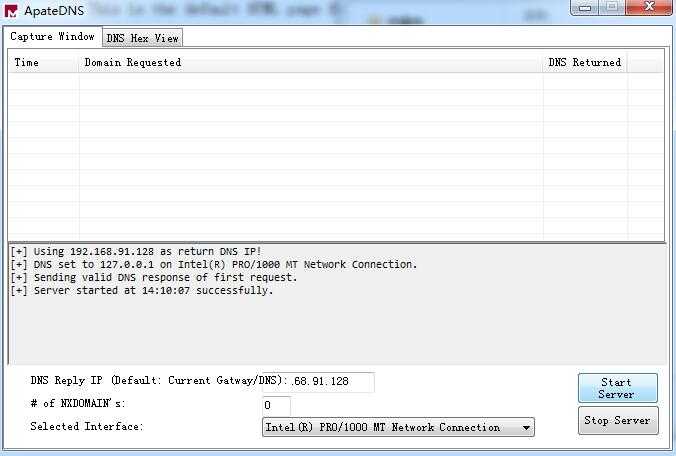

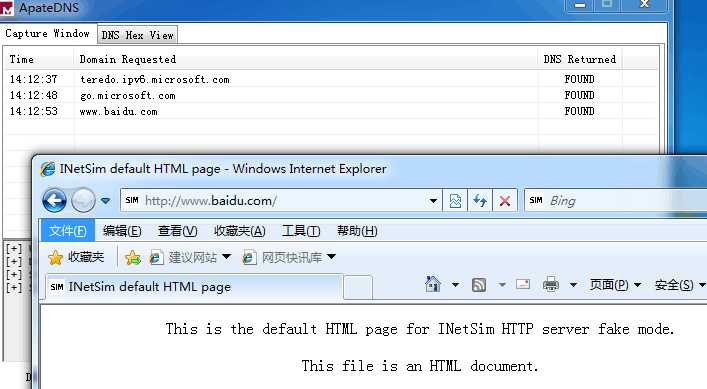

五、使用ApateaDNS

查看恶意代码发出的DNS请求。

在运行恶意代码的虚拟机的里使用ApateDNS,打开后将DNS Reply IP设置成提供网络服务的虚拟机的IP。

参考:

《恶意代码分析实战》

https://www.cnblogs.com/hyq20135317/p/5515675.html

https://www.52pojie.cn/thread-330528-1-1.html

https://techanarchy.net/2013/08/installing-and-configuring-inetsim/

以上是关于病毒分析:虚拟网络环境配置的主要内容,如果未能解决你的问题,请参考以下文章

「数据平台」大数据环境搭建 —— linux 网络环境配置(virtualbox)