BugKu 杂项-这么多数据包

Posted zaqzzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BugKu 杂项-这么多数据包相关的知识,希望对你有一定的参考价值。

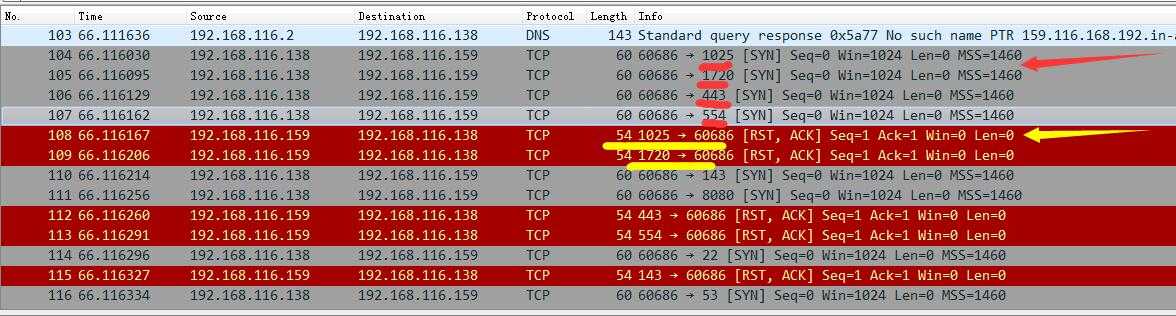

前边的都是些无关紧要,只要有点网络的基础我想应该都能懂,往下看,一直到NO104,这是在干什么?

源ip138一直向目标ip159发送syn握手包,想要建立连接,其实就是端口扫描,原理就是,想和你某个端口建立连接,然后看这个端口的回复的类型来看下是否开放了此端口。我们现在就可以知道138是客户端,159是服务器端了。红色的包是服务器向客户端回复的信息,代表此端口没有开放。

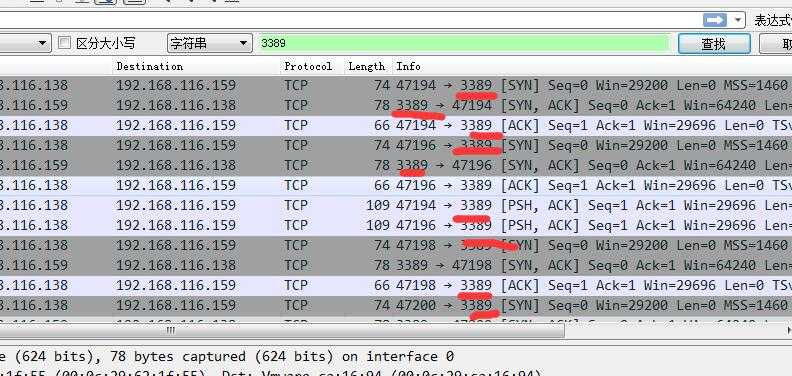

再往下看,服务器的3389端口号一直和客户端在联系,说明3389端口是开放着的。

跟踪了几个不同的端口对应着的tcp流,没有发现什么,全都是...+&......Cookie: mstshash=administrator

为什么要扫这么多端口。。。可能是为了混淆吧。。。

再看,发现了smb协议,百度一下

通过 SMB 协议,客户端应用程序可以在各种网络环境下读、写服务器上的文件,以及对服务器程序提出服务请求。此外通过 SMB 协议,应用程序可以访问远程服务器端的文件、以及打印机、邮件槽(mailslot)、命名管道(named pipe)等资源。

不知道干啥的,可能是写马了,追踪一下tcp流,也没有发现什么。

继续往下看。

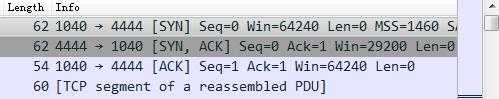

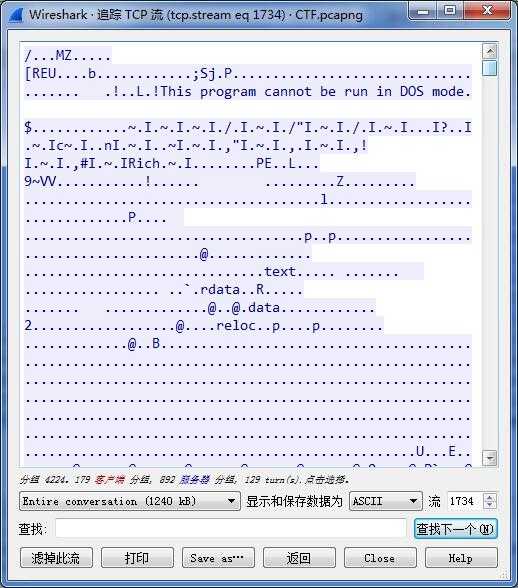

1040和4444建立了tcp三次握手连接,追踪一下tcp流。

内容倒是挺多的,搜索一下flag{} key{},无果。继续往下看吧。凡是1040和4444这两个通信的,一律不管了。

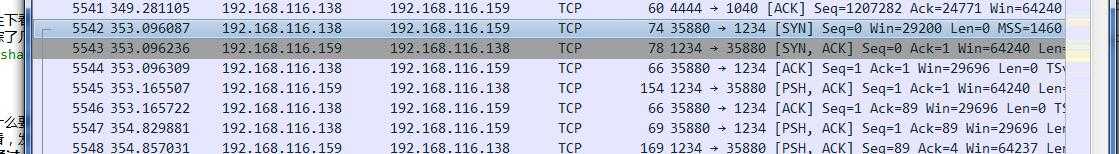

一直到NO5542,1234和35880建立了三次握手,追踪。

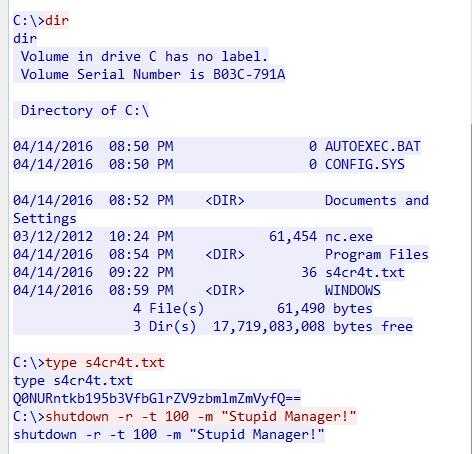

很容易看到一串base64编码的字符串,解码一下 Q0NURntkb195b3VfbGlrZV9zbmlmZmVyfQ==

: CCTF{do_you_like_sniffer}

这道题目思路:先看题目给出的提示,getshell,说明最后肯定是拿到shell了,那就从最后边开始找,最后边一开始是1040和4444建立的tcp连接,追踪tcp流,没有发现什么。

然后,1040和4444的tcp流就不要管了,网上继续找。又发现了1234和35800建立连接的,追踪tcp就好了。

以上是关于BugKu 杂项-这么多数据包的主要内容,如果未能解决你的问题,请参考以下文章