SSH的两种登录方式

Posted gexiaoshan

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SSH的两种登录方式相关的知识,希望对你有一定的参考价值。

ssh客户端使用的是Xshell,windows环境。

第一种方式,用户名密码方式

原理如下:

- 客户端发起ssh请求之后,服务器把自己的公钥传给客户端

- 客户端输入服务器密码通过公钥加密之后传给服务器

- 服务器根据自己的私钥解密登录密码,如果正确那么就让客户端登录

Xshell操作如下:

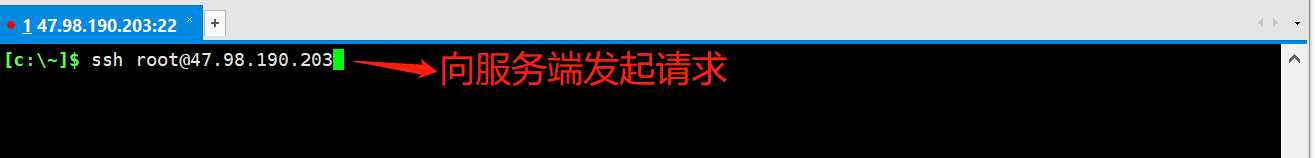

1.

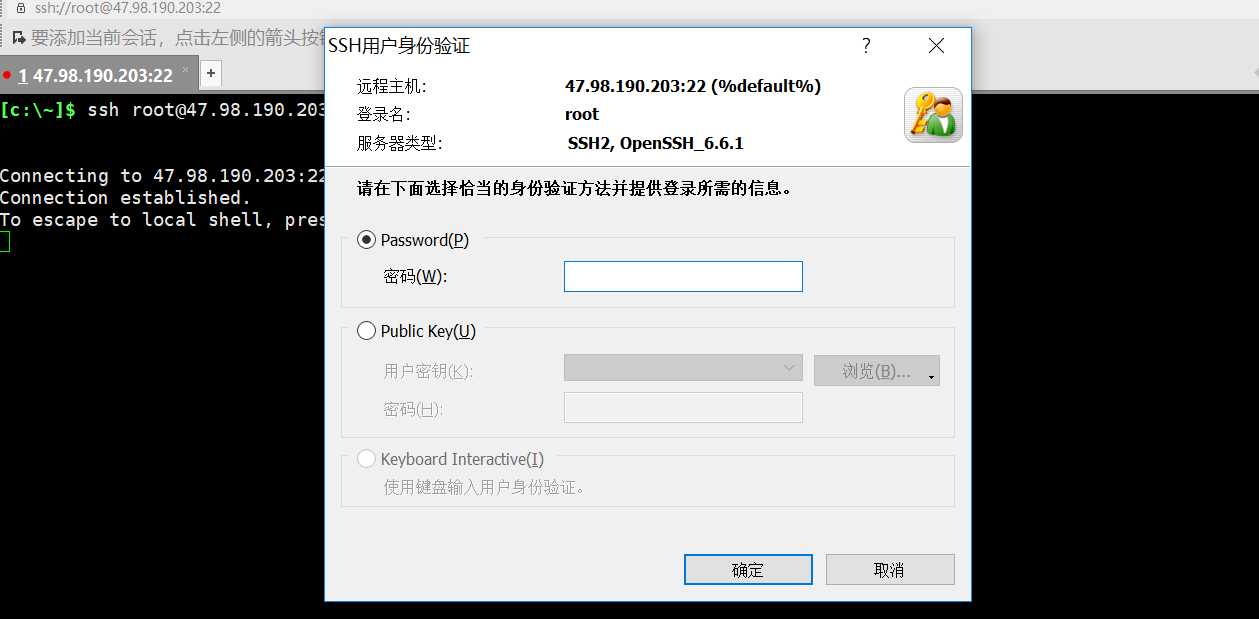

2.

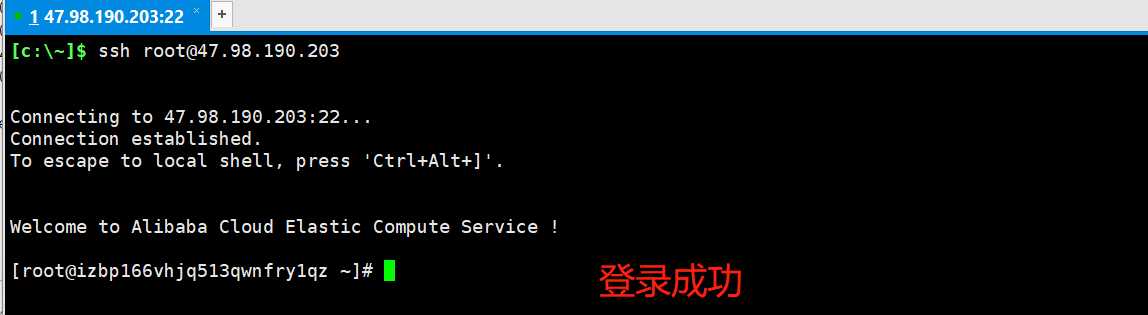

3.

第二种方式基于秘钥的登录方式

- 首先在客户端生成一对密钥(ssh-keygen);

- 并将客户端的公钥ssh-copy-id 拷贝到服务端;

- 当客户端再次发送一个连接请求,包括ip、用户名;

- 服务端得到客户端的请求后,会到authorized_keys中查找,如果有响应的IP和用户,就会随机生成一个字符串,例如:qwer;

- 服务端将使用客户端拷贝过来的公钥进行加密,然后发送给客户端;

- 得到服务端发来的消息后,客户端会使用私钥进行解密,然后将解密后的字符串发送给服务端;

- 服务端接受到客户端发来的字符串后,跟之前的字符串进行对比,如果一致,就允许免密码登录。

现在拿服务器A(192.168.204.192)访问服务器B(192.168.204.100)举例:

Xshell操作如下:

1.在服务器A端生成RSA的公钥和私钥,通过 ssh-keygen -t rsa 命令

如下图所示id_rsa为私钥,id_rsa.pub为公钥。

2.将公钥放到服务器B中,一般是在用户根目录下的.ssh/目录下,通过命令 ssh-copy-id -i ~/.ssh/id_rsa.pub [email protected]

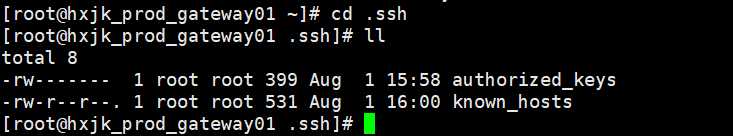

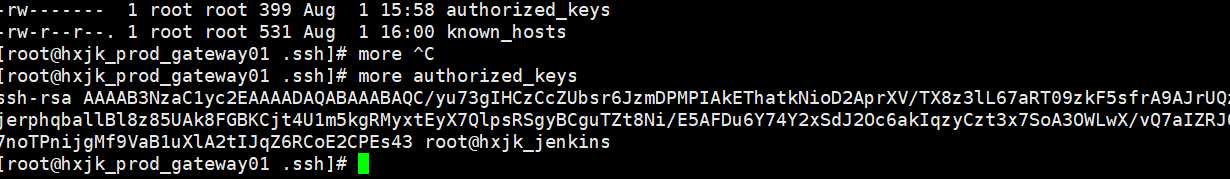

在服务器B端的.ssh/目录下有authorized_keys+know_hosts,这两个文件。如下:

authorized_keys:存放远程免密登录的公钥,主要通过这个文件记录多台机器的公钥,上面提到的A端在生成自己的公私钥之后,将公钥追加到服务器B端的authorized_keys文件后面。如下:

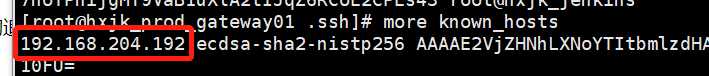

know_hosts : 已知的主机公钥清单,这个作为A端和B端都会自动生成这个文件,每次和远端的服务器进行一次免密码ssh连接之后就会在这个文件的最后追加对方主机的信息(不重复)。如下:

到这里配置就设置结束了。

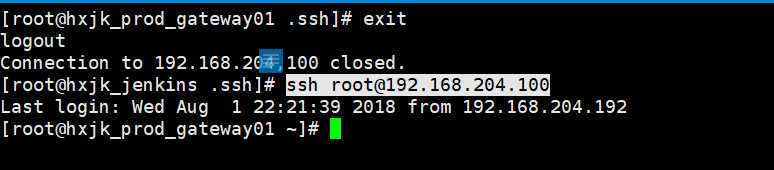

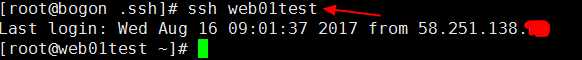

现在服务器A访问服务器B,直接通过命令 ssh [email protected]

如下:

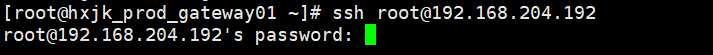

因为设置的是单向的,A到B,若现在服务器B要访问A,是需要输入密码的,如下:

如果嫌每次连接的时候很麻烦

我们可以利用 ssh 的用户配置文件 config 管理 多个免密码ssh 会话。ssh 的用户配置文件是放在当前用户根目录下的 .ssh 文件夹里(~/.ssh/config,不存在则新创建一个),其配置写法如下:

Host 别名

HostName 主机名

Port 端口

User 用户名

IdentityFile 密钥文件的路径

如下图实例:

配置完后我们就可以通过这种方式登录了:‘

以上是关于SSH的两种登录方式的主要内容,如果未能解决你的问题,请参考以下文章