轻松搭建CAS 5.x系列-在CAS Server上增加OAuth2.0协议

Posted jpeanut

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了轻松搭建CAS 5.x系列-在CAS Server上增加OAuth2.0协议相关的知识,希望对你有一定的参考价值。

概述说明

CAS Server默认搭建出来,客户端程序只能按照CAS自身的协议接入。CAS的强大在于,有官方的插件,可以支持其他的协议。本章节就让CAS Server怎么增加OAuth2.0的登录协议。

安装步骤

`1. 首先,您需要有个CAS Server端

如果您没有,可以按照我之前写的文章《轻松搭建CAS 5.x系列文章》系列的前3篇文章搭建好CAS Server。

·2. 在pom.xml增加依赖包

1 <!-- OAuth/OpenID Authentication Begin -->

2 <dependency>

3 <groupId>org.apereo.cas</groupId>

4 <artifactId>cas-server-support-oauth-webflow</artifactId>

5 <version>${cas.version}</version>

6 </dependency>

7 <!-- OAuth/OpenID Authentication End -->

·3. application.properties增加配置文件

(该文件路径:D:casoverlaycas-overlay-templatesrcmain esources)

1 cas.authn.oauth.refreshToken.timeToKillInSeconds=2592000

2 cas.authn.oauth.code.timeToKillInSeconds=30

3 cas.authn.oauth.code.numberOfUses=1

4 cas.authn.oauth.accessToken.releaseProtocolAttributes=true

5 cas.authn.oauth.accessToken.timeToKillInSeconds=7200

6 cas.authn.oauth.accessToken.maxTimeToLiveInSeconds=28800

7 cas.authn.oauth.grants.resourceOwner.requireServiceHeader=true

8 cas.authn.oauth.userProfileViewType=NESTED

·4. 增加接入servcie的注册文件:OAuth2-100001. json,内容如下

(路径:D:casoverlaycas-overlay-templatesrcmain esourcesservices)

1 {

2 "@class" : "org.apereo.cas.support.oauth.services.OAuthRegisteredService",

3 "clientId": "100001",

4 "clientSecret": "100001abcdeft",

5 "serviceId" : "^(https|http|imaps)://.*",

6 "name" : "OAuthService",

7 "id" : 100

8 }

-5. OK,可以打包了

mvn package

-6. 打包后打targetcas.war部署到tomcat

搭建OK了,我们来验证下功能

功能验证

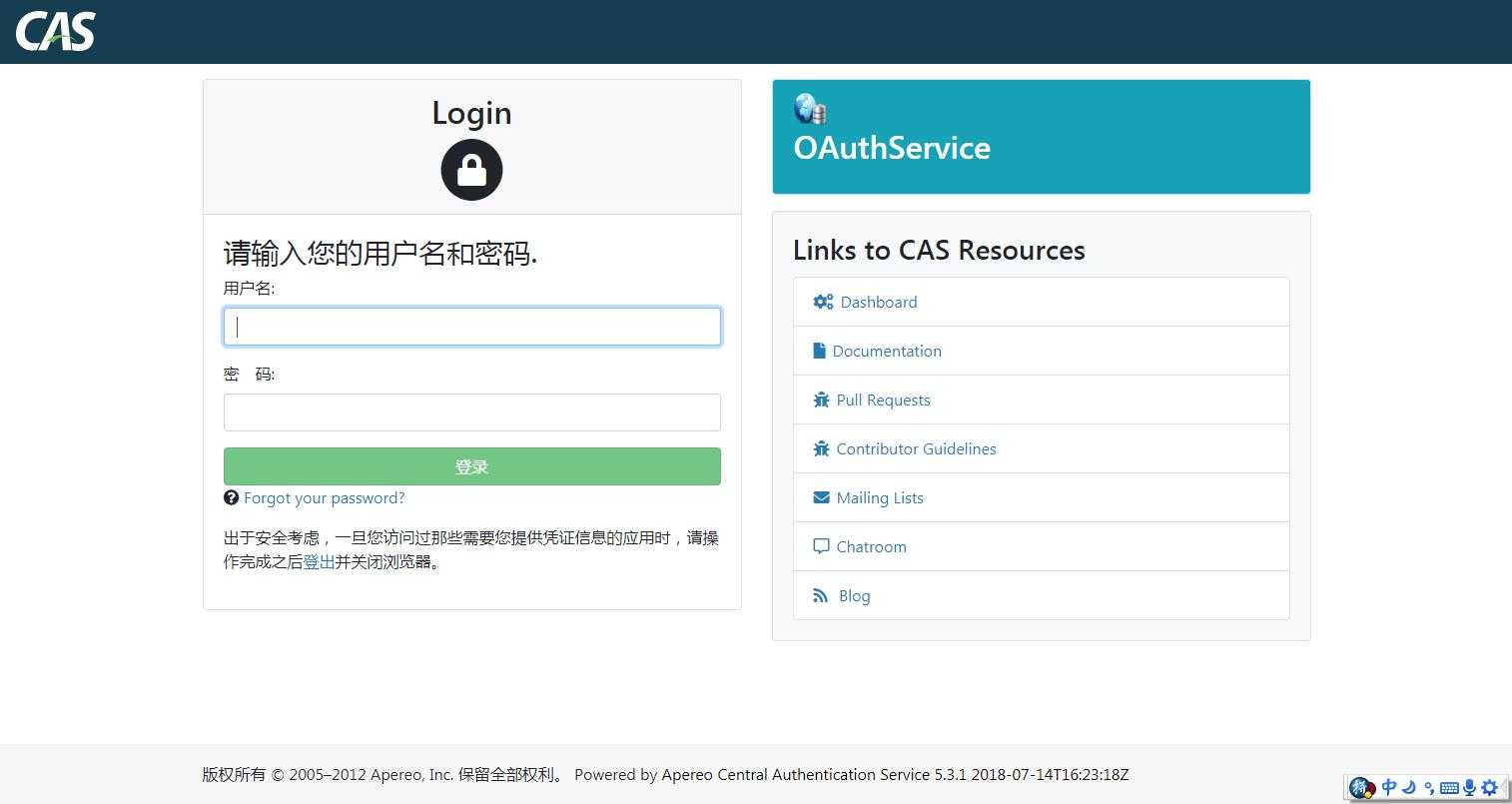

·1. 访问如下地址:

https://cas.example.org:8443/cas/oauth2.0/authorize?response_type=code&client_id=100001&redirect_uri=http://www.baidu.com

参数说明:

response_type=code,这个是按照code的方式接入,有多种接入方式

client_id=100001,这个参数的值是servcie注册的定义的,每个接入系统都分配一个值

redirect_uri=http://www.baidu.com:这个是认证通过后跳转的地址。我这个是示例,认证成功后,就跳转到百度。您需要修改成您的接入系统;

·2. 输入登录帐号名密码,跳转到OAuth2.0的授信画面

-3. 点击允许后,跳转到baidu.com,后面带有参数code

-4. 通过code获取accessToken,

接入程序需要调用如下地址,

目前我们是浏览器直接访问这个地址做模拟吧

https://cas.example.org:8443/cas/oauth2.0/accessToken?grant_type=authorization_code&client_id=100001 &client_secret=100001abcdeft&code=OC-2-3M6BedCz7TLIz0rpJUm-uLzPoFBbPOO0&redirect_uri=http://www.baidu.com

页面会返回如下文字信息

access_token=AT-1-53AfGdKA2mL5IbI1iP29n6HlXcWL3Q5b&expires_in=28800

这个就是access_token

-5. 通过accessToken获取当前登录用户信息

https://cas.example.org:8443/cas/oauth2.0/profile?access_token=AT-1-53AfGdKA2mL5IbI1iP29n6HlXcWL3Q5b

返回

1 {

2 "service" : "http://www.baidu.com",

3 "attributes" : {

4 "credentialType" : "UsernamePasswordCredential"

5 },

6 "id" : "admin",

7 "client_id" : "100001"

8 }

大功告成

这个就是模拟了接入系统按照OAuth2.0协议获取的用户登录信息

当然本章只是使用code方式接入,

还有其他的接入方式,

比如接入程序自己编写登录画面,获取到用户名和密码后给到Cas Server,这样对用户体验更好。

参考文章

最后,大家想更多CAS了解的话,可以来CAS中文文档站点(http://www.cassso-china.cn)来瞅瞅

以上是关于轻松搭建CAS 5.x系列-在CAS Server上增加OAuth2.0协议的主要内容,如果未能解决你的问题,请参考以下文章

轻松搭建CAS系列-使用cas overlay搭建SSO SERVER服务端

CAS 5.x搭建常见问题系列.Failure to find org.apereo.cas:cas-server-support-pm-jdbc:jar:5.1.9