1.1 实验目标

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

1.2 实验内容

简单应用SET工具建立冒名网站;ettercap DNS spoof;

二、实验步骤

2.1 SET工具建立冒名网站

STEP1

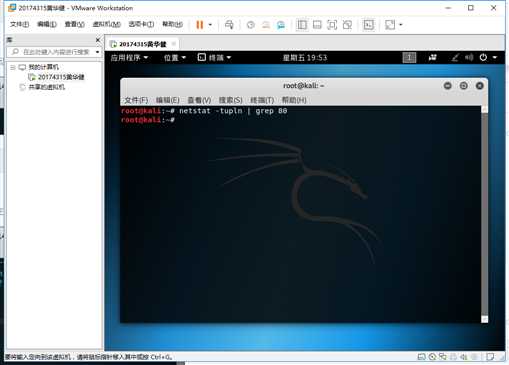

在Kali終端,输netstat -tupln | grep 80。

查看80端口是否被占用。

STEP2

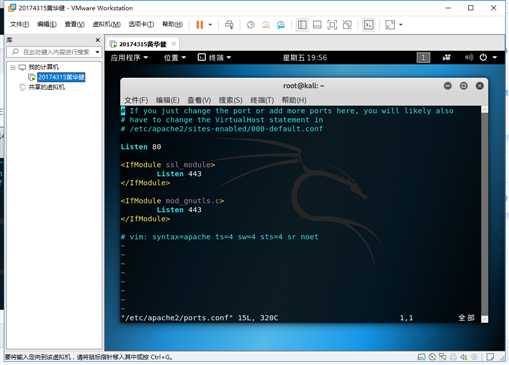

在Kali端,输入vim /etc/apache2/ports.conf。

通过该指令查看Apache的端口文件。

STEP3

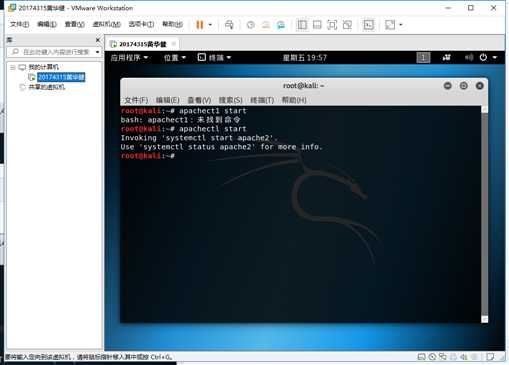

在Kali端,输入apachectl start。

开启Apache服务。看到如下字样,则服务开启成功。

STEP4

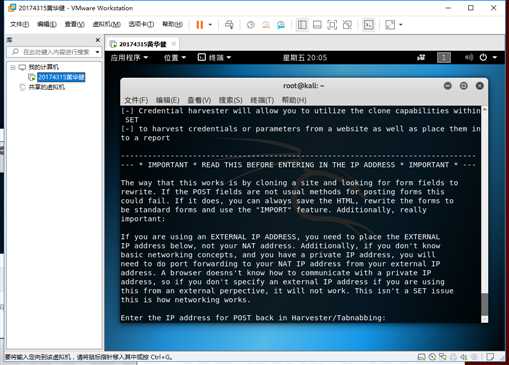

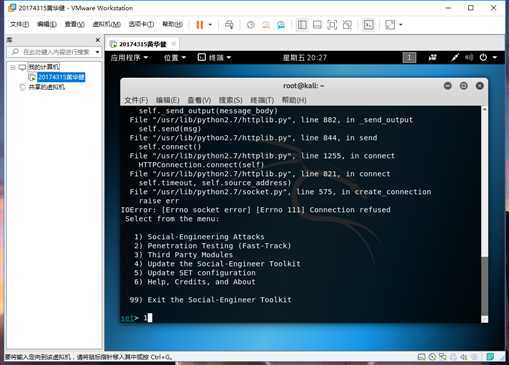

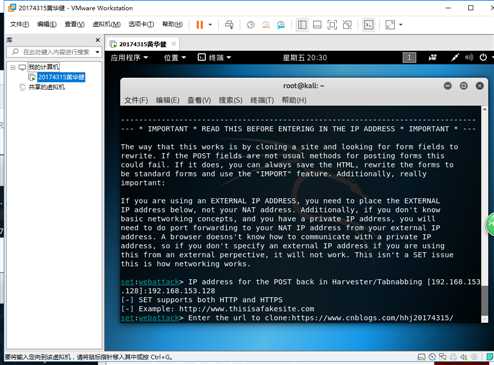

在Kali端,输入setoolkit。开启SET工具。

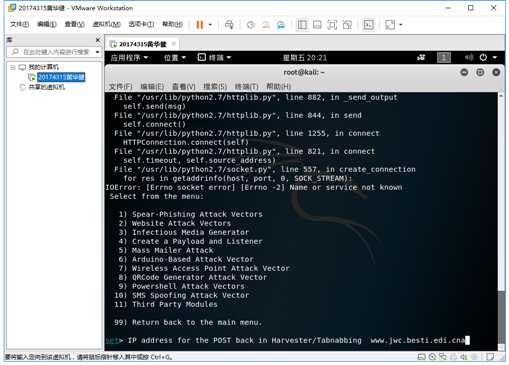

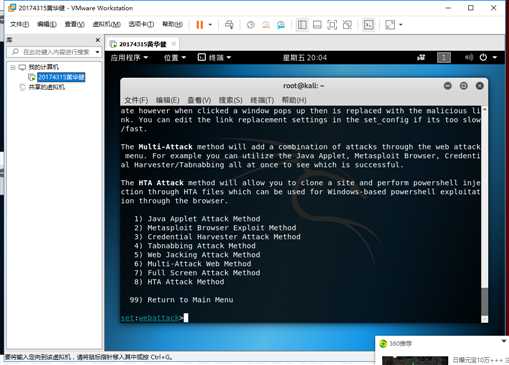

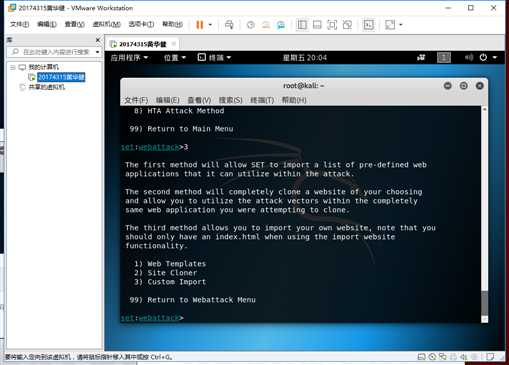

在选单中依次选择【Social-Engineering Attacks社会工程学攻击】-【Website Attack Vectors钓鱼网站攻击向量】-【Credential Harvester Attack Method登录密码截取攻击】-【Site Cloner克隆网站】。

STEP5

在Kali端,选择了正确的服务之后,输入Kali(发起攻击方)的IP地址,在输入被克隆的网页的URL,这里选择我的博客园首页作为被克隆的网页。

之后,SET工具会进行两次询问,第一次输入回车,第二次输入y。

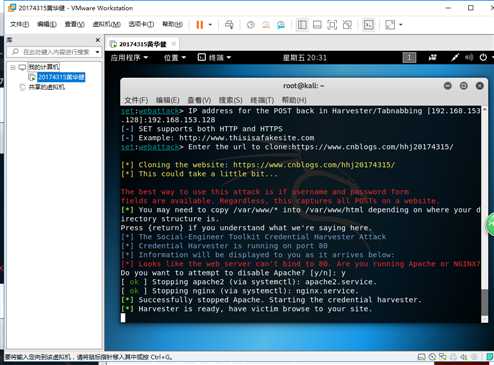

STEP6

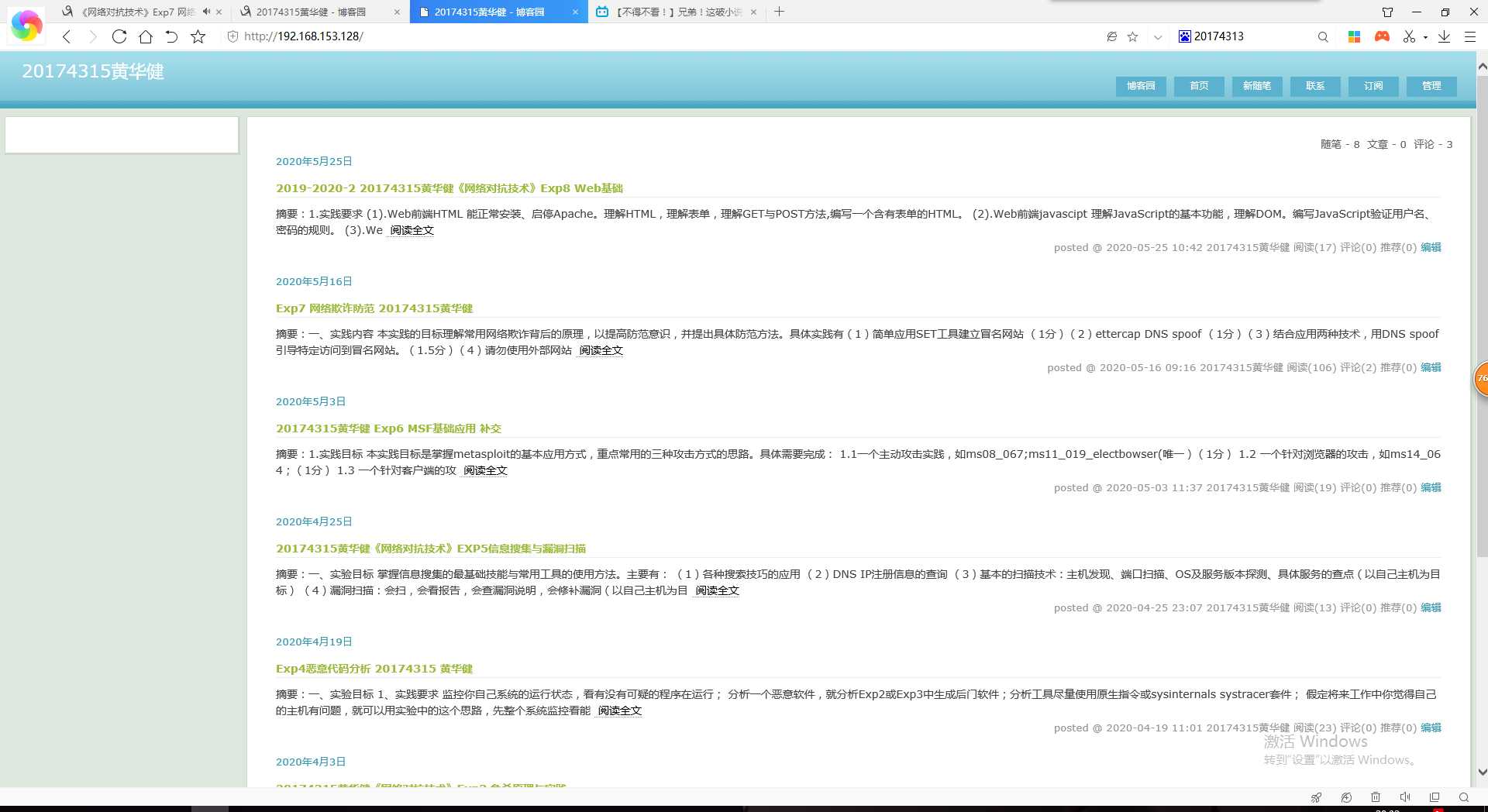

在靶机打开浏览器,输入攻击机的IP,即看到了被克隆的网页,即实现了访问攻击机IP却看到被克隆页面的效果。

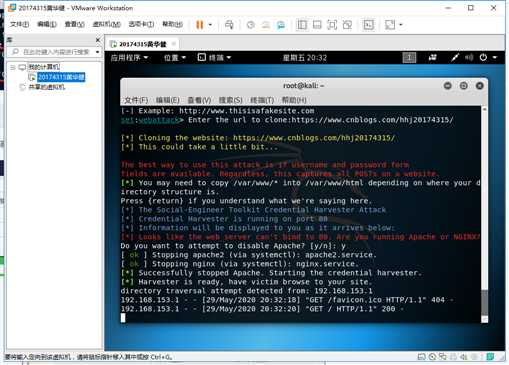

在攻击机,可以看到靶机的访问记录。

STEP7

将被克隆网页替换为一个需要提交表单的网页,使用靶机浏览(此处使用物理机)并提交表单。

2.22.2 ettercap DNS spoof

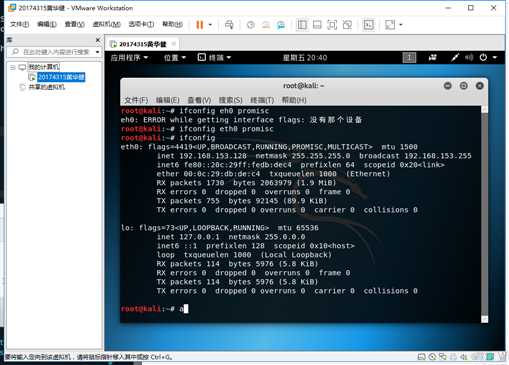

STEP1

在Kali端,输入ifconfig eth0 promisc。将网卡转换为混杂模式。

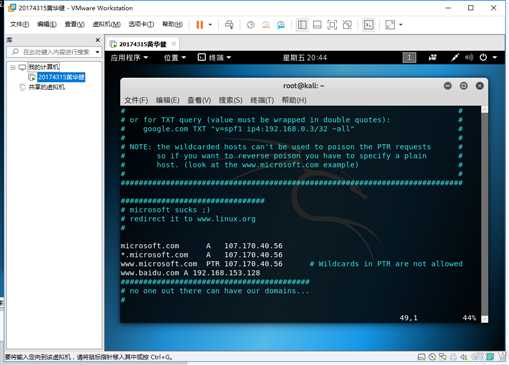

STEP2

在Kali端,输入vim /etc/ettercap/etter.dns。

查看并编辑DNS表,白色字体网址位置下面添加记录www.baidu.com A 192.168.153.128

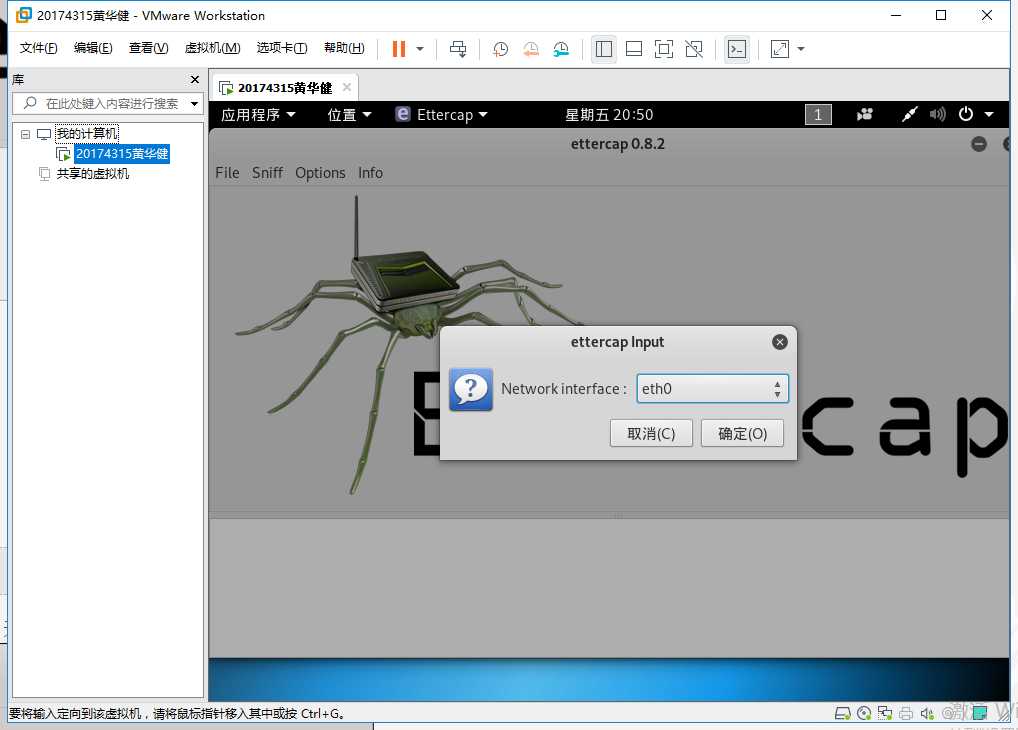

STEP3

在Kali端,输入ettercap -G。

开启ettercap,选择【Sniff】-【Unifled sniffing】。

选择网卡为eth0。

STEP4

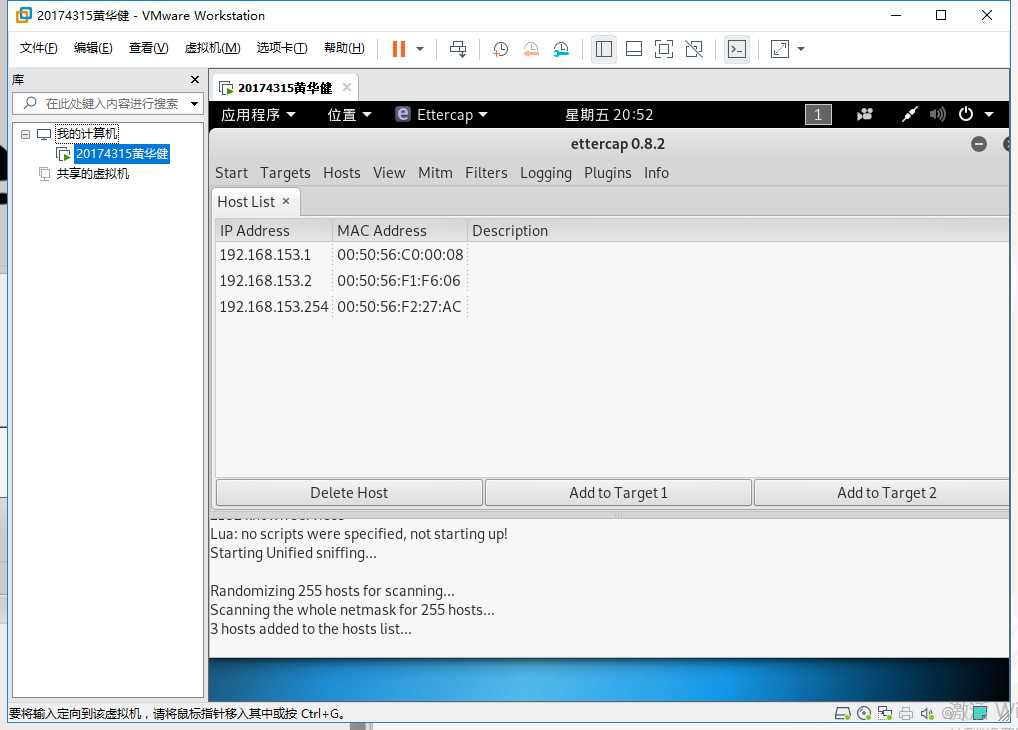

在Kali端的ettercap,选择【Hosts】,先使用【Scan for hosts】开始扫描本地的存活主机,再选择【Hosts list】查看结果。

可以查看到本地的存活主机。

STEP5

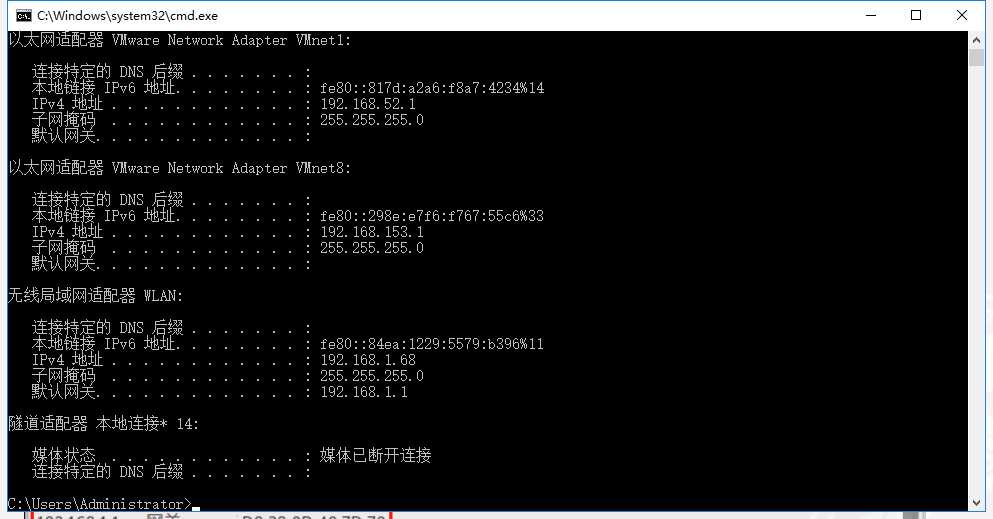

在PC端,输入ipconfig,查看IP地址与网关。

回到Kali端,将网关设置为Target1,将靶机IP地址设置为Target2。

STEP6

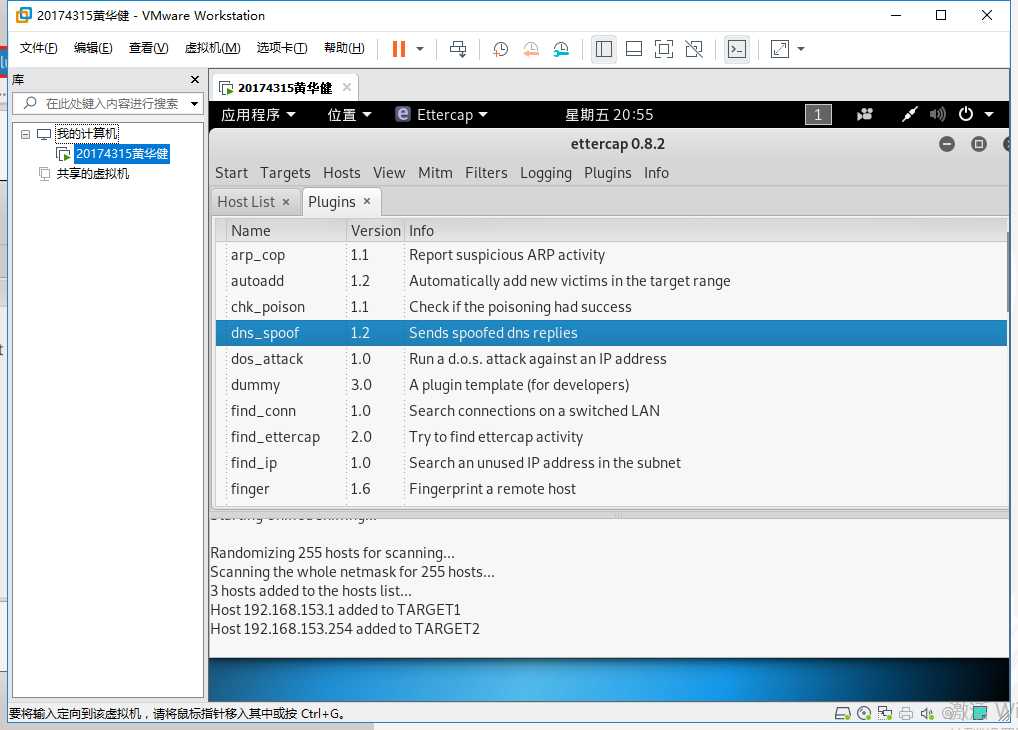

在Kali端,选择【Plugins】-【Manage the plugins】。

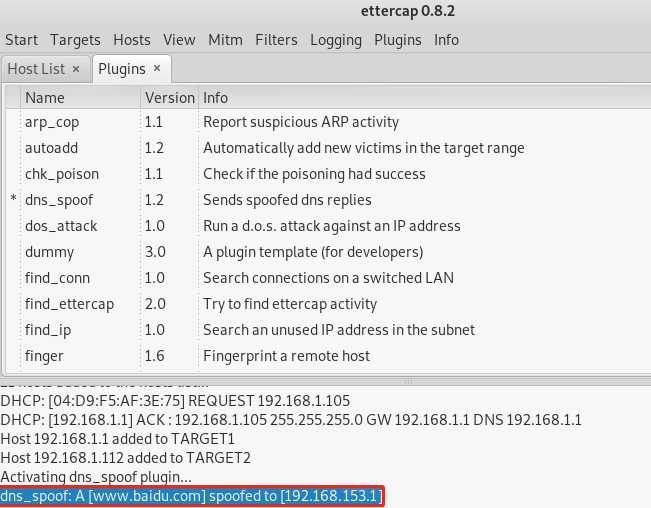

双击选择【dns_spoof】,开启DNS欺骗。

查看底部提示信息,即成功实现DNS欺骗。

2.3 两种技术结合,引导至冒名网站

技术的综合实现目标,是首先使用SET工具将Kali与被克隆网站关联,然后通过DNS欺骗将www.baidu.com与Kali进行关联,最终实现访问www.baidu.com实际访问Kali,而Kali克隆其他网站,即访问www.baidu.com而现实被克隆网站的效果。由于实现步骤与之前高度重复,简述如下。

- 在SET工具,将IP地址设置为Kali的IP,被克隆网站设置为博客园。

- 设置DNS表,添加www.baidu.com A 192.168.153.1

- 靶机访问www.baidu.com

三、实验收获感想

3.1 实验问题回答

3.1.1 通常在什么场景下容易受到DNS spoof攻击?

在公共网络环境。

3.1.2 在日常生活工作中如何防范以上两种攻击方法?

确认自己访问的网站无误,对于不熟悉域名的网站,可以在搜索引擎查询官方网站的域名进行对比,也可以用我们之前查询ip地址的手段测试是否是正版网站。

3.2 实验心得体会

- 别轻易连接公共环境的WiFi