开源OSSIM系统具备日志采集和分析的能力吗?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了开源OSSIM系统具备日志采集和分析的能力吗?相关的知识,希望对你有一定的参考价值。

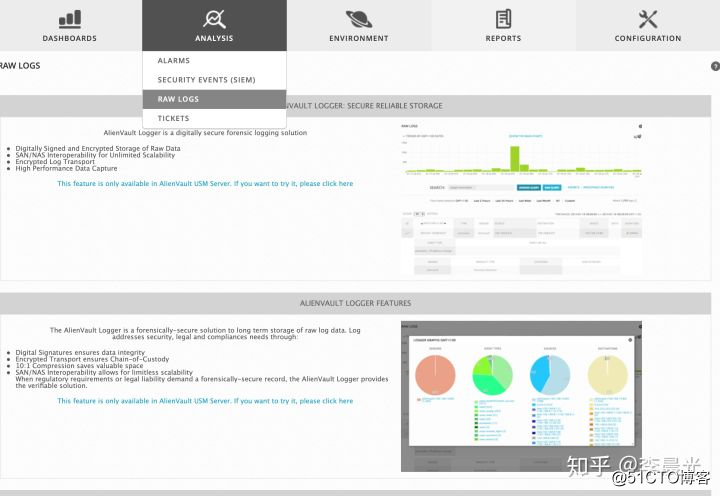

首次安装完OSSIM系统之后,进入WebUI界面发现RAWLogs菜单下没有内容,不免会心存疑虑,开源OSSIM是否具备日志采集和分析的能力。

RAW LOGS是一个原始日志可视化展示的模块,在商业版的OSSIM提供,开源版不提供此功能。开源版OSSIM具备完整的日志采集处理和分析的能力。

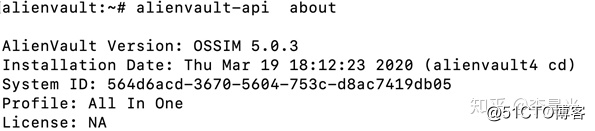

下面我们以收集分析Linux下的SSH日志为例进行说明。以下是一台以 All IN ONE 模式安装的开源OSSIM 5.0为例。

Linux下SSH远程登录服务器失败的日志记录在/var/log/auth.log,内容如下:

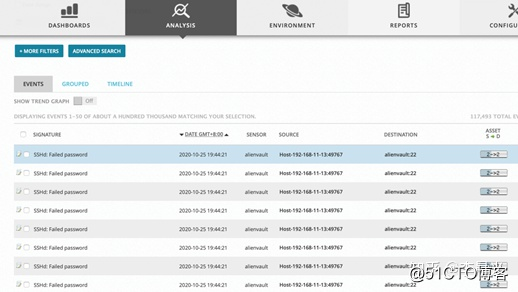

Oct 25 19:44:21 alienvault sshd[14154]: Failed password for invalid user admin from 192.168.11.13 port 49767 ssh2

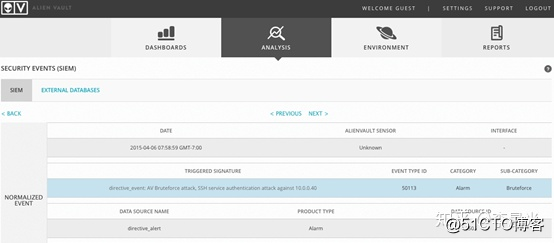

该日志经过归一化处理之后,通过事件经过加密发送到OSSIM Server,随后存入数据库。SIEM控制台会显现这条安全事件。

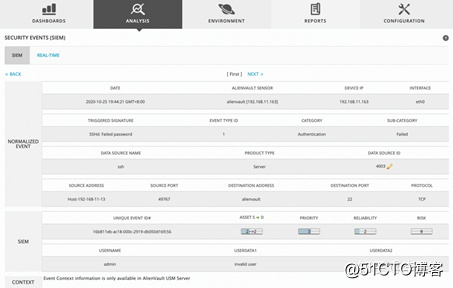

点击上图中任何一条,查看安全事件如下:

在上图安全事件的最下方,我们可以发现RAW log记录了原始日志信息。

SSH 暴力破解***日志分析实战

小张在服务器中发现了一些蛛丝马迹,auth.log文件有很多不明IP通过22端口尝试以ssh用户名密码的方式登录服务器....随后手动在命令行下输入下面的命令。

#grep "Failed password "/var/log/auth.log | awk ‘{print $11}‘ | sort | uniq -c | sort -nr | more

2990 Failed

2208 222.186.50.190

654 94.102.3.151

303 106.186.21.162

299 115.239.248.90

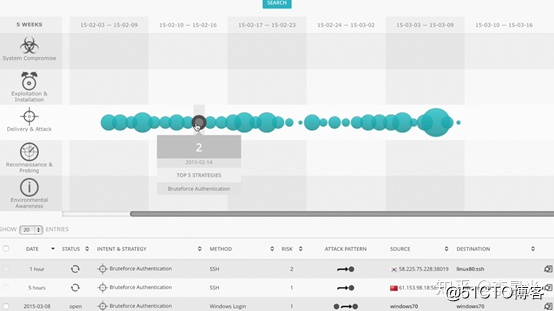

通过日志分析很有可能SSH暴力破解***,这种判断方式费时费力。下面我们看看开源OSSIM系统是如何发现这种***方式。如果事先已经在线部署了OSSIM之后,遇到SSH暴力破解***时,在很短的时间内在OSSIM的Web控制台下会出现下面的可视化报警界面:

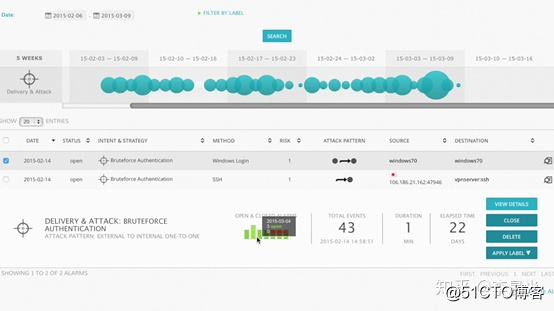

通过中间的一排气泡图,我们可以发现这是暴力***,但无法确定具体行为,那么我们点击其中的一个气泡,系统会显示下列详细信息。

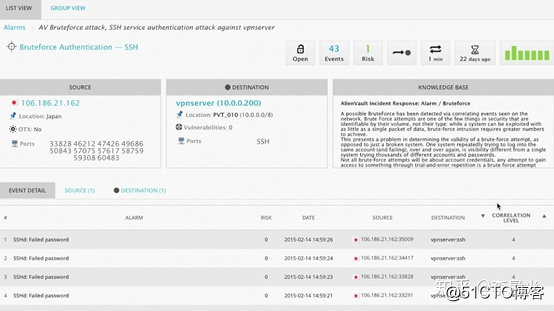

从上图可以很清晰的发现这是针对目标服务器SSH端口发起的暴力破解***。接着点击”View Details”。

系统显示SSH 暴力破解***,确定无疑。这一故障诊断过程也不过短短1一分钟。这种暴力破解在auth.log上产生的日志会被OSSIM Agent采集并生成安全事件,统一存储在OSSIM Server中。下面我们查看其中一条事件。

对于暴力破解***日志,OSSIM有内置的关联分析引擎会触发响应的报警。我们在上面发现的气泡图就是经过关联分析之后发出的可视化报警。

为什么开原版OSSIM有这么智能的SSH***报警呢?主要因其基于插件的日志采集和以及关联分析引擎。在OSSIM传感器中内置了400多种常见网络设备日志和网络服务日志的分析插件,加载就能使用。如果你搭建过ELK日志分析系统的经历,就会深深体会到在OSSIM里,加载一款插件是多么的easy!如果你想更加深入了解OSSIM这个SIEM平台,可查看OSSIM疑难解析这套图书。

以上是关于开源OSSIM系统具备日志采集和分析的能力吗?的主要内容,如果未能解决你的问题,请参考以下文章

详解三款日志采集工具--Logstash,Fluentd, Logtail比较

Elasticsearch+Logstash+Kibana日志采集服务搭建并简单整合应用