2019-2020-2 网络对抗技术 20175330 Exp7 网络欺诈防范

Posted waaaaa

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2019-2020-2 网络对抗技术 20175330 Exp7 网络欺诈防范相关的知识,希望对你有一定的参考价值。

2019-2020-2 网络对抗技术 20175330 Exp7 网络欺诈防范

目录

- 实验原理与内容说明

- 实践内容

- 实践原理

- 基础问题回答

- 实验内容

- 任务一:简单应用SET工具建立冒名网站(1分)

- 任务二:ettercap DNS spoof(1分)

- 任务三:结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

- 实验感想

实践内容

- 简单应用SET工具建立冒名网站 (1分)

- ettercap DNS spoof (1分)

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站(1.5分)

实践原理

Linux apachectl命令可用来控制Apache HTTP服务器的程序。

apachectl是slackware内附Apache HTTP服务器的script文件,可供管理员控制服务器,但在其他Linux的Apache HTTP服务器不一定有这个文件。

Apache是世界使用排名第一的Web服务器软件。它可以运行在几乎所有广泛使用的计算机平台上,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。它快速、可靠并且可通过简单的API扩充

语法

apachectl [configtest][fullstatus][graceful][help][restart][start][status][stop]

参数:

- configtest 检查设置文件中的语法是否正确。

- fullstatus 显示服务器完整的状态信息。

- graceful 重新启动Apache服务器,但不会中断原有的连接。

- help 显示帮助信息。

- restart 重新启动Apache服务器。

- start 启动Apache服务器。

- status 显示服务器摘要的状态信息。

- stop 停止Apache服务器。

- EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于交换局域网络。借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明文数据通讯的安全性,及时采取措施,避免敏感的用户名/密码等数据以明文的方式进行传输。ettercap几乎是每个渗透测试人员必备的工具之一。

基础问题回答

1、 通常在什么场景下容易受到DNS spoof攻击

- 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器达到DNS欺骗的目的。

2、在日常生活工作中如何防范以上两攻击方法

- 可以将IP地址和MAC地址进行绑定

- 使用入侵检测系统

实验内容

任务一:简单应用SET工具建立冒名网站

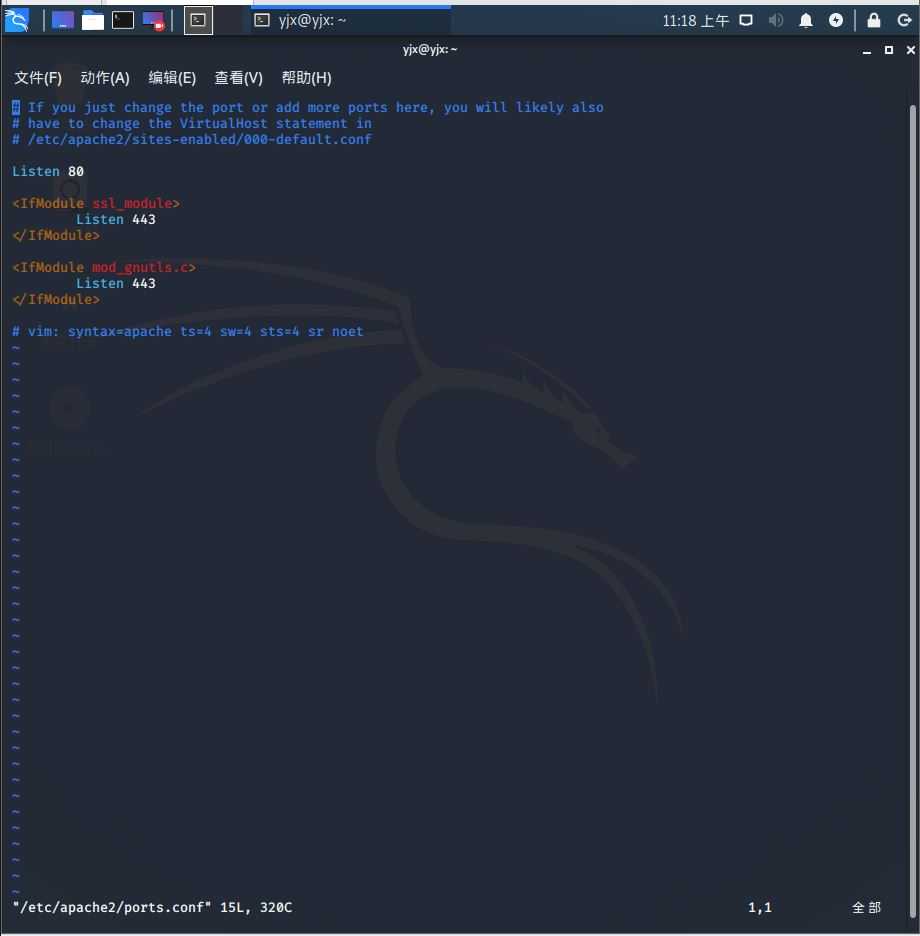

step1:输入命令sudo vi /etc/apache2/ports.conf 修改Apache的端口文件,将端口改为80

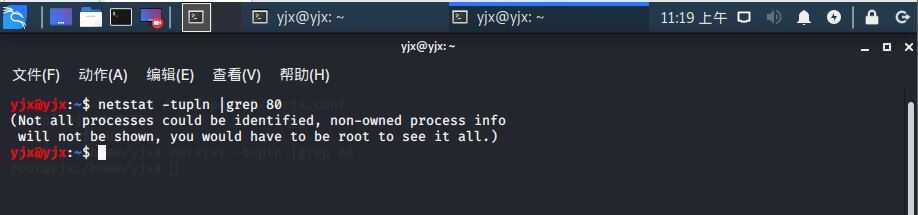

step2:使用netstat -tupln |grep 80命令查看80端口是否被占用。如果有进程输入kill+进程号 取消进程。

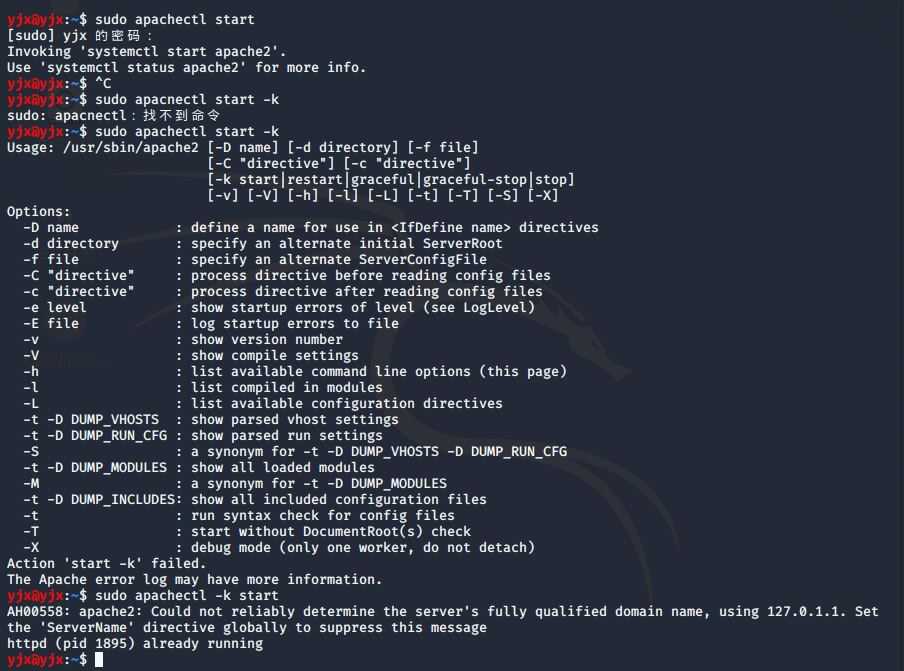

step3:输入命令sudo apachectl start 开启Apache服务,输入命令sudo apachectl -k start 运行。

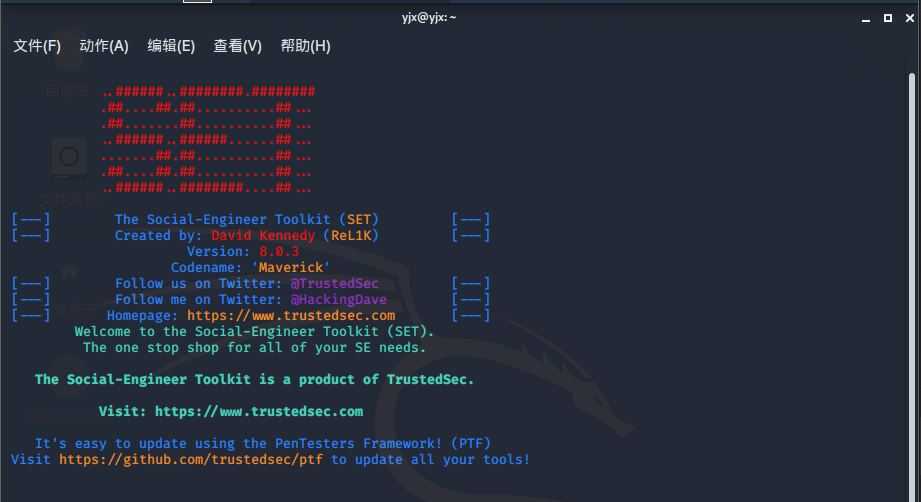

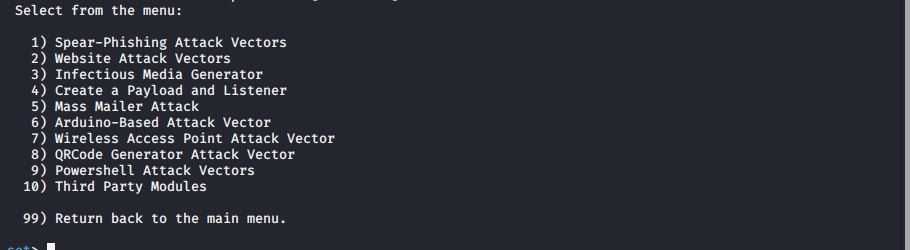

step4:输入sudo setoolkit打开SET工具:

step5:选择1(社会工程学攻击)

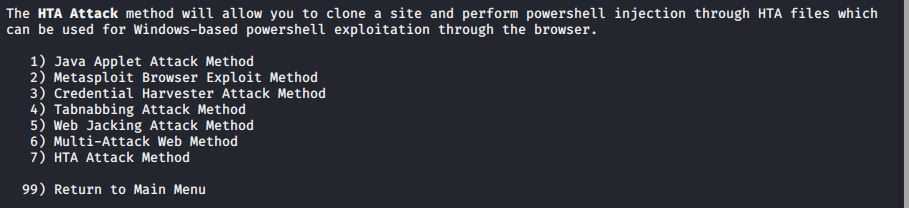

step6:选择2(钓鱼网站)

step7:选择3(登录密码截取)

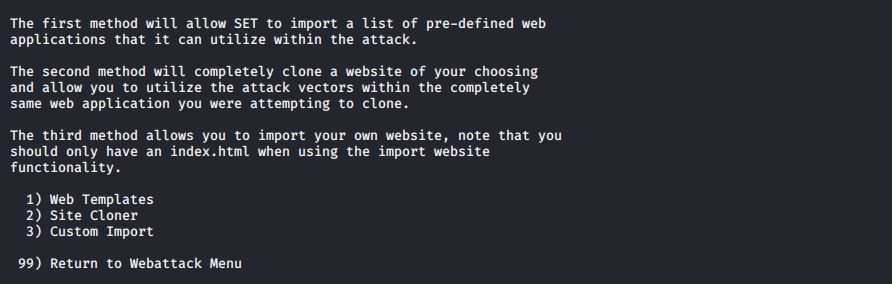

step8:选择2(克隆网站)

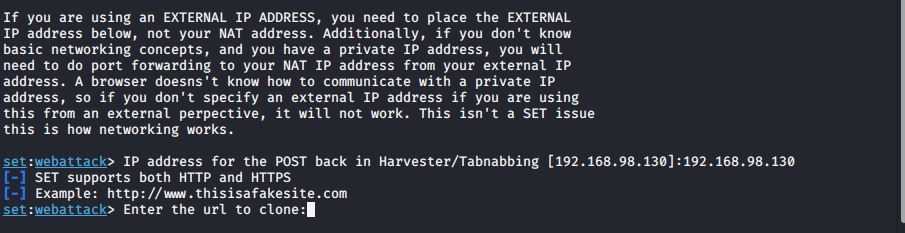

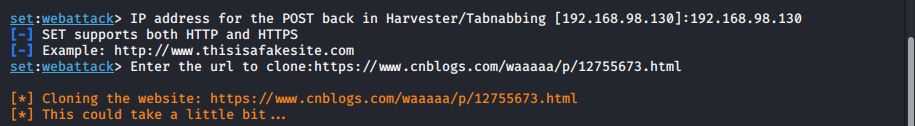

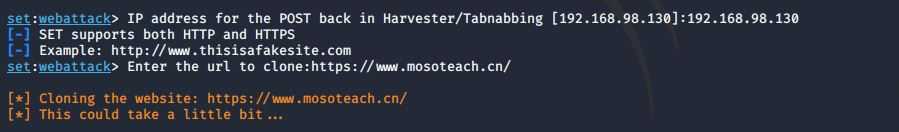

step9:输入攻击机即kali的IP:192.168.98.130

step10:输入被克隆的url:https://www.cnblogs.com/waaaaa/p/12755673.html

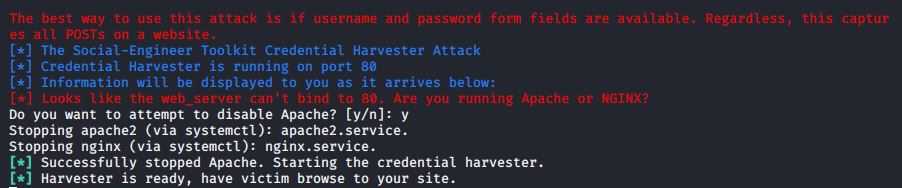

step11:在提示“Do you want to attempt to disable Apache?”,选择y

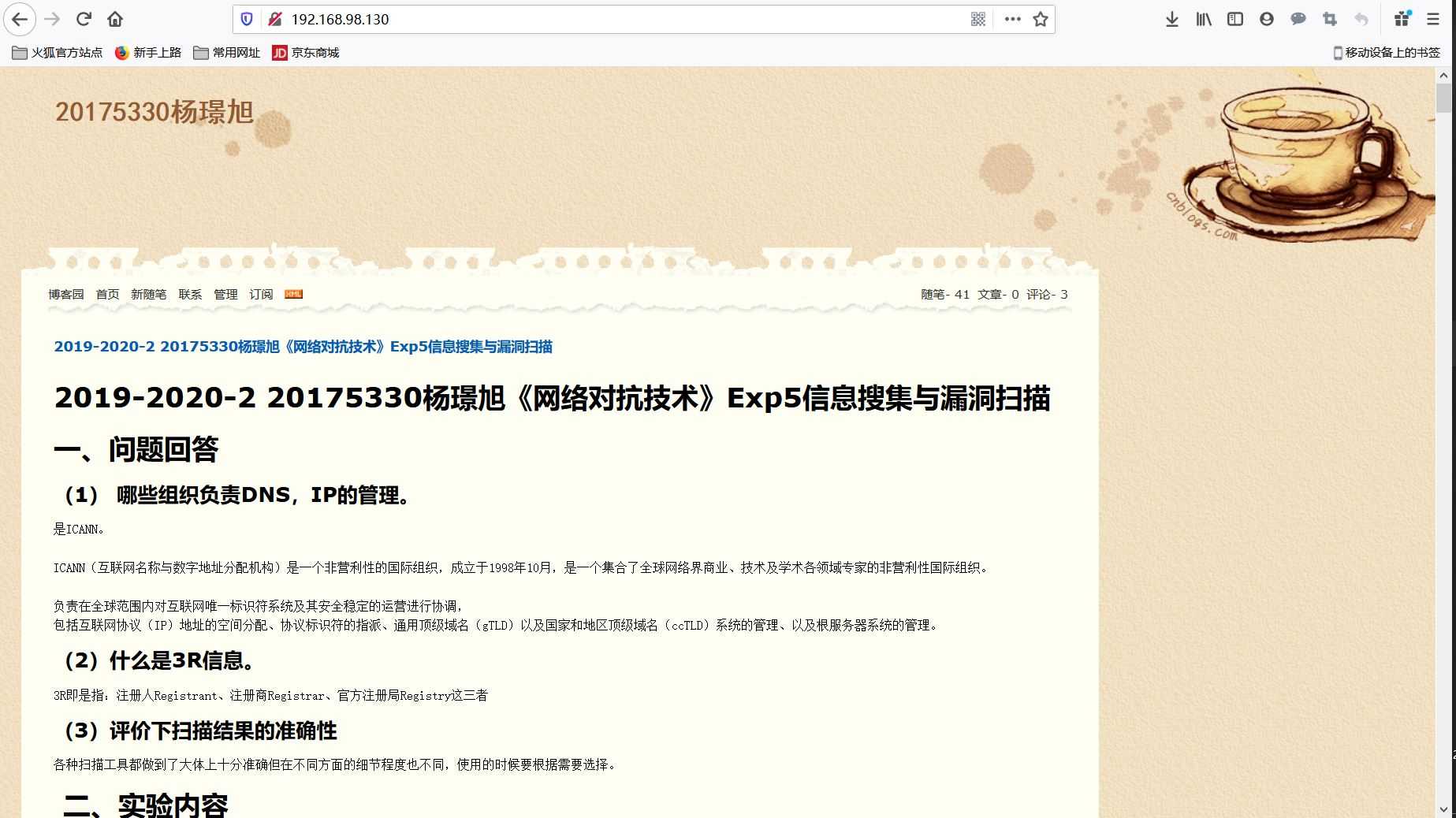

step12:在主机上打开浏览器输入kali的IP地址:192.168.98.130。确定后跳转到被克隆的网页:

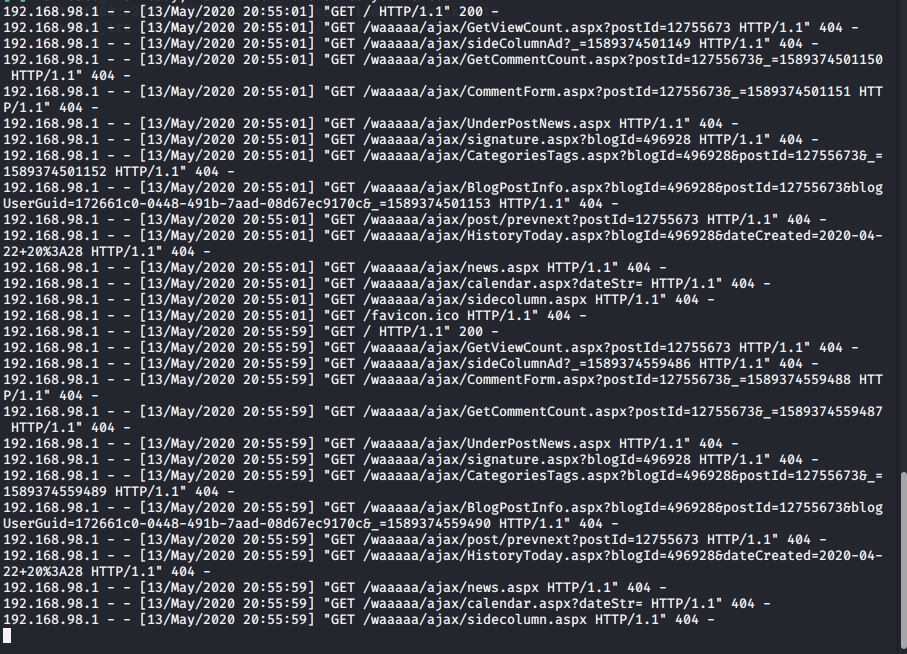

step13:kali虚拟机反馈如下

任务二:ettercap DNS spoof

step1:输入ifconfig eth0 promisc将kali网卡改为混杂模式

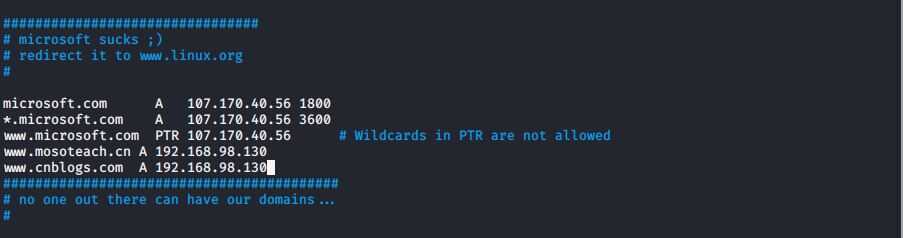

step2:输入vi /etc/ettercap/etter.dns修改DNS缓存表,输入如下文本添加对网站和IP的DNS记录,IP地址是kali主机IP:

www.mosoteach.cn A 192.168.98.130 www.cnblogs.com A 192.168.98.130

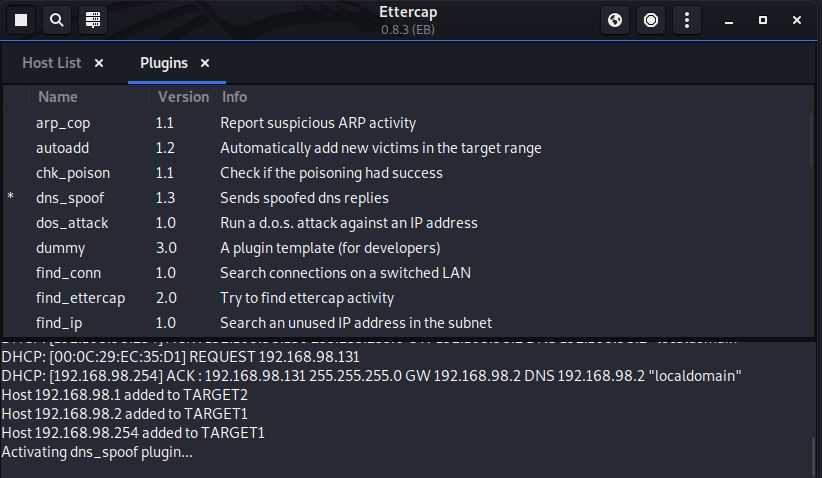

step3:输入ettercap -G开启ettercap

step4:点击√开始监听

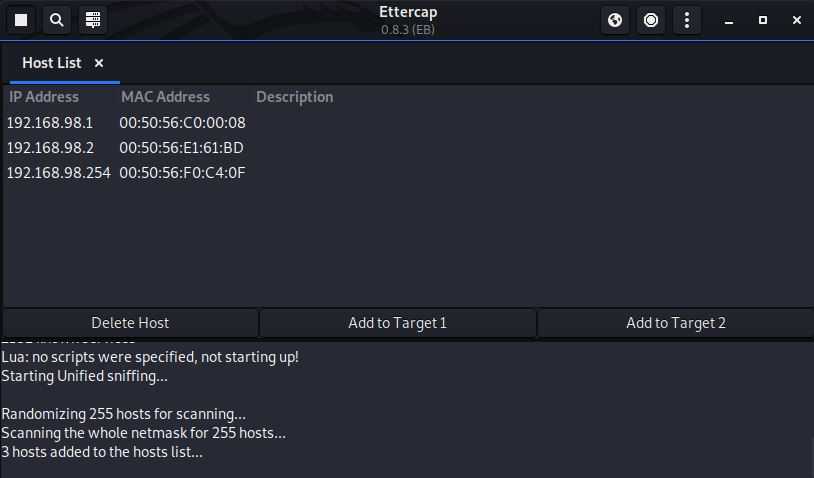

step5:在菜单中点击“Scan for hosts”进行子网扫描

step6:在菜单中点击“Hosts list”查看主机

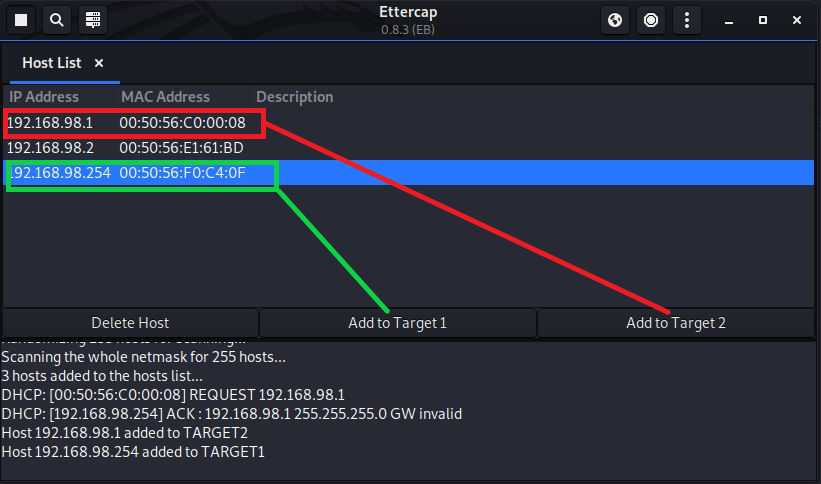

step7:将网关的IP添加到target1,将靶机IP添加到target2

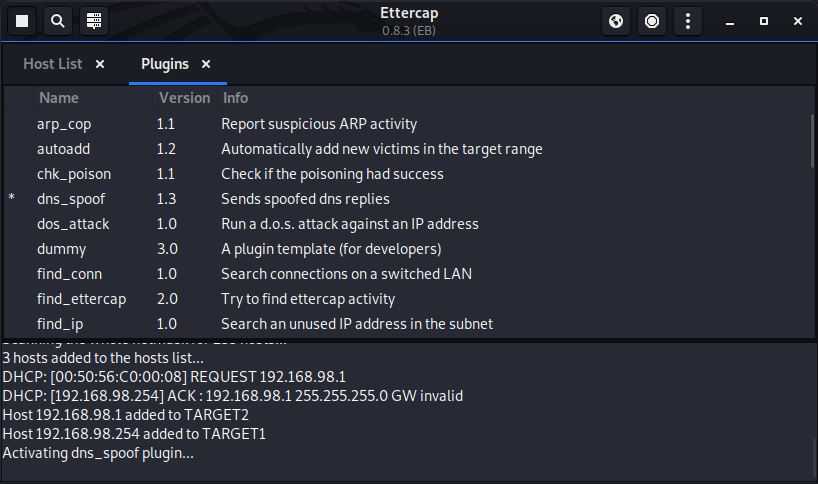

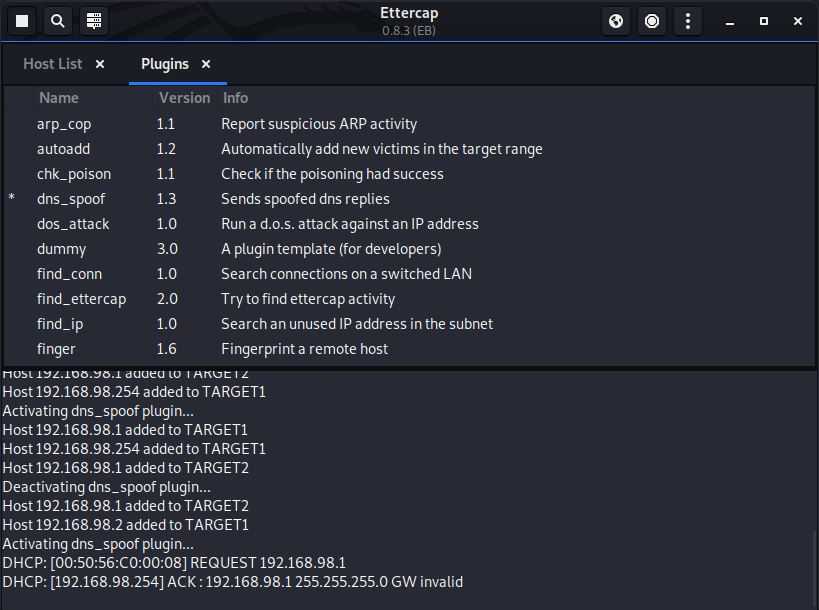

step8:点击菜单中的“Manage the plugins”选择dns_spoof 启动DNS欺骗的插件

step9:在靶机中执行ping命令结果如下:

step10:kali端看到反馈信息如下:

任务三:结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

step1:结合以上两种技术,实现对被攻击机引导特定访问到冒名网站,首先通过任务一将蓝墨云登陆地址作为克隆url与kali的IP:192.168.98.130关联

step2:通过任务二的方法将博客园网址的解析地址设置为攻击机地址

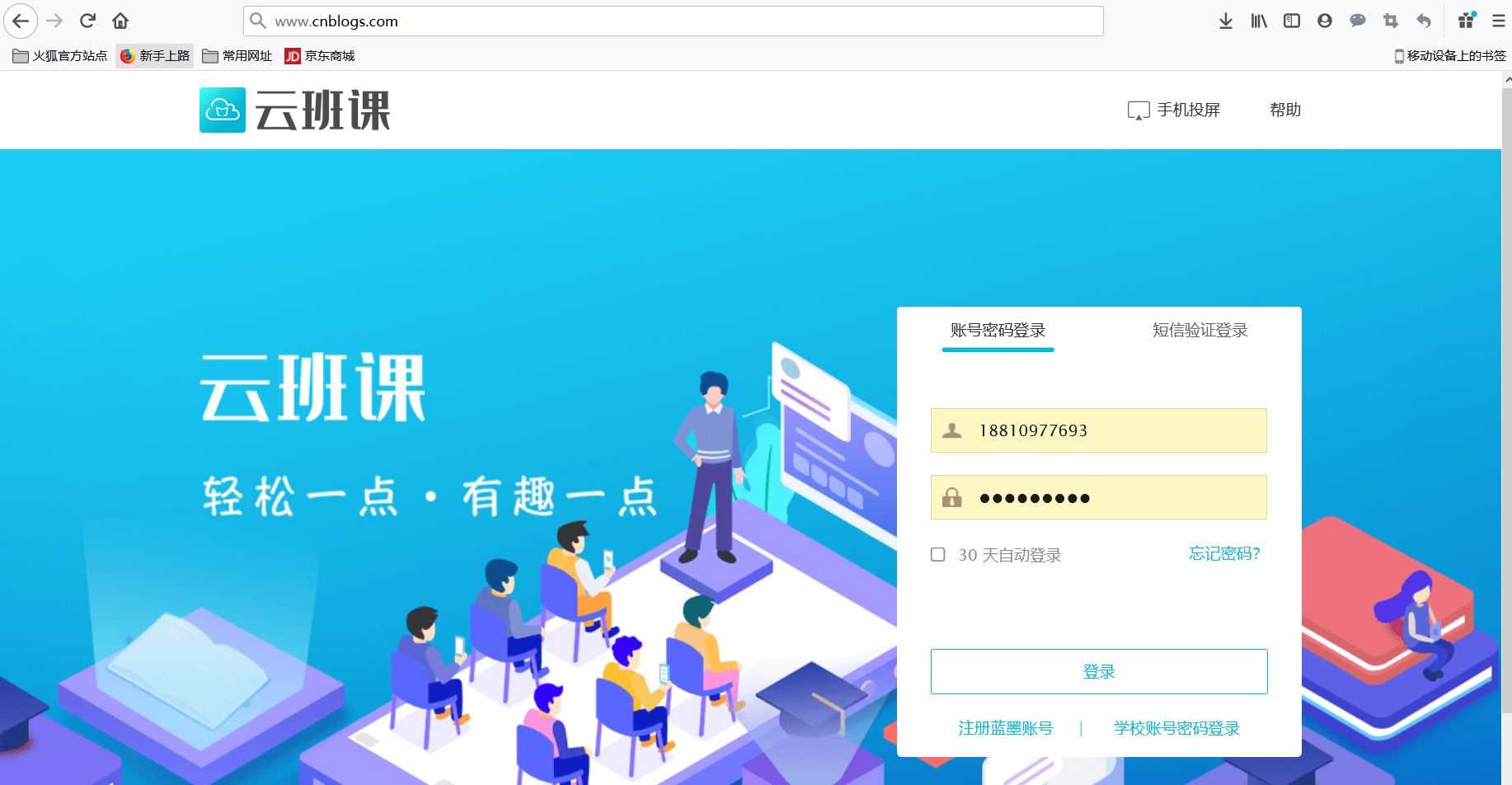

step3:在浏览器输入网址www.cnblogs.com,显示出来的是蓝墨云的登录界面

step4:攻击机这边获取相关信息:用户名、密码。

实验感想

这次实验中我学习使用了Linux apachectl命令和apachectl工具来克隆伪造一个假冒网站并进行欺骗截取登陆用户的账号和密码,在这次实验之后我明白了DNS欺骗的大致流程,之前在课堂上虽然听到过DNS欺骗,在这次才明白它的实际威力。在DNS欺骗中无需通过植入后门软件,只需要克隆网站欺骗靶机登陆即可,难以防范。

以上是关于2019-2020-2 网络对抗技术 20175330 Exp7 网络欺诈防范的主要内容,如果未能解决你的问题,请参考以下文章

2019-2020-2 20175216 《网络对抗技术》Exp7 网络欺诈防范

2019-2020-2 20175216 《网络对抗技术》Exp7 网络欺诈防范

2019-2020-2 20175303柴轩达《网络对抗技术》Exp4 恶意代码分析

2019-2020-2 网络对抗技术 20175209 Exp7 网络欺诈防范