CentOS 7.6 Docker服务的安装与配置

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CentOS 7.6 Docker服务的安装与配置相关的知识,希望对你有一定的参考价值。

GRE &IPsec 实验

v-p-n:使用虚拟信道通过公网建立私有网络通道的技术。

GRE :在私网数据包封装的IP报头前添加一个GRP公网报头来骗过公网服务器,到达对端后去掉GRE报头展现真实私网报头。GRE通过在源、目端建立隧道,双方的GRE报头公网IP可不在同网段但是私网真实IP必须是同网段的方式建立私有信道,但是GRE无法提供安全认证和保证容易被截获监听和修改。

IPses :在GRE报文的基础上为在公网传递是的隧道数据提供数据安全性、完整性、合法性、私密性来提升隧道的安全和可靠性能,源、目端建立安全联盟,通过安全联盟协商规定双方使用什么样的加密算法、认证方式、密钥加密方式;双方确定这些规则后生成密匙,在确定彼此身份后通过匹配安全策略和安全联盟中的载荷是否匹配,匹配的话就使用事先确定好的加密算看算出的hash和hash载荷是否匹配,匹配就使用密钥对加密数据解密。

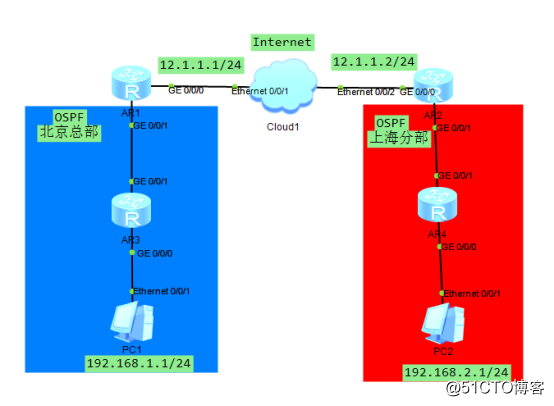

实验拓扑

实验要求

1、二个局域网北京总部及上海分部要求出口路由器使用GRE over IPsec ***实现二个局域网互通。

2、其中IKE协商方式建立IPsec SA

3、二个局域网内部都运行OSPF路由协议实现全网互通。

1、AR1、AR2、AR3、AR4配置IP和OSPF后,对AR1、AR2连接网络的接口配置GRE。

AR1、AR2配置

[AR1]interface Tunnel 0/0/0 创建隧道

[AR1-Tunnel0/0/0]ip address 192.168.3.1 24 隧道地址也就是GRE公网IP报头

[AR1-Tunnel0/0/0]tunnel-protocol gre 隧道协议选择为GRE

[AR1-Tunnel0/0/0]source 12.1.1.1 隧道源私网IP地址

[AR1-Tunnel0/0/0]destination 12.1.1.2 隧道目的地私网IP地址

[AR1]ip route-static 192.168.2.0 24 Tunnel 0/0/0 使用GRE公网地址写一条同过公网去往对端的GRE公网的静态路由,

现在GRE配置完了检查是否可ping同对端

2、AR1、AR2配置上IPsec,对IPsec感兴趣流进行捕获

[AR1]acl 3000 配置ACL

[AR1-acl-adv-3000]rule 1 permit ip source 12.1.1.1 0 destination 12.1.1.2 0 规则放行捕获的地址源12.1.1.1目的12.1.1.2的路由

[AR1]ike peer huawei v1 配置密匙,钥匙名叫huawei

[AR1-ike-peer-huawei]pre-shared-key simple huawei 密匙的加密算法

[AR1-ike-peer-huawei]remote-address 12.1.1.2 对端目的地地址

[AR1]ipsec proposal tran1 创建IPsec

3、AR1、AR2上配置IPsec安全策略以及应用安全策略

[AR1]ipsec policy 1 isakmp

[AR1-ipsec-policy-isakmp--1]security acl 3000 安全策略与acl3000匹配

[AR1-ipsec-policy-isakmp--1]ike-peer huawei 密钥交换协议

[AR1-ipsec-policy-isakmp--1]proposal tran1 安全策略

将北京和上海配置到一个OSPF进程中

以上是关于CentOS 7.6 Docker服务的安装与配置的主要内容,如果未能解决你的问题,请参考以下文章

CentOS 7.6 64bit 安装Docker Engine