开源防火墙OPNsense和pFsense部署点到点IPSEC--- By年糕泰迪

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了开源防火墙OPNsense和pFsense部署点到点IPSEC--- By年糕泰迪相关的知识,希望对你有一定的参考价值。

本文主要初步了解了下开源防火墙中的2兄弟pFsense和OPNsense差异,闲来无事顺便用它俩撸了一把site to site IPsec 。

一,oFsense(v2.3.3)和OPNsense(V20.1)通俗对比

这2兄弟前面的是大哥,差不多15岁了,后面的是弟弟也就4/5岁,因为都是一个爹妈(FreeBSD/m0n0wall)生的,虽然外表有所差异,但是骨子里的东西99%都一样。首先,哥哥长的丑一点(GUI中规中矩),弟弟长的就帅很多了,也比较时髦(2个系统的前端框架不一样,前者是Bootstrap后者是基于Phalcon php框架的Bootstrap);其次,哥哥长大了想法也多了,感觉自己有些某些方面能力不足但自己有无能为力,所以需要第三方的力量来弥补(支持插件),而弟弟想法是引入第三方会影响到自身某些方面的发展,所以不想接入外来(不支持插件);最后,他俩对周围环境的安全意识也发生了一些分歧(前者是IDS大佬Snort,这个已经被cisco撸到FTD中了,后者是Suricata),其他的2兄弟可以说基本都一样,最后他俩现在都出名了(主要国外名气大),哥哥开发布会比较随意,弟弟则是每周开发布会(安全更新周期不同)。

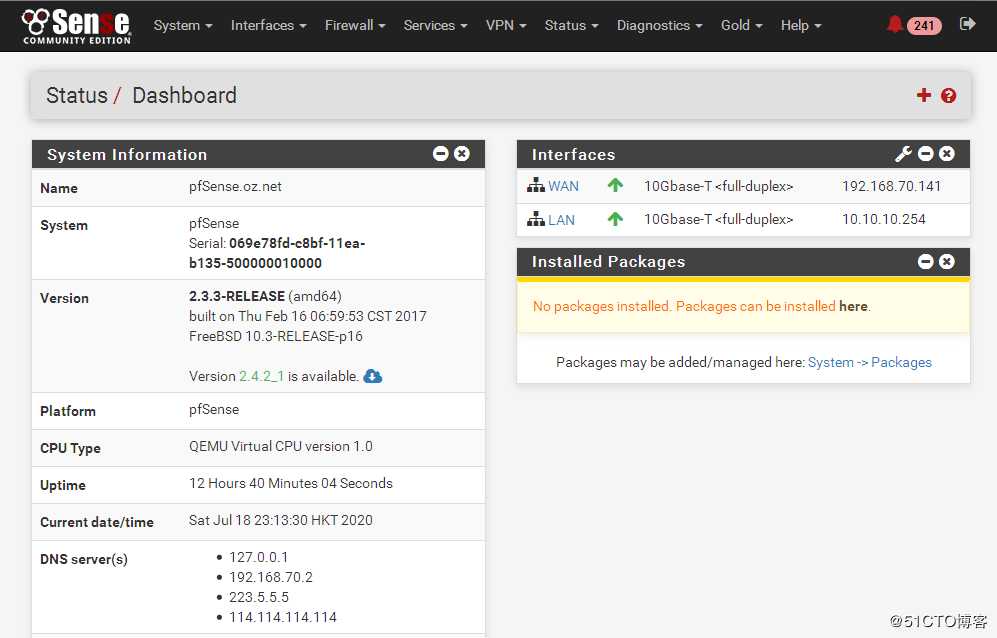

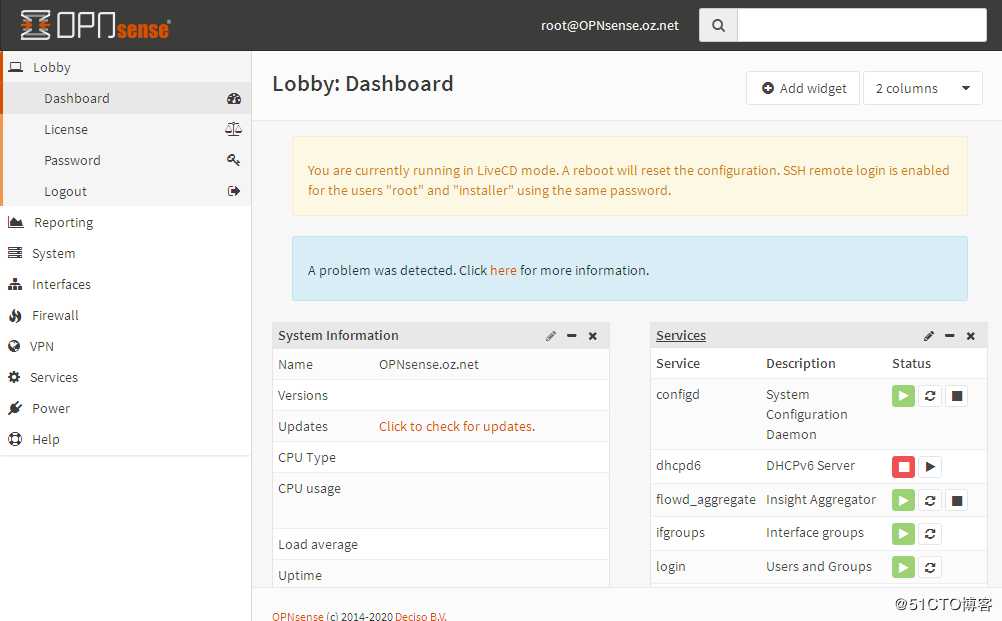

先来张他俩的自拍,大家体会下,上面的是哥哥,下面的是弟弟。

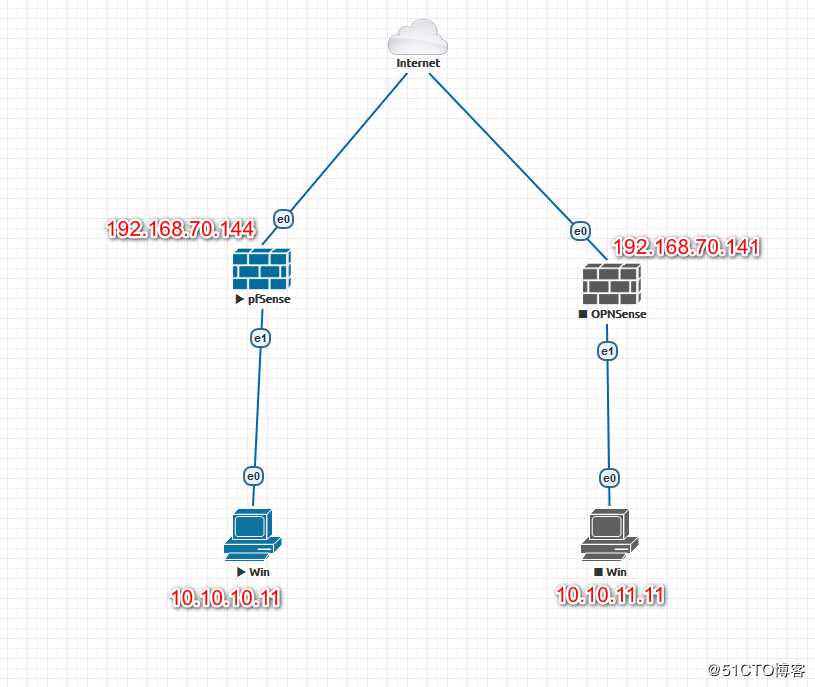

简要拓扑

目标:10.10.10.11和10.10.11.11之间通过 IPSEC 互通。

二,点到点IPSEC部署

这2套系统部署非常简单,下载各自的镜像开机按照向导部署即可,主要是管理信息的部署(如选择wan/lan和硬件网卡的对应关系,接口IP,DHCP等选择部署)几分钟就完了,完事之后通过lan口IP地址Web登录之后还有web版的向导配置也是一些管理信息的部署,部署完之后内网是直接可以访问外网的,有默认的内到外访问策略和NAT,详细的配置可以参照官方文档或者百度,Google很多。这里主要是梳理下他们IPSEC(site to site)的部署,和一些注意点。

1,WAN模拟环境注意,生产环境忽略

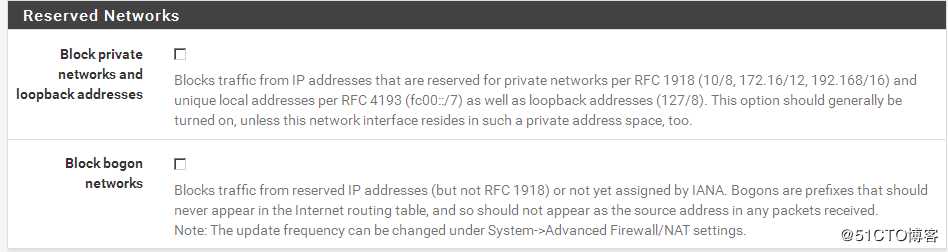

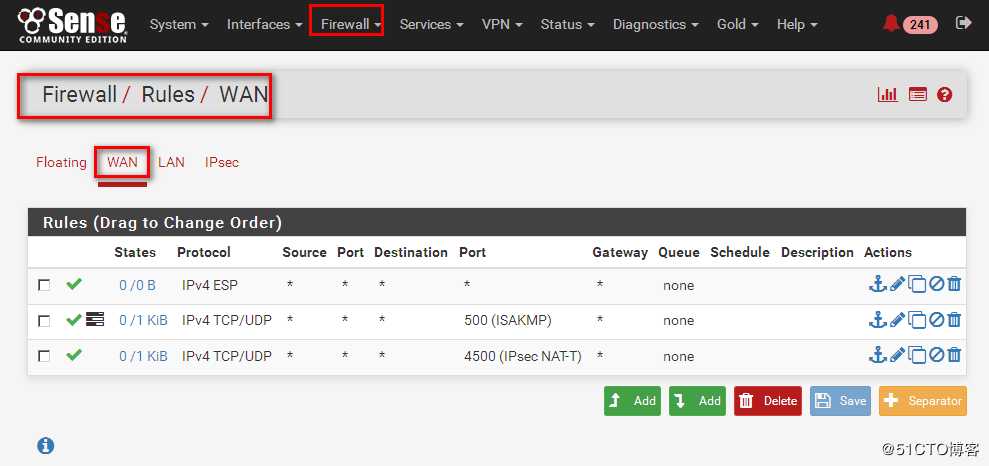

由于我们模拟环境下FW的WAN是不会有public IP(指的是RFC1918保留除外的地址),这2个墙在WAN接口配置的时候默认会有2个选项阻止掉RFC1918文档中规定的私有地址,所有我们现有这2个选项去掉。

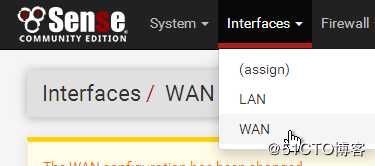

pFsense中 定位到Interface->wan

然后将下面2个默认勾选的选项去掉,保存,然后再配置右上角再次确认变更,后面所有变更操作都一样。

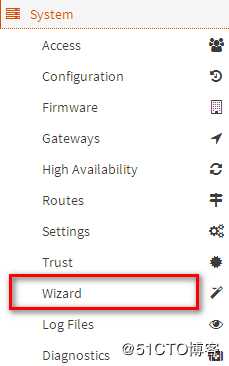

在OPNsense中就比较操蛋了,需要再进入到向导配置中,其他不动一路下一步一直到WAN配置页面,同样拉到底取消下面2项勾选,然后一路下一步直至完成向导(其他既有配置不动)

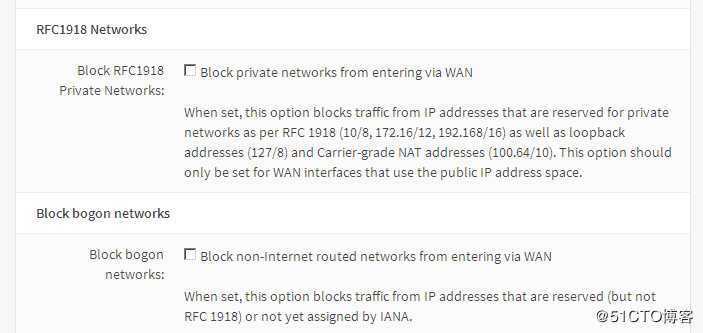

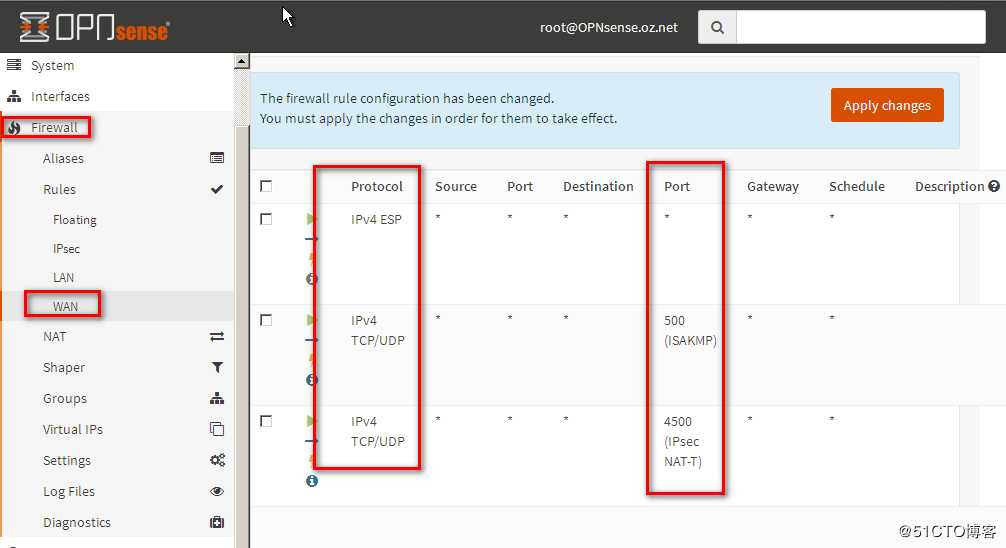

2/防火墙放行WAN口IPSEC阶段一和阶段二的协议以及NAT-T端口。

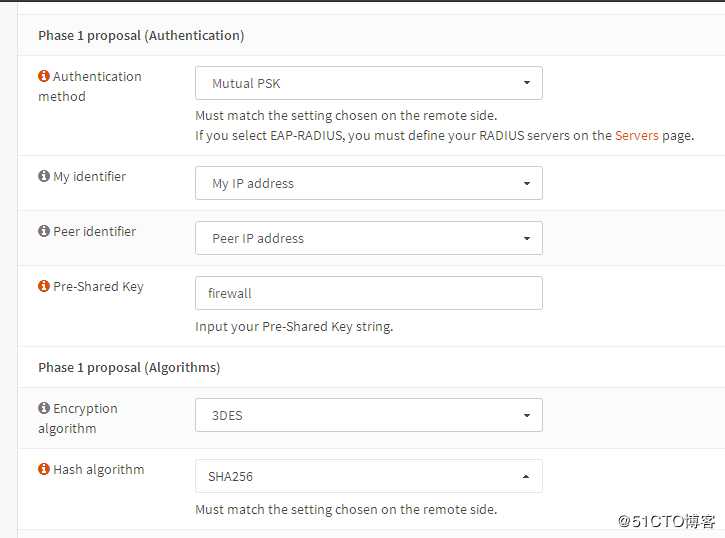

以上2步是一个准备工作,下就就是 site to site IPSEC 部署的常规阶段一和阶段二2步走了(关于IPSEC对应参数设置不在此解释说明,请另参考,原则就是除了对端WAN口地址互指外,其他任何参数保持一致即可)。

3/pFsenseIPSEC 部署

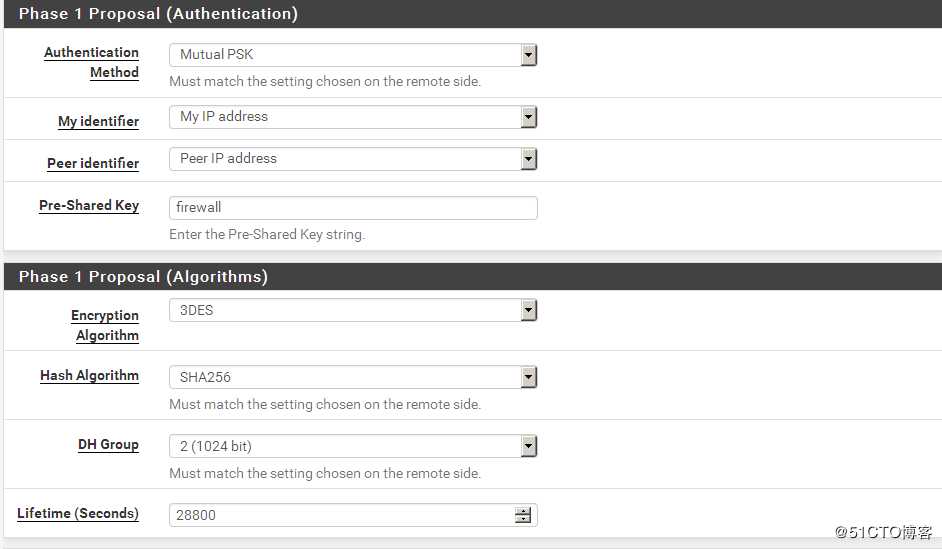

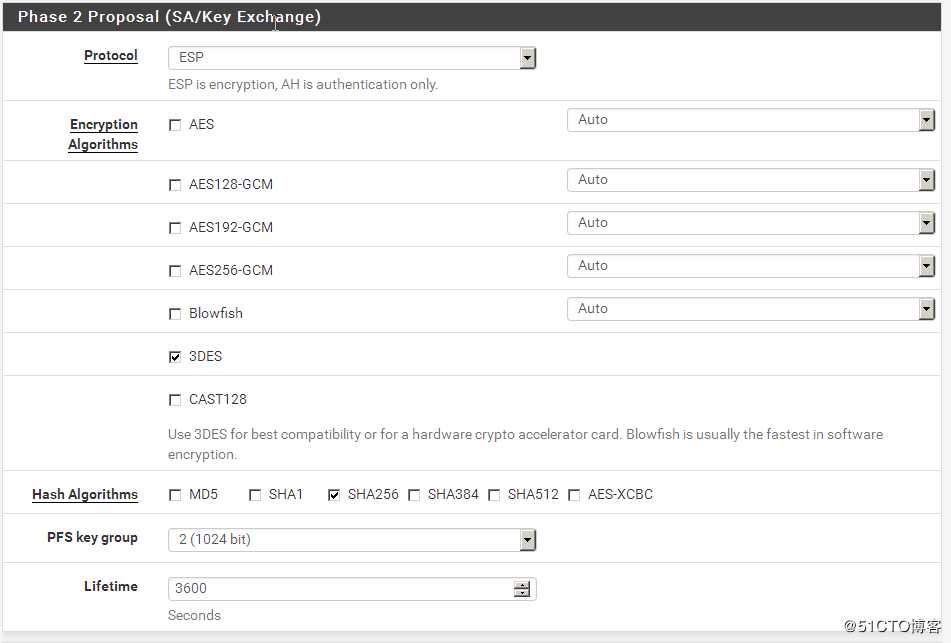

不管是阶段一还是阶段二,实例当中部署所选择的加密协议以及参数并不是唯一,可以根据自己对安全及硬件资源的衡量选择,双方一致即可。

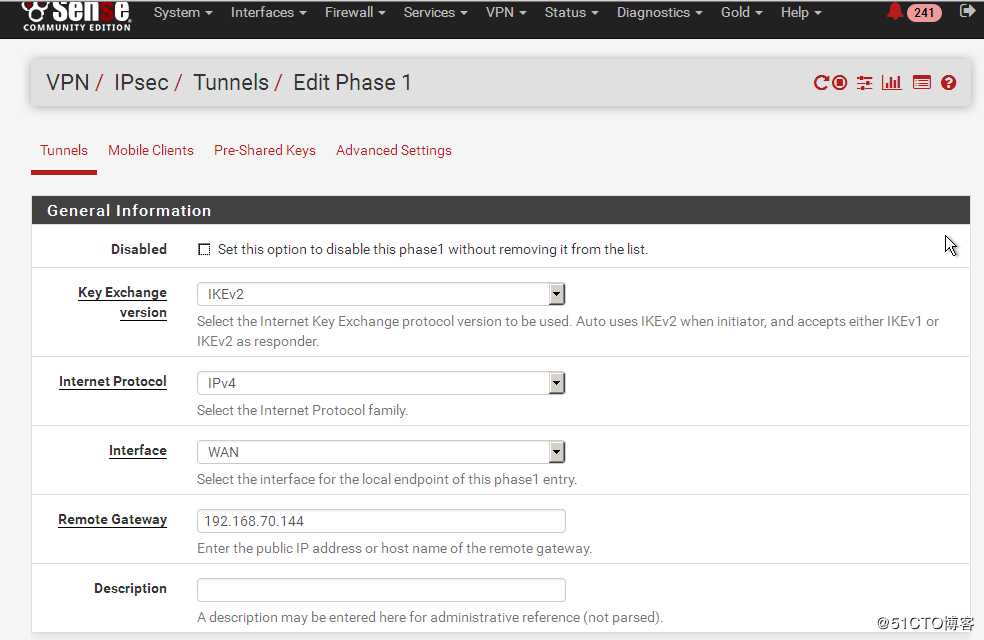

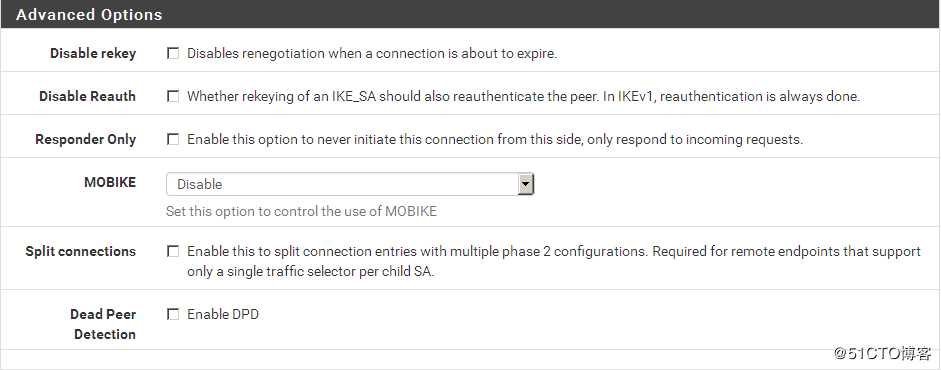

3.1阶段一

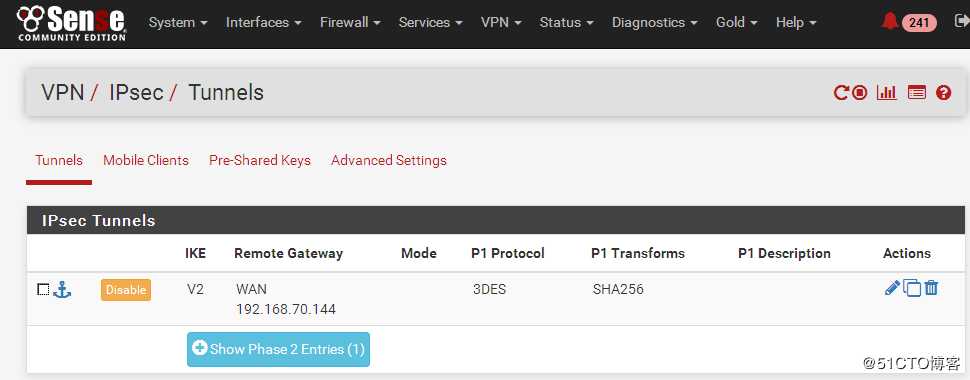

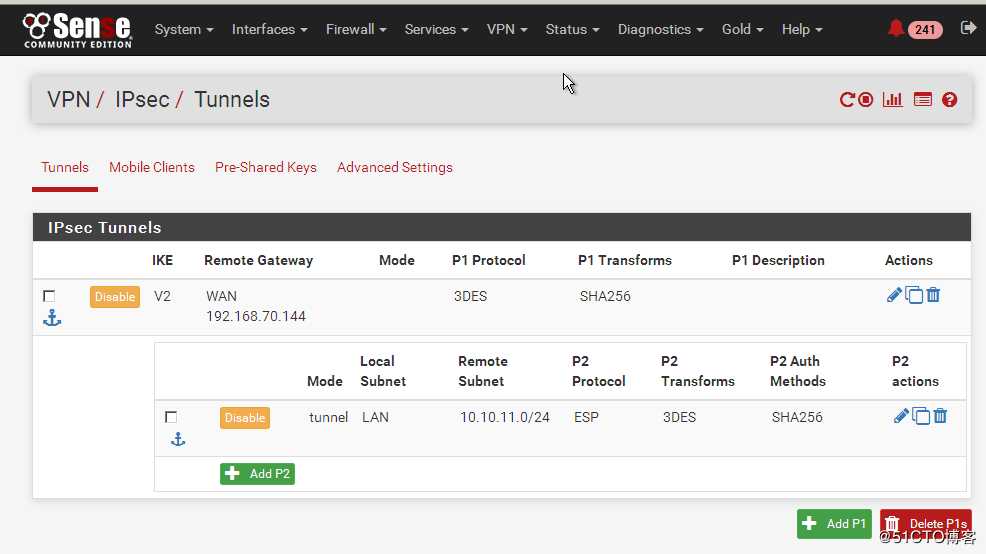

部署完毕保存,应用以后会有下面一条策略,这几是阶段一的策略

在策略下发有“Show Phase 2 Entries”的按钮,在没有部署阶段二策略的时候显示的是0,我们点击进去开始进入阶段二部署。

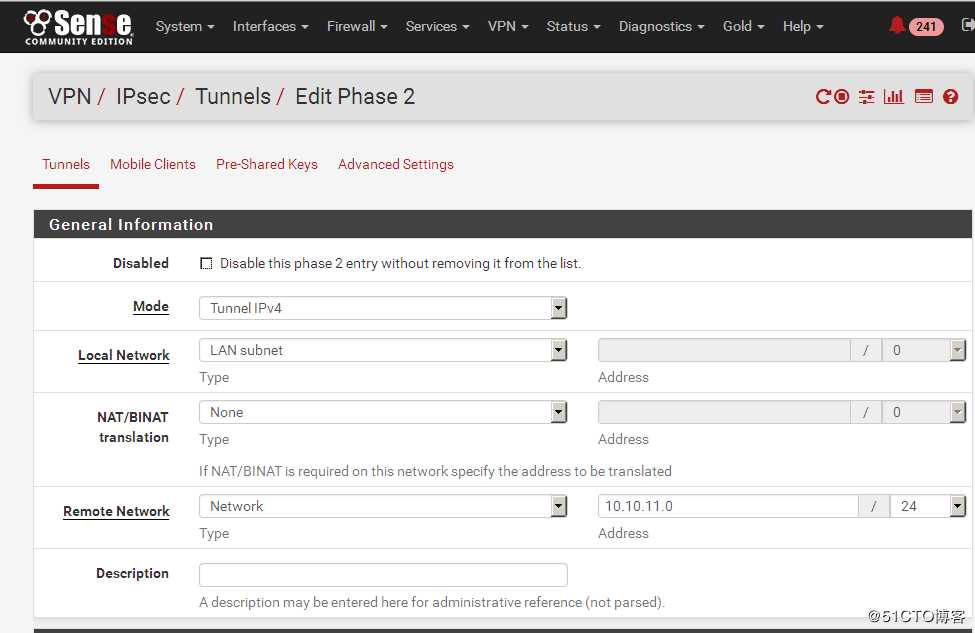

3.2阶段二

部署配置完毕后会有如下策略出现,

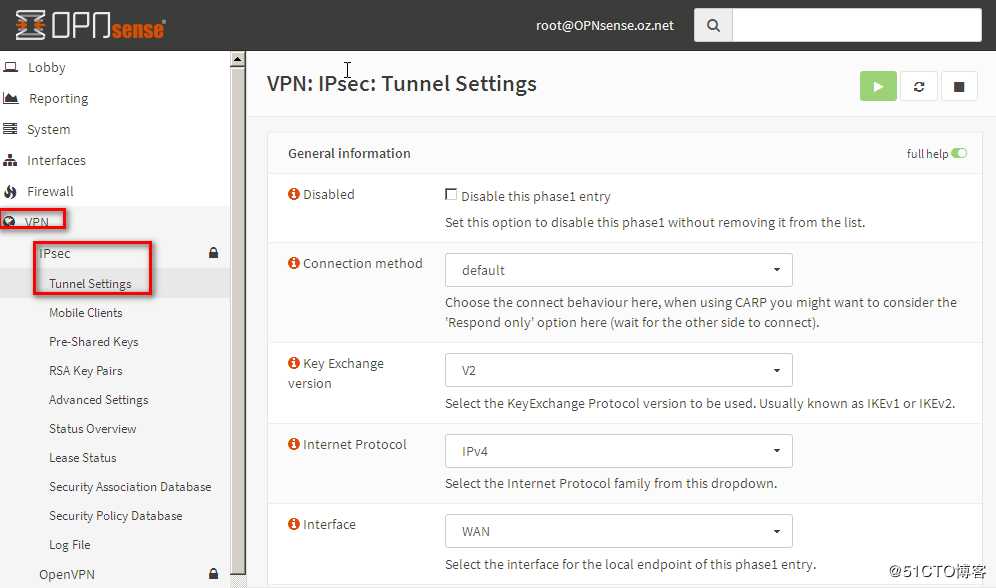

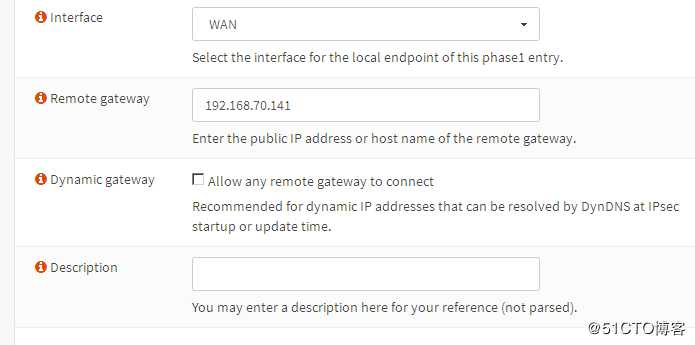

4,OPNsense IPSEC部署

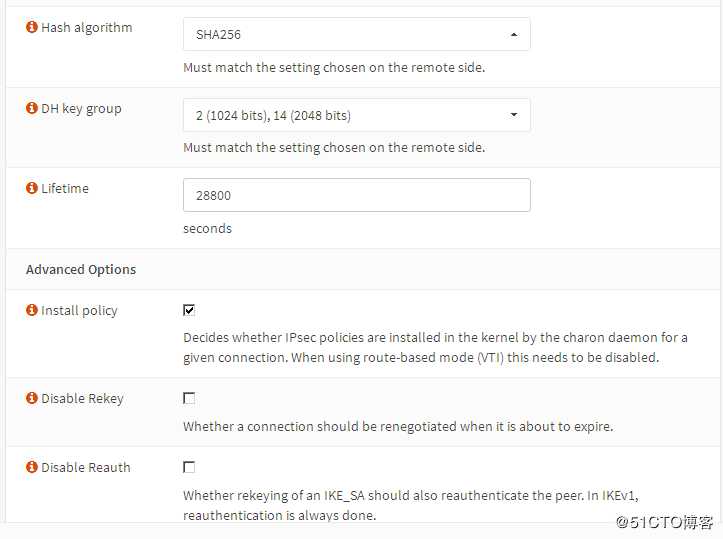

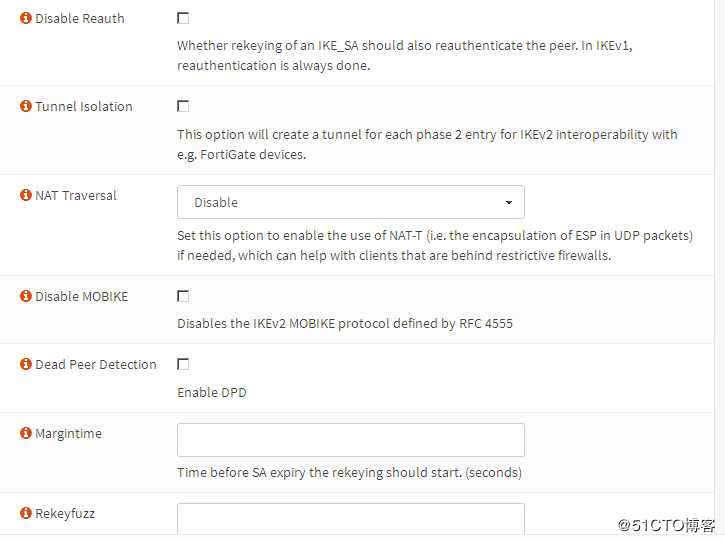

4.1阶段一

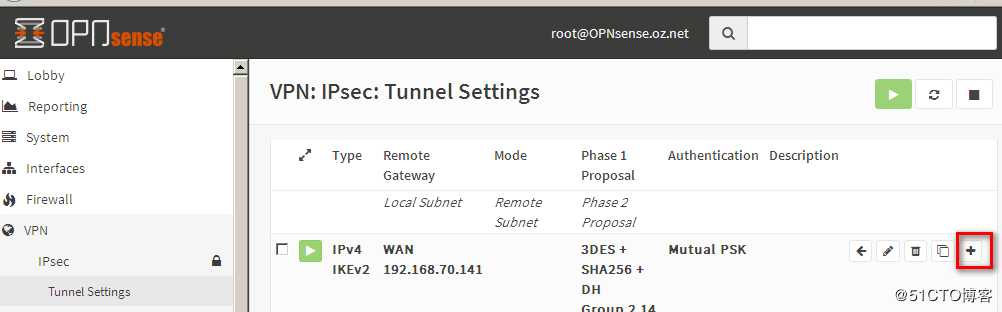

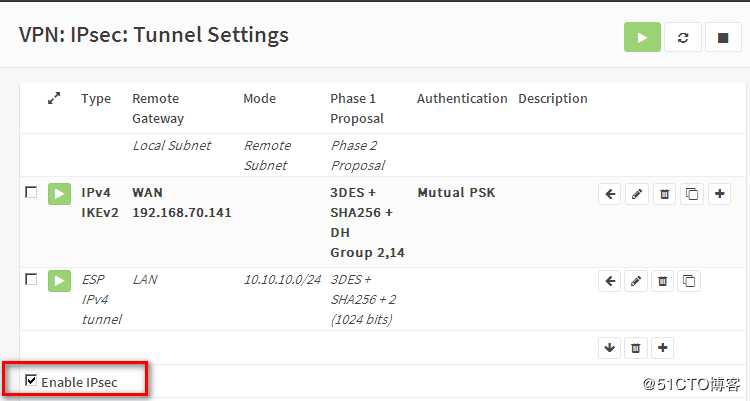

配置保存,应用后会有如下策略,绿色图标就表示策略是在运行的,在该策略最右侧的操作按钮栏中有一个“+”,这就就是添加阶段二策略,点击进入我们开始添加阶段二策略

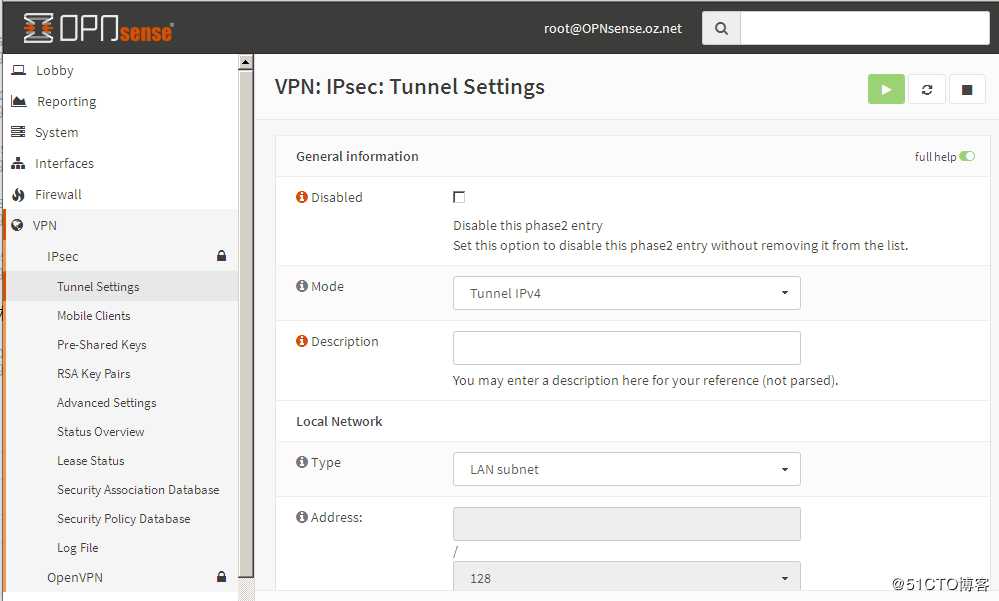

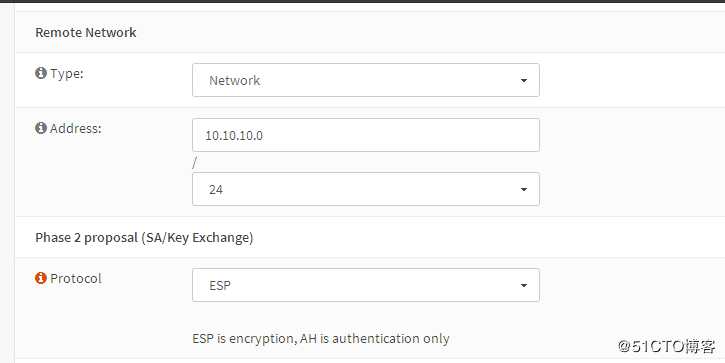

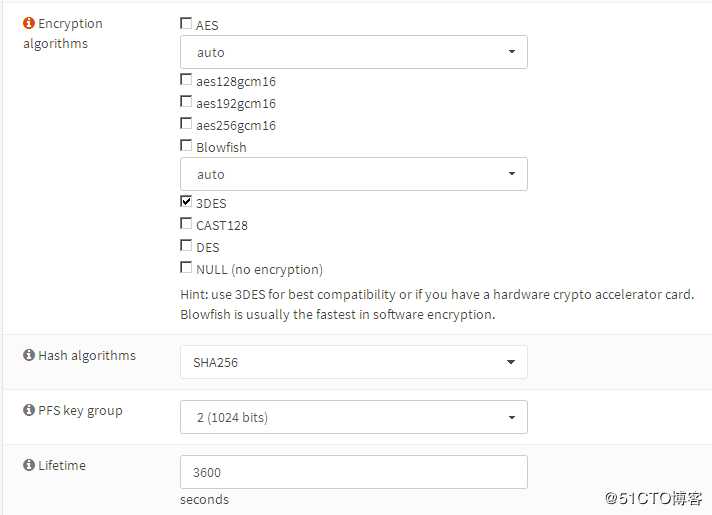

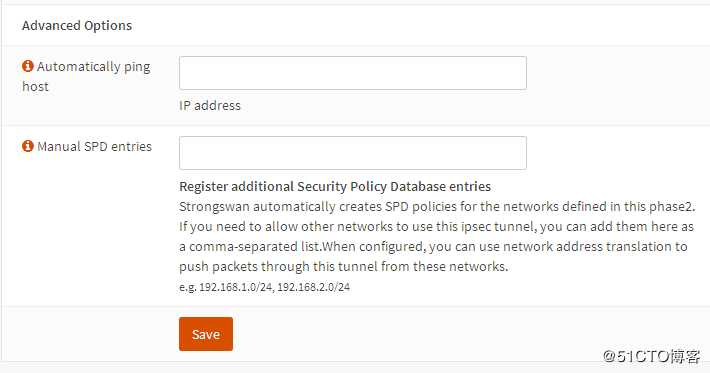

4.2阶段二

保存应用后会出现如下策略,记得勾选 enable IPSEC

简单部署过程就到这儿结束了,下面是查看IPSEC连接状态,以及验证。

5,IPSEC状态检测及验证

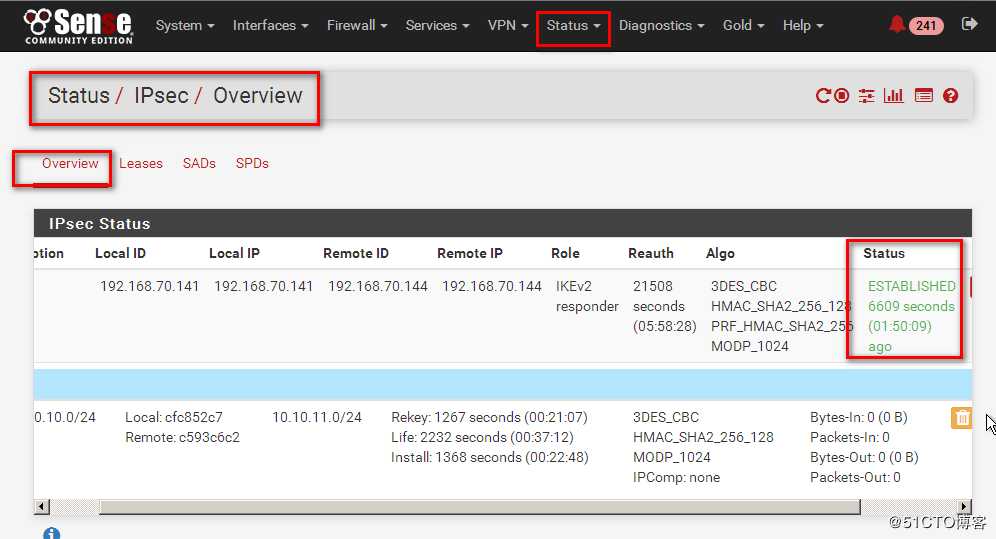

5.1 pFsense IPSEC 状态查看,我们会看到2个阶段的建立状态,以及通信交互基本情况。

若阶段一的错误,首先查看前面的2个准备工作是否双方都有部署,之后再查看双方阶段一的配置参数是否正确以及必要参数是否一致,最后再重新连接尝试。

若是阶段二无法建立,那基本就是阶段二的配置参数有问题,再回过头仔细核对。

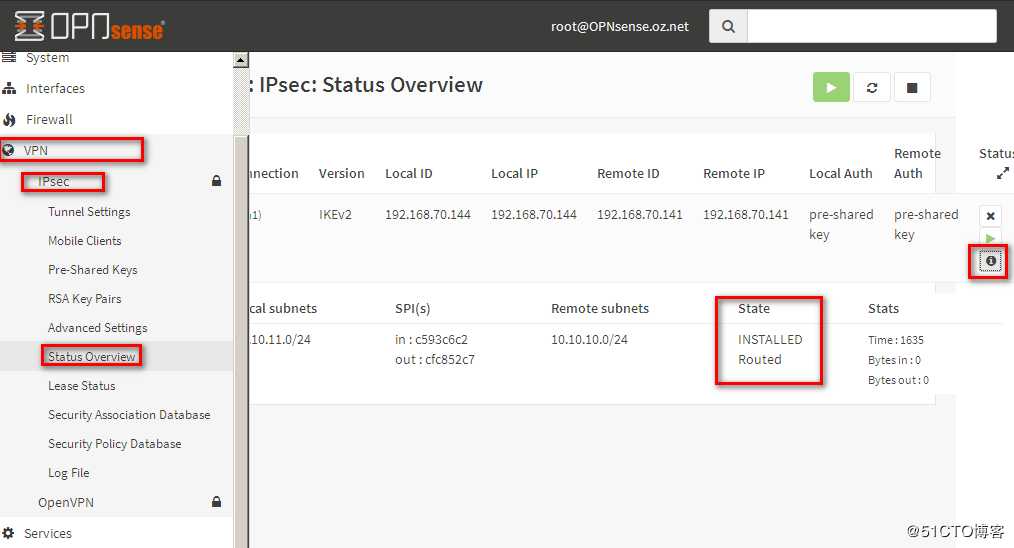

5.2OPNsense IPSEC 状态查看,在进入到Status Overview 后看到了阶段一的基本配置,但是需要在这个策略的右下角找到哪个灰黑色的“!”再能看到后面阶段的建立状态和情况。说实话多此一举,前面猛夸OPNsense,但在实际操作中的某些细小操作,设计反人类,玩捉迷藏游戏,这个要吐槽一波。

5.3 网络互通验证

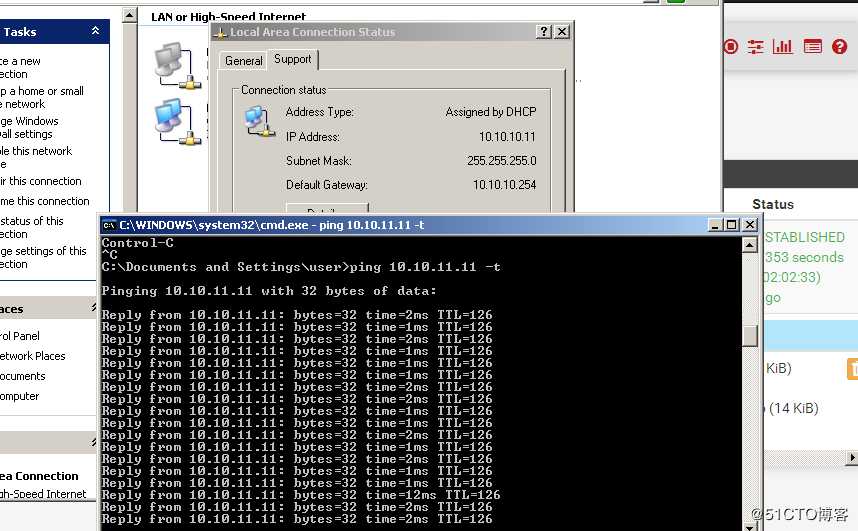

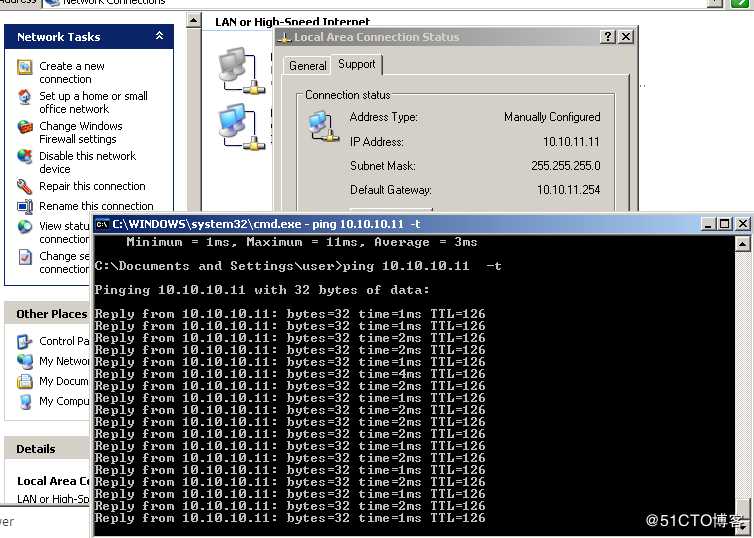

pFsense端客户端(10.10.10.11)验证

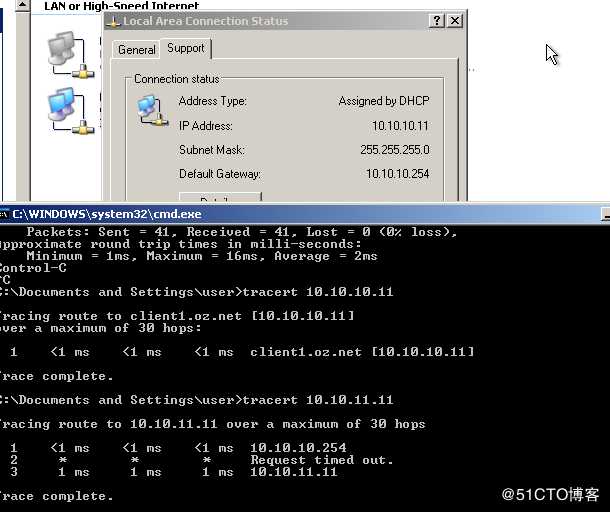

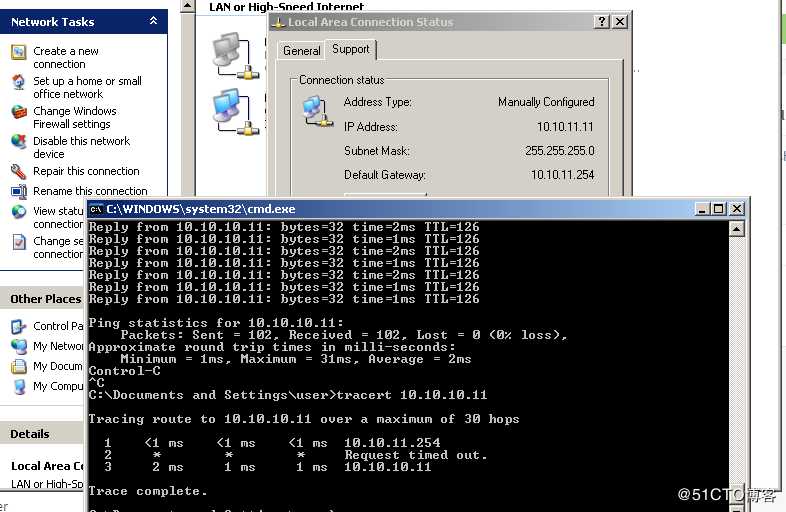

OPNsense端客户端(10.10.11.11)验证

site to site 的基本配置和验证到这就结束了,达到预期目标。举一反三,他们之间的 IPSEC部署基本都大同小异,和任何设备之间建立 site to site IPSEC 不外乎就那2步,可能不同设备一些可选参数略有差异而已。

6.小总结

初识这2套开源软墙,确实在开源领域他们真的已经很良心很不错了,从扩展性来说也很赞,物理是部署在X86的硬件中还是部署在云上等虚拟环境都很方便,操作也很清晰逻辑明了简单。除了防火墙基本的功能外,对于流量的负载,整形也很到位。再加上这2套系统都自带IDS模块也是如虎添翼吧,而且还支持无线和蜂窝网络模块的接入。

虽然他们都是开源免费的,不过在维护和支持方面同样提供商业化有偿支持,所以对于中大型应用场景的部署维护也算是有了后盾保障。话说谁家的商业墙不都是在Linux/unix底层封装以下再拿出来卖的嘛,各有所长吧。

以上是关于开源防火墙OPNsense和pFsense部署点到点IPSEC--- By年糕泰迪的主要内容,如果未能解决你的问题,请参考以下文章