hacker之眼Nmap的原理及用法新的主题-Nmap中的主机发现控制选项

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了hacker之眼Nmap的原理及用法新的主题-Nmap中的主机发现控制选项相关的知识,希望对你有一定的参考价值。

一般情况下,Nmap首先进行ping扫描以确认哪些主机存活,之后再开展更具***性的扫描,例如:端口扫描、OS检测、NSE或是版本检测。Nmap通常仅在ping扫描阶段显示可用的计算机上执行侵入式扫描。与针对每个IP地址执行完全扫描相比,这节省了大量时间和带宽。但这样的扫描顺序也不能适用于所有情况。有时候你确实想扫描每个IP(-Pn),有时候你只想执行主机发现而不进行端口扫描(-sn), 甚至有时你甚至在发送ping探针(-sL)之前就希望打印出目标主机并退出。因此Nmap提供了很多高级选项来控制这些扫描行为。

**列表扫描(-sL)**

列表扫描是主机发现的退化形式,它只是列出指定网络上的每个主机,而不向目标主机发送任何数据包。默认情况下,Nmap仍在主机上执行反向DNS解析以了解其名称。Nmap还会报告最后的IP地址总数。列表扫描是一项很好的完整性检查,以确保你要扫描的目标和IP地址相匹配。如果主机使用了你无法识别的域名,则值得进一步调查以防止扫描错误的目标。

除了防止被***的对象由于笔误向你提供了错误的主机范围或是由于你自己粗心而对错误的对象进行扫描。有时我们为了确定扫描的IP地址范围会通过whois数据库和路由表,但是数据库会过期,公司也许会把IP地址借给其它组织使用。在开始扫描之前就应该与被测公司一起搞清楚,是否扫描上级公司,是否扫描兄弟公司,是否扫描服务提供商,是否扫描子公司等等,这些都是很重要的问题。列表扫描能够帮助我们确定扫描目标究竟是谁。

预先进行列表扫描的另一个原因是为了隐身。 在某些情况下,你不希望开始对目标网络进行全面***,这可能会触发IDS警报并引起不必要的注意。列表扫描不引人注目,而且能为我们要选择哪台计算机做目标提供有用的信息。当然,尽管可能性极小,但被测目标还是会注意到所有反向DNS请求。

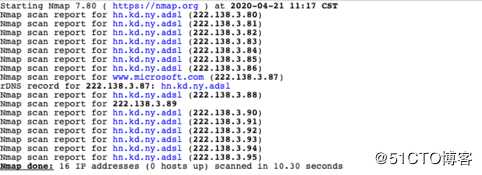

使用-sL命令行选项指定列表扫描。由于想法只是打印目标主机列表,因此无法将更高级别功能(如端口扫描,操作系统检测或ping扫描)的选项与 -sL组合使用。如下例所示:例6: 通过列表扫描枚举www.microsoft.com/28中的主机

以上是关于hacker之眼Nmap的原理及用法新的主题-Nmap中的主机发现控制选项的主要内容,如果未能解决你的问题,请参考以下文章

hacker之眼Nmap的原理及用法非常常用的控制选项(-PN)

hacker之眼Nmap的原理及用法(十六)设计理想的探针组合

hacker之眼Nmap的原理及用法(十五)TCP探针和端口选择