SSH密钥认证

Posted zzzwqh

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SSH密钥认证相关的知识,希望对你有一定的参考价值。

SSH协议概述

SSH是一个安全协议,提供了远程连接服务,在进行远程数据传输时,会对数据包加密处理,保证了数据传输安全。

除了SSH协议可以提供远程连接服务,传输数据以外,Telnet协议也可以提供远程连接服务,传输数据

SSH 和 Telnet 的区别

| 连接方式 | 数据传输 | 监听端口 | 登陆用户 |

|---|---|---|---|

| SSH | 加密 | 22/tcp | 支持root用户登陆 |

| Telnet | 明文 | 23/tcp | 不支持root用户登陆 |

SSH 相关命令

# ssh 远程登录

[root@m01 ~]# ssh root@172.16.1.5 -p 22

# scp 复制数据 至 远程主机

-P # 指定端口号

-r # 递归(目录)

-p # 保留原有属性

-l # 限制传输带宽,单位 bit/s

# scp 命令推送(或拉取)文件,只能全量拷贝,8096bit/s=1024Byte/s=1MB/s

[root@m01 ~]# scp -P22 -rp -l 8096 /root/etc root@172.16.1.5:/tmp

# sftp 命令,get 下载到本地,put 推送到远端

[root@m01 ~]# sftp root@172.16.1.5

Connected to 172.16.1.5.

sftp> get /etc/passwd /tmp

sftp> put /etc/passwd /tmp

# SSH 相关命令 传输文件时都会把 数据包加密

SSH 验证方式

从客户端来看,SSH提供两种级别的安全验证。

第一种级别(基于口令的安全验证)

只要你知道自己帐号和口令,就可以登录到远程主机。所有传输的数据都会被加密,但是不能保证你正在连接的服务器就是你想连接的服务器。可能会有别的服务器在冒充真正的服务器,也就是受到“中间人”这种方式的攻击。

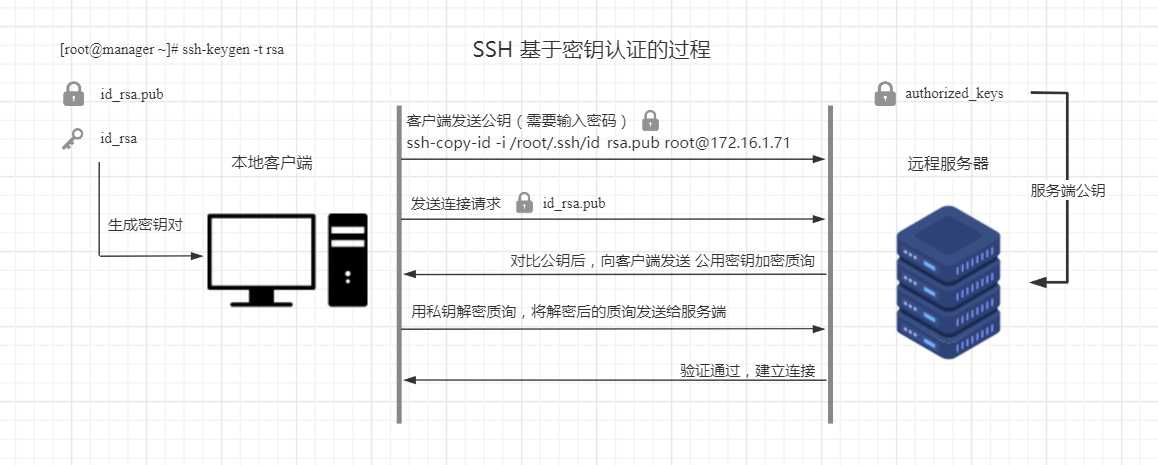

第二种级别(基于秘钥的安全验证)

需要依靠秘钥,也就是你必须为自己创建一对秘钥,并把公用秘钥放在需要访问的服务器上。如果你要连接到SSH服务器上,客户端软件就会向服务器发出请求,请求用你的秘钥进行安全验证。服务器收到请求之后,先在该服务器上你的主目录下寻找你的公用秘钥,然后把它和你发送过来的公用秘钥进行比较。如果两个秘钥一致,服务器就用公用秘钥加密“质询”(challenge)并把它发送给客户端软件。客户端软件收到“质询”之后就可以用你的私人秘钥解密再把它发送给服务器。

用这种方式,你必须知道自己秘钥的口令。但是,与第一种级别相比,第二种级别不需要在网络上传送口令。

第二种级别不仅加密所有传送的数据,而且“中间人”这种攻击方式也是不可能的(因为他没有你的私人秘钥)。但是整个登录的过程可能需要10秒。

此外,如果将公钥复制到其他账户甚至主机(需要设置相关的文件及目录权限 600/700),利用私钥也可以登录。

基于密钥的安全认证

制作密钥对

[root@m01 ~]# ssh-keygen <== 建立密钥对(默认rsa)

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa): <== 密钥文件保存路径,按 Enter

Created directory ‘/root/.ssh‘.

Enter passphrase (empty for no passphrase): <== 输入密钥锁码,或直接按 Enter 留空

Enter same passphrase again: <== 再输入一遍密钥锁码

Your identification has been saved in /root/.ssh/id_rsa. <== 私钥

Your public key has been saved in /root/.ssh/id_rsa.pub. <== 公钥

The key fingerprint is: # fingerprint 指纹

SHA256:xDpkuMOmNLQ56/ZmJZUCsFjNORT7wt79DQD93MvtaiY root@m01

The key‘s randomart image is: # 看做密钥的二维码

+---[RSA 2048]----+

|...+oo |

|.o. =o o |

|o ..o.+.+ |

| . =.=o+ o . |

| * Bo+ S o . |

| . B.+.o . . o |

| o .o. . . o . |

| .. o .Eoo. |

| ..+. .+o.. |

+----[SHA256]-----+

向服务端推送公钥

# ssh-copy-id 命令

# Usage:ssh-copy-id [-i [identity_file]] [user@]machine

-i # 指定下发公钥的路径

[user@] # 以什么用户身份进行公钥分发(root),如果不输入,表示以当前系统用户身份分发公钥

machine # 下发公钥至那台服务器, 填写远程主机IP地址

# 分发公钥,将公钥写入到远程主机的 /root/.ssh/authorized_keys 文件中,分发时,需要连接密码

[root@m01 ~]# ssh-copy-id -i /root/.ssh/id_rsa.pub root@172.16.1.5

# 再次连接远程主机不需要密码

[root@m01 ~]# ssh 172.16.1.5 "hostname -I"

10.0.0.5 172.16.1.5

使用跳板机连接/管理服务器

#!/bin/bash

cat <<EOF

================================

| 1.连接lb01

| 2.连接lb02

| 3.连接web01

| 4.连接web02

| 5.连接web03

| 6.连接nfs

| 7.连接backup

| 8.连接db01

| 9.连接zabbix

| 10.批量管理/监控

================================

EOF

read -p "输入选项: " num

if [ $num -eq 1 ];then

ssh 172.16.1.5

elif [ $num -eq 2 ];then

ssh 172.16.1.6

elif [ $num -eq 3 ];then

ssh 172.16.1.7

elif [ $num -eq 4 ];then

ssh 172.16.1.8

elif [ $num -eq 5 ];then

ssh 172.16.1.9

elif [ $num -eq 6 ];then

ssh 172.16.1.31

elif [ $num -eq 7 ];then

ssh 172.16.1.41

elif [ $num -eq 8 ];then

ssh 172.16.1.51

elif [ $num -eq 9 ];then

ssh 172.16.1.71

elif [ $num -eq 10 ];then

read -p "输入想执行的命令: " COMMAND

for i in 5 6 7 8 9 31 41 51 71;do

echo "==== 172.16.1.$i 输出信息 ===="

ssh 172.16.1.$i "$COMMAND"

done

fi

以上是关于SSH密钥认证的主要内容,如果未能解决你的问题,请参考以下文章