AWS初试:CloudWatch账单告警 和IAM

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了AWS初试:CloudWatch账单告警 和IAM相关的知识,希望对你有一定的参考价值。

AWS刚刚开始学习,都是图形化界面。所以blog基本以截图为主。。。

建议看下以下这个视频作为预习

https://www.bilibili.com/video/BV1Je411x7NE

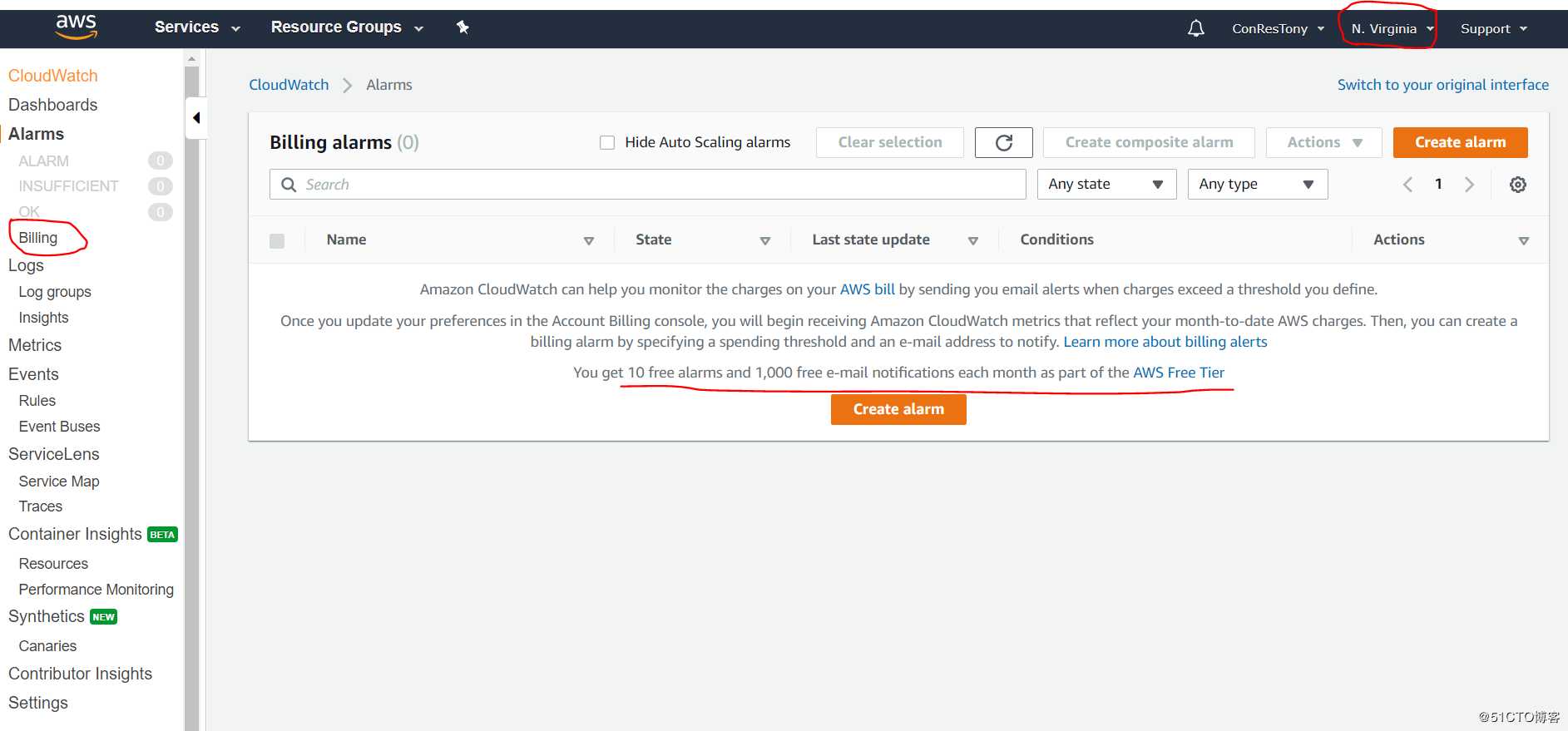

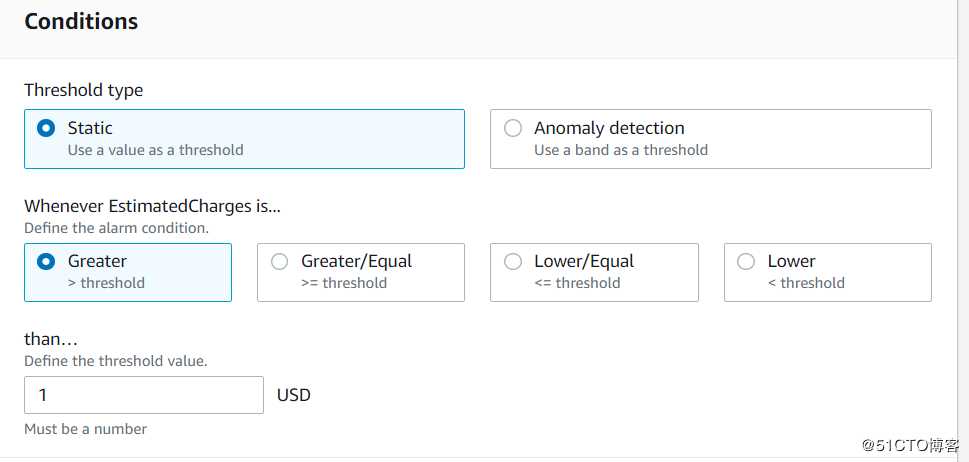

Cloudwatch的alarm有个billing选项,控制台会要求你选择Virginia 那个region

主要就是钱。。。

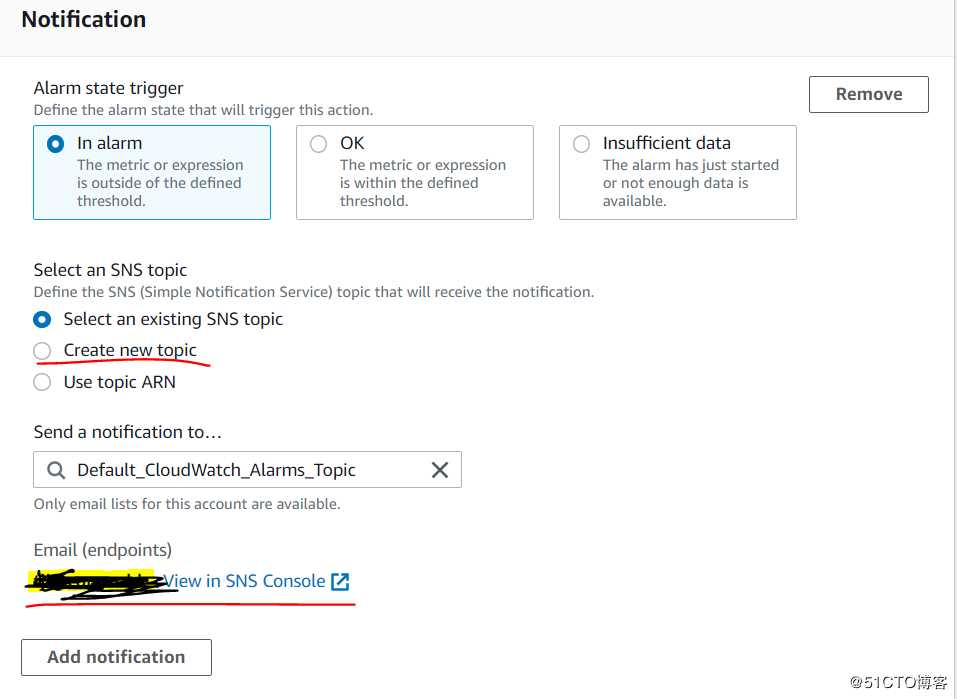

需要创造一个新的SNS topic

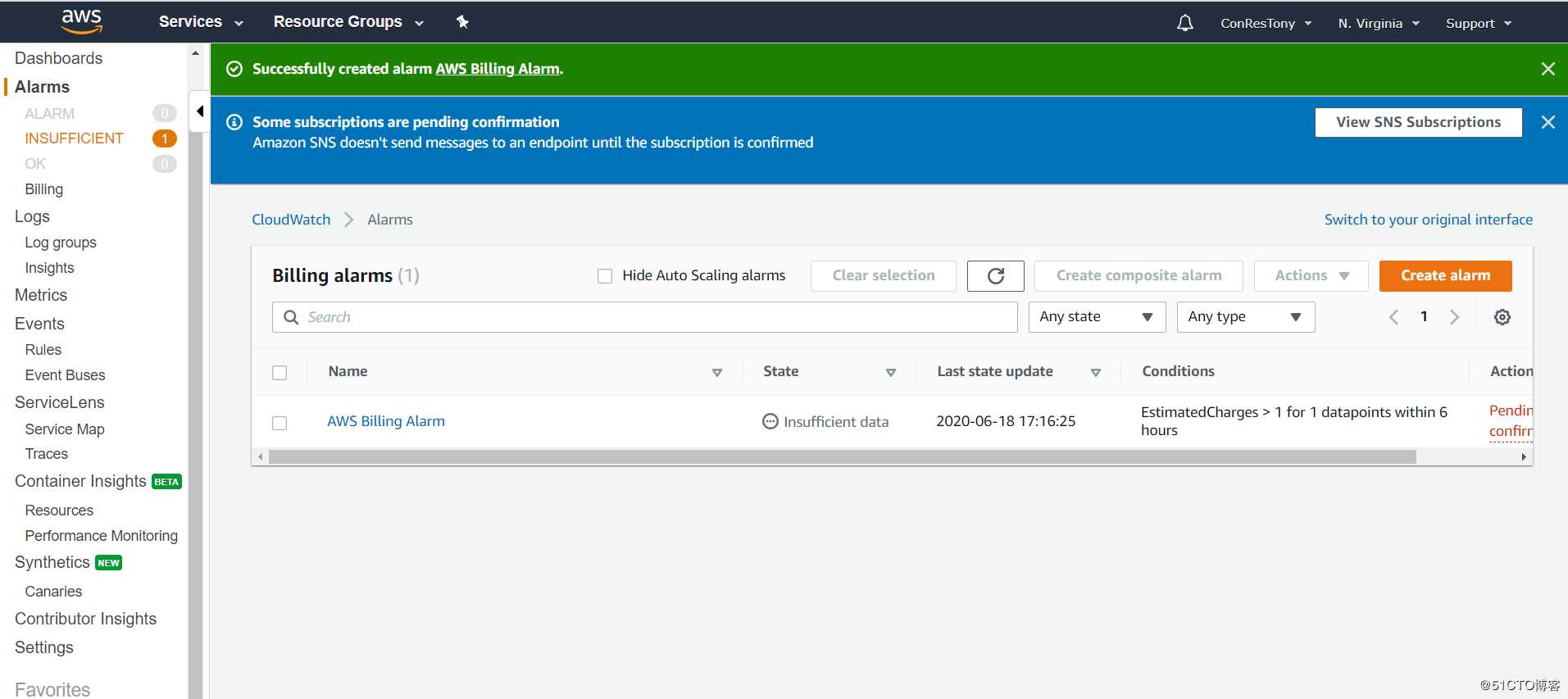

创建完毕之后是这个效果,一段时间之后会

记得在SNS部分confirm subscription

第二部分: IAM

Identity Access Management 就是做认证 + 授权 (Authentication 和Authorization)

Accounting 审计部分由CloudTrial负责。-->

IAM定义你可以访问的AWS资源,以及他们的访问方式。

IAM是免费服务,用户不需要支付任何费用。

我直接截取小茶的截图。

IAM可以统一管理所有账号

- 通过Role安全的赋予AWS服务访问另外一个AWS服务的权限

- Identity Federation:第三方账户,facebook,AD等

- MFA

- 和几乎所有的AWS服务都能集成

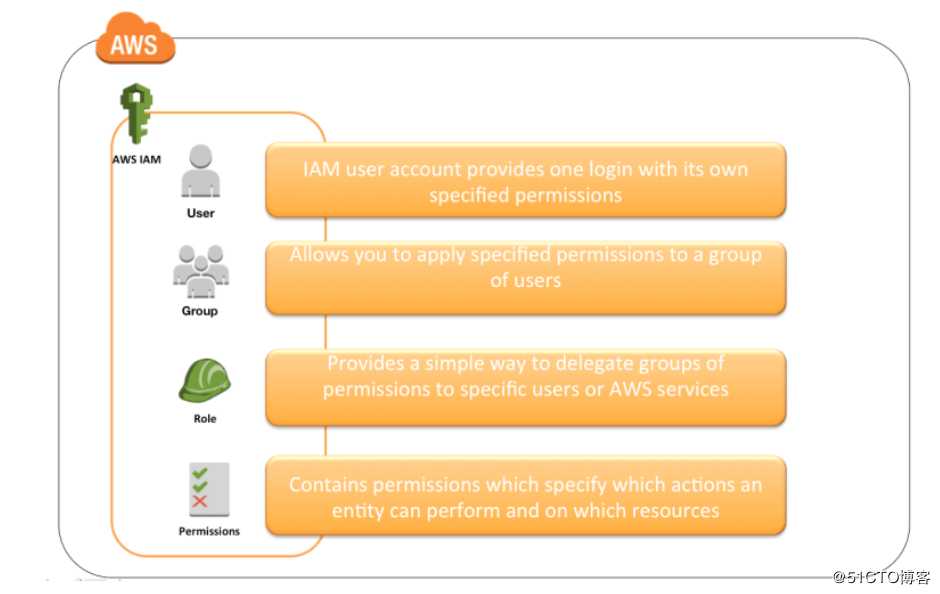

IAM 重点术语

- User ,代表一个终端用户。

通常可以使用username/password 来做认证。

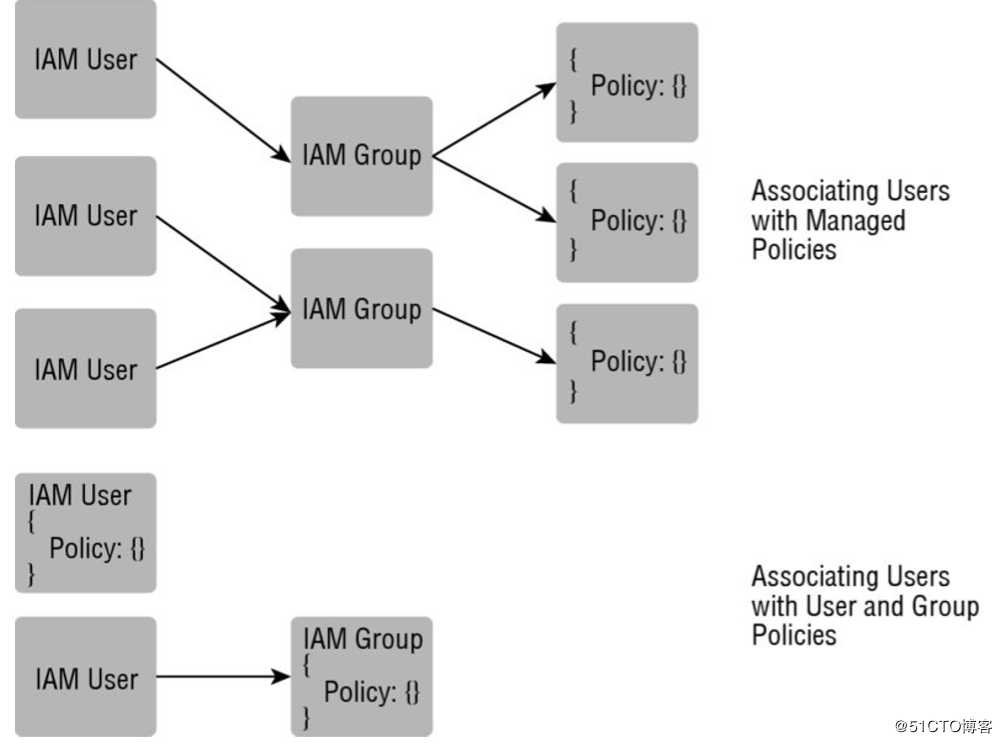

还可以用Access Key,Secret Access Key,通过API SDK来登录 - Group,将用户放入同一个组里面,可以使用相同的policy和有相同的权限。

为了方便管理

一个用户可以属于不同的group - Role: 角色可以分配给AWS服务,让AWS服务可以访问别的AWS服务。

Role没有任何用户名密码

Role比用户更加安全可靠,因为没有access key泄露的问题

举例:赋予EC2一个role,让这个EC2可以访问某一部分S3 -

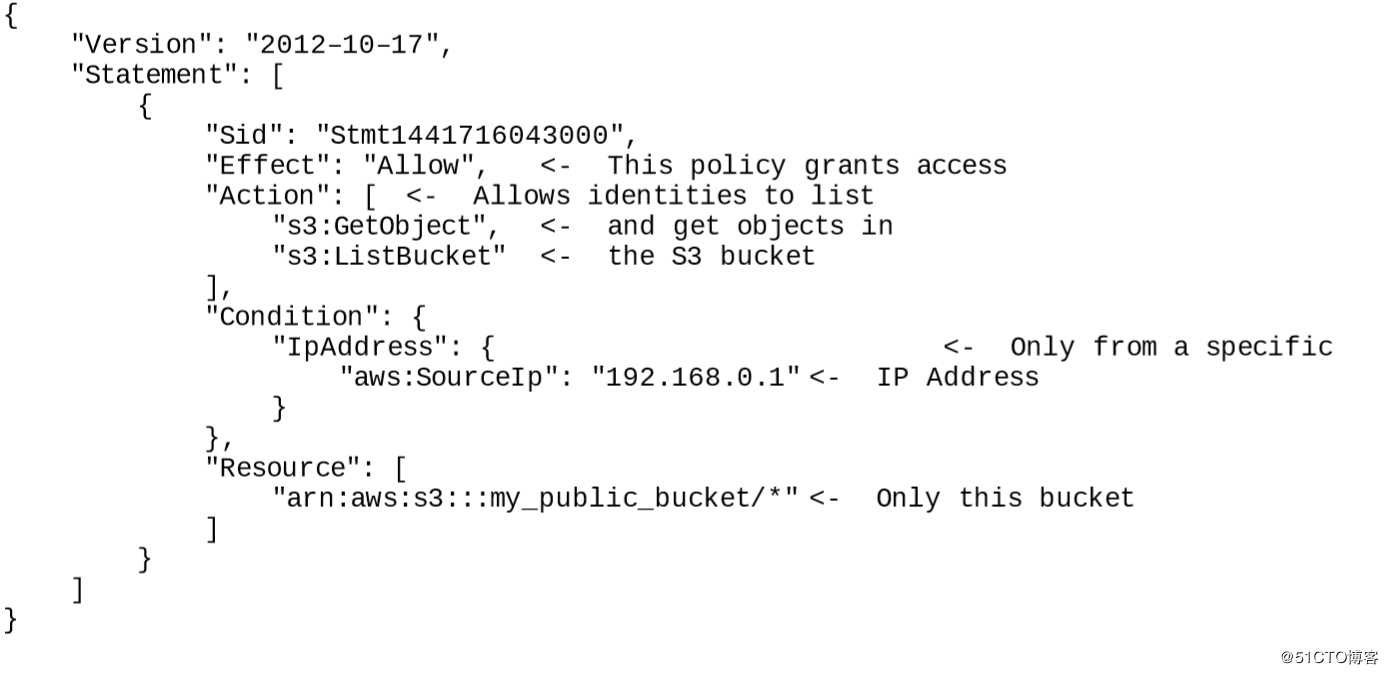

Policy:定义具体访问权限

一个json形式的数据格式

具体执行的操作: effect,service,resource

effect其实就是简单的allow/deny

Service: EC2,S3 etc

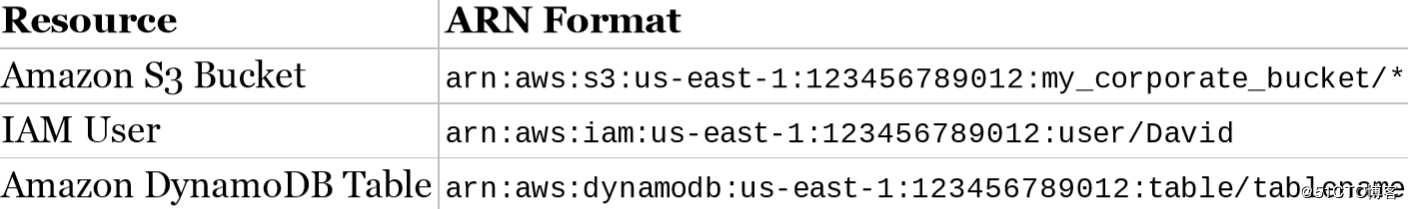

Resource: ARN,AWS Resource Name

Resource的一个例子

-

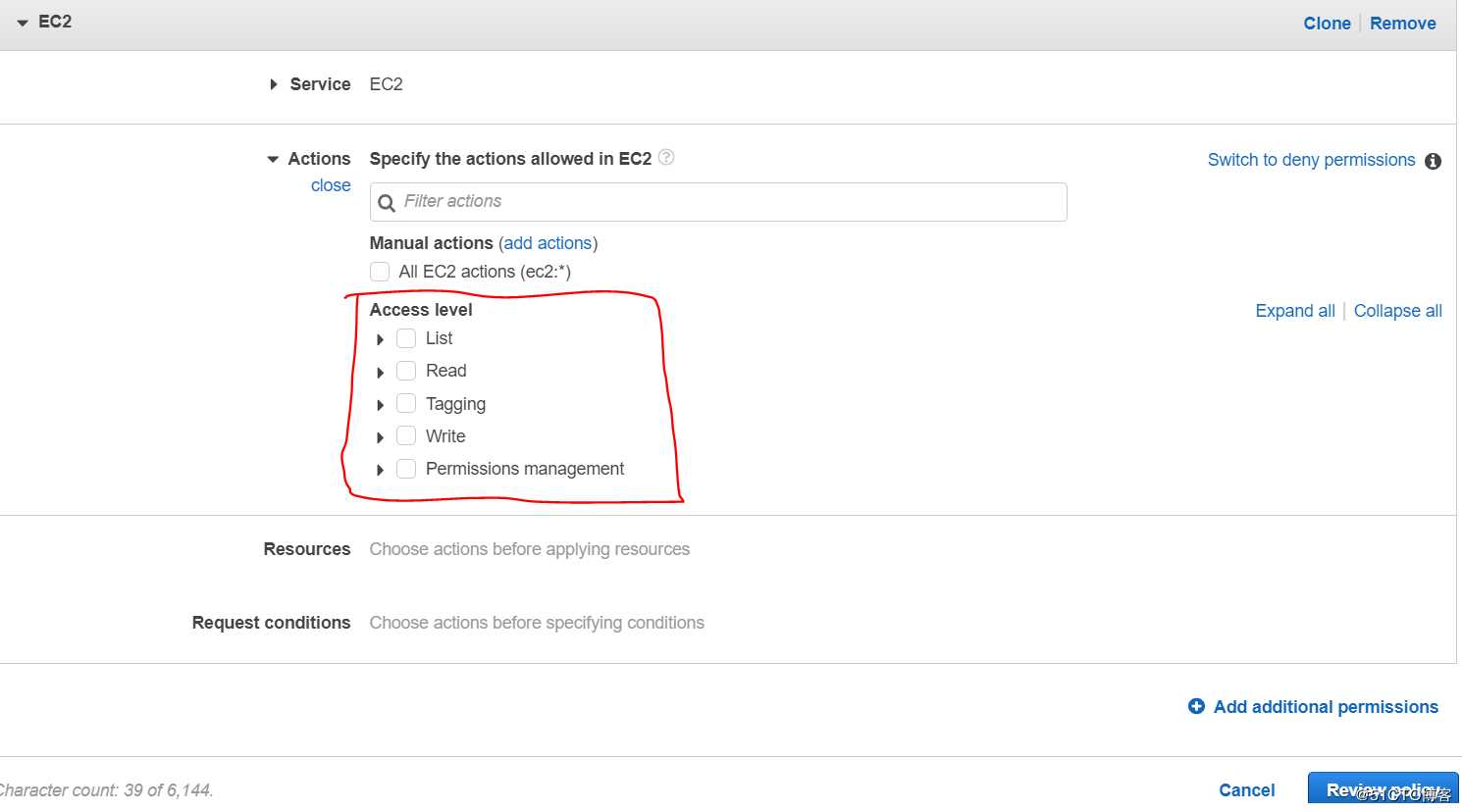

Action:针对某个AWS的服务可以进行的操作。比如说S3,就可以getObject

具体的可以在自己创建policy的时候看到

list 基本以describe 某个EC2状态或者参数为主

read就是通过get 获取EC2 的某个状态

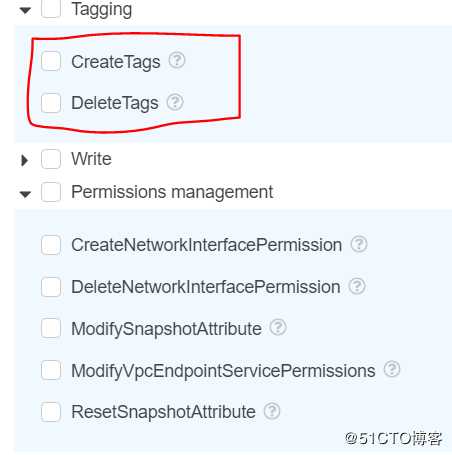

Tag:直接看截图效果吧

Write:基本就是用http post的方式,更改或者配置某些参数

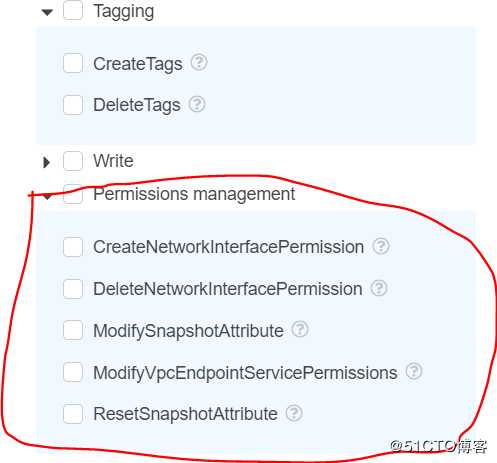

Permission Management:继续看截图

- Condition

总的来说,IAM对于交互式页面的访问是基于以下的模型。

而Role因为控制的是AWS service与service之间的访问。所以Devops在做开发的时候非常有用。

以上是关于AWS初试:CloudWatch账单告警 和IAM的主要内容,如果未能解决你的问题,请参考以下文章

AWS CloudWatch Logs监控Apache日志文件

aws_cloudwatch_log_resource_policy 创建哪些资源?